0x01 前言

刚刚接触代码审计,本来在网上看了很多,却是有一句话叫做“眼高手低”,那就从最基础的开始,一点点积累练习。

0x02 漏洞分析

1. 文件包含

第一步就是先打开index.php,然后就…看见了大宝贝。

只对$file做了简单的过滤,并没有什么用。

在根目录下构造一个test.php

<?php

phpinfo();

?>

然后读取:r=../test.php

有一点比较奇怪的是,这里使用00截断居然返回不出结果。。。

换一种截断方式,就是用256+个...在截断:

验证成功。

2. SQL注入

admin的漏洞暂时不去管,比较鸡肋。

跟进content.php

$ id的值,由$id=addslashes($_GET['cid']);得到,虽然做了过滤,但是它居然直接没有用引号闭合…

注入!

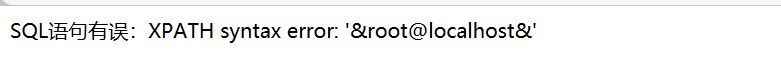

直接构造报错注入:

www.imtfire.com/xh/index.php?r=content&cid=7 and updatexml(1,concat(0x26,(user()),0x26),1);

同样,software处也存在同样的问题:

同样在,admin的login界面:

利用报错注入。

3. cookie绕过

在后台的登录界面:

当什么都没有传入的时候,传入index,跟进index.php

跟进checklogin.php

只要cookie里面的user不为空,即可绕过。

绕过成功。

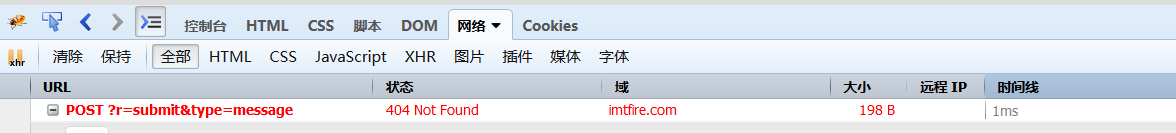

4. XSS

在留言处提交,发现:

r=submit,跟入

基本上没有过滤。。。存在xss,由于篇幅关系,就不截图了。

0x03 总结

虽然看了很多大牛们的审计,不过这东西不自己动手,根本不行。

懂了不等于会了。

加油加油!!!