第一章 信息安全工程

- 信息安全工程与软件工程的区别:

- 软件工程:保证事情发生

- 信息安全工程:保证事情不发生

- 信息安全工程:采用SE的概念,原理,技术和方法来研究设计,开发,实施,管理,维护,和评估信息系统的安全,是将实践流程,管理技术和当前能得到的最好的技术方法相结合的过程

- 信息安全的目标:

- 设备安全

- 数据安全

- 行为安全

- 内容安全

- 信息保障关注的是信息系统整个生命周期的保护,检测,响应和恢复等安全机制(PDRR安全模型)

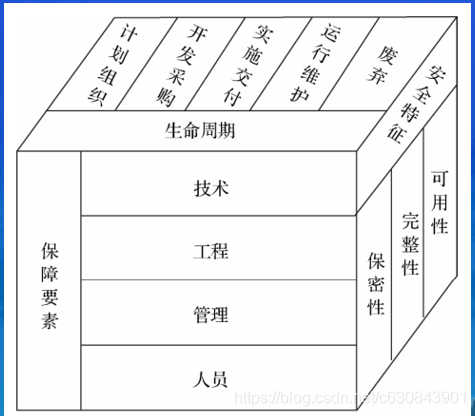

- 安全保障模型:

第二章 ISSE过程

-

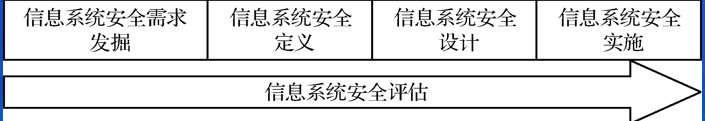

过程图:

-

信息安全系统安全需求的挖掘:

- 了解信息保护需求

- 掌握信息系统威胁

- 考虑信息安全策略

-

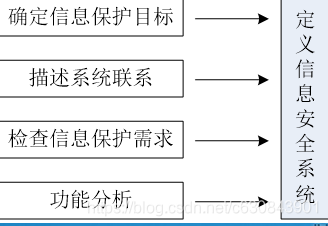

信息系统安全的定义:

-

ISSE的6个基本功能

1. 安全规划与控制

2. 确定安全需求

3. 支持安全设计

4. 分析安全操作

5. 支持安全生命周期

6. 管理安全风险 -

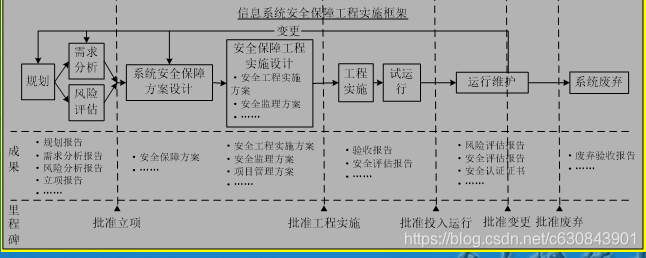

信息系统安全保障工程实施简要框架:

第三章 SSE-CMM过程

SSE-CMM:信息安全工程能力成熟度模型

-

SSE-CMM包含三类过程域

- 安全工程过程域(SSE-CMM将通用的安全工程过程分为3个不同的基本单元)

- 风险过程:威胁、脆弱性和影响

- 工程过程

- 信任度过程:信任度是指满足安全需求的信心程度,通常是以论据的形式进行交流。

- 项目过程域(保证项目质量,对技术工作进行有效的管理)

- 组织过程域(指导产品开发方向)

- 安全工程过程域(SSE-CMM将通用的安全工程过程分为3个不同的基本单元)

-

SSE-CMM为了从管理和制度化特征中分离出安全工程的基本特征将模型设计分为了两个维度:“域”和“能力”

-

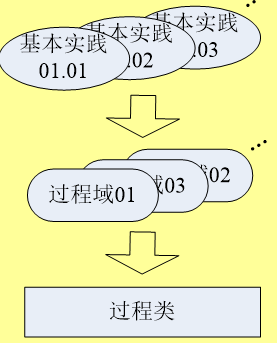

域维:包含了共同定义安全工程的实施活动(称为“基本实践”)

- 过程域与基本实践的关系:一组相关基本实践组成一个过程域,并且全部实现了后才能达到过程域定义的目的

- 过程域与基本实践的关系:一组相关基本实践组成一个过程域,并且全部实现了后才能达到过程域定义的目的

-

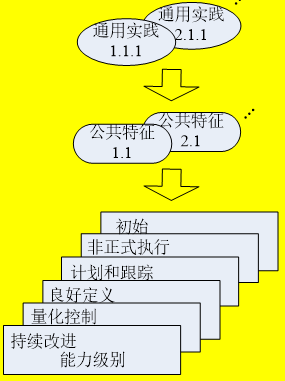

能力维:在本实践过程中必须要完成的活动(称为通用实践)

- 公共特征与通用实践的关系:公共特征是一部分通用实践的集合

- 公共特征与通用实践的关系:公共特征是一部分通用实践的集合

-

-

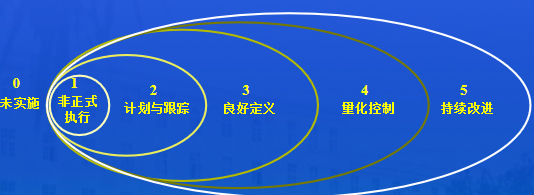

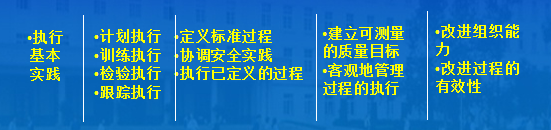

能力级别代表安全工程组织的成熟级别:

- 能力级别:

- 公共特征:

- 能力级别:

-

SSE-CMM可用于以下三种场合:

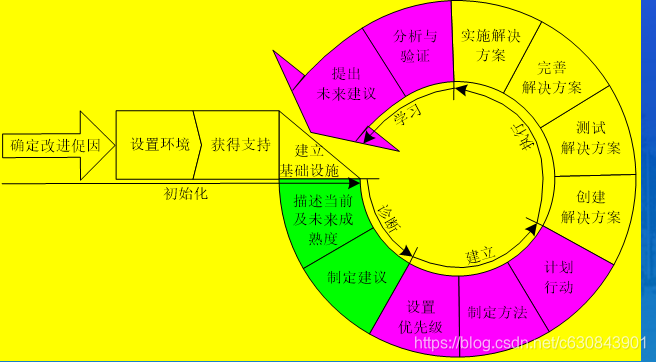

- 过程改进:IDEAL方法:初始化->诊断->建立->执行->学习(确保一个 “周期性”)

- 能力评估

- 信任度提升

- 过程改进:IDEAL方法:初始化->诊断->建立->执行->学习(确保一个 “周期性”)

-

SSE-CMM的评估方法:SSAM

- 计划阶段

- 准备阶段

- 现场阶段

- 报告阶段

-

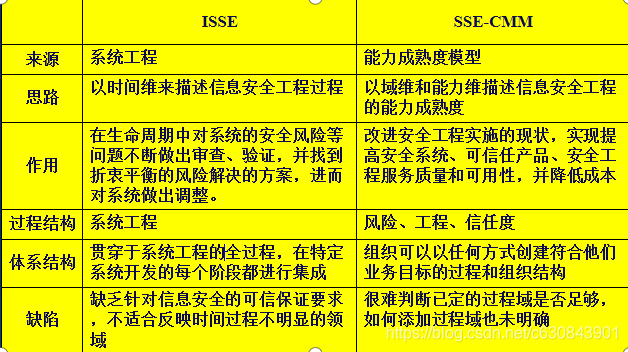

ISSE与SSE-CMM的比较:

第四章 信息安全等级保护

-

信息系统安全等级保护原则

- 自主保护

- 重点保护

- 同步建设

- 动态调整

-

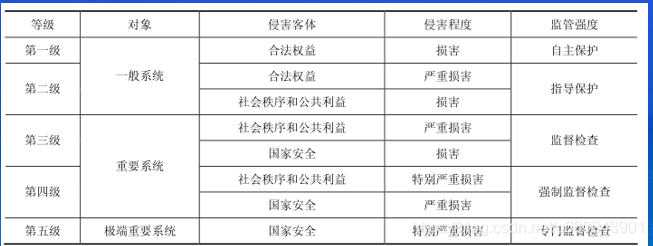

信心系统安全保护等级:

- 第一级 用户自主保护级(用户自主控制资源访问)

- 第二级 系统审计保护级(访问行为需要被审计)

- 第三级 安全标记保护级(强制访问控制)

- 第四级 结构化保护级(可信计算机结构化)

- 第五级 访问验证保护级(需要验证)

-

信心系统安全等级:

-

信息系统安全等级保护体系

根据实现的方式不同,基本安全要求分为两大类:- 基本技术要求

- 基本管理要求

-

等级保护的原理和方法:

- 目标:确保重点,照顾一般,适度保护,合理共享

- 信息系统安全防护的4个层次

- 边界安全防护

- 网络环境安全防护

- 逐渐去哪防护

- 应用防护

- 信息系统安全域的划分主要考虑因素

- 业务和功能特性

- 安全特性的要求

- 参照现有状况

第五章 信息安全管理

- 信息安全管理相关概念

- 是指导和控制组织内部关于信息安全风险的相互协调活动

- 通过维护信息保密性,完整性和可用性等来管理和保护信息资源的一项体制

- 包括如下安全管理:

- 信息安全风险管理

- 设施的安全管理

- 信息的安全管理

- 运行的安全管理

- 信息安全管理体系:是组织在一定范围内建立的信息安全方针和目标,以及为实现这些方针和目标所采用的方法和文件体系

- PDCA循环模型:plan->do->check->ack->plan

- ISMS的特点:

- 强调风险评估

- 强调动态控制

- 强调关键资产

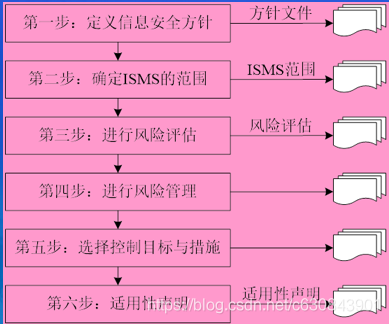

- ISMS的建立:

- ISMS风险评估:是对信息和信息处理设施的威胁,影响和脆弱点以及三者发生的可能性评估

- 实施ISMS风险评估1——风险识别

- 风险识别的范围

- ISMS范围内的信息资产

- 信息资产面对的威胁

- 可被威胁利用的脆弱性

- 定期进行ISMS内部审核和管理评审

- 风险识别的范围

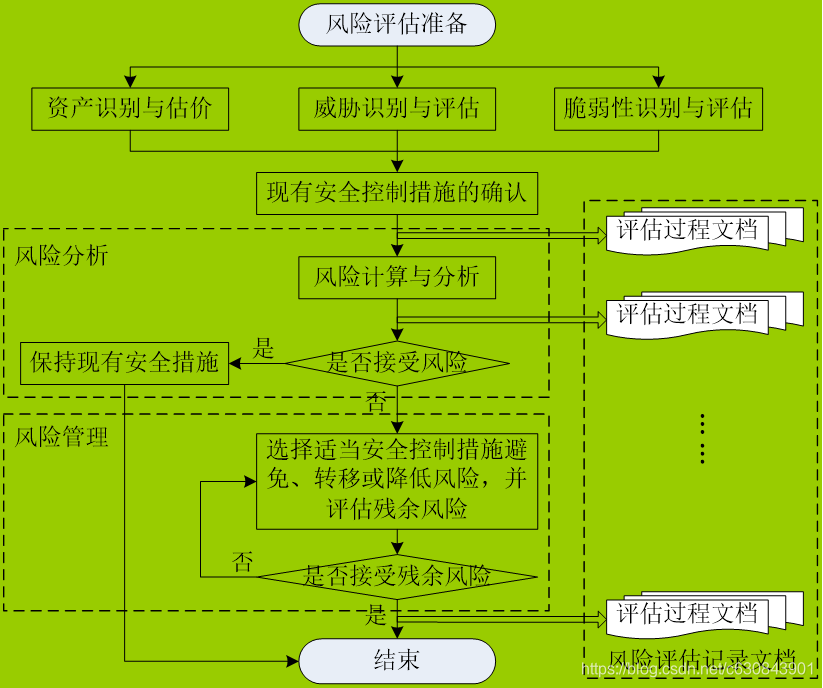

第六章 信息安全风险评估

-

信息安全风险评估:是参照风险评估标准和管理规范,对信息系统的资产价值,潜在威胁,薄弱环节,已采取的防护措施

-

最终目的:帮助选择安全防护措施

-

风险评估是信息安全管理体系的核心环节

-

风险评估的原则:

- 可控性

- 可靠性

- 完整性

- 最小影响

- 时间与成本有效

- 保密

-

风险评估的相关要素1——资产

- 资产安全特性的三个要素:信息资产的机密性、完整性和可用性。

-

风险评估的相关要素2——威胁(环境+人为)

-

风险评估的相关要素3——脆弱性(技术脆弱性和管理脆弱性。)

-

风险评估的相关要素4——安全风险

-

风险评估的相关要素5——影响(直接形式,间接形式)

-

风险评估的相关要素6——安全控制措施

-

风险评估的相关要素7——安全需求

-

总过程:

- 风险计算公式R = R(P(T, V), I(Ve, Sz))

- 风险计算公式R = R(P(T, V), I(Ve, Sz))

P ——威胁利用资产的脆弱性导致安全事件的可能性

I ——安全事件发生后造成的影响 -

安全控制措施:

- 预防性安全控制措施

- 检查性安全控制措施

- 纠正性安全控制措施

-

控制风险的方法:

- 风险规避

- 转移风险

- 降低风险

- 接受风险

-

典型的风险评估算法:

- OCTAVE法(3阶段)

- 层次分析法(5步骤)

第七章 信息安全策略

- PPDR模型是基于时间的安全理论为基础,用时间来衡量一个体系的安全性和安全能力。(Policy+Protection+Detection+Response)

- 计算机安全研究组织SANS描述:

- 安全策略要确定必须做什么

- 一组规则,描述了一个组织要实现的信息安全目标和实现这些信息安全目标的途径

- 信息安全策略分类

- 总体安全策略

- 问题

- 功能

- 安全策略的制定原则:不同的信息系统采取不同的安全策略,同时要考虑安全策略的控制成本,策略本身的安全保障以及策略的可靠性与业务的灵活性等方面的平衡