0x00 题目本身

题目本身确实不难,会py很轻松,这个不多说

手工测试时,有很显示的注入。

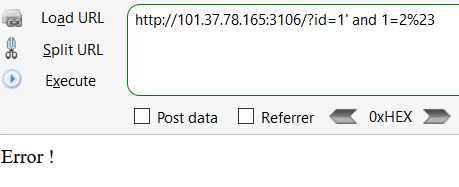

http://101.37.78.165:3106/?id=1' and 1=1%23,回显正常。

http://101.37.78.165:3106/?id=1' and 1=2%23,报错。

之外尝试了,联合查询,常见的报错注入,时间注入都失败了,只有布尔是成功的。

http://101.37.78.165:3106/?id=1' and length(database())>0%23

讲道理sqlmap这么简单的居然跑不出来,于是只自己动手写py搞定了。

0x01 关于sqlmap的一点学习

由于sqlmap的一点研究

python sqlmap.py -u "http://101.37.78.165:3106/?id=1" --tech=B --flush-session -v 3

这两个payload明明可以判断出来有注入,但是结果却实别没有注入,是真的蠢。

突然想着去改下sqlmap,最后还是无果,有点小收获吧,也是之前没有注意到的。

可以去xml和xml/payloads里面目录去改相关的信息,但是我最终修改的效果也不好,就没太花精力研究了,毕竟可以用py自己写阿。

技巧一,修改默认最大线程数量

lib/core/setting文件中可以修改。

技巧二,在payload前后加上所需的符号

--prefix=,比如--prefix=")",相当于在payload前都加上了)

--suffix=则是在payload后面进行添加符号。