存储型XSS

低安全级别

源码解读

trim()函数,这个字符串将删除了原始字符串头部和尾部的空格

stripslashes()函数,用于清理字符串中的反斜杠(\)

mysqli_real_escape_string()对sql语句中的特殊字符进行转义

源码仅对name,message防止sql注入,并没有字符过滤。

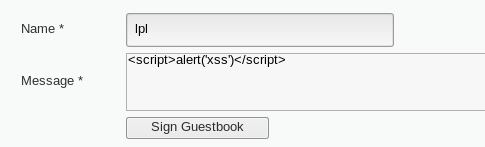

弹窗警告

输入语句:

然后自己马上就中招了哈哈

肉鸡:

存储型XSS+CSRF

攻击者在网站上放置存储型XSS脚本,使用BEEF连接

当靶机访问XSS页面时,便会加载XSS代码,攻击者便能获取相应的cookie等信息,然后将其他页面替换为A页面。当靶机去点击其他任意URL时,会自动跳转为执行CSRF连接——A页面(注意:执行者为靶机)。

防御:要求用户重新输入支付密码、手机验证码、图片验证码等二次验证,解决CSRF攻击,提高安全性