网络安全威胁

- 主要内容

- 网络防御技术

- 2.1 隐藏攻击者的地址和身份

- 2.2 踩点技术 (Footprinting)

- 2.3 扫描技术 (Scanning)

- 2.4 嗅探技术 (Sniffing)

- 2.5 攻击技术(Attack Technology)

- DNS欺骗(DNS Spoofing)

- 会话劫持(Session Hijacking)

- 会话注射(Session Injection)

- 拒绝服务(Denial of Service)攻击

- 分布式拒绝服务攻击

- 2.6 权限提升(Escalating Privilege)

- 2.7 掩盖踪迹(Covering Tracks)

- 2.8 创建后门(Creating Bookdoor)

- 2.9 Web攻击技术

主要内容

- 2.1 隐藏攻击者的地址和身份

- 2.2 踩点技术(Footprinting)

- 2.3 扫描技术(Scanning)

- 2.4 嗅探技术(Sniffing)

- 2.5 攻击技术(Attack Technology)

- 2.6 权限提升(Escalating Privilege)

- 2.7 掩盖踪迹(Covering Tracks)

- 2.8 创建后门(Creating Bookdoor)

- 2.9 Web攻击技术

网络防御技术

- 加密/签名/散列技术(理论基础)

- 主机加固技术(打补丁)

- 病毒防护技术(广义病毒)

- 防火墙技术(门卫/被动/进出)

- 虚拟专用网技术(端-端/密码技术)

- 入侵检测技术(警察/动态/内部)

- 蜜罐技术(主动/位置/误报漏报少)

- 计算机取证技术(主机取证和网络取证)

2.1 隐藏攻击者的地址和身份

-

IP地址欺骗或盗用技术

源IP地址为假冒或虚假

-

MAC地址盗用技术

修改注册表或使用ifconfig命令

-

通过Proxy隐藏技术

作为攻击跳板;实际上很难真正实现隐藏

-

网络地址转换技术

私有IP地址可以隐藏内部网络拓扑结构

-

盗用他人网络账户技术

网络安全链路中最薄弱的链接

2.2 踩点技术 (Footprinting)

黑客尽可能地收集目标系统安全状况的各种信息:

① 目标系统的用户注册信息——Whois

② 域名、IP地址、DNS服务器、邮件服务器——Nslookup 、host

③ 网络拓扑和路由信息——Traceroute

获取公开的信息;采用的技术合法。

2.3 扫描技术 (Scanning)

主机扫描 (Host Scanning)

一般使用 Ping 实现:发送 ICMP echo 请求给目标主机,若收到 ICMP echo 应答则表明目标主机激活。

① Fping 工具以并行轮转方式发送大量 Ping 请求,以加快扫描速度。

② 防火墙的存在使得 Ping 扫描的应答可能丢失,扫描结果就不一定准确。

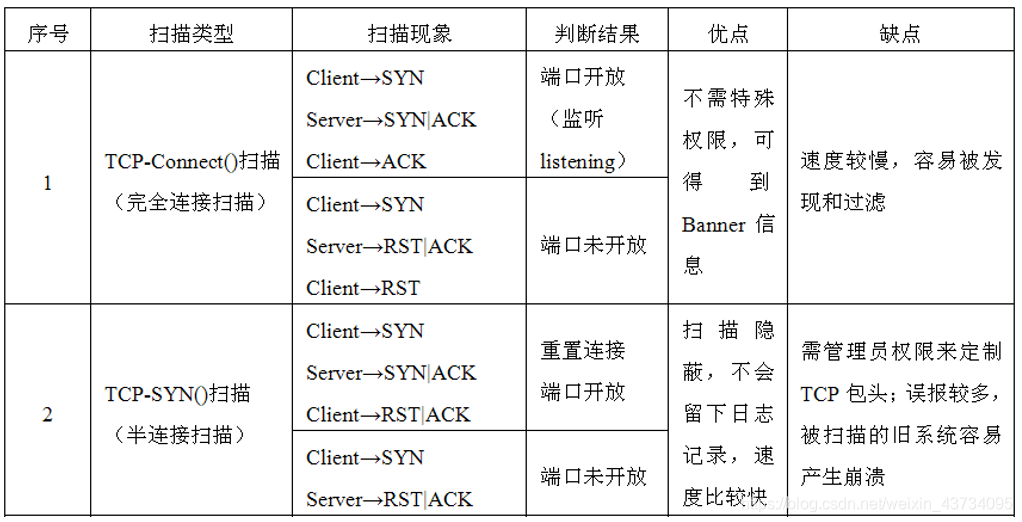

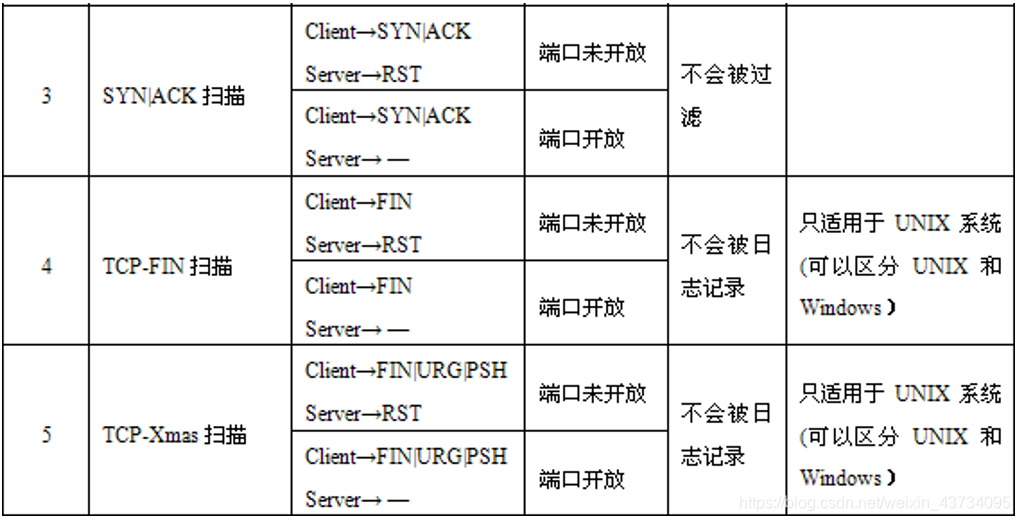

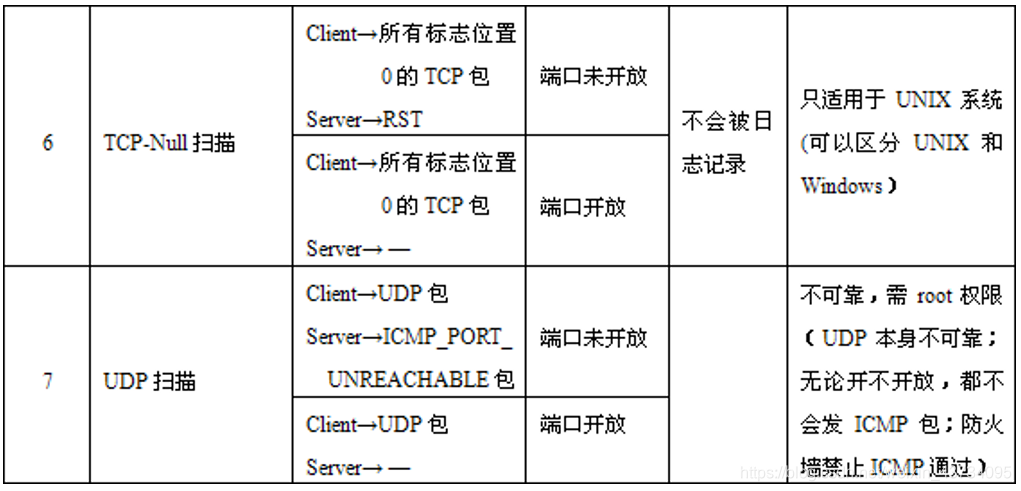

端口扫描 (Port Scanning)

通常采用 Nmap 等扫描工具:

① 获得目标主机开放的 TCP 和 UDP 端口列表

② 确定主机上开放的网络服务

③ 得到监听端口返回的 Banner 信息

利用这些服务的漏洞,进行进一步入侵。

TCP三次握手缺陷

端口扫描的类型

操作系统探测 (Operate System Probing)

协议栈指纹鉴别(TCP Stack Fingerprinting)

各个OS实现协议栈细节不同的原因如下:

- 对 RFC 相关文件理解不同;

- TCP/IP 规范并不被严格执行;

- 规范中一些选择性特性只在某些系统使用;

- 某些系统私自对 IP 协议做了改进。

操作系统探测的方法

① 对目标主机发出OS探测包,每种OS有其独特响应方法,可根据返回的响应包确定目标主机OS类型。

协议栈指纹:TTL值、TCP窗口大小、DF标志、TOS、IP碎片、ACK值、TCP选项等。

② 利用Ping扫描返回的TTL值进行简单的OS探测

漏洞扫描 (Hole Scanning)

① 漏洞 (脆弱性,Vulnerability)

计算机或网络系统具有的某种可能被入侵者恶意利用的特性。

② 漏洞扫描

针对特定应用和服务(如操作系统、Web服务器、数据库服务器、防火墙、路由器)查找目标网络漏洞,并抽取有效账号或导出资源名。

2.4 嗅探技术 (Sniffing)

嗅探属于内部攻击、被动攻击、第三方攻击。

嗅探可以用于攻击,也可用于入侵检测,只用于局域网。

ARP欺骗属于嗅探。

攻击的分类

- 内部攻击,比较少,成功率高

- 外部攻击

- 被动攻击,不主动发包,捕获别人的包,不容易被发现,不一定能得到想要的信息

- 得到数据包的内容——嗅探

- 得到数据包的通讯形式——流量分析(信息量分析)

- 主动攻击,更容易得到想要的数据,但是容易被发现,对别人发的包进行破坏,篡改

- 第三方攻击

- 相互攻击

- 否认(实现不可否认,可以防止)

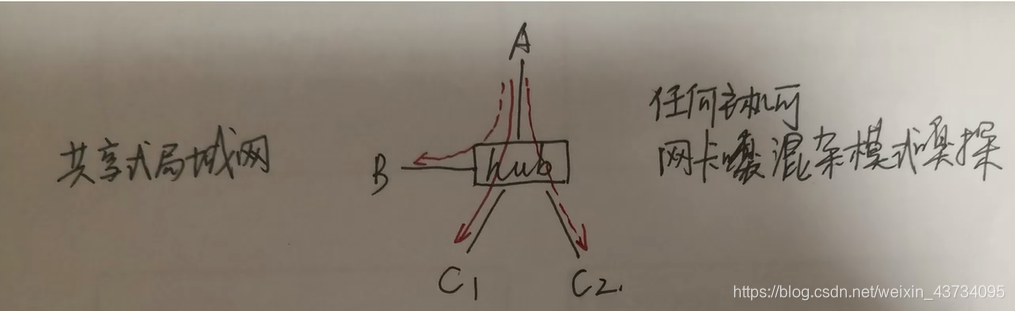

嗅探技术的分类

-

共享式局域网(以往)

- 基于hub,设置网卡混杂模式实现嗅探

-

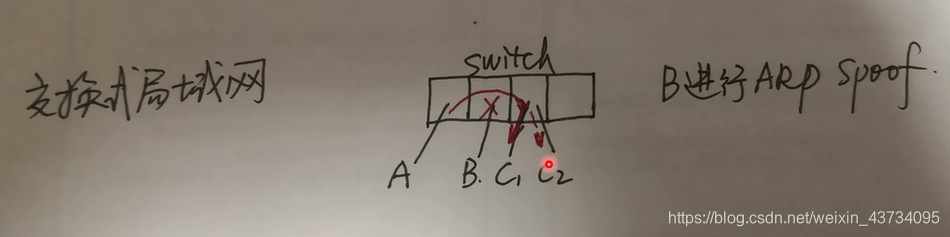

交换式局域网(现在)

- 采用 ARP欺骗

- A的ARP缓存,记录B,C1,C2的IP地址和MAC地址映射关系

- B进行ARP欺骗,给A发一个虚假的ARP应答包,让A误以为B是C1,并告诉A自己的MAC地址,B可以再将包转发给C1,让A和C1以为他们在正常通讯。

2.5 攻击技术(Attack Technology)

DNS欺骗(DNS Spoofing)

DNS协议是将域名转换为IP地址,和将IP地址转换为域名的双向协议。

DNS协议的缺陷:DNS服务器向另一个DNS服务器发送解析请求时并不认证被请求方,黑客可以冒充被请求方返回一个被篡改的IP地址。(域名是正确的)

DNS服务器会缓存被黑客篡改的IP地址,以后对该服务器的同一域名的解析请求,在该条目被缓存的生存期内,得到的结果都将被篡改。

会话劫持(Session Hijacking)

会话注射(Session Injection)

拒绝服务(Denial of Service)攻击

拒绝服务攻击即是攻击者想办法让目标机器停止提供服务,拒绝服务攻击并非某一种具体的攻击方式,而是攻击所表现出来的结果:使服务器不能正常地对外界提供服务(可用性),所有造成这种结果的攻击都可以被称为是拒绝服务攻击。

拒绝服务攻击造成的后果:

- 内存损耗

- 带宽损耗

产生拒绝服务供给的原因:

- 系统程序和应用程序的漏洞

- 网络协议实现中的缺陷(如TCP三次握手缺陷)

拒绝服务攻击的特点:

攻击者不需要与目标交互—>可伪造源IP地址—>难以追踪

老师提问:SYN Flood 攻击,攻击者发的是什么包?

答:实施SYN Flood,攻击者需向攻击目标发送 SYN TCP包。

Smurf Attack 发送的是 ICMP包。

以前的拒绝服务攻击都是单机版,DoS放到现在已经没什么威胁了,但是网上又出现了分布式拒绝服务攻击(DDos),分布式拒绝服务攻击可以使很多的计算机在同一时间遭受到攻击,使攻击的目标无法正常使用。

分布式拒绝服务攻击

DDoS(Distributed DoS)攻击是DoS攻击的一种延伸,它威力巨大是因为其协同攻击能力。

黑客使用DDoS攻击工具,可同时控制众多傀儡机,向单点目标发动攻击,并结合使用各种传统DoS攻击。(例如SYN Flood)

对DDoS攻击,至今没有一个很好的防御方法。

DDoS 攻击模型的四种角色

• 黑客(Intruder/Attacker/Client)

黑客操作主机的接口,向Master发送各种命令。

• 主控端(Master/Handler)

监听Intruder的命令,向各个Daemon发送攻击命令。

• 守护进程端(Daemon/Slave/Agent/Zombie/Bot/Server)

接收和响应来自Master的攻击命令,是真正攻击前锋。

• 受害者(Victim):被攻击的目标主机。

阶段一:构造攻击网络(此时不发动攻击)

阶段二:发动攻击

2.6 权限提升(Escalating Privilege)

黑客进入系统获得访问权,但他的最终目是得到系统的控制权(root或最高管理员权限),由访问权变成控制权这一过程称为权限提升。

权限提升的方法:

- 使用su命令

- 种植获取口令的木马(键盘扫描器)

- 破解口令散列文件得到管理员口令(彩虹表)

- 利用Web浏览和电子邮件(诈骗、网络钓鱼、恶意连接)

2.7 掩盖踪迹(Covering Tracks)

当黑客攻入系统以后,会进行掩盖踪迹。目的是隐藏自己踪迹,以防被管理员发觉,以便能随时返回被入侵系统继续破坏或作为跳板。

常见的掩盖踪迹的方法如下:

- 隐藏上传的文件

- 禁止或篡改日志审计信息

- 清除日志记录

- 改变系统时间造成日志文件数据紊乱

- 干扰入侵检测系统的正常运行

- 修改完整性检测数据

- 使用Rootkit工具

2.8 创建后门(Creating Bookdoor)

黑客已经侵入后,通过创建后门可以让下次的入侵更为简单。无论用户账号增加/减少、服务开启/关闭等配置如何改变,“后门程序”都能为攻击者提供访问权限。

- 重新开放不安全的服务端口

- 修改系统配置留下漏洞

- 安装嗅探器和建立隐藏通道

- 创建具有root权限的虚假用户账号

- 安装批处理文件

- 安装远程控制工具

- 使用木马程序替换系统程序

常用的后门创建方法

- SUID后门:提升权限后门

- 利用信任关系建立rlogin后门

- 使用Netcat建立远程登录后门(十大经典网络攻击工具—“瑞士军刀”)

- 采用隧道技术的后门:通过封包来穿越防火墙(黑客编程改造协议栈)

- 端口重定向后门:通过中转主机将请求转发给目标

- 采用反向连接来穿越防火墙

- 键盘记录器后门

- 木马服务器后门

- 内核级Rootkit后门:工作效率高且很难发现

2.9 Web攻击技术

攻击Web服务器的方式:

- 样板文件和源代码泄露、缓冲区溢出攻击

- 资源解析和二次解码攻击(即同义异名攻击)

- 服务器功能扩展模块问题

- 服务器端包含(Server Side Include,SSI)问题

- SQL注入(SQL Injection)攻击

攻击Web浏览器的方式:

- 对ActiveX和JavaScript脚本的攻击

- 攻击会话跟踪(cookie)机制

- 跨站脚本(Cross-Site Scripting,XSS)攻击(最常见)

- 同形异义词(Homograph)漏洞