最近做CA证书这块功能管理的时候,与PKI证书机构的交互,NGINX单向双向服务配置,从APP端到NGINX到后台已经可以正常的进行安全认证以及数据交互,也基本能理解单向认证和双向认证原理。看了好多遍,但是隔几天又忘了,感觉还是没有吃透的样子。让人很难受,我这里再借助一下其他大佬对单向认证和双向认证原理的理解,帮自己巩固一下对单向认证和双向认证原理的认识。

原理基础

数字证书为发布公钥提供了一种简便的途径,其数字证书则成为加密算法以及公钥的载体,依靠数字证书,我们可以构建一个简单的加密网络应用平台,数字证书就好比我们生活中的身份证,现实中,身份证由公安机关签发,而网络用户的身份凭证由数字证书颁发认证机构—CA签发,只有经过CA签发的证书在网络中才具备可认证性,CA并不是一个单纯的防御手段,它集合了多种密码学算法:

消息摘要算法:MD5、和SHA(对数字证书本省做摘要处理,用于验证数据完整性服务器)

对称加密算法:RC2、RC4、IDEA、DES、AES(对数据进行加密/解密操作,用于保证数据保密性服务)

非对称加密算法:RSA、DH(对数据进行加密/解密操作,用于保证数据保密性服务)

数字签名算法:RSA、DSA(对数据进行签名/验证操作,保证数据的完整性和抗否认性)。

证书的签发过程实际上是对申请数字证书的公钥做数字签名,证书的验证过程实际上是对数字证书的公钥做验证签名,其中还包含证书有效期验证,通过CA数字证书,我们对网络上传输的数据进行加密/解密和签名/验证操作,确保数据机密性、完整性、抗否认性、认证性,保证交易实体身份的真实性,保证网络安全性。

编码格式

所有证书有多种文件编码格式,主要包括:

CER编码(规范编码格式):是数字证书的一种编码格式,它是BER(基本编码格式)的一个变种,比BER规定得更严格

DER(卓越编码格式):同样是BER的一个变种,与CER的不同在于,DER使用定长模式,而CER使用变长模式。

所有证书都符合公钥基础设施(PKI)制定的ITU-T X509国际标准,PKCS(公钥加密标准)由RSA实验室和其他安全系统开发商为促进公钥密码的发展而制定的一系列标准,比如:PKCS#7(密码消息语法标准----文件后缀名:.p7b、.p7c、.spc)、PKCS#10(证书请求语法标准----文件后缀名:.p10、.csr)、PKCS#12(个人信息交换语法标准----文件后缀名:.p12、.pfx)等

在获得数字证书后,可以将其保存在电脑中,也可以保存在USB Key等相应的设备中。

传输协议

- HTTP

简介:

HyperText Transfer Protocol,超文本传输协议,是互联网上使用最广泛的一种协议,所有WWW文件必须遵循的标准。HTTP协议传输的数据都是未加密的,也就是明文的,因此使用HTTP协议传输隐私信息非常不安全。

使用TCP端口为:80 - HTTPS

Hyper Text Transfer Protocol over Secure Socket Layer,安全的超文本传输协议,网景公式设计了SSL(Secure Sockets Layer)协议用于对Http协议传输的数据进行加密,保证会话过程中的安全性。

使用TCP端口默认为443 -

SSL协议加密方式

SSL协议即用到了对称加密也用到了非对称加密(公钥加密),在建立传输链路时,SSL首先对对称加密的密钥使用公钥进行非对称加密,链路建立好之后,SSL对传输内容使用对称加密。

1.对称加密

速度高,可加密内容较大,用来加密会话过程中的消息。

2.公钥加密

加密速度较慢,但能提供更好的身份认证技术,用来加密对称加密的密钥。 -

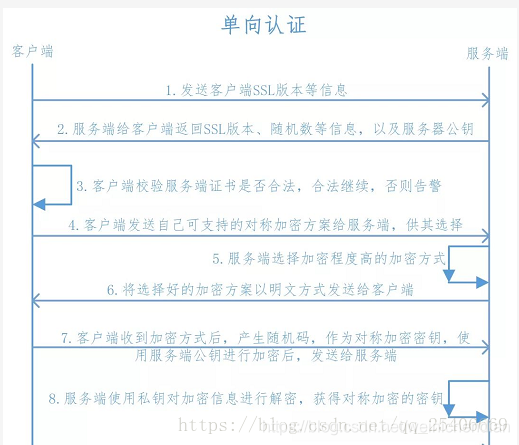

单向认证

Https在建立Socket连接之前,需要进行握手,具体过程如下:

- 客户端向服务端发送SSL协议版本号、加密算法种类、随机数等信息。

- 服务端给客户端返回SSL协议版本号、加密算法种类、随机数等信息,同时也返回服务器端的证书,即公钥证书

- 客户端使用服务端返回的信息验证服务器的合法性,包括:证书是否过期、发型服务器证书的CA是否可靠、返回的公钥是否能正确解开返回证书中的数字签名、服务器证书上的域名是否和服务器的实际域名相匹配等,验证通过后,将继续进行通信,否则,终止通信。

- 客户端向服务端发送自己所能支持的对称加密方案,供服务器端进行选择

- 服务器端在客户端提供的加密方案中选择加密程度最高的加密方式。

- 服务器将选择好的加密方案通过明文方式返回给客户端

- 客户端接收到服务端返回的加密方式后,使用该加密方式生成产生随机码,用作通信过程中对称加密的密钥,使用服务端返回的公钥进行加密,将加密后的随机码发送至服务器

- 服务器收到客户端返回的加密信息后,使用自己的私钥进行解密,获取对称加密密钥。 在接下来的会话中,服务器和客户端将会使用该密码进行对称加密,保证通信过程中信息的安全。

- 双向认证

双向认证和单向认证原理基本差不多,只是除了客户端需要认证服务端以外,增加了服务端对客户端的认证,具体过程如下:

- 客户端向服务端发送SSL协议版本号、加密算法种类、随机数等信息。

- 服务端给客户端返回SSL协议版本号、加密算法种类、随机数等信息,同时也返回服务器端的证书,即公钥证书

- 客户端使用服务端返回的信息验证服务器的合法性,包括:证书是否过期、发型服务器证书的CA是否可靠、返回的公钥是否能正确解开返回证书中的数字签名、服务器证书上的域名是否和服务器的实际域名相匹配等,验证通过后,将继续进行通信,否则,终止通信。

- 服务端要求客户端发送客户端的证书,客户端会将自己的证书发送至服务端

- 验证客户端的证书,通过验证后,会获得客户端的公钥

- 客户端向服务端发送自己所能支持的对称加密方案,供服务器端进行选择

- 服务器端在客户端提供的加密方案中选择加密程度最高的加密方式

- 将加密方案通过使用之前获取到的公钥进行加密,返回给客户端

- 客户端收到服务端返回的加密方案密文后,使用自己的私钥进行解密,获取具体加密方式,而后,产生该加密方式的随机码,用作加密过程中的密钥,使用之前从服务端证书中获取到的公钥进行加密后,发送给服务端

- 服务端收到客户端发送的消息后,使用自己的私钥进行解密,获取对称加密的密钥,在接下来的会话中,服务器和客户端将会使用该密码进行对称加密,保证通信过程中信息的安全。

疑问:

1、客户端是怎么校验服务端证书合法性的、什么标准?一般客户端也会装上证书管理机构颁发的临时证书,通信嘛,肯定是要有身份的还是要客户端拿服务端证书去PKI机构验证?觉得是,我这边有PKI颁发的临时证书,可以当做令牌向PKI申请验证。

2、单向认证、双向认证的区别是,双向认证会校验客户端的证书并获取客户端的公钥,后面服务端向客户端发送加密方案时要拿客户端的公钥进行加密,返回给客户端。

后续还针对疑问进行再次补充

参考资料: