打开源码

<?php if ($_SERVER["REQUEST_METHOD"] == "POST") { ?>

<?php

extract($_POST);

if ($pass == $thepassword_123) { ?>

<div class="alert alert-success">

<code><?php echo $theflag; ?></code>

</div>

<?php } ?>

<?php } ?>

extract函数来处理$_POST接收到的数据

当 thepassword_123相等的时候输出flag

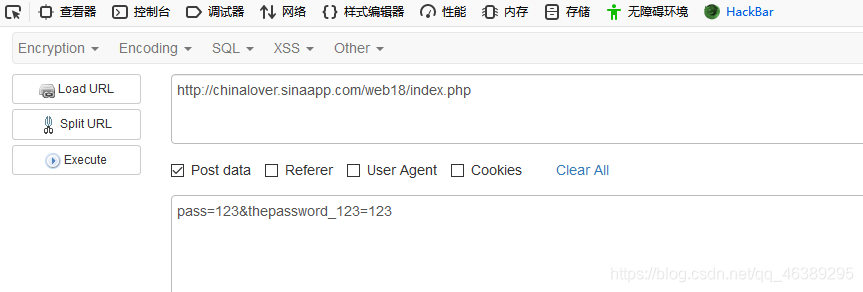

构造post请求

nctf{bian_liang_fu_gai!}