Nmap脚本扫描

Nmap允许用户自己编写脚本进行自动化扫描操作,或者扩展Nmap现有的功能脚本文件的默认目录为: /usr/share/nmap/scripts,如图大概近600个不同分类不同功能的脚本

-sC参数等价于-sC=default使用默认类别的脚本进行扫描,可更换其他脚本类别。

这里简单介绍一下部分脚本参数:

--script-args= <n1=v1,[n2=v2...]>为脚本提供默认参数

--sCript- args-file=filename使用文件来为脚本提供参数

-- script-updated更新脚本数据库

--script-trace显示脚本执行过程中所有数据的发送与接收

--script-help= <scripts>显示脚本的帮助信息

Nmap的脚本功能主要分为以下几类

扫描过程中可以使用-script=类别名称这种方式进行扫描:

auth:负责处理鉴权证书(绕开鉴权)的脚本

broadcast:在局域网内探查更多服务开启状况,如dhcp/dns/sqlserver等服务

brute:提供暴力破解方式,针对常见的应用如http/snmp等

default:使用-sC或- A选项拦描时候默认的脚本,提供基本脚本扫描能力

discovery:对网络进行更多的信息,如SMB枚举、SNMP查询等

dos:用于进行拒绝服务攻击

exploit:利用已知的漏洞入侵系统

external:利用第三方的数据库或资源,例如进行whois解析

fuzzer:模糊测试的脚本,发送异常的包到目标机,探测出潜在漏洞

intrusive:入侵性的脚本,此类脚本可能弓|发对方的IDS/IPS的记录或屏蔽

malware:探测目标机是否感染了病毒、开启了后门]等信息

safe:此类与intrusive相反,属于安全性脚本

version:负责增强服务与版本扫描( Version Detection )功能的脚本

vuln:负责检查目标机是否有常见的漏洞( Vulnerability ) , 如是否有MS08_ 067

扫描实例

1、这里我们先使用默认脚本进行扫描,及nmap -sC <target IP>

所得结果为基本扫描结果。

2、扫描是否出现常见漏洞:nmap --script=vnln<target IP>

扫描过后我们可以看到目标IP的状态和保护程度。

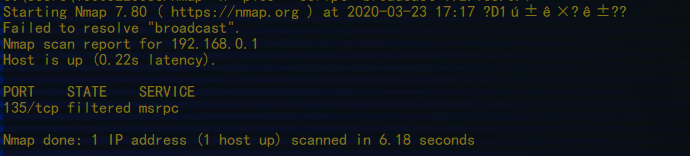

3、在局域网内扫描更多的端口开启情况nmap -n -p135 --script= broadcast <target IP>

即可扫描到更为符合自己需要的结果。

结语:

到此nmap系列介绍完毕,学习仍在继续,网安研究也才刚刚踏上征程,加油!