Nmap常见扫描技巧

1、扫描单一目标主机

nmap 192.168.0.1

nmap secbug.com

(默认发送一个ARP的PING包 ,扫描1-10000范围内开放端口)

2、扫描整个子网

nmap 192.168.0.1/24

3、扫描多个目标

nmap 192.1 68.0.1 secbug.com

4、扫描一个范围内的目标

nmap 192.168.0.1-200

5、导入IP列表进行扫描

nmap -iL ip.txt (要求在Nmap目录)

6、列举目标地址,但不进行扫描

nmap -sL 192.168.0.1/24

7、排除某IP进行扫描

nmap 192.1 68.0.1/24 -exclude 192.168.0.1

nmap 192.168.0.1/24 -exclude file ip.txt

8、扫描特定主机的特定端口

nmap -p80,21,8080,135 192.168.0.1

nmap -p50-900 192.168.0.1

9、简单扫描,详细输出返回结果

nmap -vv 192.168.0.1

10、 简单扫描并进行路由跟踪

nmap -traceroute baidu.com

11、ping扫描,不扫描端口(需要root权限)

nmap -sP 192.168.0.1

nmap -sn 192.168.0.1

12、 探测操作系统类型

nmap -O 192.168.0.1

13、Nmap万能开关-A参数

nmap -A 192.1 68.0.1

-A包含1-10000端口的ping扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测

14、 混合命令扫描

nmap -vv -p1-1000 -O 192.1 68.0.1/24 -exclude 192.1 68.0.1

15、 半开放TCP SYN端口扫描

nmap -sS 192.168.0.1

16、扫描UDP服务端口

nmap -sU 192.1 68.0.1

17、TCP连接扫描端口

nmap -sT 192.168.0.1

18、由于IDS/IPS系统的存在,防火墙可能会阻止掉SYN数据包,此时可发送设置了FIN标志的数据包,不需要完成TCP握手,不会在目标产生日志

nmap -sF maizitime.com

19、服务版本探测

nmap -sV 192.1 68.0.1

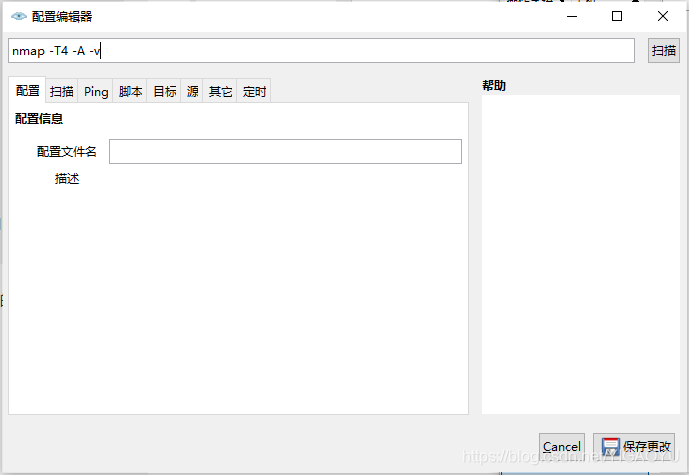

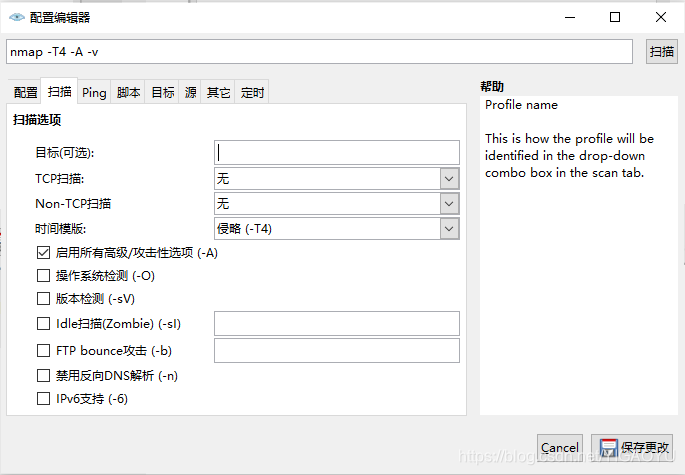

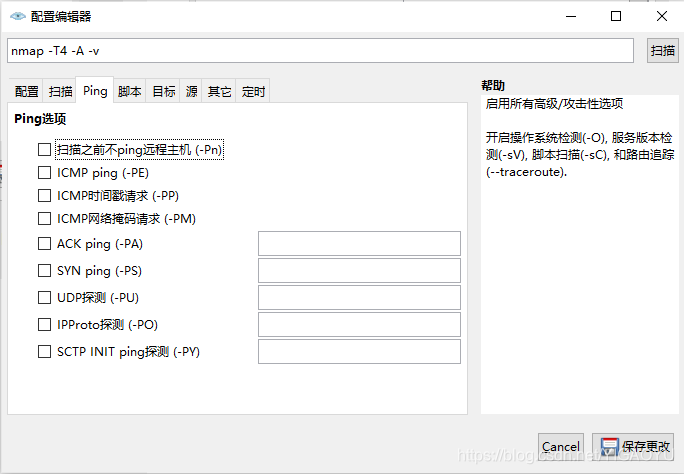

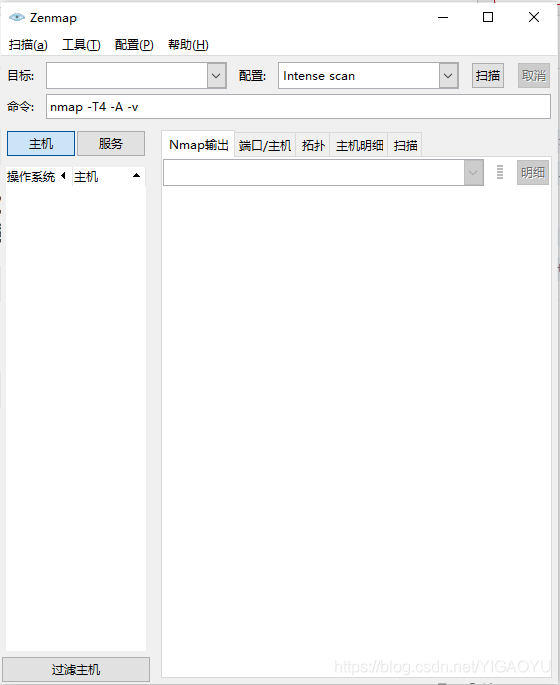

20、图形界面版本的对应使用

图形化界面我们可以直接在目标栏中输入目标IP,然后再下面的命令行中输入需要执行的命令,默认命令为nmap -T4 -A -v。

我们还可以在配置编辑器中进行更细致更深入的操作,如下图: