加固常见服务的安全

2.1 问题

本案例要求优化提升常见网络服务的安全性,主要完成以下任务操作:

优化Nginx服务的安全配置

优化MySQL数据库的安全配置

优化Tomcat的安全配置

- 1

- 2

- 3

2.2 方案

Nginx安全优化包括:删除不要的模块、修改版本信息、限制并发、拒绝非法请求、防止buffer溢出。

MySQL安全优化包括:初始化安全脚本、密码安全、备份与还原、数据安全。

Tomcat安全优化包括:隐藏版本信息、降权启动、删除默认测试页面.

2.3 步骤

实现此案例需要按照如下步骤进行。

步骤一:优化Nginx服务的安全配置

1) 删除不需要的模块

Nignx是模块化设计的软件,需要什么功能与模块以及不需要哪些模块,都可以在编译安装软件时自定义,使用–with参数可以开启某些模块,使用–without可以禁用某些模块。最小化安装永远都是对的方案!

下面是禁用某些模块的案例:

[root@svr5 ~]# tar -xf nginx-1.12.tar.gz

[root@svr5 ~]# cd nginx-1.12

[root@svr5 nginx-1.12]# ./configure \

>--without-http_autoindex_module \ //禁用自动索引文件目录模块

>--without-http_ssi_module

[root@svr5 nginx-1.12]# make

[root@svr5 nginx-1.12]# make install

- 1

- 2

- 3

- 4

- 5

- 6

- 7

2) 修改版本信息,并隐藏具体的版本号

默认Nginx会显示版本信息以及具体的版本号,这些信息给攻击者带来了便利性,便于他们找到具体版本的漏洞。

如果需要屏蔽版本号信息,执行如下操作,可以隐藏版本号。

[root@svr5 ~]# vim /usr/local/nginx/conf/nginx.conf

… …

http{

server_tokens off; //在http下面手动添加这么一行

… …

}

[root@svr5 ~]# nginx -s reload

[root@svr5 ~]# curl -I http://192.168.4.5 //查看服务器响应的头部信息

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

但服务器还是显示了使用的软件为nginx,通过如下方法可以修改该信息。

[root@svr5 nginx-1.12]# vim +48 src/http/ngx_http_header_filter_module.c

//注意:vim这条命令必须在nginx-1.12源码包目录下执行!!!!!!

//该文件修改前效果如下:

static u_char ngx_http_server_string[] = "Server: nginx" CRLF;

static u_char ngx_http_server_full_string[] = "Server: " NGINX_VER CRLF;

static u_char ngx_http_server_build_string[] = "Server: " NGINX_VER_BUILD CRLF;

//下面是我们修改后的效果:

static u_char ngx_http_server_string[] = "Server: Jacob" CRLF;

static u_char ngx_http_server_full_string[] = "Server: Jacob" CRLF;

static u_char ngx_http_server_build_string[] = "Server: Jacob" CRLF;

//修改完成后,再去编译安装Nignx,版本信息将不再显示为Nginx,而是Jacob

[root@svr5 nginx-1.12]# ./configure

[root@svr5 nginx-1.12]# make && make install

[root@svr5 nginx-1.12]# killall nginx

[root@svr5 nginx-1.12]# /usr/local/nginx/sbin/nginx //启动服务

[root@svr5 nginx-1.12]# curl -I http://192.168.4.5 //查看版本信息验证

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

3) 限制并发量

DDOS攻击者会发送大量的并发连接,占用服务器资源(包括连接数、带宽等),这样会导致正常用户处于等待或无法访问服务器的状态。

Nginx提供了一个ngx_http_limit_req_module模块,可以有效降低DDOS攻击的风险,操作方法如下:

[root@svr5 ~]# vim /usr/local/nginx/conf/nginx.conf

… …

http{

… …

limit_req_zone $binary_remote_addr zone=one:10m rate=1r/s;

server {

listen 80;

server_name localhost;

limit_req zone=one burst=5;

}

}

//备注说明:

//limit_req_zone语法格式如下:

//limit_req_zone key zone=name:size rate=rate;

//上面案例中是将客户端IP信息存储名称为one的共享内存,内存空间为10M

//1M可以存储8千个IP信息,10M可以存储8万个主机连接的状态,容量可以根据需要任意调整

//每秒中仅接受1个请求,多余的放入漏斗

//漏斗超过5个则报错

[root@svr5 ~]# /usr/local/nginx/sbin/nginx -s reload

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

客户端使用ab测试软件测试效果:

[root@client ~]# ab -c 100 -n 100 http://192.168.4.5/

- 1

4) 拒绝非法的请求

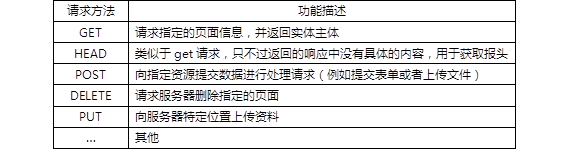

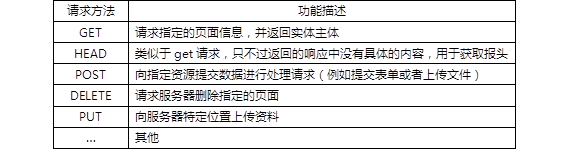

网站使用的是HTTP协议,该协议中定义了很多方法,可以让用户连接服务器,获得需要的资源。但实际应用中一般仅需要get和post。

具体HTTP请求方法的含义如表-1所示。

表-1 HTTP请求方法及含义

未修改服务器配置前,客户端使用不同请求方法测试:

[root@client ~]# curl -i -X GET http://192.168.4.5 //正常

[root@client ~]# curl -i -X HEAD http://192.168.4.5 //正常

//curl命令选项说明:

//-i选项:访问服务器页面时,显示HTTP的头部信息

//-X选项:指定请求服务器的方法

- 1

- 2

- 3

- 4

- 5

通过如下设置可以让Nginx拒绝非法的请求方法:

[root@svr5 ~]# vim /usr/local/nginx/conf/nginx.conf

http{

server {

listen 80;

if ($request_method !~ ^(GET|POST)$ ) {

return 444;

}

}

}

[root@svr5 ~]# /usr/local/nginx/sbin/nginx -s reload

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

修改服务器配置后,客户端使用不同请求方法测试:

[root@client ~]# curl -i -X GET http://192.168.4.5 //正常

[root@client ~]# curl -i -X HEAD http://192.168.4.5 //报错

- 1

- 2

4) 防止buffer溢出

当客户端连接服务器时,服务器会启用各种缓存,用来存放连接的状态信息。

如果攻击者发送大量的连接请求,而服务器不对缓存做限制的话,内存数据就有可能溢出(空间不足)。

修改Nginx配置文件,调整各种buffer参数,可以有效降低溢出风险。

[root@svr7 ~]# vim /usr/local/nginx/conf/nginx.conf

http{

client_body_buffer_size 1K;

client_header_buffer_size 1k;

client_max_body_size 1k;

large_client_header_buffers 2 1k;

… …

}

[root@svr7 ~]# /usr/local/nginx/sbin/nginx -s reload

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

步骤二:数据库安全

1) 初始化安全脚本

安装完MariaDB或MySQL后,默认root没有密码,并且提供了一个任何人都可以操作的test测试数据库。有一个名称为mysql_secure_installation的脚本,该脚本可以帮助我们为root设置密码,并禁止root从远程其他主机登陆数据库,并删除测试性数据库test。

[root@svr5 ~]# systemctl status mariadb

//确保服务已启动

[root@svr5 ~]# mysql_secure_installation

//执行初始化安全脚本

- 1

- 2

- 3

- 4

2)密码安全

手动修改MariaDB或MySQL数据库密码的方法:

[root@svr5 ~]# mysqladmin -uroot -predhat password 'mysql'

//修改密码,旧密码为redhat,新密码为mysql

[root@svr5 ~]# mysql -uroot -pmysql

MariaDB [(none)]>set password for root@'localhost'=password('redhat')

//使用账户登录数据库,修改密码

MariaDB [(none)]> select user,host,password from mysql.user;

+--------+---------+---------------------------------------------+

| user | host | password |

+--------+---------+---------------------------------------------+

| root | localhost | *84BB5DF4823DA319BBF86C99624479A198E6EEE9 |

| root | 127.0.0.1 | *84BB5DF4823DA319BBF86C99624479A198E6EEE9 |

| root | ::1 | *84BB5DF4823DA319BBF86C99624479A198E6EEE9 |

+--------+-----------+--------------------------------------------+

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

修改密码成功,而且密码在数据库中是加密的,有什么问题吗?问题是你的密码被明文记录了,下面来看看名为密码:

[root@svr5 ~]# cat .bash_history

mysqladmin -uroot -pxxx password 'redhat'

//通过命令行修改的密码,bash会自动记录历史,历史记录中记录了明文密码

[root@svr5 ~]# cat .mysql_history

set password for root@'localhost'=password('redhat');

select user,host,password from mysql.user;

flush privileges;

//通过mysql命令修改的密码,mysql也会有所有操作指令的记录,这里也记录了明文密码

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

另外数据库还有一个binlog日志里也有明文密码(5.6版本后修复了)。

怎么解决?

管理好自己的历史,不使用明文登录,选择合适的版本5.6以后的版本,

日志,行为审计(找到行为人),使用防火墙从TCP层设置ACL(禁止外网接触数据库)。

3)数据备份与还原

首先,备份数据库(注意用户名为root,密码为redhat):

[root@svr5 ~]# mysqldump -uroot -predhat mydb table > table.sql

//备份数据库中的某个数据表

[root@svr5 ~]# mysqldump -uroot -predhat mydb > mydb.sql

//备份某个数据库

[root@svr5 ~]# mysqldump -uroot -predhat --all-databases > all.sql

//备份所有数据库

- 1

- 2

- 3

- 4

- 5

- 6

接下来,还原数据库(注意用户名为root,密码为redhat):

[root@svr5 ~]# mysql -uroot -predhat mydb < table.sql //还原数据表

[root@svr5 ~]# mysql -uroot -predhat mydb < mydb.sql //还原数据库

[root@svr5 ~]# mysql -uroot -predhat < all.sql //还原所有数据库

- 1

- 2

- 3

4)数据安全

在服务器上(192.168.4.5),创建一个数据库账户:

[root@svr5 ~]# mysql -uroot -predhat

//使用管理员,登陆数据库

MariaDB [(none)]> grant all on *.* to tom@'%' identified by '123';

//创建一个新账户tom

- 1

- 2

- 3

- 4

使用tcpdump抓包(192.168.4.5)

[root@svr5 ~]# tcpdump -w log -i any src or dst port 3306

//抓取源或目标端口是3306的数据包,保存到log文件中

- 1

- 2

客户端(192.168.4.100)从远程登陆数据库服务器(192.168.4.5)

[root@client ~]# mysql -utom -p123 -h 192.168.4.5

//在192.168.4.100这台主机使用mysql命令登陆远程数据库服务器(192.168.4.5)

//用户名为tom,密码为123

MariaDB [(none)]> select * from mysql.user;

//登陆数据库后,任意执行一条查询语句

- 1

- 2

- 3

- 4

- 5

回到服务器查看抓取的数据包

[root@svr7 ~]# tcpdump -A -r log

//使用tcpdump查看之前抓取的数据包,很多数据库的数据都明文显示出来

- 1

- 2

如何解决?

可以使用SSH远程连接服务器后,再从本地登陆数据库(避免在网络中传输数据,因为网络环境中不知道有没有抓包者)。

或者也可以使用SSL对MySQL服务器进行加密,类似与HTTP+SSL一样,MySQL也支持SSL加密(确保网络中传输的数据是被加密的)。

步骤三:Tomcat安全性

1) 隐藏版本信息、修改tomcat主配置文件(隐藏版本信息)

未修改版本信息前,使用命令查看服务器的版本信息

[root@web1 ~]# curl -I http://192.168.2.100:8080/xx

//访问不存在的页面文件,查看头部信息

[root@web1 ~]# curl -I http://192.168.2.100:8080

//访问存在的页面文件,查看头部信息

[root@web1 ~]# curl http://192.168.2.100:8080/xx

//访问不存在的页面文件,查看错误信息

- 1

- 2

- 3

- 4

- 5

- 6

修改tomcat配置文件,修改版本信息:

[root@web1 tomcat]# yum -y install java-1.8.0-openjdk-devel

[root@web1 tomcat]# cd /usr/local/tomcat/lib/

[root@web1 lib]# jar -xf catalina.jar

[root@web1 lib]# vim org/apache/catalina/util/ServerInfo.properties

//根据自己的需要,修改版本信息的内容

[root@web1 lib]# /usr/local/tomcat/bin/shutdown.sh //关闭服务

[root@web1 lib]# /usr/local/tomcat/bin/startup.sh //启动服务

- 1

- 2

- 3

- 4

- 5

- 6

- 7

修改后再次查看版本信息:

[root@web1 ~]# curl -I http://192.168.2.100:8080/xx

//访问不存在的页面文件,查看头部信息

[root@web1 ~]# curl -I http://192.168.2.100:8080

//访问存在的页面文件,查看头部信息

[root@web1 ~]# curl http://192.168.2.100:8080/xx

//访问不存在的页面文件,查看错误信息

- 1

- 2

- 3

- 4

- 5

- 6

再次修改tomcat服务器配置文件,修改版本信息,手动添加server参数:

[root@web1 lib]# vim /usr/local/tomcat/conf/server.xml

<Connector port="8080" protocol="HTTP/1.1"

connectionTimeout="20000" redirectPort="8443" server="jacob" />

[root@web1 lib]# /usr/local/tomcat/bin/shutdown.sh //关闭服务

[root@web1 lib]# /usr/local/tomcat/bin/startup.sh //启动服务

- 1

- 2

- 3

- 4

- 5

修改后再次查看版本信息:

[root@web1 ~]# curl -I http://192.168.2.100:8080/xx

//访问不存在的页面文件,查看头部信息

[root@web1 ~]# curl -I http://192.168.2.100:8080

//访问存在的页面文件,查看头部信息

[root@web1 ~]# curl http://192.168.2.100:8080/xx

//访问不存在的页面文件,查看错误信息

- 1

- 2

- 3

- 4

- 5

- 6

2)降级启动

默认tomcat使用系统高级管理员账户root启动服务,启动服务尽量使用普通用户。

[root@web1 ~]# useradd tomcat

[root@web1 ~]# chown -R tomcat:tomcat /usr/local/tomcat/

//修改tomcat目录的权限,让tomcat账户对该目录有操作权限

[root@web1 ~]# su -c /usr/local/tomcat/bin/startup.sh tomcat

//使用su命令切换为tomcat账户,以tomcat账户的身份启动tomcat服务

[root@svr7 ~]# chmod +x /etc/rc.local //该文件为开机启动文件

[root@svr7 ~]# vim /etc/rc.local //修改文件,添加如下内容

su -c /usr/local/tomcat/bin/startup.sh tomcat

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

3)删除默认的测试页面

[root@svr7 ~]# rm -rf /usr/local/tomcat/webapps/*

- 1

</div>

<link href="https://csdnimg.cn/release/phoenix/mdeditor/markdown_views-b6c3c6d139.css" rel="stylesheet">

<div class="more-toolbox">

<div class="left-toolbox">

<ul class="toolbox-list">

<li class="tool-item tool-active is-like "><a href="javascript:;"><svg class="icon" aria-hidden="true">

<use xlink:href="#csdnc-thumbsup"></use>

</svg><span class="name">点赞</span>

<span class="count"></span>

</a></li>

<li class="tool-item tool-active is-collection "><a href="javascript:;" data-report-click="{"mod":"popu_824"}"><svg class="icon" aria-hidden="true">

<use xlink:href="#icon-csdnc-Collection-G"></use>

</svg><span class="name">收藏</span></a></li>

<li class="tool-item tool-active is-share"><a href="javascript:;" data-report-click="{"mod":"1582594662_002"}"><svg class="icon" aria-hidden="true">

<use xlink:href="#icon-csdnc-fenxiang"></use>

</svg>分享</a></li>

<!--打赏开始-->

<!--打赏结束-->

<li class="tool-item tool-more">

<a>

<svg t="1575545411852" class="icon" viewBox="0 0 1024 1024" version="1.1" xmlns="http://www.w3.org/2000/svg" p-id="5717" xmlns:xlink="http://www.w3.org/1999/xlink" width="200" height="200"><defs><style type="text/css"></style></defs><path d="M179.176 499.222m-113.245 0a113.245 113.245 0 1 0 226.49 0 113.245 113.245 0 1 0-226.49 0Z" p-id="5718"></path><path d="M509.684 499.222m-113.245 0a113.245 113.245 0 1 0 226.49 0 113.245 113.245 0 1 0-226.49 0Z" p-id="5719"></path><path d="M846.175 499.222m-113.245 0a113.245 113.245 0 1 0 226.49 0 113.245 113.245 0 1 0-226.49 0Z" p-id="5720"></path></svg>

</a>

<ul class="more-box">

<li class="item"><a class="article-report">文章举报</a></li>

</ul>

</li>

</ul>

</div>

</div>

<div class="person-messagebox">

<div class="left-message"><a href="https://blog.csdn.net/xie_qi_chao">

<img src="https://profile.csdnimg.cn/B/F/6/3_xie_qi_chao" class="avatar_pic" username="xie_qi_chao">

<img src="https://g.csdnimg.cn/static/user-reg-year/1x/2.png" class="user-years">

</a></div>

<div class="middle-message">

<div class="title"><span class="tit"><a href="https://blog.csdn.net/xie_qi_chao" data-report-click="{"mod":"popu_379"}" target="_blank">解启超</a></span>

</div>

<div class="text"><span>发布了329 篇原创文章</span> · <span>获赞 52</span> · <span>访问量 3万+</span></div>

</div>

<div class="right-message">

<a href="https://im.csdn.net/im/main.html?userName=xie_qi_chao" target="_blank" class="btn btn-sm btn-red-hollow bt-button personal-letter">私信

</a>

<a class="btn btn-sm attented bt-button personal-watch" data-report-click="{"mod":"popu_379"}">已关注</a>

</div>

</div>

</div>

</article>

加固常见服务的安全

2.1 问题

本案例要求优化提升常见网络服务的安全性,主要完成以下任务操作:

优化Nginx服务的安全配置

优化MySQL数据库的安全配置

优化Tomcat的安全配置

- 1

- 2

- 3

2.2 方案

Nginx安全优化包括:删除不要的模块、修改版本信息、限制并发、拒绝非法请求、防止buffer溢出。

MySQL安全优化包括:初始化安全脚本、密码安全、备份与还原、数据安全。

Tomcat安全优化包括:隐藏版本信息、降权启动、删除默认测试页面.

2.3 步骤

实现此案例需要按照如下步骤进行。

步骤一:优化Nginx服务的安全配置

1) 删除不需要的模块

Nignx是模块化设计的软件,需要什么功能与模块以及不需要哪些模块,都可以在编译安装软件时自定义,使用–with参数可以开启某些模块,使用–without可以禁用某些模块。最小化安装永远都是对的方案!

下面是禁用某些模块的案例:

[root@svr5 ~]# tar -xf nginx-1.12.tar.gz

[root@svr5 ~]# cd nginx-1.12

[root@svr5 nginx-1.12]# ./configure \

>--without-http_autoindex_module \ //禁用自动索引文件目录模块

>--without-http_ssi_module

[root@svr5 nginx-1.12]# make

[root@svr5 nginx-1.12]# make install

- 1

- 2

- 3

- 4

- 5

- 6

- 7

2) 修改版本信息,并隐藏具体的版本号

默认Nginx会显示版本信息以及具体的版本号,这些信息给攻击者带来了便利性,便于他们找到具体版本的漏洞。

如果需要屏蔽版本号信息,执行如下操作,可以隐藏版本号。

[root@svr5 ~]# vim /usr/local/nginx/conf/nginx.conf

… …

http{

server_tokens off; //在http下面手动添加这么一行

… …

}

[root@svr5 ~]# nginx -s reload

[root@svr5 ~]# curl -I http://192.168.4.5 //查看服务器响应的头部信息

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

但服务器还是显示了使用的软件为nginx,通过如下方法可以修改该信息。

[root@svr5 nginx-1.12]# vim +48 src/http/ngx_http_header_filter_module.c

//注意:vim这条命令必须在nginx-1.12源码包目录下执行!!!!!!

//该文件修改前效果如下:

static u_char ngx_http_server_string[] = "Server: nginx" CRLF;

static u_char ngx_http_server_full_string[] = "Server: " NGINX_VER CRLF;

static u_char ngx_http_server_build_string[] = "Server: " NGINX_VER_BUILD CRLF;

//下面是我们修改后的效果:

static u_char ngx_http_server_string[] = "Server: Jacob" CRLF;

static u_char ngx_http_server_full_string[] = "Server: Jacob" CRLF;

static u_char ngx_http_server_build_string[] = "Server: Jacob" CRLF;

//修改完成后,再去编译安装Nignx,版本信息将不再显示为Nginx,而是Jacob

[root@svr5 nginx-1.12]# ./configure

[root@svr5 nginx-1.12]# make && make install

[root@svr5 nginx-1.12]# killall nginx

[root@svr5 nginx-1.12]# /usr/local/nginx/sbin/nginx //启动服务

[root@svr5 nginx-1.12]# curl -I http://192.168.4.5 //查看版本信息验证

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

3) 限制并发量

DDOS攻击者会发送大量的并发连接,占用服务器资源(包括连接数、带宽等),这样会导致正常用户处于等待或无法访问服务器的状态。

Nginx提供了一个ngx_http_limit_req_module模块,可以有效降低DDOS攻击的风险,操作方法如下:

[root@svr5 ~]# vim /usr/local/nginx/conf/nginx.conf

… …

http{

… …

limit_req_zone $binary_remote_addr zone=one:10m rate=1r/s;

server {

listen 80;

server_name localhost;

limit_req zone=one burst=5;

}

}

//备注说明:

//limit_req_zone语法格式如下:

//limit_req_zone key zone=name:size rate=rate;

//上面案例中是将客户端IP信息存储名称为one的共享内存,内存空间为10M

//1M可以存储8千个IP信息,10M可以存储8万个主机连接的状态,容量可以根据需要任意调整

//每秒中仅接受1个请求,多余的放入漏斗

//漏斗超过5个则报错

[root@svr5 ~]# /usr/local/nginx/sbin/nginx -s reload

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

客户端使用ab测试软件测试效果:

[root@client ~]# ab -c 100 -n 100 http://192.168.4.5/

- 1

4) 拒绝非法的请求

网站使用的是HTTP协议,该协议中定义了很多方法,可以让用户连接服务器,获得需要的资源。但实际应用中一般仅需要get和post。

具体HTTP请求方法的含义如表-1所示。

表-1 HTTP请求方法及含义

未修改服务器配置前,客户端使用不同请求方法测试:

[root@client ~]# curl -i -X GET http://192.168.4.5 //正常

[root@client ~]# curl -i -X HEAD http://192.168.4.5 //正常

//curl命令选项说明:

//-i选项:访问服务器页面时,显示HTTP的头部信息

//-X选项:指定请求服务器的方法

- 1

- 2

- 3

- 4

- 5

通过如下设置可以让Nginx拒绝非法的请求方法:

[root@svr5 ~]# vim /usr/local/nginx/conf/nginx.conf

http{

server {

listen 80;

if ($request_method !~ ^(GET|POST)$ ) {

return 444;

}

}

}

[root@svr5 ~]# /usr/local/nginx/sbin/nginx -s reload

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

修改服务器配置后,客户端使用不同请求方法测试:

[root@client ~]# curl -i -X GET http://192.168.4.5 //正常

[root@client ~]# curl -i -X HEAD http://192.168.4.5 //报错

- 1

- 2

4) 防止buffer溢出

当客户端连接服务器时,服务器会启用各种缓存,用来存放连接的状态信息。

如果攻击者发送大量的连接请求,而服务器不对缓存做限制的话,内存数据就有可能溢出(空间不足)。

修改Nginx配置文件,调整各种buffer参数,可以有效降低溢出风险。

[root@svr7 ~]# vim /usr/local/nginx/conf/nginx.conf

http{

client_body_buffer_size 1K;

client_header_buffer_size 1k;

client_max_body_size 1k;

large_client_header_buffers 2 1k;

… …

}

[root@svr7 ~]# /usr/local/nginx/sbin/nginx -s reload

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

步骤二:数据库安全

1) 初始化安全脚本

安装完MariaDB或MySQL后,默认root没有密码,并且提供了一个任何人都可以操作的test测试数据库。有一个名称为mysql_secure_installation的脚本,该脚本可以帮助我们为root设置密码,并禁止root从远程其他主机登陆数据库,并删除测试性数据库test。

[root@svr5 ~]# systemctl status mariadb

//确保服务已启动

[root@svr5 ~]# mysql_secure_installation

//执行初始化安全脚本

- 1

- 2

- 3

- 4

2)密码安全

手动修改MariaDB或MySQL数据库密码的方法:

[root@svr5 ~]# mysqladmin -uroot -predhat password 'mysql'

//修改密码,旧密码为redhat,新密码为mysql

[root@svr5 ~]# mysql -uroot -pmysql

MariaDB [(none)]>set password for root@'localhost'=password('redhat')

//使用账户登录数据库,修改密码

MariaDB [(none)]> select user,host,password from mysql.user;

+--------+---------+---------------------------------------------+

| user | host | password |

+--------+---------+---------------------------------------------+

| root | localhost | *84BB5DF4823DA319BBF86C99624479A198E6EEE9 |

| root | 127.0.0.1 | *84BB5DF4823DA319BBF86C99624479A198E6EEE9 |

| root | ::1 | *84BB5DF4823DA319BBF86C99624479A198E6EEE9 |

+--------+-----------+--------------------------------------------+

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

修改密码成功,而且密码在数据库中是加密的,有什么问题吗?问题是你的密码被明文记录了,下面来看看名为密码:

[root@svr5 ~]# cat .bash_history

mysqladmin -uroot -pxxx password 'redhat'

//通过命令行修改的密码,bash会自动记录历史,历史记录中记录了明文密码

[root@svr5 ~]# cat .mysql_history

set password for root@'localhost'=password('redhat');

select user,host,password from mysql.user;

flush privileges;

//通过mysql命令修改的密码,mysql也会有所有操作指令的记录,这里也记录了明文密码

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

另外数据库还有一个binlog日志里也有明文密码(5.6版本后修复了)。

怎么解决?

管理好自己的历史,不使用明文登录,选择合适的版本5.6以后的版本,

日志,行为审计(找到行为人),使用防火墙从TCP层设置ACL(禁止外网接触数据库)。

3)数据备份与还原

首先,备份数据库(注意用户名为root,密码为redhat):

[root@svr5 ~]# mysqldump -uroot -predhat mydb table > table.sql

//备份数据库中的某个数据表

[root@svr5 ~]# mysqldump -uroot -predhat mydb > mydb.sql

//备份某个数据库

[root@svr5 ~]# mysqldump -uroot -predhat --all-databases > all.sql

//备份所有数据库

- 1

- 2

- 3

- 4

- 5

- 6

接下来,还原数据库(注意用户名为root,密码为redhat):

[root@svr5 ~]# mysql -uroot -predhat mydb < table.sql //还原数据表

[root@svr5 ~]# mysql -uroot -predhat mydb < mydb.sql //还原数据库

[root@svr5 ~]# mysql -uroot -predhat < all.sql //还原所有数据库

- 1

- 2

- 3

4)数据安全

在服务器上(192.168.4.5),创建一个数据库账户:

[root@svr5 ~]# mysql -uroot -predhat

//使用管理员,登陆数据库

MariaDB [(none)]> grant all on *.* to tom@'%' identified by '123';

//创建一个新账户tom

- 1

- 2

- 3

- 4

使用tcpdump抓包(192.168.4.5)

[root@svr5 ~]# tcpdump -w log -i any src or dst port 3306

//抓取源或目标端口是3306的数据包,保存到log文件中

- 1

- 2

客户端(192.168.4.100)从远程登陆数据库服务器(192.168.4.5)

[root@client ~]# mysql -utom -p123 -h 192.168.4.5

//在192.168.4.100这台主机使用mysql命令登陆远程数据库服务器(192.168.4.5)

//用户名为tom,密码为123

MariaDB [(none)]> select * from mysql.user;

//登陆数据库后,任意执行一条查询语句

- 1

- 2

- 3

- 4

- 5

回到服务器查看抓取的数据包

[root@svr7 ~]# tcpdump -A -r log

//使用tcpdump查看之前抓取的数据包,很多数据库的数据都明文显示出来

- 1

- 2

如何解决?

可以使用SSH远程连接服务器后,再从本地登陆数据库(避免在网络中传输数据,因为网络环境中不知道有没有抓包者)。

或者也可以使用SSL对MySQL服务器进行加密,类似与HTTP+SSL一样,MySQL也支持SSL加密(确保网络中传输的数据是被加密的)。

步骤三:Tomcat安全性

1) 隐藏版本信息、修改tomcat主配置文件(隐藏版本信息)

未修改版本信息前,使用命令查看服务器的版本信息

[root@web1 ~]# curl -I http://192.168.2.100:8080/xx

//访问不存在的页面文件,查看头部信息

[root@web1 ~]# curl -I http://192.168.2.100:8080

//访问存在的页面文件,查看头部信息

[root@web1 ~]# curl http://192.168.2.100:8080/xx

//访问不存在的页面文件,查看错误信息

- 1

- 2

- 3

- 4

- 5

- 6

修改tomcat配置文件,修改版本信息:

[root@web1 tomcat]# yum -y install java-1.8.0-openjdk-devel

[root@web1 tomcat]# cd /usr/local/tomcat/lib/

[root@web1 lib]# jar -xf catalina.jar

[root@web1 lib]# vim org/apache/catalina/util/ServerInfo.properties

//根据自己的需要,修改版本信息的内容

[root@web1 lib]# /usr/local/tomcat/bin/shutdown.sh //关闭服务

[root@web1 lib]# /usr/local/tomcat/bin/startup.sh //启动服务

- 1

- 2

- 3

- 4

- 5

- 6

- 7

修改后再次查看版本信息:

[root@web1 ~]# curl -I http://192.168.2.100:8080/xx

//访问不存在的页面文件,查看头部信息

[root@web1 ~]# curl -I http://192.168.2.100:8080

//访问存在的页面文件,查看头部信息

[root@web1 ~]# curl http://192.168.2.100:8080/xx

//访问不存在的页面文件,查看错误信息

- 1

- 2

- 3

- 4

- 5

- 6

再次修改tomcat服务器配置文件,修改版本信息,手动添加server参数:

[root@web1 lib]# vim /usr/local/tomcat/conf/server.xml

<Connector port="8080" protocol="HTTP/1.1"

connectionTimeout="20000" redirectPort="8443" server="jacob" />

[root@web1 lib]# /usr/local/tomcat/bin/shutdown.sh //关闭服务

[root@web1 lib]# /usr/local/tomcat/bin/startup.sh //启动服务

- 1

- 2

- 3

- 4

- 5

修改后再次查看版本信息:

[root@web1 ~]# curl -I http://192.168.2.100:8080/xx

//访问不存在的页面文件,查看头部信息

[root@web1 ~]# curl -I http://192.168.2.100:8080

//访问存在的页面文件,查看头部信息

[root@web1 ~]# curl http://192.168.2.100:8080/xx

//访问不存在的页面文件,查看错误信息

- 1

- 2

- 3

- 4

- 5

- 6

2)降级启动

默认tomcat使用系统高级管理员账户root启动服务,启动服务尽量使用普通用户。

[root@web1 ~]# useradd tomcat

[root@web1 ~]# chown -R tomcat:tomcat /usr/local/tomcat/

//修改tomcat目录的权限,让tomcat账户对该目录有操作权限

[root@web1 ~]# su -c /usr/local/tomcat/bin/startup.sh tomcat

//使用su命令切换为tomcat账户,以tomcat账户的身份启动tomcat服务

[root@svr7 ~]# chmod +x /etc/rc.local //该文件为开机启动文件

[root@svr7 ~]# vim /etc/rc.local //修改文件,添加如下内容

su -c /usr/local/tomcat/bin/startup.sh tomcat

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

3)删除默认的测试页面

[root@svr7 ~]# rm -rf /usr/local/tomcat/webapps/*

- 1

</div>

<link href="https://csdnimg.cn/release/phoenix/mdeditor/markdown_views-b6c3c6d139.css" rel="stylesheet">

<div class="more-toolbox">

<div class="left-toolbox">

<ul class="toolbox-list">

<li class="tool-item tool-active is-like "><a href="javascript:;"><svg class="icon" aria-hidden="true">

<use xlink:href="#csdnc-thumbsup"></use>

</svg><span class="name">点赞</span>

<span class="count"></span>

</a></li>

<li class="tool-item tool-active is-collection "><a href="javascript:;" data-report-click="{"mod":"popu_824"}"><svg class="icon" aria-hidden="true">

<use xlink:href="#icon-csdnc-Collection-G"></use>

</svg><span class="name">收藏</span></a></li>

<li class="tool-item tool-active is-share"><a href="javascript:;" data-report-click="{"mod":"1582594662_002"}"><svg class="icon" aria-hidden="true">

<use xlink:href="#icon-csdnc-fenxiang"></use>

</svg>分享</a></li>

<!--打赏开始-->

<!--打赏结束-->

<li class="tool-item tool-more">

<a>

<svg t="1575545411852" class="icon" viewBox="0 0 1024 1024" version="1.1" xmlns="http://www.w3.org/2000/svg" p-id="5717" xmlns:xlink="http://www.w3.org/1999/xlink" width="200" height="200"><defs><style type="text/css"></style></defs><path d="M179.176 499.222m-113.245 0a113.245 113.245 0 1 0 226.49 0 113.245 113.245 0 1 0-226.49 0Z" p-id="5718"></path><path d="M509.684 499.222m-113.245 0a113.245 113.245 0 1 0 226.49 0 113.245 113.245 0 1 0-226.49 0Z" p-id="5719"></path><path d="M846.175 499.222m-113.245 0a113.245 113.245 0 1 0 226.49 0 113.245 113.245 0 1 0-226.49 0Z" p-id="5720"></path></svg>

</a>

<ul class="more-box">

<li class="item"><a class="article-report">文章举报</a></li>

</ul>

</li>

</ul>

</div>

</div>

<div class="person-messagebox">

<div class="left-message"><a href="https://blog.csdn.net/xie_qi_chao">

<img src="https://profile.csdnimg.cn/B/F/6/3_xie_qi_chao" class="avatar_pic" username="xie_qi_chao">

<img src="https://g.csdnimg.cn/static/user-reg-year/1x/2.png" class="user-years">

</a></div>

<div class="middle-message">

<div class="title"><span class="tit"><a href="https://blog.csdn.net/xie_qi_chao" data-report-click="{"mod":"popu_379"}" target="_blank">解启超</a></span>

</div>

<div class="text"><span>发布了329 篇原创文章</span> · <span>获赞 52</span> · <span>访问量 3万+</span></div>

</div>

<div class="right-message">

<a href="https://im.csdn.net/im/main.html?userName=xie_qi_chao" target="_blank" class="btn btn-sm btn-red-hollow bt-button personal-letter">私信

</a>

<a class="btn btn-sm attented bt-button personal-watch" data-report-click="{"mod":"popu_379"}">已关注</a>

</div>

</div>

</div>

</article>