攻防世界MISC新手区前六题

写在前面:本人CTF小白,能写出这篇文章需要感谢CSDN其他前辈的文章和攻防世界中前辈的wp,如果文中有不对的地方,多谢各位指出。

本文习题均出自攻防世界的MISC新手区,链接如下:

攻防世界

有一位前辈的文章对我有很大帮助,包含了很多CTF的解码方式,我把网址放在前面,希望对和我一样刚开始接触CTF的小白一些帮助。

CTF中常见密码题解密网站总结

1.this is flag

答案就在题目中。

flag{th1s_!s_a_d4m0_4la9}

2.pdf

题目中说图下面什么也没有,我们就猜测图下面有东西。为了看到图片下面的东西,我们将下载的PDF文件转换成word文件,可以看到图片下隐藏的flag。将图片移开,看的更加清楚。下面附上一个可以在线将PDF文件转换成word文件的网站:

flag{security_through_obscurity}

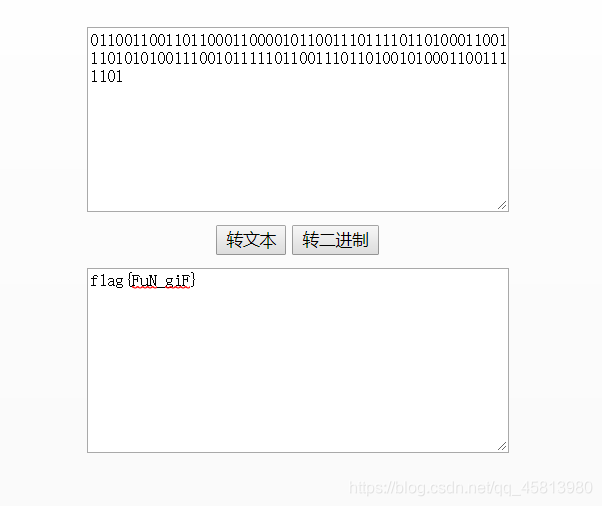

3.gif

打开文件,发现里面有很多黑色图片和白色图片,和二进制中的1和0很像,于是黑图片为1,白图片为0,得到一串二进制数,将二进制转为字符,就能得到flag。(有的编程大佬可以通过写脚本来直接生成flag,这里由于本人实力有限,只能一个一个对照。本人正在学python,等我会写脚本了,再来补充。)

附二进制转文本网站

二进制转文本

flag{FuN_giF}

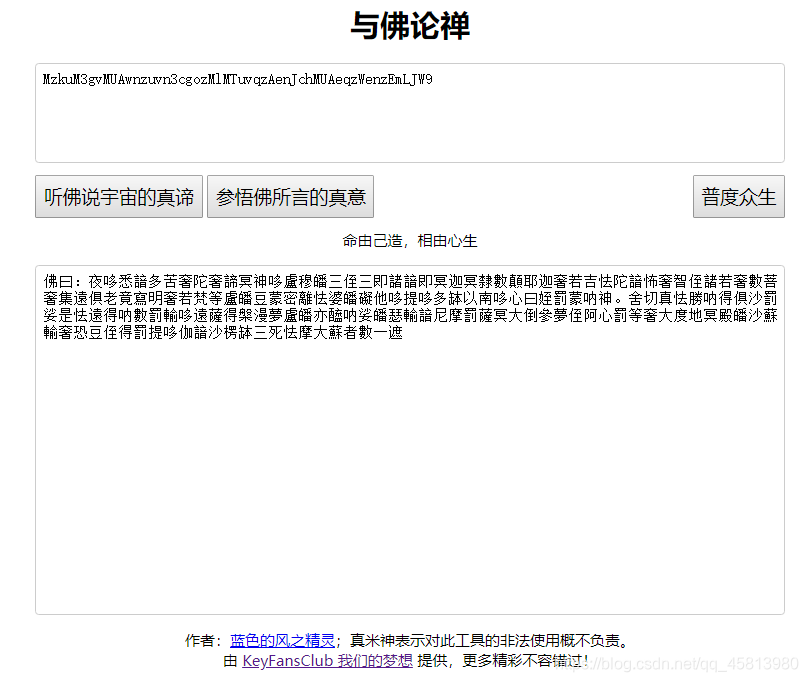

4.如来十三掌

打开文件得到一段玄乎的文字,这种编码被称为“与佛论禅”,通过与佛论禅编码,可以得到一串新的编码。

这里提醒两点:

1.要在编码前加上“佛曰:”

2.解码时注意密文在解码网站上的位置不要弄错了,本人就是一开始位置放错了,一直显示解码失败。

附上与佛论禅解码网站:

与佛论禅解码

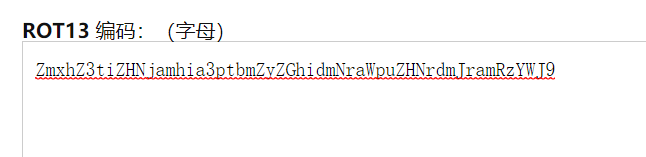

然后注意到题目是“如来十三掌”,这个“如来”对应的是“与佛论禅”,这个“十三”对应的是另一种叫做“ROT13”的编码。ROT13编码后得到一串代码。

附ROT13编码网站:ROT13编码

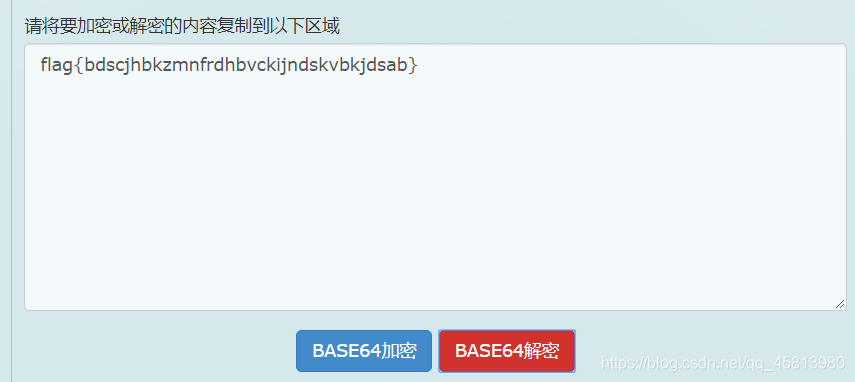

这依然不是最后的答案,最后再用一种最常见的编码形式:base64,就可以得到最后的flag。

这依然不是最后的答案,最后再用一种最常见的编码形式:base64,就可以得到最后的flag。

附base64解码网站:

base64解码

flag{bdscjhbkzmnfrdhbvckijndskvbkjdsab}

5.give_you_flag

下载附件中的动态图。从中可以看出动态图中有一张图片里有二维码。于是使用ps打开动态图,在右下角的图层中找到了带有动态图的图层。却发现这张二维码是不完整的(缺少了三个角位置处的定位符)于是在网上随便找一个完整的普通二维码,利用ps将三个定位符截下来补充到不完整的二维码中。扫描二维码,得到flag.

下图为不完整的二维码图。

下图为还原后的二维码图。

下图为还原后的二维码图。

flag{e7d478cf6b915f50ab1277f78502a2c5}

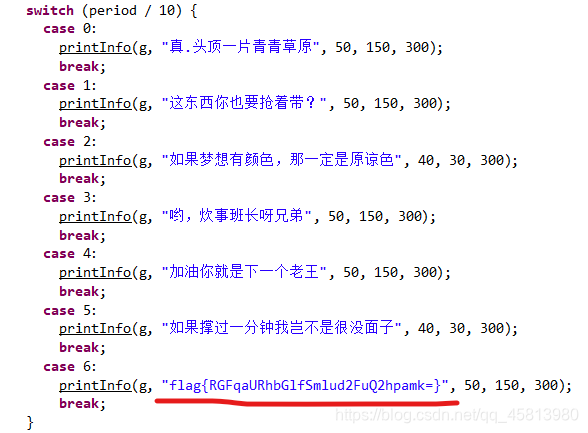

6.坚持60s

下载附件,是一个.jar类型的,是一个小游戏。这里我们需要一个反编译器,查看小游戏的源代码。这里我用的是jd-gui。根据源码来看,这个游戏坚持60s后还真能得到flag,想试试的可以试一下,本人最多到三十多秒就不行了。

附上下载链接: jd-gui

在源代码里找到flag:

flag{RGFqaURhbGlfSmlud2FuQ2hpamk=}

这是本人在CSDN中发布的第一篇文章,希望和大家一起进步。