简介

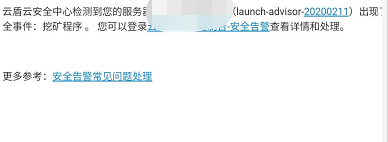

大早上阿里云就提示说服务器检测到挖矿程序。于是赶紧去服务器查看原因,发现CPU爆满

使用命令 top -c 查看cpu使用率,发现一个kdevtmpfsi程序占用了大量的CPU。然后马上去百度搜索发现它就是阿里云提示的挖矿程序.

然后就直接把这个进程给杀掉 kill -9 28495 。然后发现过了一会该进程又自动重启。

解决流程

由于我是用docker启动的redis那么相关的一些操作入侵的操作都是在容器当中进行的。当时就直接先把容器停掉。并且杀掉相关的进程,检查系统是否存在其他问题。

1.找到kdevtmpfsi的进程号

top -c

2.杀掉进程

kill -9 28495

3.搜索系统当中是否存在该类型开头的文件

find / -name "kinsing*"

4.redis连接添加上密码

5.阿里云提供的redis安全加固方案

https://help.aliyun.com/knowledge_detail/37447.html?spm=a2c4g.11186631.2.2.828c1848kuRv6p&accounttraceid=05d161b0b29d4892b9c6dc53471e08e8avfr后记

发现这个问题的时候没太注意,直接就把那个容器给删除了。导致后续无法去追踪具体原因。所以暂时先给redis加密并且按照阿里云官方提供的服务加固方案配置redis。后续不断监控服务器是否还存在类似异常信息。