下载地址

先放下载链接:

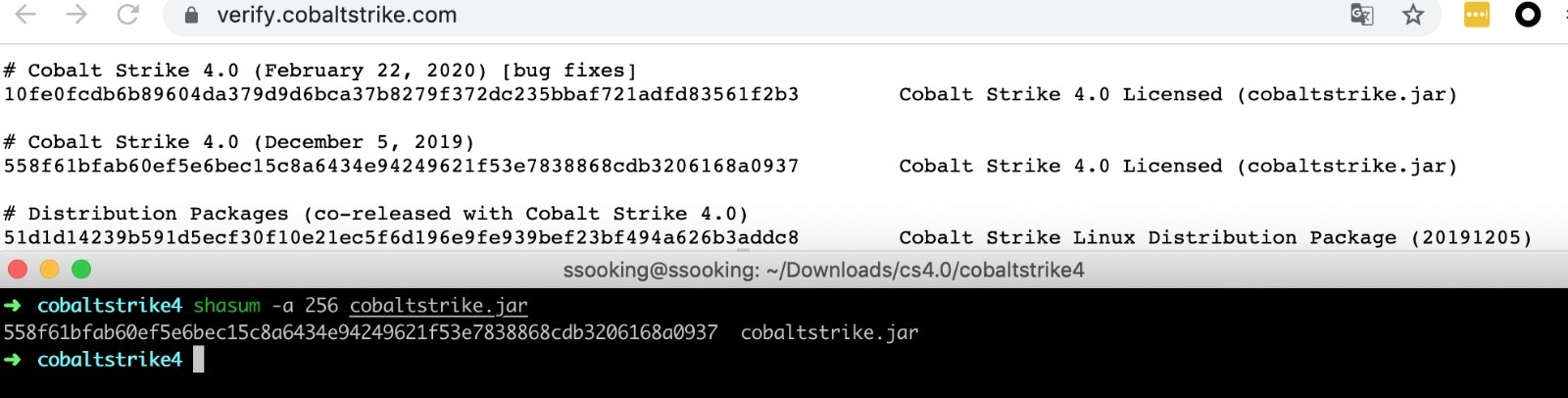

- 原版:Cobalt Strike 4.0 (December 5,2019)

- 破解版:cobaltstrike4.0-cracked

- 百度云链接: https://pan.baidu.com/s/1Ah-H0Eelvm8PmVZ0_Jvz6w 密码: up2s

- Coding:https://e.coding.net/ssooking/cobaltstrike-cracked.git

主要修改的文件:

common/Authorization.class

beacon/BeaconData.class

aggressor/dialogs/WindowsExecutableDialog.class破解版说明:

- 绕过验证校验

- 破解过期问题

- 去除exit暗桩

- 修复x64上线问题

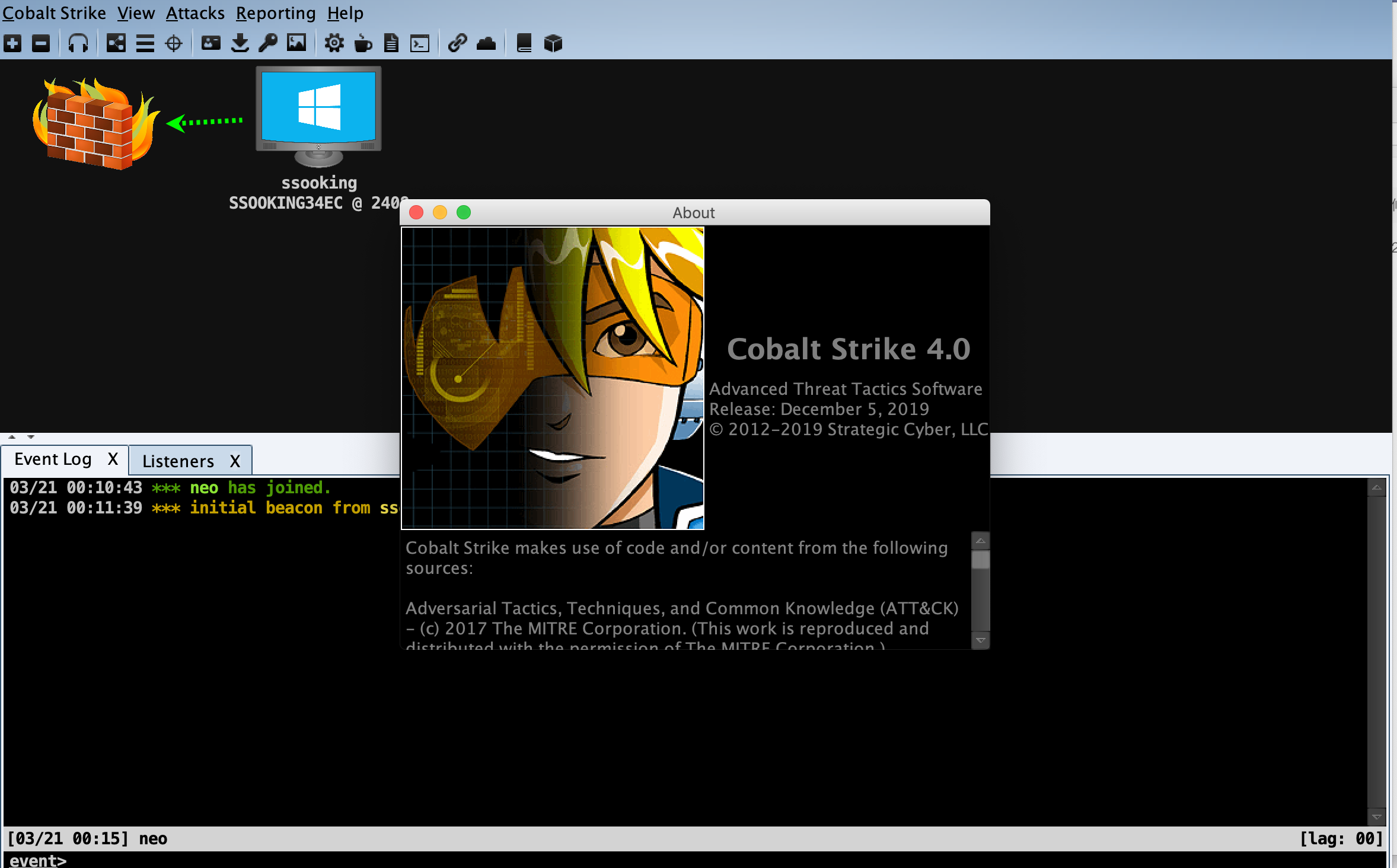

破解记录

cobaltstrike4.0更新以来,没有像之前一样提前拿到原版,运气用光了+~+,国际友人也没有,一直在等着白嫖版的出现。昨天凌晨2点多CoolCat师傅放出了CobaltStrike4.0的破解版,并随后发布了破解文章Patch Cobalt Strike4.0,不过当时只破解了校验问题(现已更新),未注意到过期问题和exit暗桩问题。

后来有小伙伴分享了原版。该原版非官方最新版,而是2019年12月份的有bug版本,官方随后进行了更新。该bug版本主要的影响之一就是生成x64的木马时,无法正常上线。

于是昨晚进行了破解,主要修改了过期问题,和exit暗桩导致的beacon退出问题,过校验那用的还是CoolCat的(懒)。

common.Authorization过期问题关键处:

1.protected boolean valid = false; //false改为true

2.isValid() //函数置空

3.isExpired() //函数置空beacon.BeaconDataexit暗桩问题关键处:

public void shouldPad(boolean paramBoolean) {

this.shouldPad = paramBoolean; //paramBoolean改为false

this.when = System.currentTimeMillis() + 1800000L;

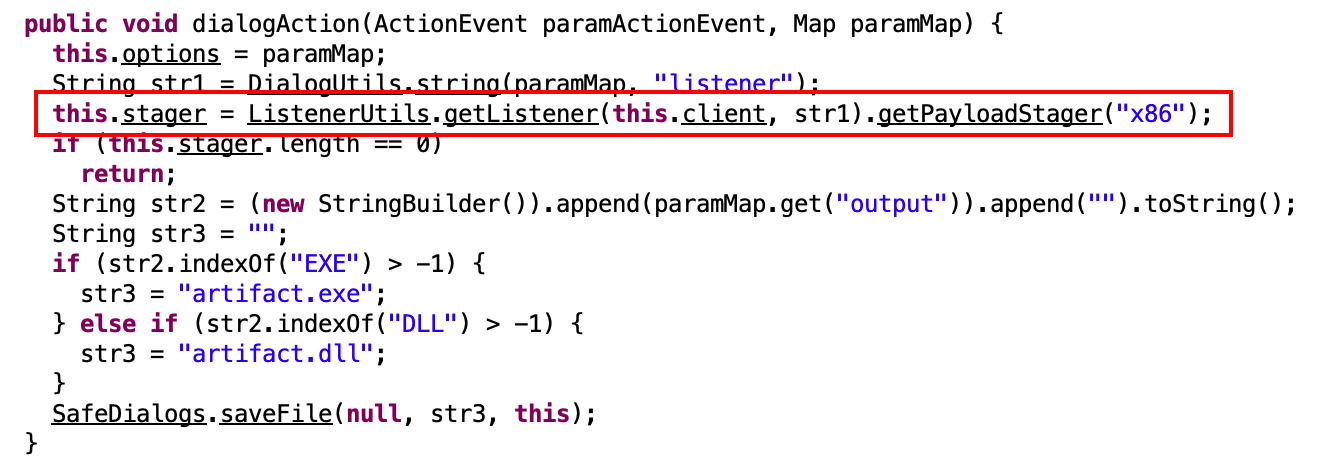

}改完后愉快地私下分享给了一些小伙伴,今天下午发现官方的bug影响到了x64的上线,手里有项目暂时也没精力去看。此时可爱的小天使snowming出现了,下午她读代码研究了一下,解决了这个问题,文章见其知识星球链接。该问题的原因是在生成 stage 可执行文件时候,不管是 x64 还是 x86,都直接使用了x86的payload,因此只需要添加一个判断逻辑即可。

修改方法:

path:aggressor/dialogs/WindowsExecutableDialog.class

public void dialogAction(ActionEvent paramActionEvent, Map paramMap) {

this.options = paramMap;

String str1 = DialogUtils.string(paramMap, "listener");

boolean bool = DialogUtils.bool(this.options, "x64");

if (bool) {

this.stager = ListenerUtils.getListener(this.client, str1).getPayloadStager("x64");

} else {

this.stager = ListenerUtils.getListener(this.client, str1).getPayloadStager("x86");

}

if (this.stager.length == 0)

....感谢@snowming,最后的版本是她基于我的基础上修改了x64的部分,算是ssooking&snowming破解版吧:)。后来看到CoolCat师傅也发博客分享了解决方法Patch Cobalt Strike 4.0 Stage X64 Bugs,文章的分析思路值得学习。感谢师傅们的付出和完善。同时,此文发出前几分钟,看到了Frost Blue 零队公众号发的另一种破解绕过校验思路,Cobaltstrike 4破解之我自己给我自己颁发license。

彩蛋

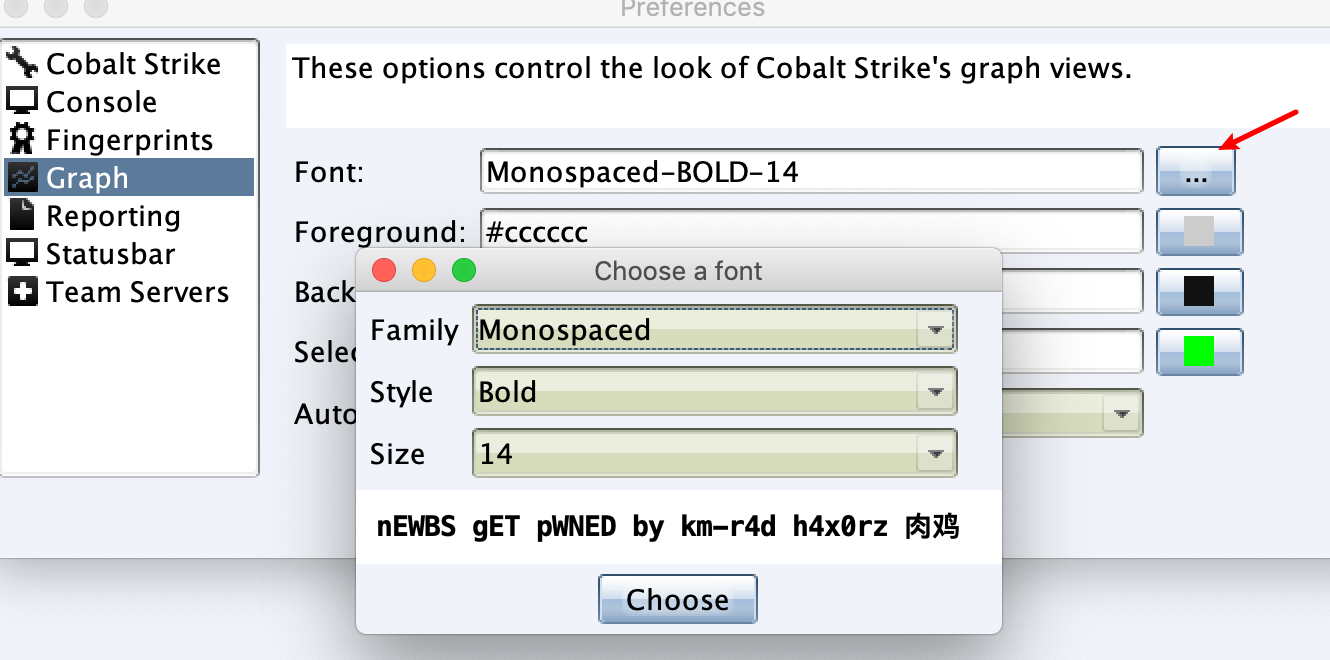

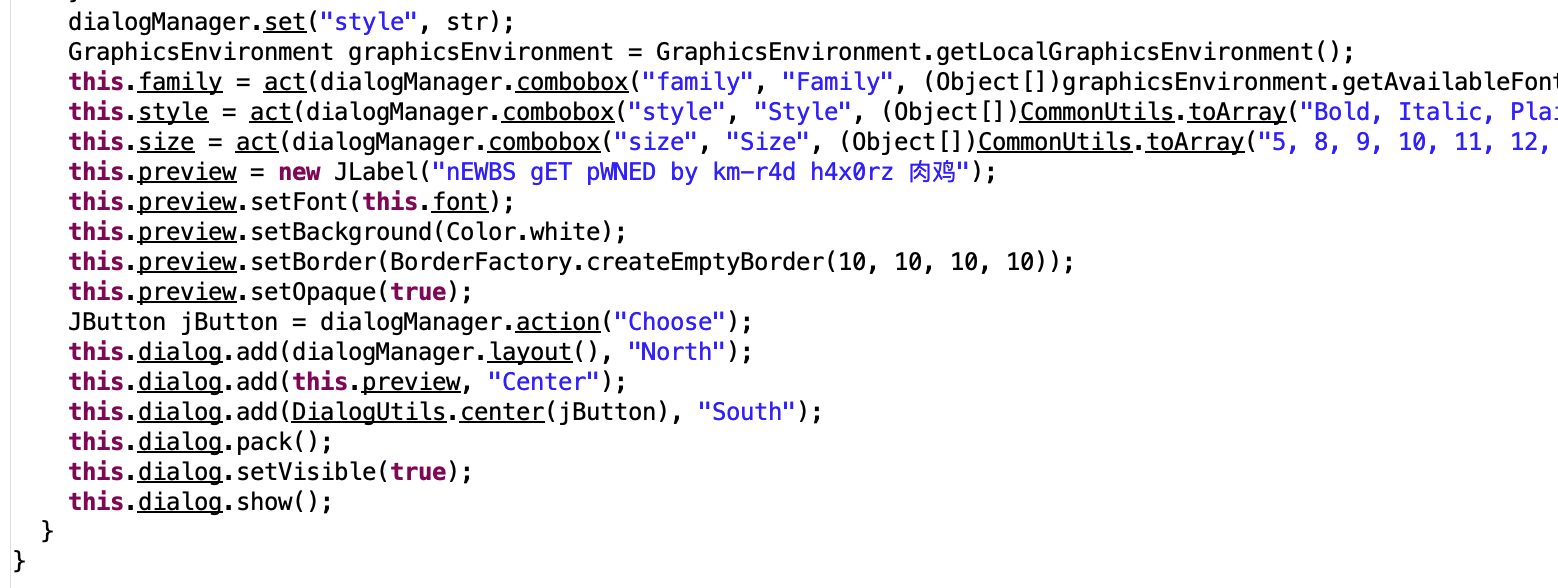

最后还有一个小彩蛋,在dialog.FontDialog下,有个

乍一看上去像留了后门,仔细看下代码发现仅仅是个Label,可能是作者的恶作剧吧。不过这也提醒我们,网上的东西使用需谨慎,毕竟在这么大的代码量下是否存在些什么也不得而知。