一

イベントの背景

2023 年 3 月 31 日、当社は 3CX が DesktopApp ソフトウェアに関するリスク通知 (CVE-2023-29059) をリリースしたことを検出しました。3CX Voice over Internet Protocol (VOIP) デスクトップ クライアントは、Git 経由で構築されたときにサプライ チェーン攻撃を受けた悪意のあるコードが注入され、Sectigo によって発行され、DigiCert によってタイムスタンプが付けられた正規の 3CX Ltd 証明書が使用されました。

影響を受けるインストール パッケージには、ffmpeg.dll と d3dcompiler_47.dll という 2 つの悪意のある DLL ファイルが含まれていました。ユーザーがインストールすると ffmpeg.dll がロードされ、さらに d3dcompiler_47.DLL からペイロードをロードして実行してシステム情報を収集します。攻撃者は悪意のあるファイルを使用して、Chrome、Edge、Brave、Firefox のユーザー構成ファイルからユーザー データと機密の認証情報を盗み、その結果、機密のユーザー情報が漏洩する可能性があります。

関連する脆弱性情報は以下のとおりです。

| 脆弱性の基本情報 |

|

| 脆弱性名 |

3CX DesktopApp コード実行の脆弱性 |

| 脆弱性番号 |

CVE-2023-29059 |

| 脆弱性の種類 |

コードの実行 |

| 脆弱性レベル |

リスクが高い |

| 発見時間 |

2023年3月31日 |

| 必要な権限 |

/ |

| ユーザーインタラクション |

はい |

| 野生での使用 |

はい |

二

影響範囲

3CX の主力製品は、オープン スタンダードに基づくソフトウェア スイッチである 3CX 電話システムであり、ユーザーがネットワークを介して通信できるようにする VoIP IPBX ソフトウェアを開発しており、コカ コーラ、マクドナルド、BMW、 IKEAや国民保健サービス(国民保健サービス)などは1日あたり1200万人以上の利用者を抱えている。3CX DesktopApp は、Windows、MacOS、Linux、およびモバイル デバイス向けの人気のあるビデオ会議ソフトウェアです。Windows および MacOS に関連した悪意のある活動が観察されています。影響を受けるソフトウェアのバージョンは次のとおりです:

| 被災地 |

|

| ウィンドウズ |

Update 7 で出荷された Electron Windows アプリ バージョン:18.12.407 Electron Windows アプリは Update 7 で出荷 バージョン:18.12.416 |

| マックOS |

Electron Mac アプリのバージョン: 18.11.1213 Electron Mac アプリのバージョン: 18.12.402 Electron Mac アプリのバージョン: 18.12.407 Electron Mac アプリのバージョン: 18.12.416 |

三つ

分析の詳細

1

サンプル情報

MD5:

74bc2d0b6680faa1a5a76b27e5479cbc(ffmpeg.dll)

82187ad3f0c6c225e2fba0c867280cc9(d3dcompiler_47.dll)

コンパイル時間:

2022-11-12 12:12:14(ffmpeg.dll)

1981-01-19 15:15:57(d3dcompiler_47.dll)

2

行動分析

3CXDesktopApp.msi インストール パッケージが実行されると、3CXDesktopApp.exe プロセスが作成され、ffmpeg.dll がデフォルトでロードされます。ffmpeg.dll がロードされた後、「AVMonitorRefreshEvent」という名前のイベントが作成されます。作成が失敗した場合、操作は終了します。単一インスタンスの操作を確実にするために、次のようにします。

メイン プログラムの現在実行中のパスを取得し、後で読み取る必要があるファイルのパスを結合します。

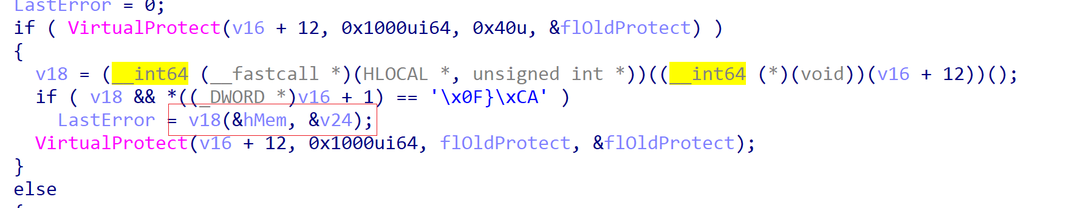

同じディレクトリにある d3dcompiler_47.dll を読み取り、16 進データ 0xfe 0xed 0xfa 0xce を取得します。

後続のデータを読み取り、シェルコードの復号化に RC4 を使用します。

権限を変更し、ジャンプして実行します。

復号化されたシェルコードには dll が含まれており、シェルコードの実行後にリフレクション的にロードされます (dump.dll として示されます)。

dump.dll の主な機能は、組み込みの GitHub アイコン リポジトリ アドレスからデータを取得し、取得したデータに基づいて後続の操作を実行することです (分析中にリポジトリが閉じられているため、後続のデータは取得できませんが、コードからgithub の観点からは、後続のペイロードが読み取られる可能性があります)。

3

攻撃チェーン

四

修理計画

1

普遍的な修正

影響を受ける 3CXDesktopApp バージョンのソフトウェア資産が使用されているかどうかを確認し、適切なタイミングで停止してください。3CX は、DesktopApp のクリーン バージョンがリリースされるまで、代替として PWA クライアントの使用を検討するようユーザーにアドバイスしています。PWAアプリのインストール方法については、https://www.3cx.com/user-manual/web-client/をご参照ください。

2

一時的な修正

脅威の影響拡大を防ぎ、資産のセキュリティを保護するために、防御戦略に悪意のある IOC インジケーターを追加し、検出にスマート アイ フルフロー セキュリティ分析システムを使用することをお勧めします。

IOC指標:

3cxdesktopapp-18.12.407.msi

aa124a4b4df12b34e74ee7f6c683b2ebec4ce9a8edcf9be345823b4fdcf5d868

3cxdesktopapp-18.12.416.msi

59e1edf4d82fae4978e97512b0331b7eb21dd4b838b850ba46794d9c7a2c098

3CXDesktopApp-18.11.1213.dmg

5407cda7d3a75e7b1e030b1f33337a56f293578ffa8b3ae19c671051ed314290

com.electron.3cx-desktop-app

92005051ae314d61074ed94a52e76b1c3e21e7f0e8c1d1fdd497a006ce45fa61

com.electron.3cx-desktop-app 。ダメージ

e6bbc33815b9f20b0cf832d7401dd893fbc467c800728b5891336706da0dbcec

com.electron.3cx-desktop-app

b86c695822013483fa4e2dfdf712c5ee777d7b99cbad8c2fa2274b133481eadb

3CXDesktopApp.exe

dde03348075512796241389dfea5560c20a3d2a2eac95c894e7bbed5e85a0acc

3CXDesktopApp.exe

fad482ded2e25ce9e1dd3d3ecc3227af714bdfbbde04347dbc1b21d6a3670405

d3dcompiler_47.dll

11be1803e2e307b647a8a7e02d128335c448ff741bf06bf52b332e0bbf423b03

ffmpeg.dll

7986bbaee8940da11ce089383521ab420c443ab7b15ed42aed91fd31ce833896

ffmpeg.dll

c485674ee63ec8d4e8fde9800788175a8b02d3f9416d0e763360fff7f8eb4e02

悪意のあるgithub リポジトリ

https://raw.githubusercontent[.]com/IconStorages/images/main/icon%d.ico

悪意のあるC&C ドメイン

akamaicontainer[.]com

akamaitechcloudservices[.]com

azuredeploystore[.]com

azureonlinecloud[.]com

azureonlinestorage[.]com

dunamistrd[.]com

glcloudservice[.]com

ジャーナライド[.]org

msedgepackageinfo[.]com

msstorageazure[.]com

msstorageboxes[.]com

officeaddons[.]com

オフィスストレージボックス[.]com

pbxcloudeservices[.]com

pbxphonenetwork[.]com

pbxsources[.]com

qwepoi123098[.]com

sbmsa[.]wiki

ソースラボ[.]com

ビジュアルスタジオ[.]com

ザカリーブログ[.]com