La penetración de la intranet también se denomina penetración NAT. Si una computadora en una red de área local desea comunicarse con una red externa, debe reenviarse a través de nat. La penetración de la intranet es omitir nat e ingresar directamente a la intranet.

ptunnel

En algunos entornos de red, los paquetes TCP y UDP serán interceptados sin autenticación. Si los usuarios pueden hacer ping en la computadora remota, pueden intentar establecer un túnel ICMP y enviar datos TCP a través del túnel para lograr un acceso de red sin restricciones. Los usuarios deben iniciar la herramienta con anticipación para establecer un servidor proxy fuera de la red restringida. Luego ejecute la herramienta en modo cliente para establecer un túnel ICMP. Para evitar el abuso del túnel, los usuarios también pueden establecer una contraseña para el túnel.

Principio de funcionamiento

1. icmptunnel puede encapsular el tráfico IP en paquetes de ping IMCP. El propósito es usar ping para penetrar en la

detección del firewall, porque generalmente los firewalls no bloquearán los paquetes de ping.

En segundo lugar, la herramienta Ping en el extremo solicitante agregará una pieza aleatoria de datos como carga útil después del paquete de datos ICMP, y el extremo que responde copiará esta Carga útil en el paquete de datos de respuesta ICMP y la devolverá al extremo solicitante para identificar y hacer coincidir las solicitudes Ping.

3. Cuando se usa ptunnel para la penetración en la intranet, el cliente encapsula la trama IP en un paquete de solicitud ICMP y la envía al servidor, y el servidor usa un paquete de respuesta ICMP correspondiente para responder. A los ojos de los demás, solo los paquetes ICMP normales se propagan en la red.

Acerca del análisis del protocolo icmp : análisis del protocolo icmp

Prueba experimental

El comando se puede usar directamente en la ruta del ptunnel

/ pentest / backdoors / ptunnel

kali

Parámetro:

1: [-p] dirección del servidor proxy

2: [-lp] puerto local

3: [-da] intranet de destino IP

4: [-dp]

lista de comandos del servidor de eco del puerto de destino

[marcado] net disponible en el logotipo de Windows es Debe usarse bajo Windows, este experimento no involucra

1: [-c] tarjeta de red número

2: [-v] muestra el proceso detallado, el valor puede ser -1-5, -1 no se muestra, 5 es el más detallado]

2: [ -u] dp [transmitir a través del protocolo dns, el puerto es udp53]

3: [-x] ingrese esta contraseña de túnel, si el servidor agrega este parámetro, el cliente debe agregar el mismo parámetro y valor]

4: [-f] especifique un registro Archivo

Necesitamos un servidor proxy, una máquina de ataque y una máquina de destino.

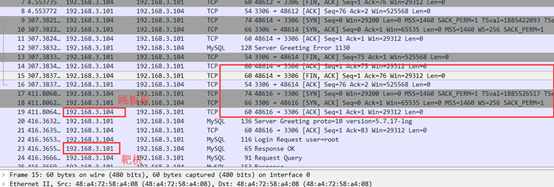

IP del atacante: 192.168.3.106

IP de trampolín: 192.168.3.104

IP de destino: 192.168.3.101

Servidor proxy

Agarra el paquete de tráfico objetivo

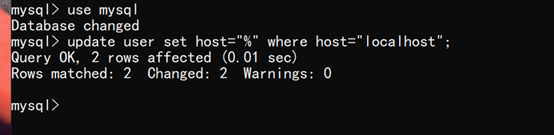

La prueba encontró que el puerto mysql no permite la conexión

Modifique la base de datos de la máquina de destino para permitir todo el acceso IP. Esto

no se recomienda en circunstancias normales, es extremadamente inseguro, ya que es un experimento local, todos abren el efecto de visualización

./ptunnel -p 192.168.0.108 -lp 1080 -da 192.168.0.105 -dp 3306 -x 123456

-lp puerto local

-da puerto de destino (asignable)

-x contraseña de túnel

Análisis