20199304 2019-2020-2 "Práctica de ataque y defensa de la red" Semana 8 Asignación

| Curso de tarea: | https://edu.cnblogs.com/campus/besti/19attackdefense |

|---|---|

| Requisitos de trabajo: | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10635 |

| Objetivos del curso: | Estudie el octavo capítulo del libro de texto "Tecnología y práctica de defensa y defensa de la red" y complete la tarea |

| Esta operación logra el objetivo: | Aprenda el ataque y defensa de seguridad del sistema operativo Linux |

1. Practica el contenido

1. El marco básico del sistema operativo Linux

-

1.1 Ventajas de Linux

- Código fuente abierto

- Soporte de hardware multiplataforma

- Rico soporte de software

- Multi-usuario multiservicio

- Seguridad confiable

- Buena estabilidad

- Función de red perfecta

-

1.2 estructura del sistema Linux

-

Kernel del sistema operativo Linux: estructura del kernel macro

-

Mecanismo de gestión de procesos y subprocesos: modo preventivo multiusuario multiusuario

-

Mecanismo de gestión de memoria: permite que múltiples procesos compartan de forma segura el área de memoria física.

-

Mecanismo de administración del sistema de archivos: el mecanismo VFS de administración de archivos virtual admite docenas de diferentes tipos de sistemas de archivos lógicos.

-

Mecanismo de control del dispositivo: el software que el controlador del dispositivo procesa o administra el controlador de hardware es esencialmente una biblioteca compartida de rutinas de control de hardware privilegiadas de bajo nivel que residen en la memoria.

-

Mecanismo de red: el módulo de red en el núcleo proporciona acceso a varios estándares de red y soporte para varios hardware de red. La interfaz de red se puede dividir en una pila de protocolos de red y un controlador de red.

-

Mecanismo de llamada del sistema: la interfaz de llamada del sistema permite a las aplicaciones acceder a dispositivos de hardware y otros recursos del sistema a través de esta capa de interfaz. La llamada al sistema se realiza por interrupción suave.

-

2. Mecanismo de seguridad del sistema operativo Linux

-

2.1 Mecanismo de autenticación de identidad de Linux

-

Implemente la gestión de identidad de usuario creando usuarios y grupos de usuarios con múltiples tipos de roles para garantizar que varios usuarios utilicen el sistema operativo Linux de forma segura.

- Usuario raíz: el único súper usuario con autoridad suprema

- Usuarios ordinarios: ordinarios

- Usuario del sistema: sin capacidad de inicio de sesión, pero indispensable cuando el sistema se está ejecutando

-

Grupo de usuarios: una colección de cuentas de usuario con las mismas características, que se utiliza para simplificar la administración de derechos de usuario de todo el sistema.

- La información del grupo de usuarios se guarda en el archivo / etc / group del sistema, incluido el nombre del grupo de usuarios, el gid y la lista de nombres de usuario contenidos en el grupo de usuarios. La contraseña cifrada del grupo de usuarios se almacena en el archivo / etc / gshadow.

- El comando id -a puede consultar y mostrar el grupo al que pertenece el usuario actual, y agregar un grupo de usuarios a través del comando groupadd, y usar usermod -G group_name user_name para agregar usuarios a un grupo específico.

-

Mecanismo de autenticación de usuario de inicio de sesión local: el mecanismo de autenticación de usuario más básico.

-

Mecanismo de autenticación de usuario de inicio de sesión remoto: el servicio SSH se utiliza para el inicio de sesión de usuario remoto y el acceso a la red. SSH proporciona dos mecanismos de autenticación de usuario:

- 1. Basado en contraseña

- 2. Basado en claves asimétricas

-

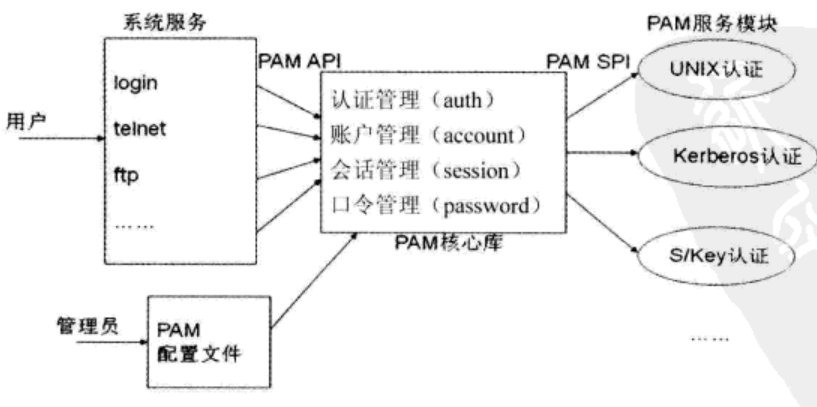

Middleware-PAM de autenticación de identidad unificada: proporciona un mecanismo de autenticación de identidad unificado para diferentes aplicaciones de software y servicios de red.

-

Gestión de autenticación: acepta el nombre de usuario y la contraseña, y luego autentica la contraseña del usuario, y es responsable de configurar cierta información secreta del usuario.

-

Gestión de la cuenta: compruebe si la cuenta puede iniciar sesión en el sistema, si la cuenta ha caducado y si el inicio de sesión tiene un límite de tiempo, etc.

-

Gestión de contraseña: se utiliza para modificar la contraseña del usuario.

-

Gestión de sesión: proporciona gestión de sesión y auditoría.

-

-

2.2 Autorización de Linux y mecanismo de control de acceso

-

Linux utiliza el sistema de archivos virtual VFS para admitir diferentes tipos de formatos de sistemas de archivos y, simultáneamente, integra la administración de otros tipos de sistemas a través de tipos de archivos de dispositivos.

-

Propietario del archivo

-

Acceso a archivos

- R: leer

- W: escribir

- X: ejecutar

-

Permisos especiales de ejecución para archivos: hay una clase de "privilegios" en el bit de ejecución de permisos de acceso a archivos del sistema.

- SUID: permite que los archivos ejecutables se eleven de la identidad del operador al propietario del archivo en tiempo de ejecución

- SGID: cuando se ejecuta, se ejecuta con los permisos del grupo de propietarios, y el programa puede acceder arbitrariamente a los recursos del sistema que puede utilizar todo el grupo de usuarios.

-

-

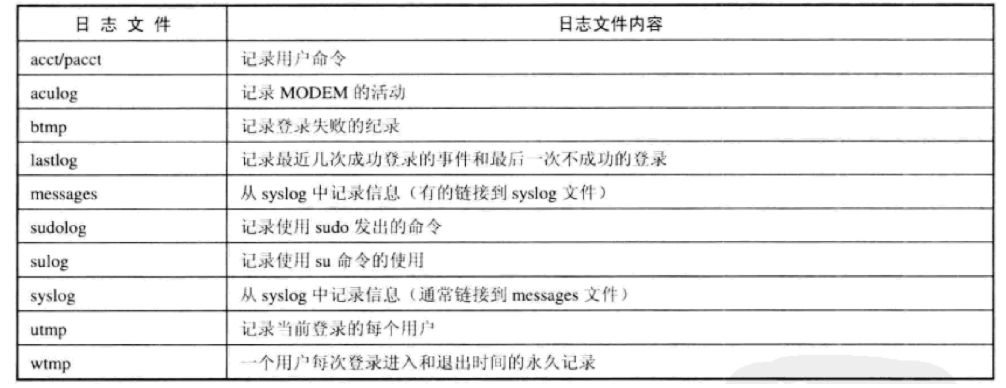

2.3 Mecanismo de auditoría de seguridad de Linux

- Principalmente logrado a través de tres subsistemas de registro principales, que incluyen:

- Registro de práctica de conexión: ejecutado por múltiples programas

- Registro de estadísticas de proceso: ejecutado por el núcleo del sistema

- Registro de errores: ejecutado por el servicio de registro general syslogd (8)

- Principalmente logrado a través de tres subsistemas de registro principales, que incluyen:

3. Tecnología de ataque y defensa remota del sistema Linux

-

3.1 El método principal de intrusión de red remota en el sistema Linux:

-

Realice ataques de adivinanzas a las contraseñas de usuario involucradas en el proceso de autenticación de identidad de varios servicios de red en el sistema Linux, con la esperanza de descifrar las cuentas de usuario y contraseñas reales y efectivas de un determinado servicio, para falsificar la identidad del usuario e ingresar al sistema.

-

Excava y explota una brecha de seguridad en un sistema Linux que monitorea los servicios de red e inyecta el código del módulo de carga de ataque en el proceso de servicio objetivo para su ejecución para proporcionar a los atacantes acceso a los shells locales.

-

Utilice troyanos de la página web, envíe correos electrónicos fraudulentos, proporcione programas de caballos de Troya y otros métodos de ingeniería técnica y social para atacar a los programas y usuarios de los clientes. Puerta.

-

Cuando un sistema Linux se usa como enrutador para conectarse a múltiples redes, o cuando un oyente de modo promiscuo está activado para el modo promiscuo, puede ser atacado por un paquete especialmente construido por el atacante, y el atacante puede obtener acceso.

-

-

3.2 Ataque de adivinación de contraseña remota de Linux

-

El sistema Linux admite principalmente el control remoto de red de los protocolos telnet, rlogin, rsh y SSH, que utilizan el nombre de usuario y la contraseña incorporados en el sistema Linux para autenticar al usuario remoto. Si un atacante puede adivinar de forma remota un conjunto de nombres de usuario y contraseñas a través de estos protocolos de red, puede usar esta información para iniciar sesión en el sistema Linux de forma remota para obtener acceso local.

-

Admite a los atacantes para que realicen herramientas de adivinación de contraseña remotas automatizadas, que incluyen:

- Brutus

- THC Hydra

- Caín y Abel

-

-

3.3 ataque de penetración remota del servicio de red Linux

- Penetrando el uso de monitoreo de vulnerabilidades de seguridad del servicio de red.

-

3.4 Atacando programas y usuarios de clientes Linux

- Atacar programas cliente en la plataforma Linux

- Atacar a los usuarios de sistemas Linux: escenarios comunes de suplantación de identidad que implican el diseño de algunas técnicas de ingeniería social en el correo electrónico y la mensajería instantánea para engañar a los usuarios para que hagan clic para ejecutar archivos adjuntos de correo electrónico o programas ejecutables o documentos maliciosos transmitidos a través de software de mensajería instantánea para acceder a un determinado Estas direcciones maliciosas, además de filtrar inadvertidamente información confidencial sobre la configuración del servidor, permiten al atacante obtener la oportunidad de ejecutar programas maliciosos en el servidor y guían al software del cliente para acceder al código de ataque, a fin de poner el sistema bajo la supervisión del administrador. Acceso.

4. Ataque de seguridad local y tecnología de defensa del sistema Linux

-

4.1 Elevación de privilegios locales de Linux

- Descifre la contraseña del usuario raíz y luego ejecute el comando su o sudo para actualizar

- Descubrir y explotar vulnerabilidades de seguridad en programas su o sudo

- Ataque a la vulnerabilidad de escalada de privilegios de sudo en modo de usuario y ataque a la vulnerabilidad de escalada de privilegios del código del kernel de Linux

- Busque y utilice archivos confidenciales de escritura global y ubicaciones de directorio desde el sistema

-

4.2 Desaparecer en el sistema Linux

- Borrar el registro de comportamiento del sistema Linux:

- Cambie el registro de actividad actual para evitar que el administrador del sistema note la actividad de inicio de sesión actual del atacante

- Limpia el historial de los comandos que ingresaste en el programa shell

- Eliminar el historial de comandos que ha ejecutado

- Borrar el registro de comportamiento del sistema Linux:

-

4.3 Puerta trasera de control remoto del sistema Linux

- Los tipos de programas de puerta trasera de control remoto implantados en sistemas Linux son:

- Programa de sistema troyanizado

- Herramienta de puerta trasera de línea de comando

- Herramientas gráficas de puerta trasera

- Los tipos de programas de puerta trasera de control remoto implantados en sistemas Linux son:

2. Proceso de práctica

No puedes simplemente texturizar. Elaborar sobre el proceso experimental.

3. Problemas encontrados en el aprendizaje y las soluciones.

- Pregunta 1: XXXXXX

- Solución del problema 1: XXXXXX

- Pregunta 2: XXXXXX

- Solución del problema 2: XXXXXX -...

4. Resumen de la práctica

xxx xxx