文章目录

一、Ansible角色-roles

角色(roles)是ansible自1.2版本开始引入的新特性,用于层次性,结构化地组织playbook。之前ansible-playbook将所有任务、触发器、变量等等都写在一个文件中,内容过长,且不利于检查。而引入角色后,我们可将任务、触发器等等,写进特定的目录下的main.yml中,这样更有层次,便于检查。

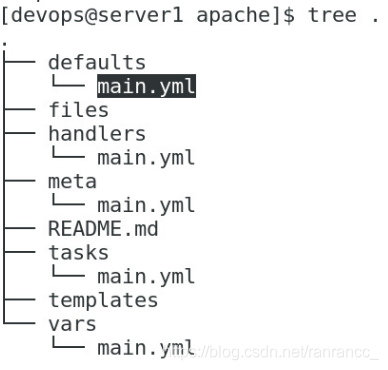

1.1 一个角色的目录结构

- default :此目录应当包含一个main.yml文件,用于为当前角色设定默认变量。

- files :用来存放由copy模块或script模块调用的文件。不需要指明文件的路径。

- handlers :此目录应当包含一个main.yml文件,用于定义此角色中触发条件时执行的动作。

- meta :此目录应当包含一个main.yml文件,用于定义此角色的特殊设定及其依赖关系。

- tasks :此目录应当包含一个main.yml文件,用于定义此角色的任务列表,此文件可以使用include包含其它的位于此目录的task文件。

- templates :用来存放jinjia2模板,template模块会自动在此目录中寻找jinjia2模板文件。不需要指明文件的路径。

- vars :此目录应当包含一个main.yml文件,用于定义此角色用到的变量。

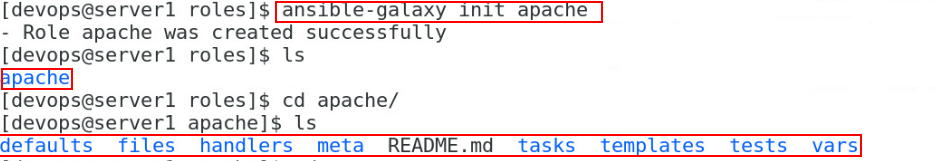

2.1 如何创建角色

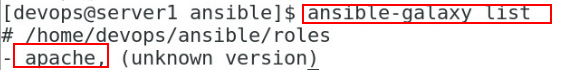

1、ansible-galaxy命令行工具

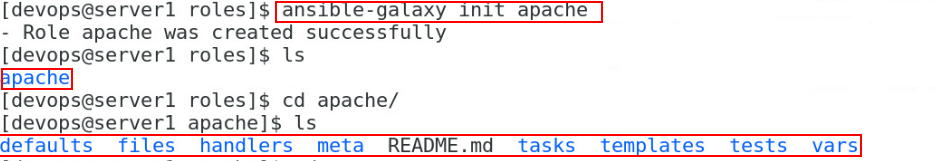

- 创建角色: ansible-galaxy init apache

- 可以列出当前角色 :ansible-galaxy list

二、roles角色配置httpd服务

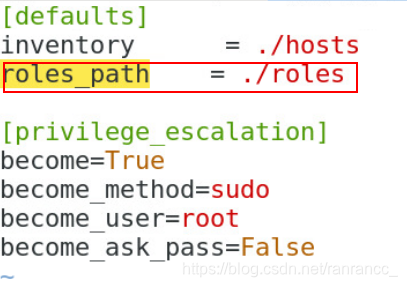

1、编写普通用户devops家目录下的ansible.cfg文件,定义role存放的路径为定义为/home/devops/ansible/roles。

[defaults]

inventory = ./hosts

roles_path =./roles

[privilege_escalation]

become=True

become_method=sudo

become_user=root

become_ask_pass=False

2、创建apache:ansible-galaxy init apache

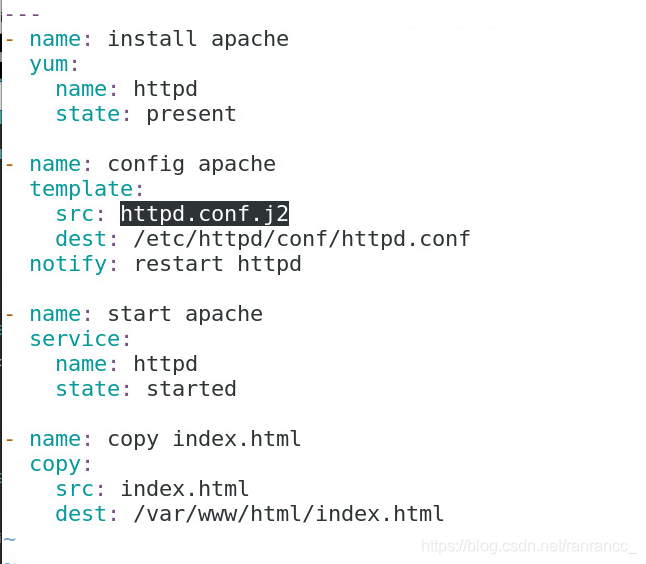

3、编辑任务tasks的main.yml文件:vim tasks/main.yml

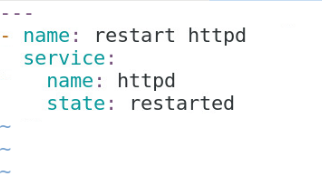

4、 编辑触发器handles的main.yml文件:vim handlers/main.yml

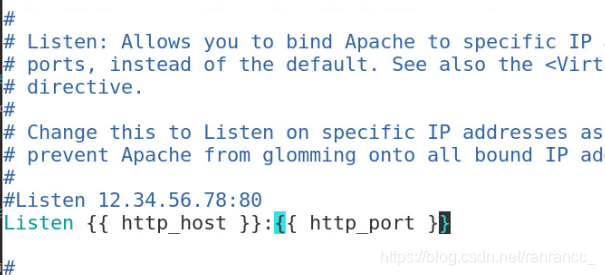

5、复制模版文件到apache的模版templates目录下,且编辑加入变量

[devops@server1 apache]$ sudo /etc/httpd/conf/httpd.conf templates/

[devops@server1 apache]$ cd templates/

[devops@server1 templates]$ ls

httpd.conf

[devops@server1 templates]$ mv httpd.conf httpd.conf.j2

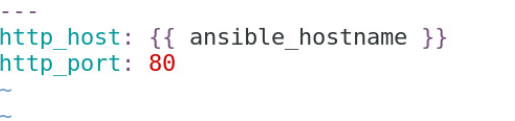

6、定义变量 ,编辑 vim vars/main.yml

- ansible_hostname 是系统变量。

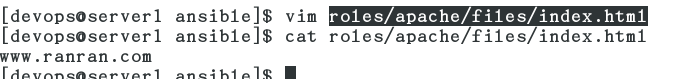

7、在file目录,编辑默认发布页面。

[devops@server1 apache]$ cd files

[devops@server1 apache]$ vim index.html

www.ranran.com

8、新建apache.yml文件

[devops@server1 ansible]$ vim /home/devops/ansible/apache.yml

---

- hosts: web

roles:

- apache

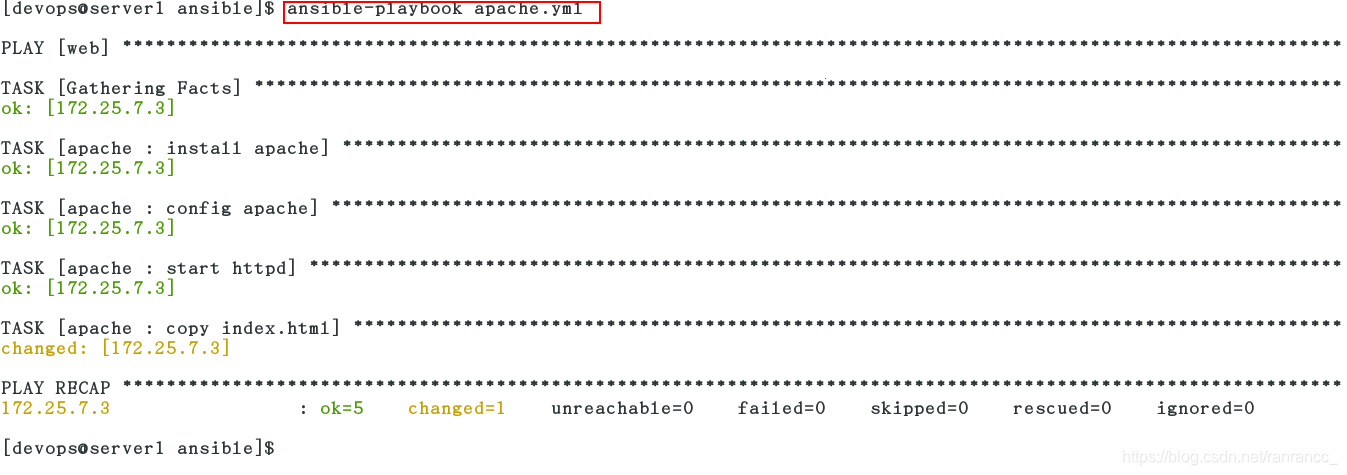

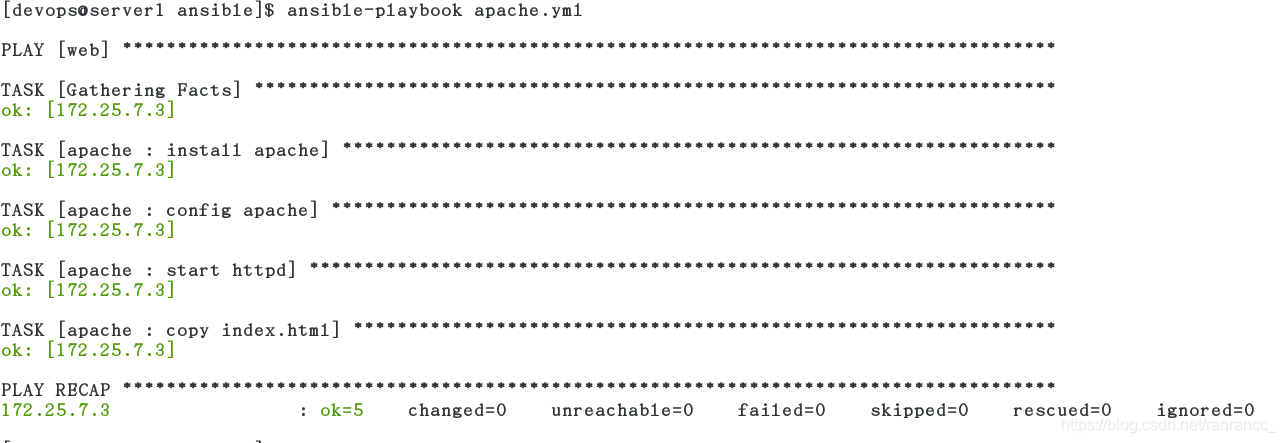

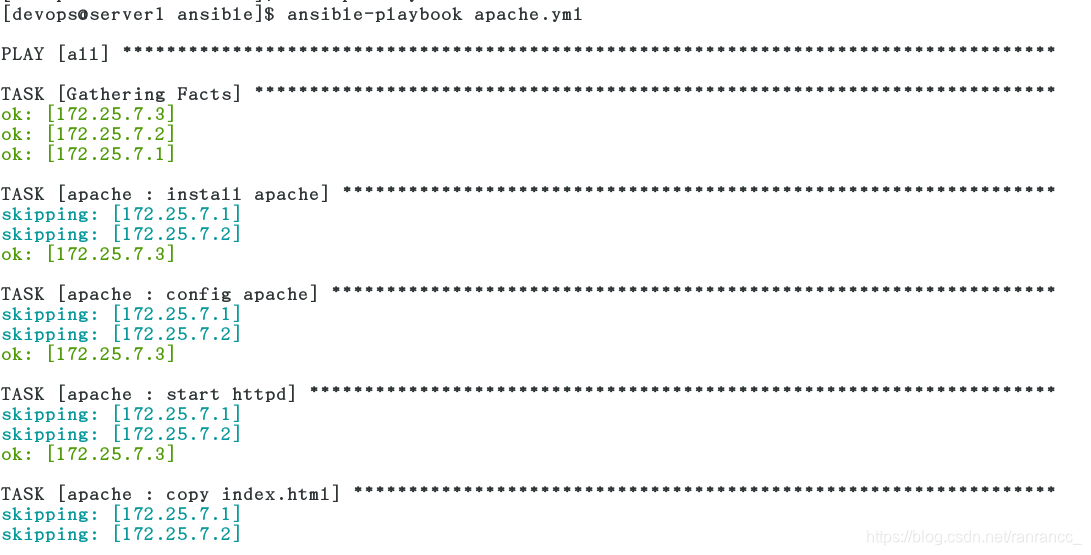

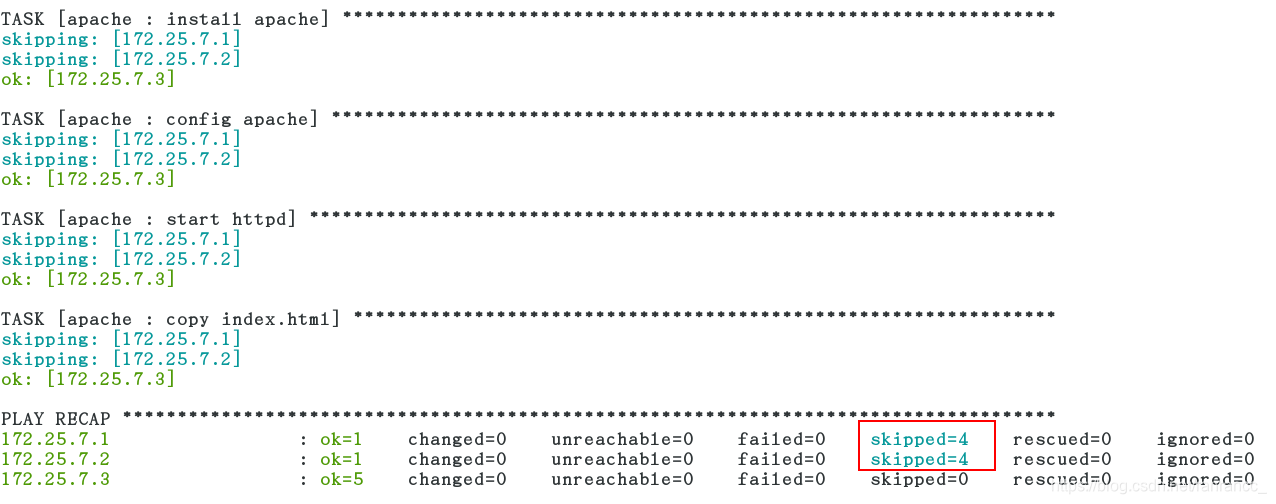

9、运行:ansible-playbook apache.yml

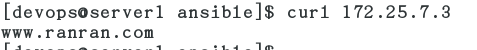

测试:

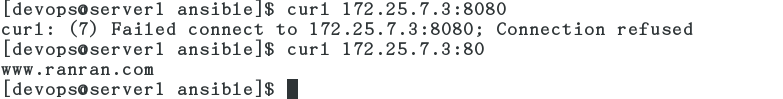

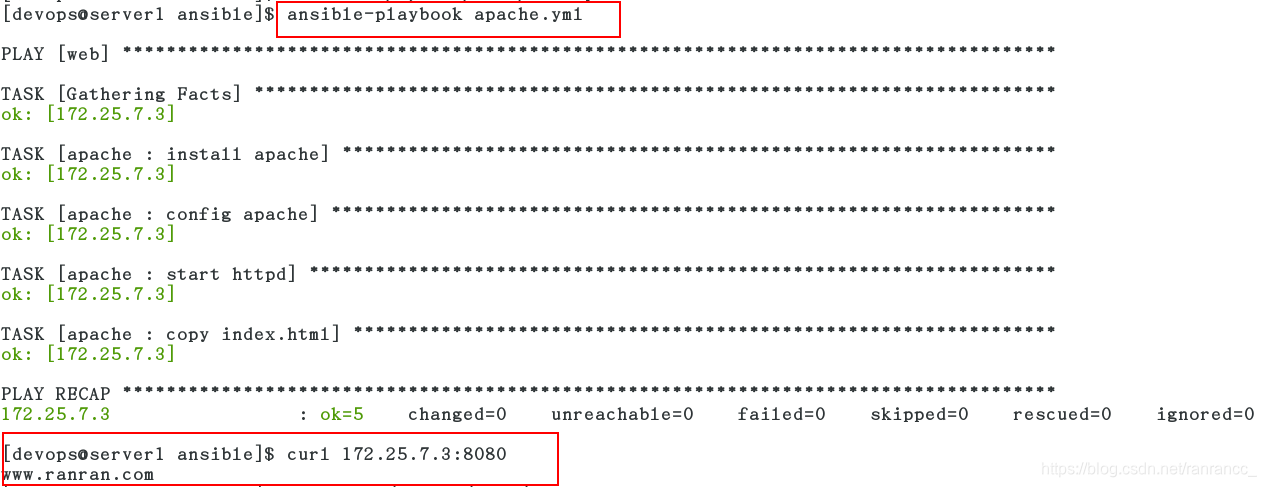

9、在/home/devops/ansible/apache.yml文件中重新定义变量 http_port:8080

此时,再次运行ansible-playbook apache.yml

测试发现,仍旧是访问80端口。

- 这是因为变量的优先级。

ansible变量优先级(由高到低)

ansible-playbook命令中的变量,ansible-playbook -e var=value

task变量

block变量

role中定义的变量和include变量

set_fact

registered变量

vars_files

var_prompt

play变量

host facts

playbook中设置的host_vars

playbook中设置的group_vars

inventory中设置的host_vars

inventory中设置的group_vars

inventory变量

role中defaults/main.yml中定义的变量

去掉写在vars变量目录里的http_port:80,此时apache.yml文件中的变量http_port:8080再次运行就会生效

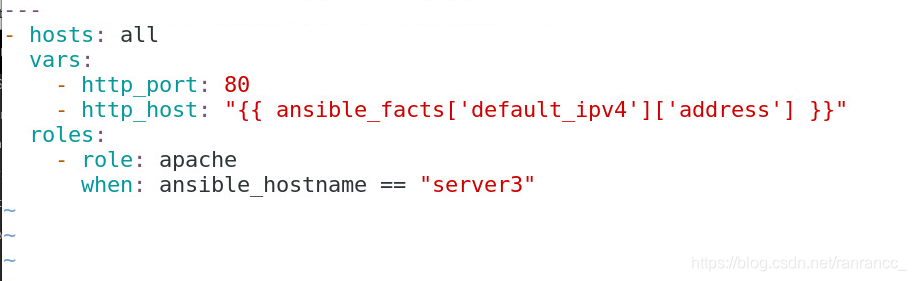

我们也可以这样编写yaml文件:/home/devops/ansible/apache.yml

- when:只在匹配条件的主机上执行,不匹配的跳过(skipped)

三、Ansible系统变量Facts

ansible中有个特殊的变量,这些变量不是开发者定义的,而是ansible根据目的主机环境信息自动收集的,称之为fact变量。 fact变量很实用,和「when」语句配合使用会让你的代码更加健壮。

- 在执行playbook时,『Gathering Facts 』这一步就是ansible在收集目的主机的facts信息。

- 如果我们定义的playbook中并没有使用到fact变量,那么我们可以选择将其关闭,只需添加「gather_facts: false」即可。

3.1 如何查看系统变量Facts

ansible db -m setup | grep ipv4 ##过滤出你所需要的变量

ansible db -m setup | less ##可在预编译器中查看

3.2 系统变量Facts的使用

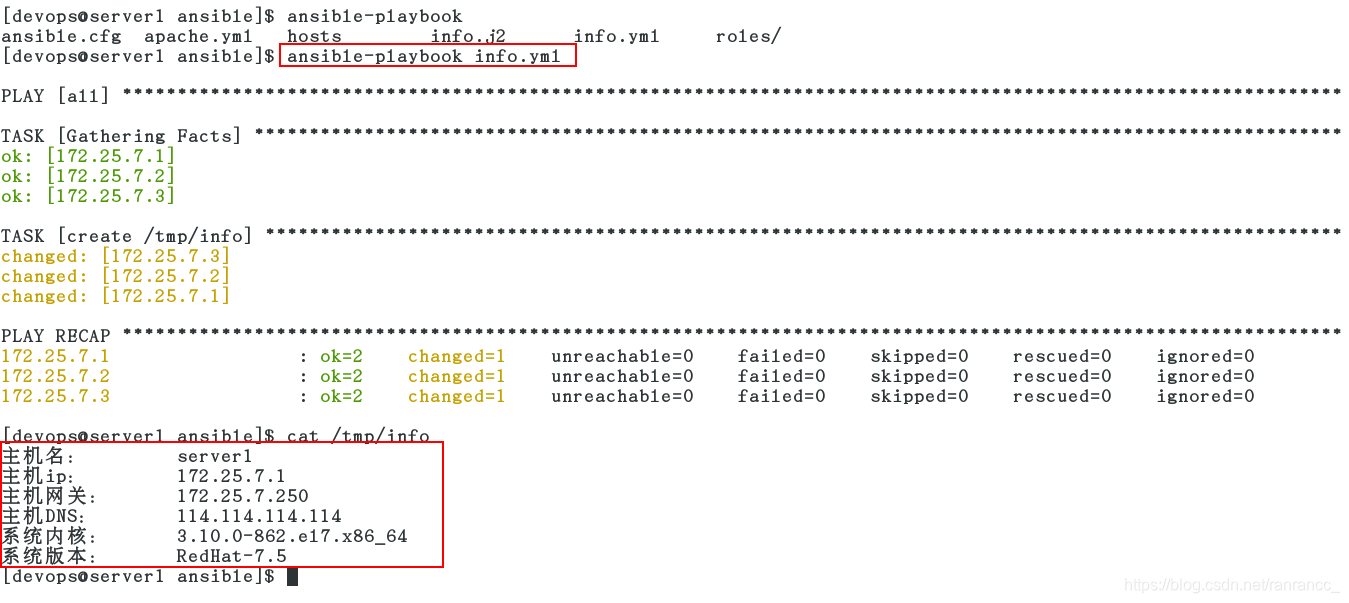

1、我们先来写一个包含许多变量的模版info.j2,目的熟悉如何提取变量

主机名: {{ ansible_facts['hostname'] }}

主机ip: {{ ansible_facts['default_ipv4']['address'] }}

主机网关: {{ ansible_facts['default_ipv4']['gateway'] }}

主机DNS: {{ ansible_facts['dns']['nameservers'][-1] }}

系统内核: {{ ansible_facts['kernel'] }}

系统版本: {{ ansible_facts['distribution_file_variety'] }}-{{ ansible_facts['distribution_version'] }}

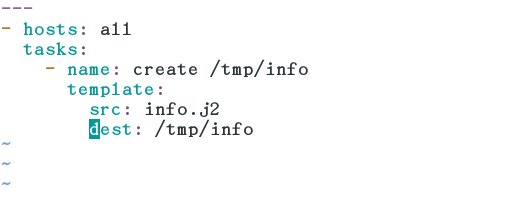

2、编写一个yml文件,看看提取的变量是否正确 :vim info.yml

---

- hosts: all

tasks:

- name: create /tmp/info

template:

src: info.j2

dest: /tmp/info

3、运行:ansible-playbook info.yml

[root@server2 ~]# cat /tmp/info

主机名: server2

主机ip: 172.25.7.2

主机网关: 172.25.7.250

主机DNS: 114.114.114.114

系统内核: 3.10.0-862.el7.x86_64

系统版本: RedHat-7.5

[root@server3 ~]# cat /tmp/info

主机名: server3

主机ip: 172.25.7.3

主机网关: 172.25.7.250

主机DNS: 114.114.114.114

系统内核: 3.10.0-862.el7.x86_64

系统版本: RedHat-7.5

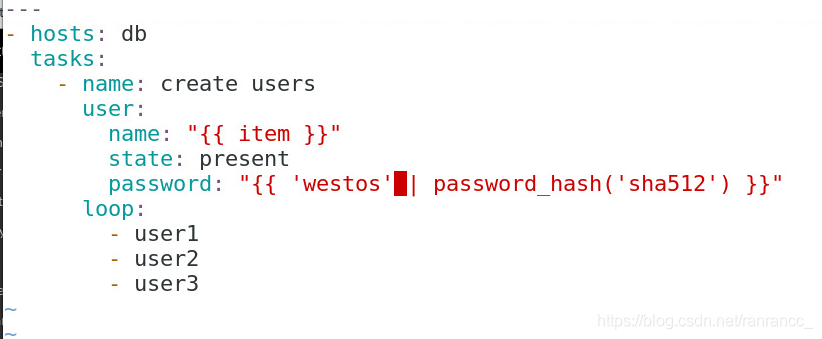

四、 批量创建用户(加密、解密)

1、编写yml文件:

2、运行:ansible-playbook users.yml

3、我们可以以此用户连接到本主机:

[root@server1 ~]# ssh user1@172.25.7.1

The authenticity of host '172.25.7.1 (172.25.7.1)' can't be established.

ECDSA key fingerprint is SHA256:5tuDuxoObxbkDCmCJw8bKf4V6ioYDUl7J8I4X3lysKA.

ECDSA key fingerprint is MD5:79:f2:fa:f6:19:27:55:ca:65:74:5b:31:5d:08:fa:b9.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '172.25.7.1' (ECDSA) to the list of known hosts.

user1@172.25.7.1's password:

[user1@server1 ~]$

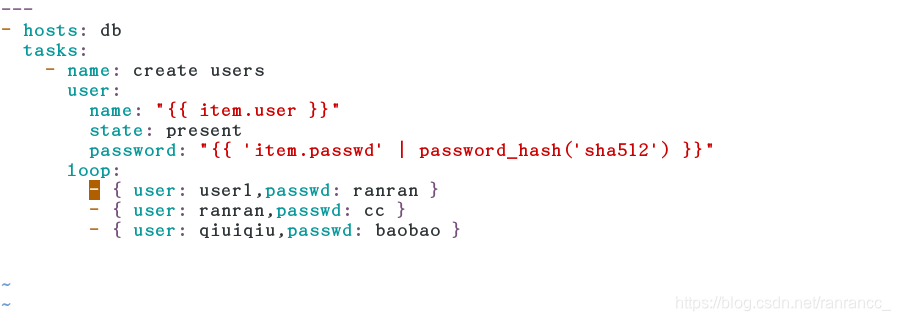

但是此时创建的用户都是相同密码westos,不太安全。我们可以利用字典,一个用户一个密码。

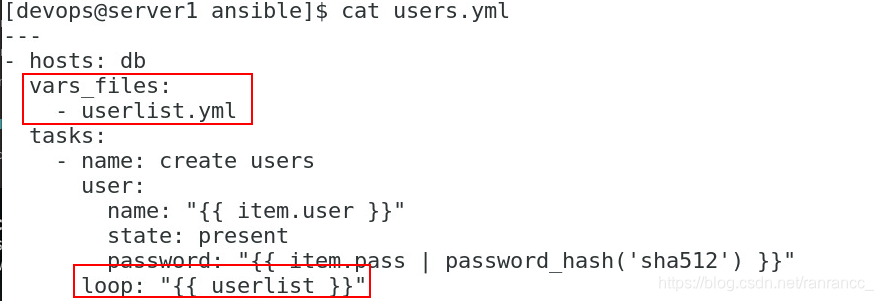

密码以明文的形式存在,也是不安全的。我们可以将用户列表和yaml文件分离开,然后利用ansible自带的加密对userlist进行加密

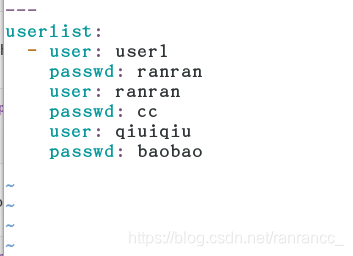

分离开的用户列表:vim userlist.yml

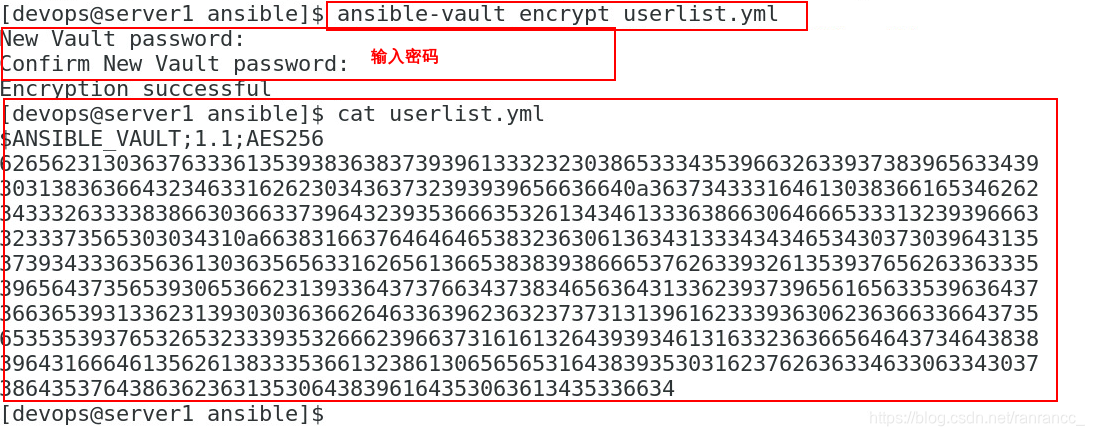

对用户列表进行加密:ansible-vault encrypt userlist.yml,此时使用cat查看,看到的就是一堆数字

- 对用户列表进行解密:ansible-vault decrypt userlist.yml

查看加密后的用户列表:ansible-vault view userlist.yml

[devops@server1 ansible]$ ansible-vault view userlist.yml

Vault password:

---

userlist:

- user: user1

passwd: ranran

- user: ranran

passwd: cc

- user: qiuiqiu

passwd: baobao

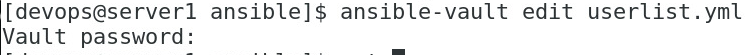

当然我们也可以编辑已经加密的文件:ansible-vault edit userlist.yml==

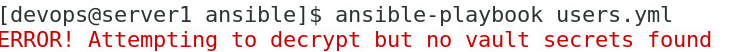

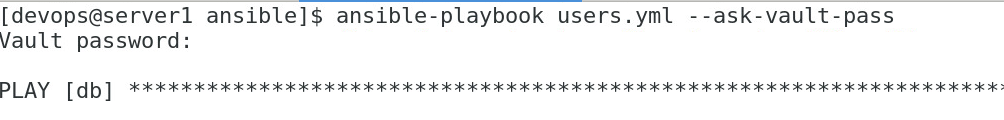

我们要运行加密的YAML文件时,要在后面加上参数:–ask-vault-pass

ansible-playbook users.yml --ask-vault-pass

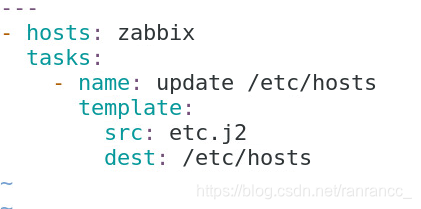

五、批量配置/etc/hosts文件

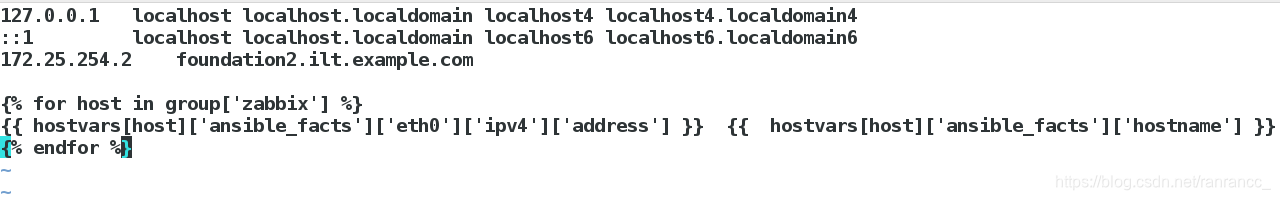

先编写模版:vim etc.j2

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

172.25.254.2 foundation2.ilt.example.com

{% for host in group['zabbix'] %}

{{ hostvars[host]['ansible_facts']['eth0']['ipv4']['address'] }} {{ hostvars[host]['ansible_facts']['hostname'] }}

{% endfor %}

编写etc.yml文件,运行即可