一,缓存分区

1,fdisk /dev/vdb 进入 t 修改为82 swap的类型

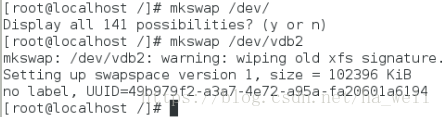

2,把改分区设置为缓存分区

mkswap /dev/vdb2

3,激活缓存分区,查看信息

swapon -a /dev/vdb2 激活

swapon -s查看缓存分区的信息

4,以上步骤都是一次性的,需要修改配置文件,使其变成永久的

vim /etc/fstab

/dev/vdb2 swap(表示不需要挂载) swap(挂载类型) defaults 0 0

###swapoff /dev/vdb 关闭缓存分区

###parprobe同步数据表

二,删除缓存分区

swapoff /dev/vdb2 关闭缓存分区

fdisk /dev/vdb 删除这个分区

parprobe同步数据表

三,磁盘分区加密

注意:要在格式化之前加密,这里的格式化也不相同!!!

1,设置密码

cryptsetup luksFormat /dev/vbd1

###必须是大写的YES,否则有bug会自动退出

###密码大于8位,不能太简单(redhat2018)

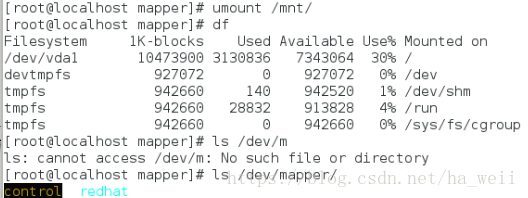

2,生成一个状态文件(redhat 这个状态文件可以作为/dev/vdb2的挂载设备)

cryptsetup open /dev/vdb2 redhat

###这个自动生成在/dev/mapper/下面

###在之后的操作中,本来对/dev/vdb1操作的,都变成对/dev/mapper/redhat操作

3,格式化状态文件,挂载状态文件

###实质上是格式化设备(使其变成一个文件系统)

###实质上是挂载设备(方便对文件系统进行管理)

4,取消挂载,但是此时状态文件redhat还存在

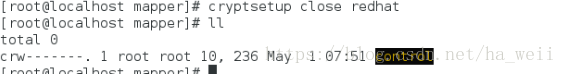

5,关闭状态文件,此时状态文件消失

cryptsetup close linux

注意:以上reboot之后就消失了,需要手动再次配置!!!

四,自动配置设备加密

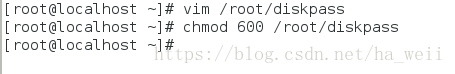

1,将密码写入一个文件,为了密码的安全设置权限为600

2,把密码加入要加密的设备

##这个验证密码就是diskpass里面的内容,如果输入错误会报错

3,把密码文件加入开机读取过程

编辑 /etc/crypttab(这个文件本身就是存在的)

redhat(设备状态文件) /dev/vdb2(要加密的设备) /root/diskpass(密码文件)

4,reboot之后查看/var/log/boot.log信息

也可以在/dev/mapper下面查看,同样有

注意:

1,/etc/crypttab是开机自动加密文件,/etc/fstab是开机自动挂载文件,如果需要自动加密并且开机自动挂载,那么上面的过程还需要在/etc/fstab里面写入。

2,做这个实验reboot时,开机可能会卡住,这是因为fstab信息写错了,/dev/vdb2设备可能不存在,或在被删除了,或者这里应该写设备的状态文件,但是/etc/fstab却要开机挂载,因此会卡住,这时不要reset,在纯文本界面继续,输入密码登录,然后就进入/etc/fatsb里面,删除那一行,就不存在开机挂载,或者修改为设备状态文件 ,再尝试reboot。

五,删除设备加密

1,删除开机挂载(不要删除文件),删除自动加密内容(不要删除文件),删除密码文件

2,去掉设备上的密码

cryptsetup luksRemoveKey /dev/vdb2

3,umount卸载设备

4,关闭redhat状态文件

cryptsetup close redhat

5,格式化分区/dev/vdb2,需要用到-f强制格式化

###-f这个格式化会把里面原有的都删除,所以暴力破解是破不开的,安全等级比较高