芜湖~

本期针对全国职业技能大赛-信息安全管理与评估赛项分析一下单机取证这个大项

并且取一例题 进行例题讲解 分享一些思路和逻辑

目录

题目

任务 4 计算机单机取证(60 分)

对给定取证镜像文件进行分析,搜寻证据关键字(线索关键字为

“evidence 1”“evidence 2”……“evidence 10”,有文本形式也有图片形式,

不区分大小写),请提取和固定比赛要求的标的证据文件,并按样例

的格式要求填写相关信息,证据文件在总文件数中所占比例不低于

15%。取证的信息可能隐藏在正常的、已删除的或受损的文件中,您

可能需要运用编码转换技术、加解密技术、隐写技术、数据恢复技术,

还需要熟悉常用的文件格式(如办公文档、压缩文档、图片等)。

本任务素材清单:取证镜像文件

请根据赛题环境及现场答题卡任务要求提交正确答案。

| 任务 4 计算机单机取证 |

||

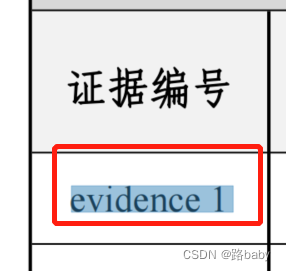

| 证据编号 |

原始文件名 (不包含路径) |

镜像中原文件 Hash 码 (MD5,不区分大小写) |

| evidence 1 |

||

| evidence 2 |

||

| evidence 3 |

||

| evidence 4 |

||

| evidence 5 |

||

| evidence 6 |

||

| evidence 7 |

||

| evidence 8 |

||

| evidence 9 |

||

| evidence 10 |

||

前言分析

我们观察题目

我们都知道单机取证可以归结到取证这一栏

而取证追溯起源 他就是MISC里的一员大将

所以单机取证的解答是离不开MISC的思路和逻辑

注意单机取证的答案是有一定顺序的 不能乱填

(可以说其他的题是找flag,单机取证是找到正确的文件,而找到这些文件正确的顺序 然后再得到这个文件的MD5值)

是把一些图片隐写或者文字隐写 图⽚lsb低位隐写 ⾳频摩斯电码分析 压缩包伪加密 放进一个镜像里 包括一些什么 图⽚hex⾥藏base32的flag word excel 透明字符隐藏

我们通过一些手段找到隐藏在其中的线索

得到正确的文件正确的顺序

.E01 ⽂件

DD 镜像和 E01 镜像的主要区别

- E01 ⽂件扩展名代表 EnCase 软件使⽤的 EnCase 映像⽂件格式。

- 该⽂件⽤于存储数字证据,包括卷映像,磁盘映像,内存和逻辑⽂件。 Encase 创建了⼤⼩为 640 MB 的多个 E01 ⽂件,⽤于存储获取的数字数据。

- 该⽂件格式最显着的特征之⼀是,对于每个新的 E01 ⽂件,⽂件的扩展名将为创建的每个新⽂件 ⽽更改。

- 由于 EnCase 最初是以 Expert Witness 的名义引⼊的, E01 ⽂件通常可以被称为 Expert Witness ⽂件。

如何打开和查看 E01 ⽂件扩展名?

由EnCase(一种取证软件应用程序)创建的取证磁盘图像文件;保存从目标设备的磁盘中提取的内容的精确副本;可由EnCase或支持.E01 格式的另一个程序装载和读取。

常用工具使用-Autopsy

接下来我们就拿一个题细说一下

取证无工具他就是个镜像 什么也做不了

而单机取证最常用的工具就是 Autopsy

考虑到很多人没有了解过这款工具

就简单介绍一下怎么通过Autopsy打开软件

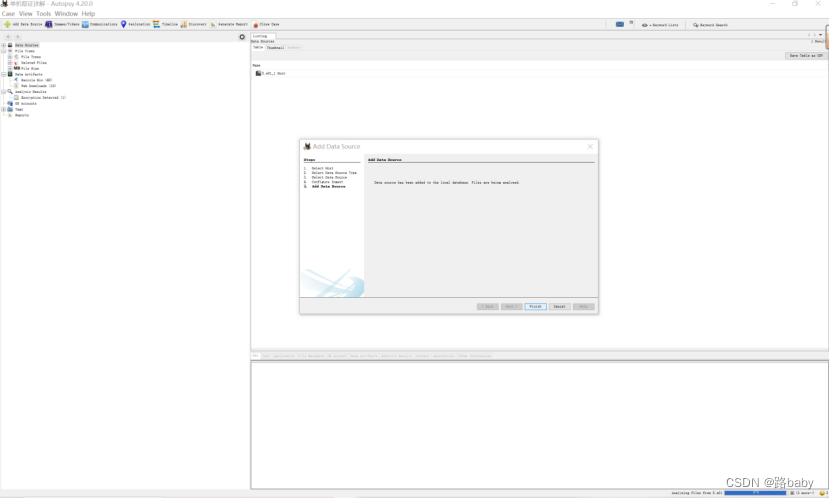

这里使用4.20版的

这是加载页面

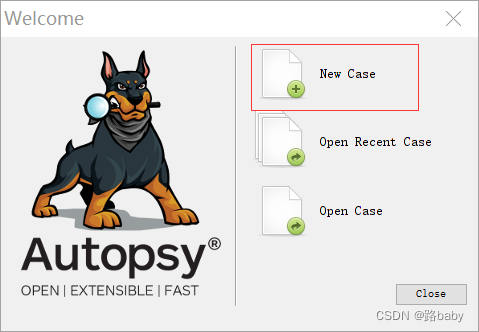

打开之后回自动弹窗

我们选择第一个新建案例(后俩依次是打开最近的案例 未结案件)

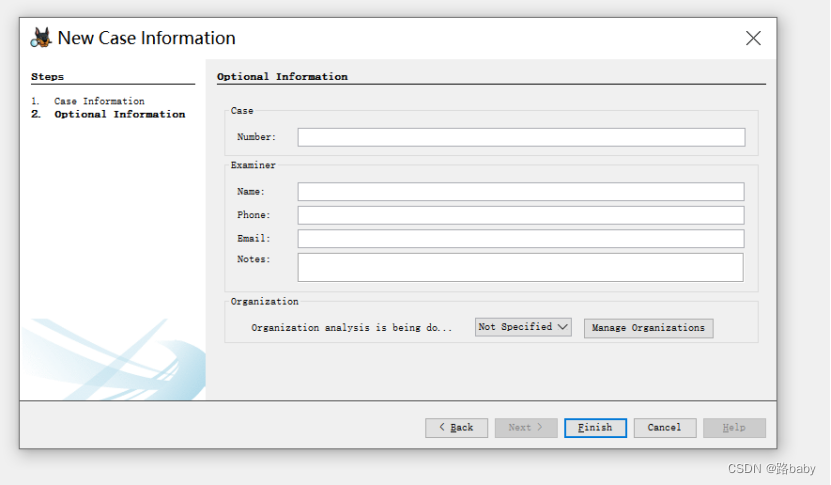

给新建的案例的文件夹取名字然后选择存放目录

这个不用管

点击完成

加载页面

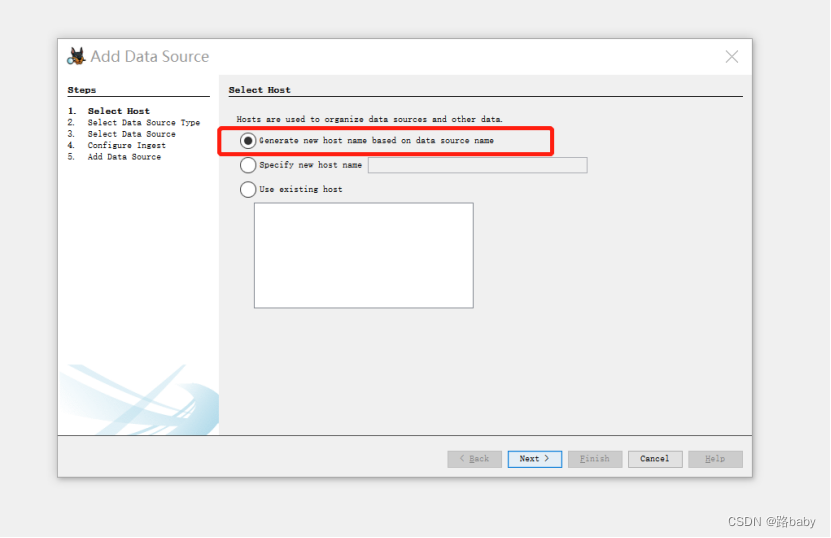

选择第一个 根据数据名称生成新的主机名

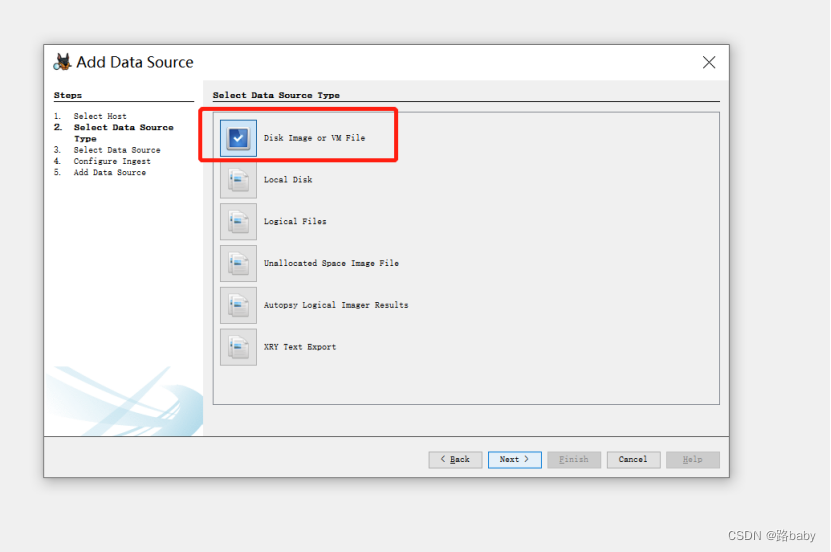

依然是第一个 磁盘映像或虚拟机文件

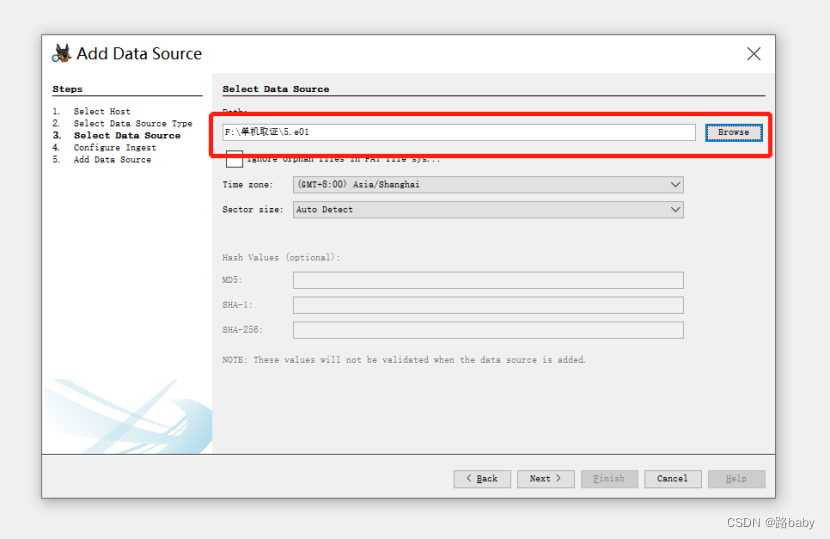

这个是镜像文件的路径

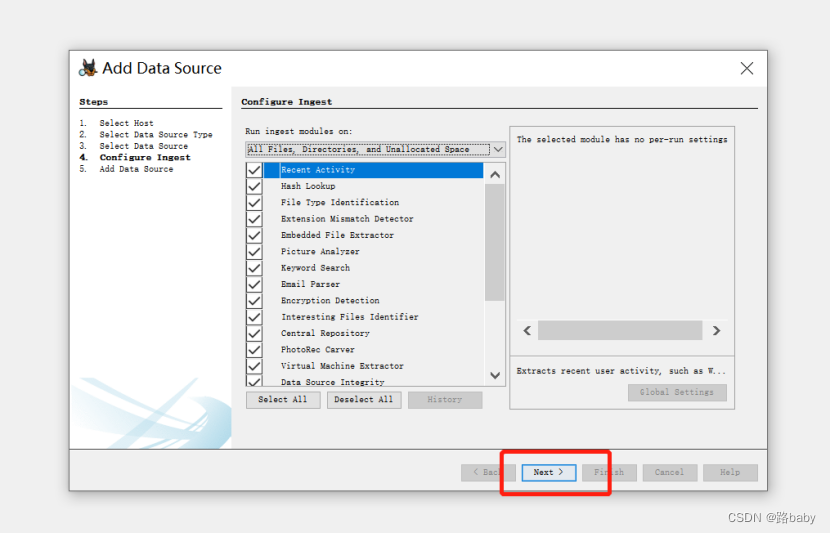

这里就完成的基本配置

继续下一步 这里仍然是默认

加载

出现弹窗

加载完成

正式启航

那就开始我们的解题之路了

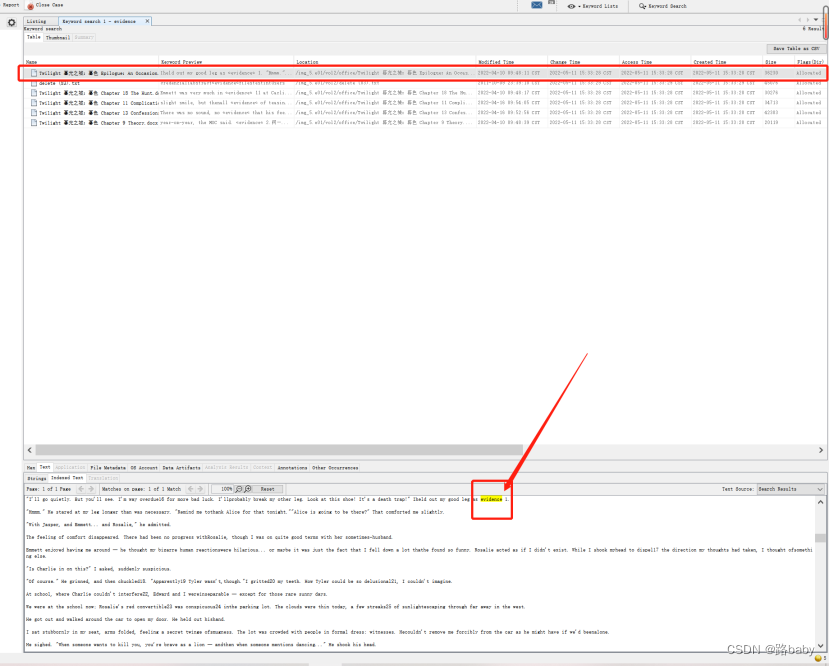

evidence 1

思路①

之前已经说过了 单机取证是属于misc

所以我们第一步需要干什么

当然是搜索字符串

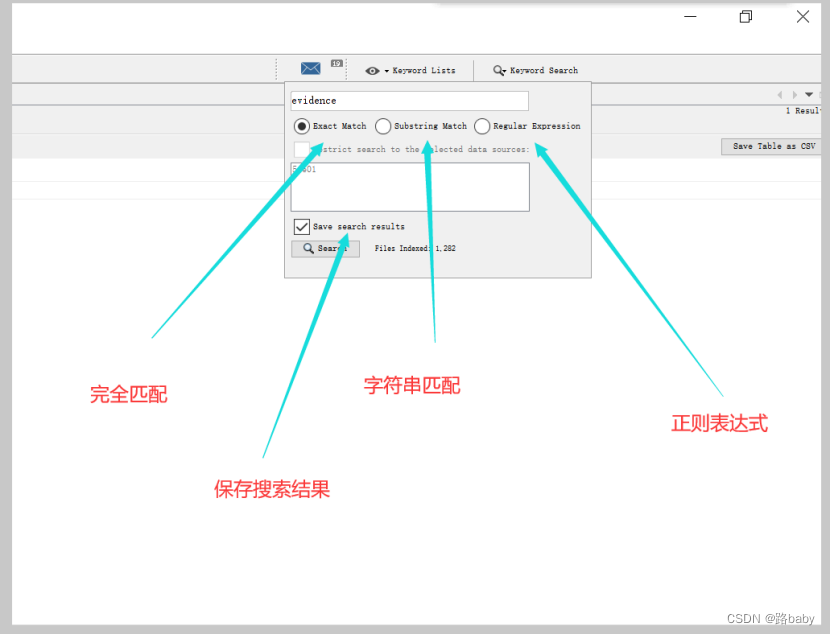

先使用keyboard search搜索一下。

那搜索什么呢 就是我们的题目编号 evidence

工具的右上角一个搜索栏

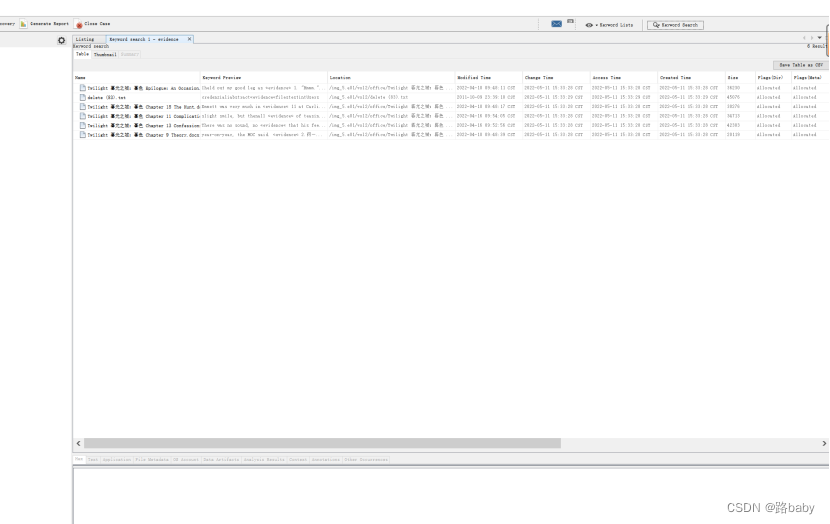

检索完成

检索出来的文件需要我们一个一个查看

第一个文件找到了

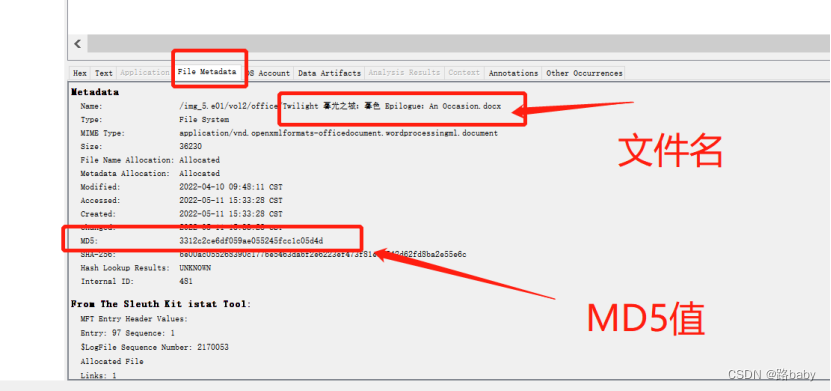

文件名 MD5值基本都可以在底下的单元栏里找到

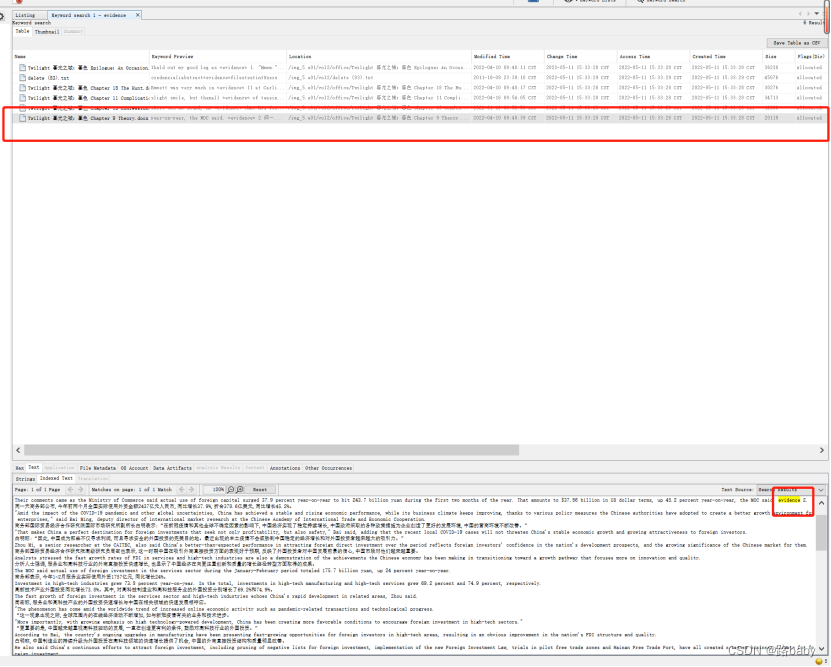

evidence 2

搜索就可以直接爆出两个

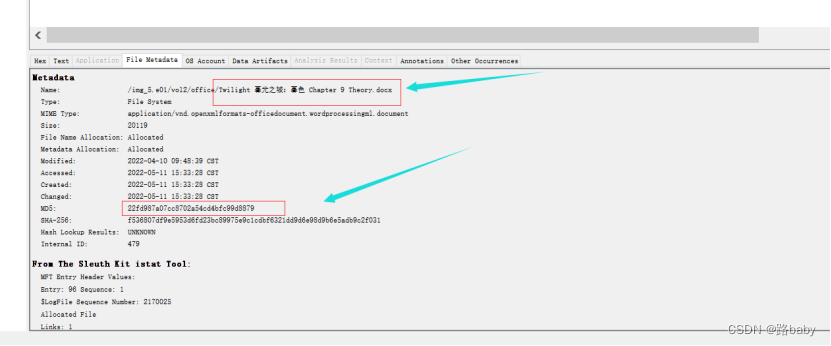

剩下的我们就不按题目顺序

安解题顺序写了 找到那个写那个(看个人的逻辑)

evidence 4

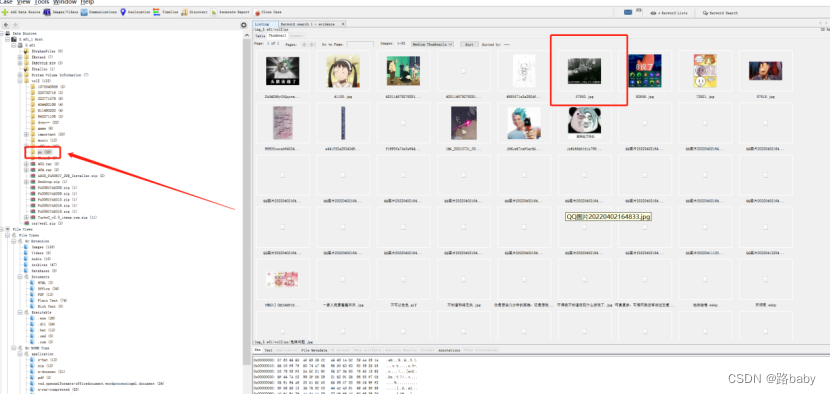

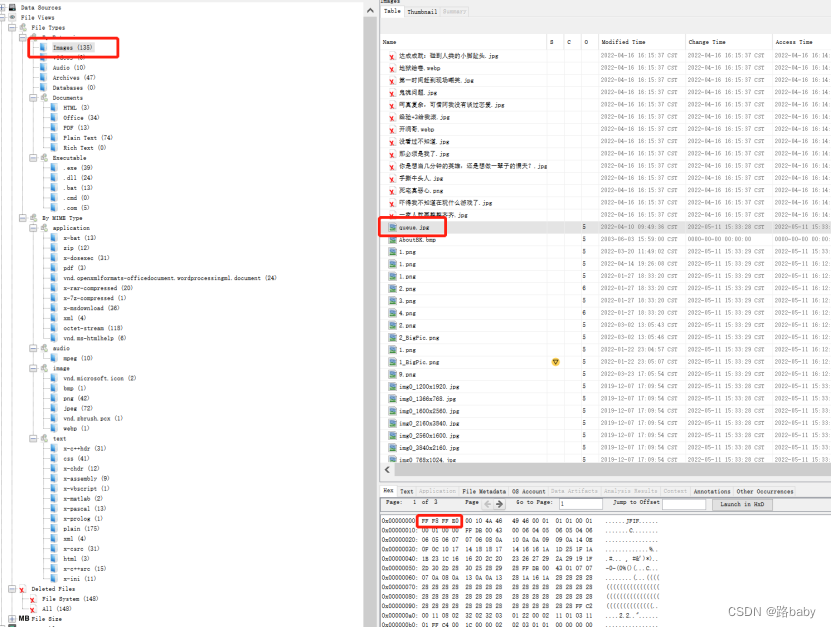

下一步我会直接去看图片

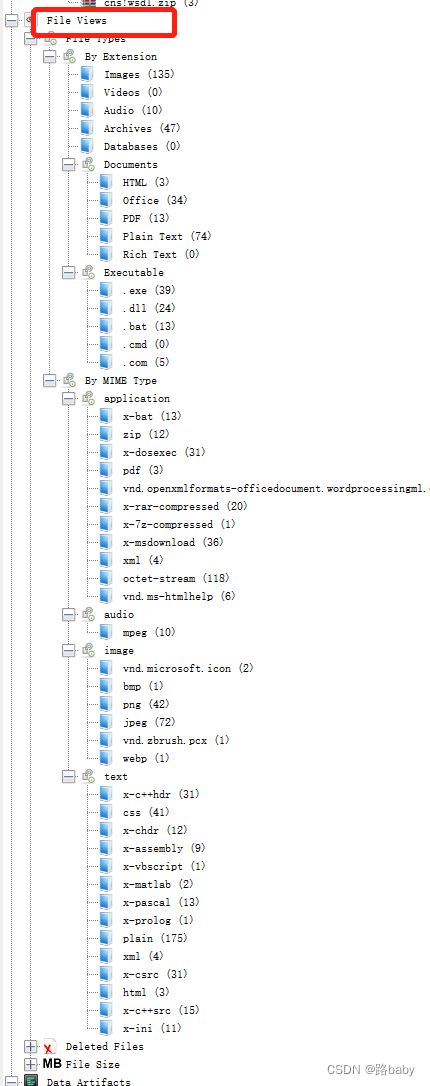

我们打开这个File Views (文件视图)

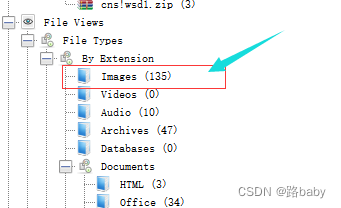

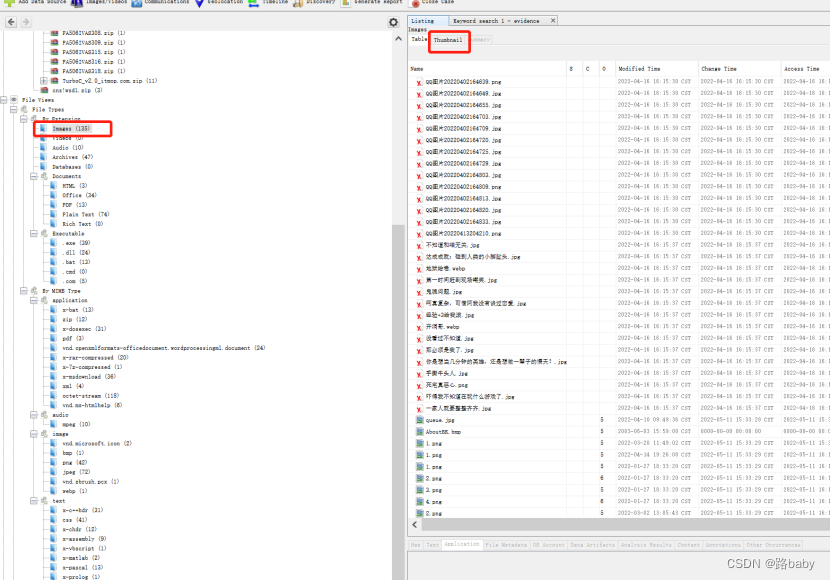

我们查看图片这一栏

思路②

我的思路会先从图片的文件名开始看起 (找找有什么线索)

这时候我们需要查看 图片的缩略图

我们把所有图片都大概过一遍

我们会发现有两个图片 一模一样

然后我们又在vo12文件夹和ps文件夹里都发现了这张图片

vo12文件夹

ps文件夹

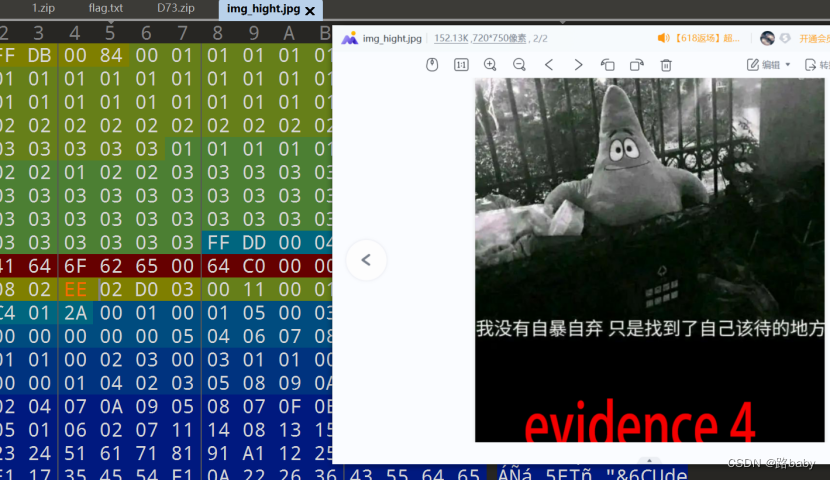

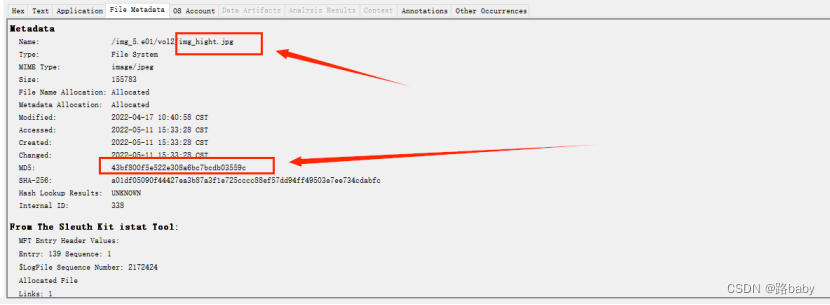

然后我们再加上这个图片的名字(img_hight.jpg)

我们怀疑这张图片是被PS过的

而且再加上这张图片的名称

我们有很大的理由怀疑 这张图片是被改过高度的

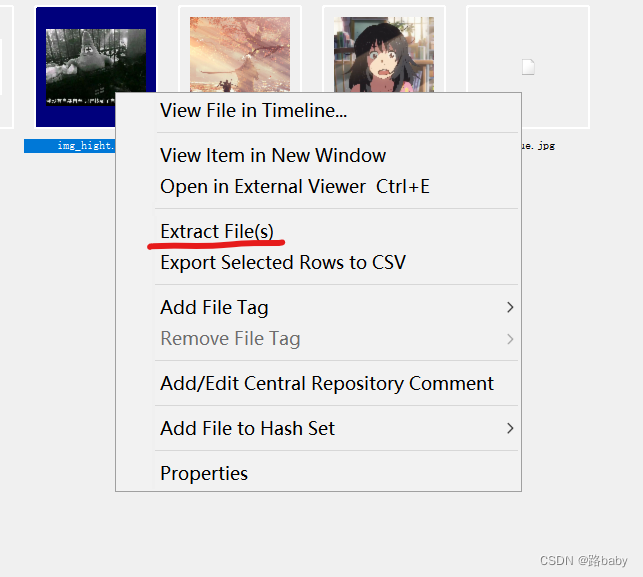

导出图片

我们直接修改高度

标记代码:FF C0,数据长度:00 11,精度:08,图像高度:02 27

第四个找到

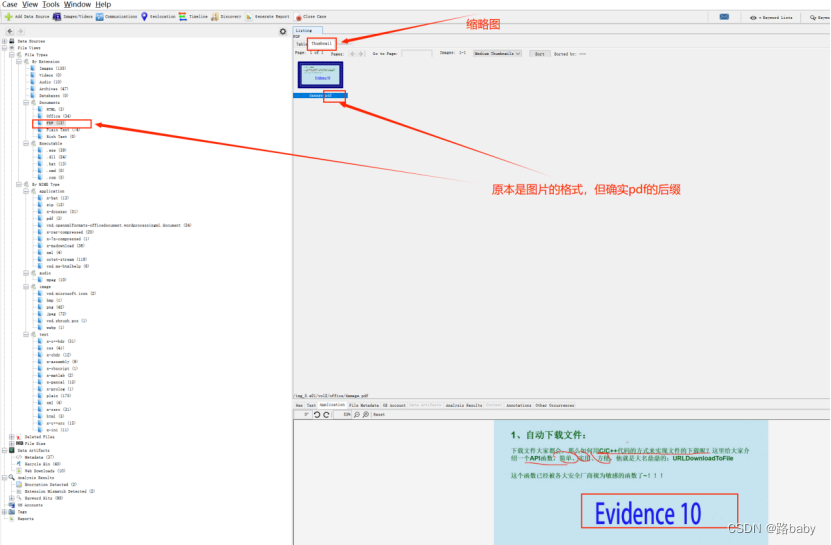

evidence 10

欧克 那下一步怎么办那

思路③

我们查看图片文件是否修改了文件后缀

什么意思呢 简单解释一下就是原本是png格式的文件但后缀却被改成了dll,pdf之类的

那就有人问了 那这改过后缀的我们要怎么去寻找

在autopsy 只要图片的原始格式没有问题 是可以在缩略图(就是上题所说的thumbnsil)里显示的

所以我们需要在文件视图里 全部过一边

然后我就发现了两个

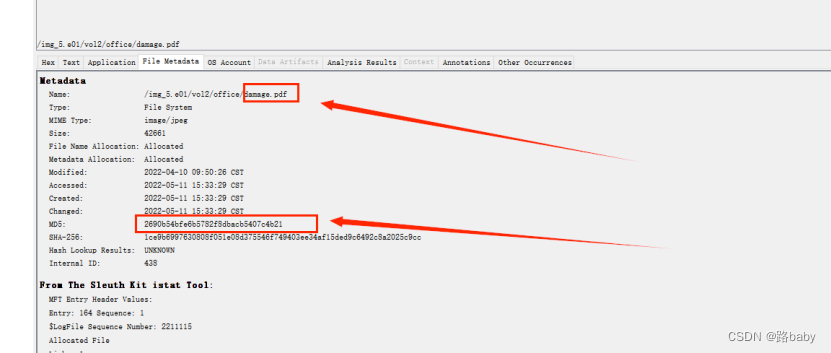

查信息

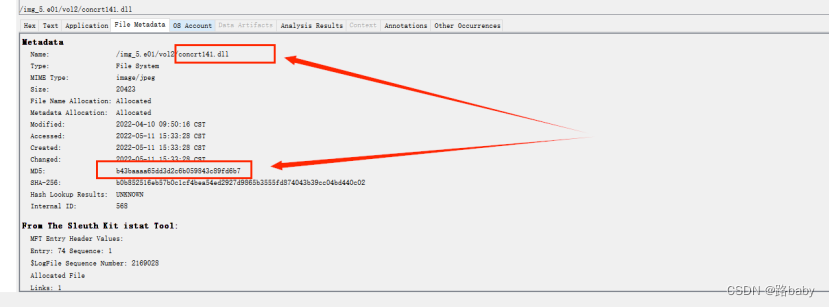

evidence 9

在文件视图里又发现一个

同样是图片文件修改了文件后缀

查看信息

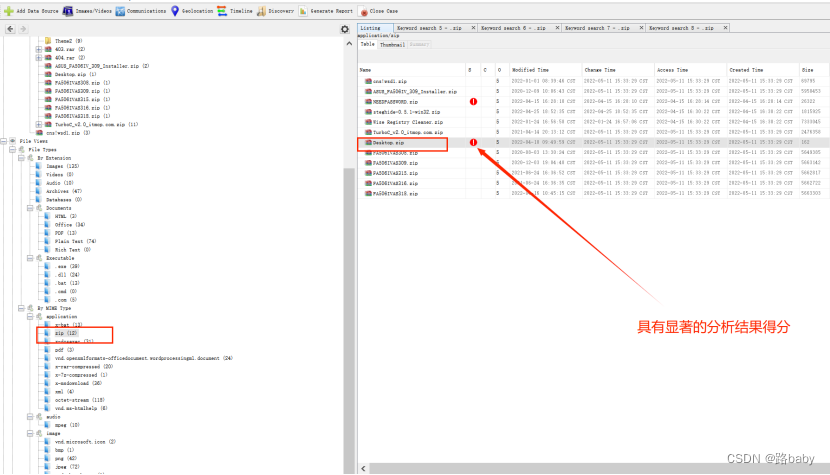

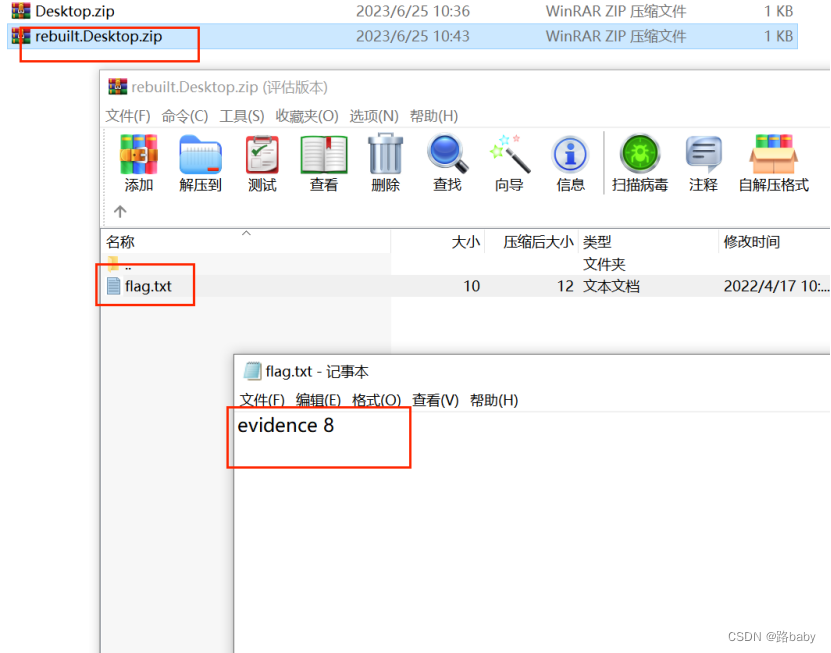

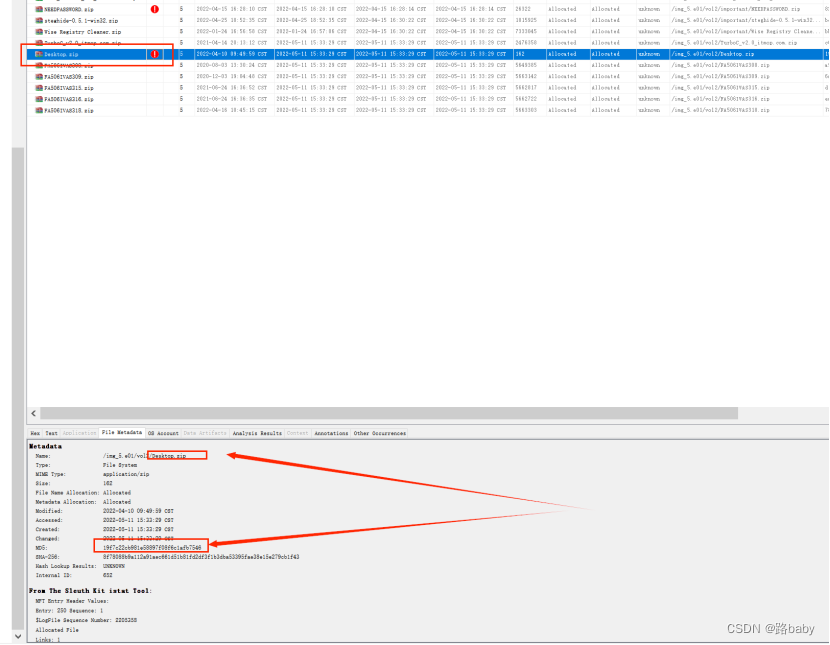

evidence 8

思路④

接下来我们就寻找一下特殊的东西

怎么个特殊法 比如特殊的文件件名 不再是单一的数字或者是字母 亦或者是我们常见的名称就比喻下面这个

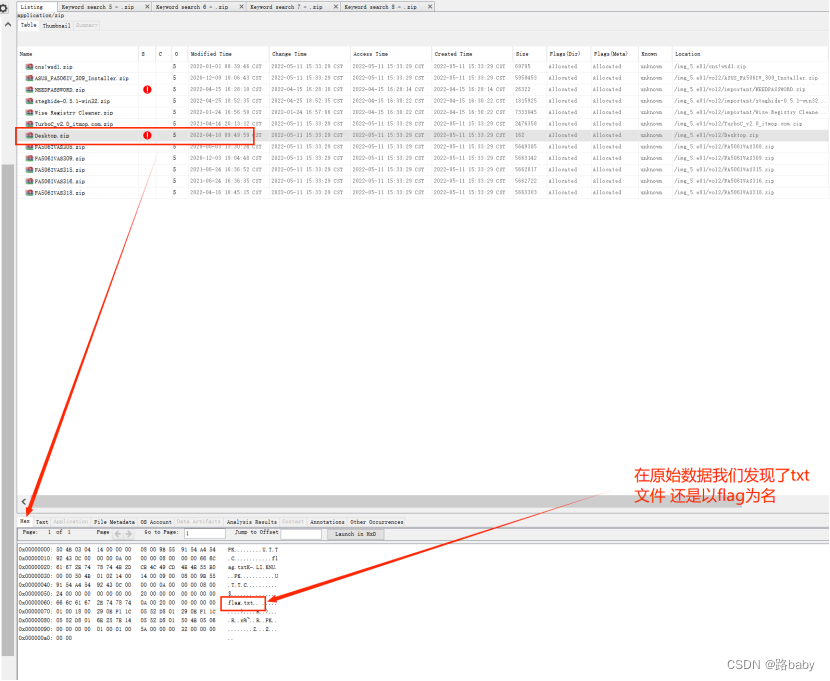

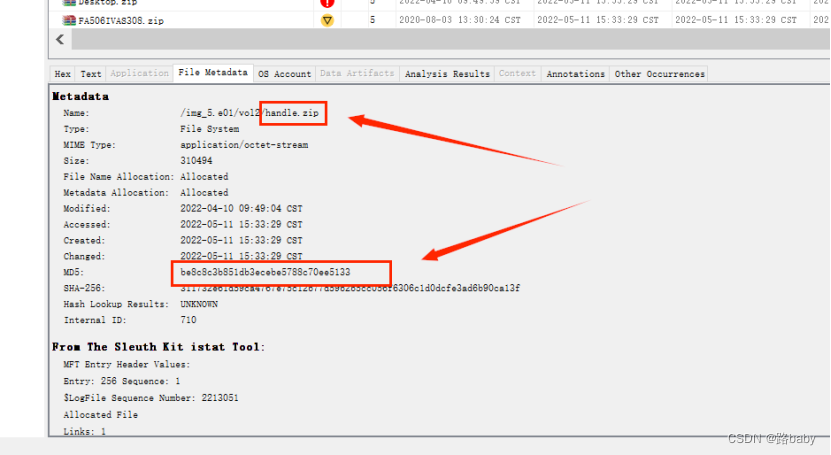

我们在查看zip文件是 发现有一个名为desktop.zip 请问你看见这个文件名不好奇 不熟悉吗

那个红色感叹号什么意思 (虽然可能没有什么用,但吸引我们注意呀)

文件名还不能百分比确定

知道我看到了这个

在原始数据我们发现了txt文件 还是以flag为名

到这里我们可以确定这个压缩包一定有问题

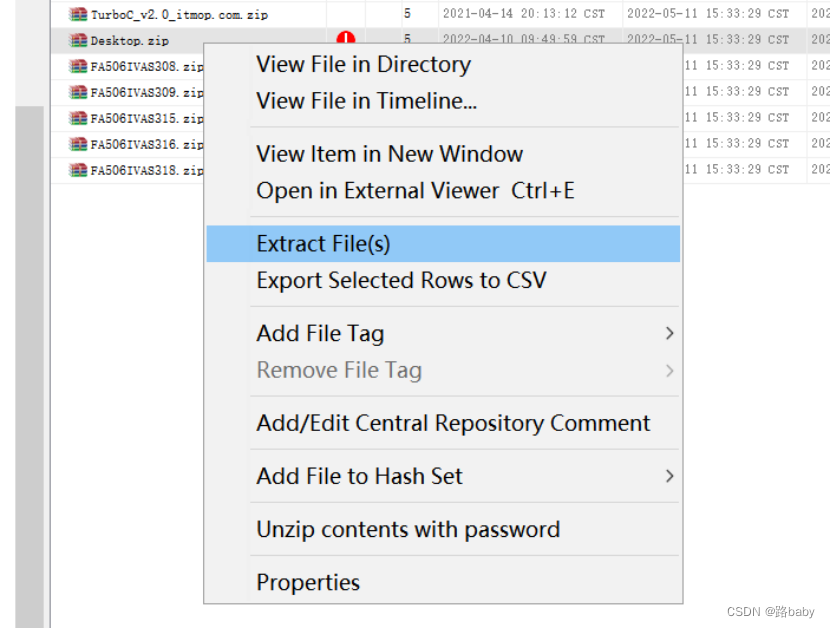

导出分析

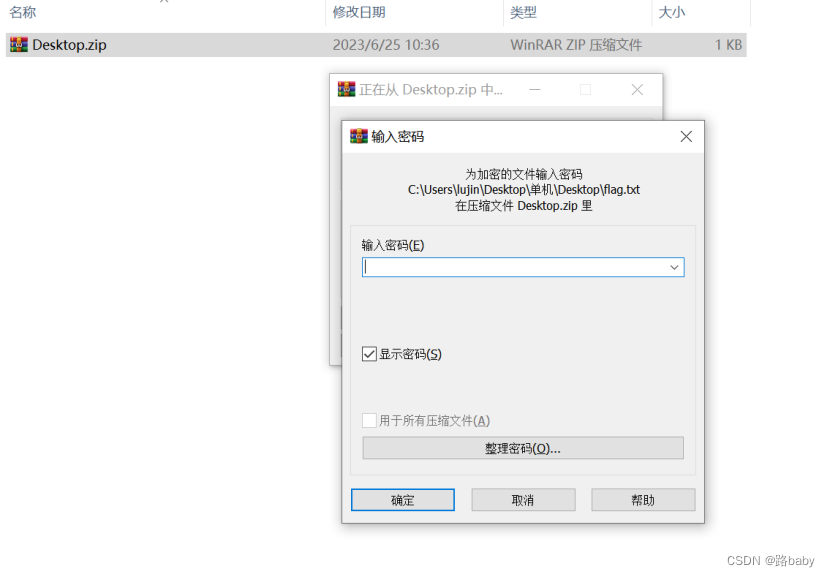

下载之后却发现 压缩包需要密码

思路⑤

到这里 我们的脑子里要有一个思想

单机取证本身题量就大 如果不是简单的密码 是不可能让你去爆破的 但如果是正常的密码题 题目也没有给过多的提示

所以很大可能不是弱密码就是伪加密

经过验证 我们发现是伪加密

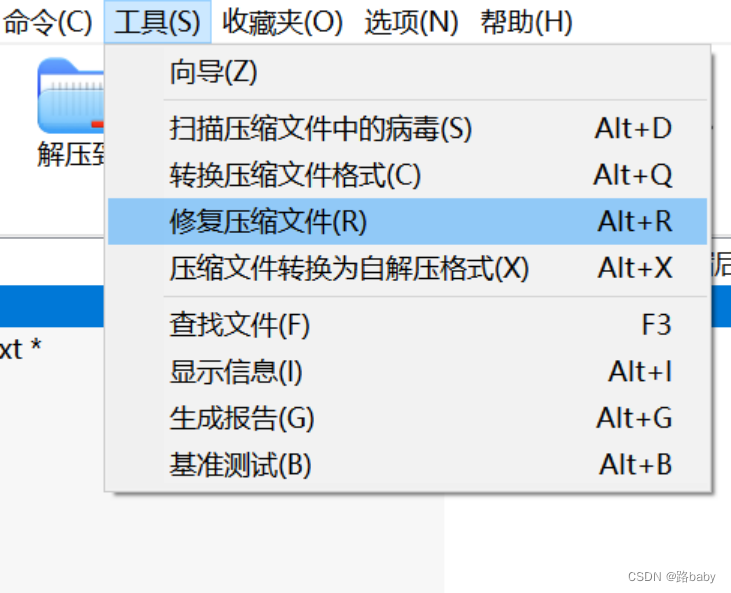

至于伪加密的修复方法 我这里就不再多说了

我使用的是winrar自带的修复文件

解压

得到线索8 这里要的答案是最开始的源文件 可别有人把flag.txt当答案给我写上去了

查看信息

evidence 3

思路了⑥

上面的几个都是通过表层看到的、

接下来我们要去内部寻找就源代码

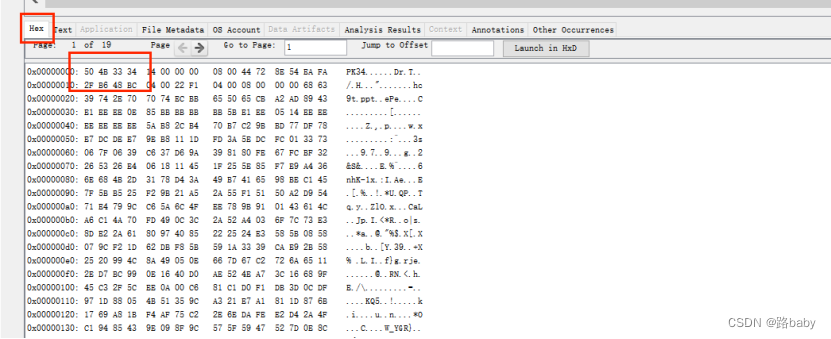

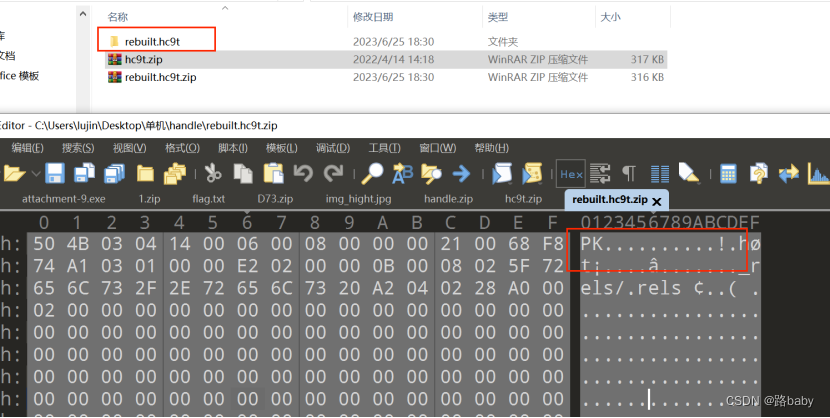

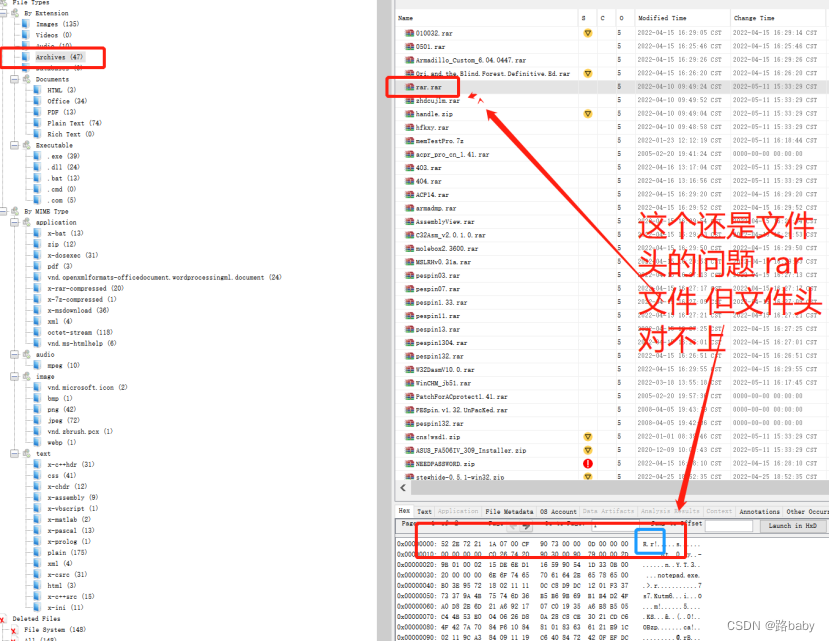

在archives(归档里)(压缩包集合地)我们发现一个压缩包明明是zip格式的文件

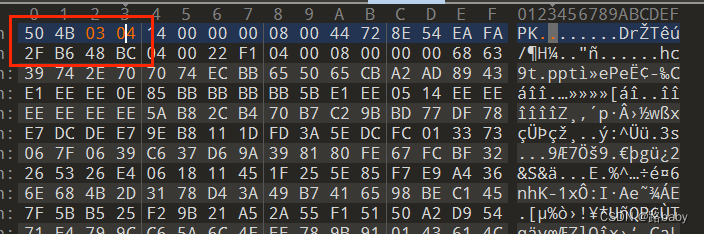

但当我们查看原始数据时(HEX) 我们发现文件头不匹配

这是时候我们有足够理由怀疑他就是我们要的答案之一

所以直接导出修改 分析

Zip的文件头是50 4B 03 04

解压里面只有一个ppt的文件

但是这个ppt文件打不开

这时候我们就有理由 怀疑不是正常的ppt解法

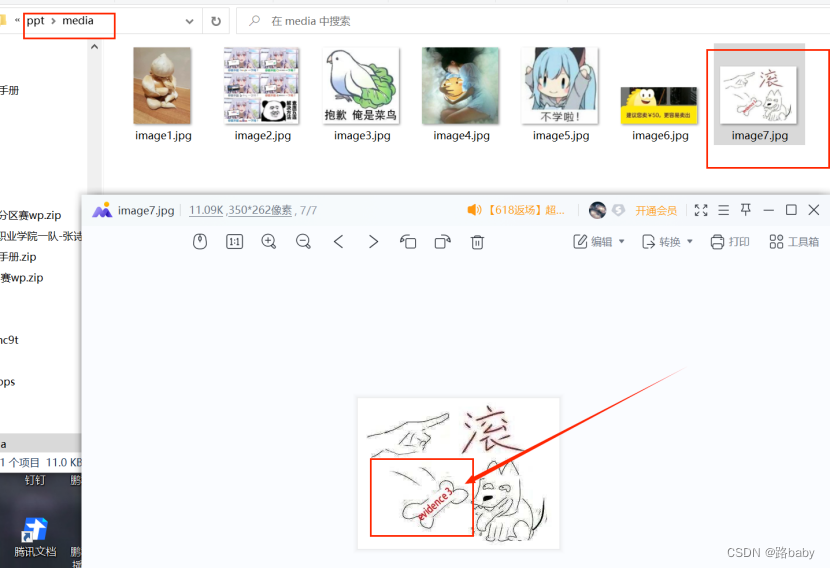

根据经验我们知道ppt可以说是一个集成的东西 里面可以有图片,文字,音频等

所以我们可以把他当成一个压缩包解压

改后缀 修改文件头 然后直接解压

得到多个文件夹 我们一个一个看

在media的文件夹里发现了线索图片

线索一出 确定无误

evidence 5

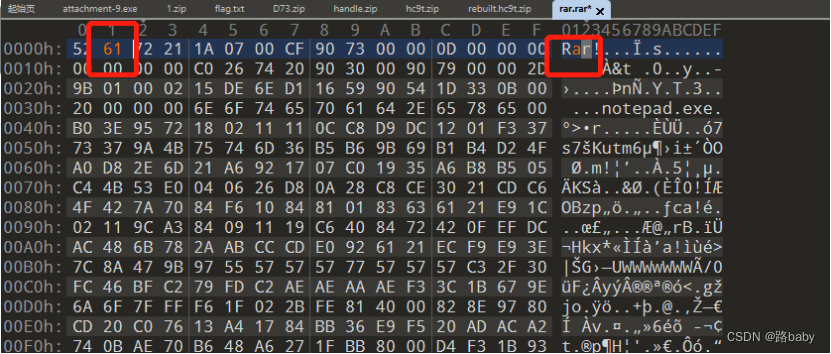

这个和上一个一样 原始数据的问题 文件头不匹配

我们找到一个rar的文件 但他的原始数据的文件头不是52 61 72 21

导出分析

修改文件头

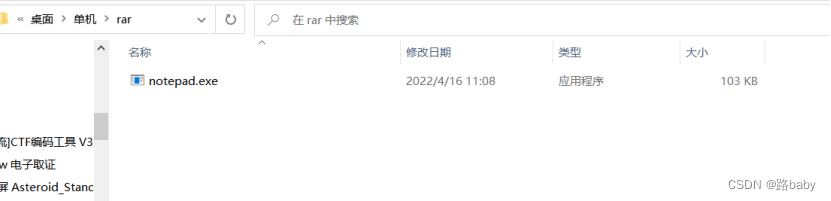

保存 解压

里面是一个exe的文件

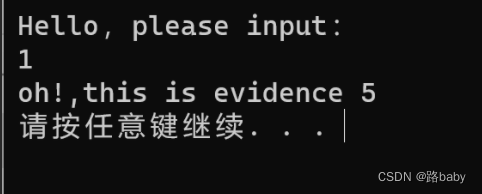

我们直接运行(不管什么时候我们都要先确定陌生程序的安全)

随便输个东西 就会出现

查看

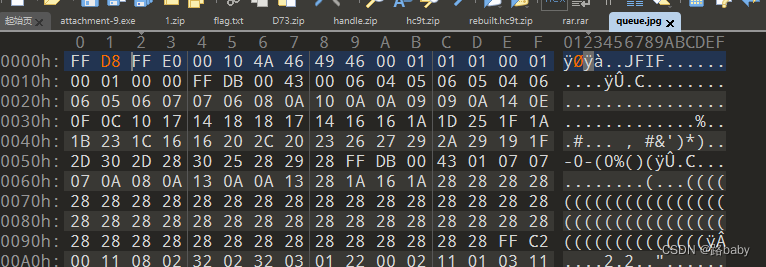

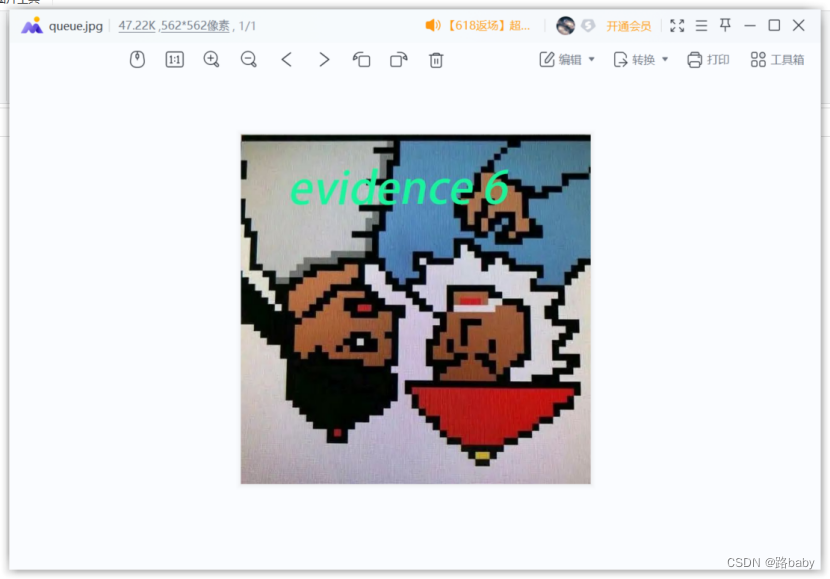

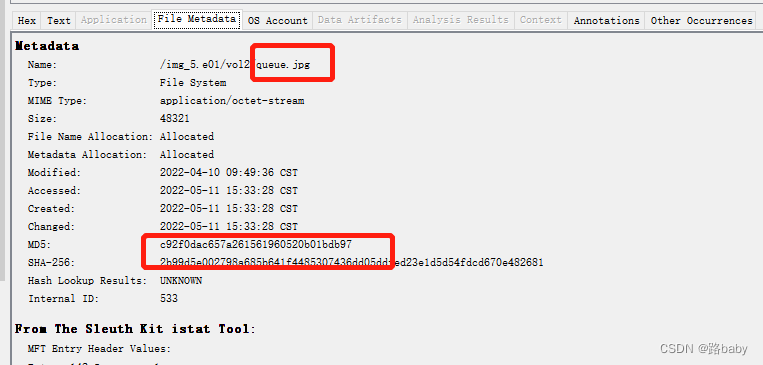

evidence 6

光文件头有问题的就有三

这次出现在一个图片上

正常的文件头是 FF D8 FF E0

得到线索6

查看

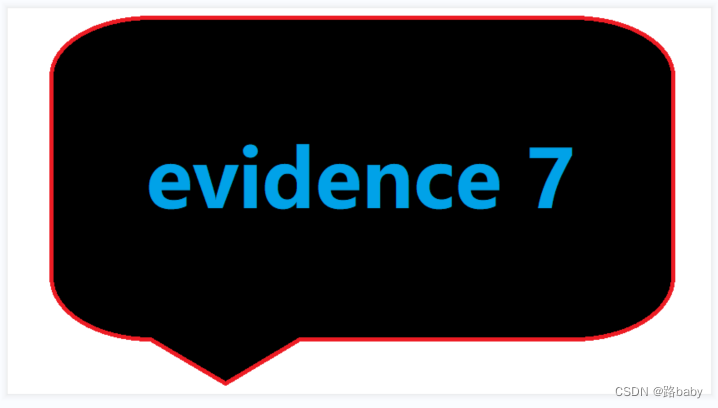

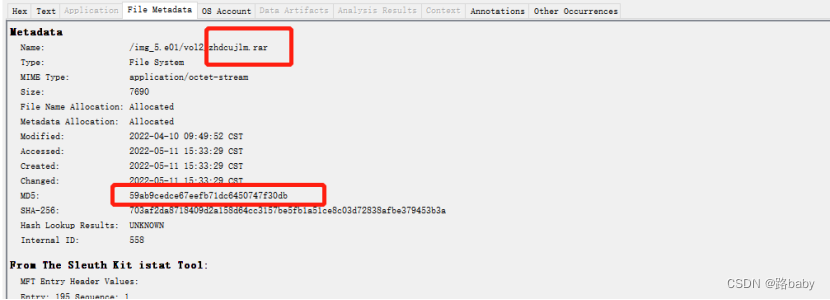

evidence 7

思路⑦

最后一个就有一点复杂 就是不容易发现

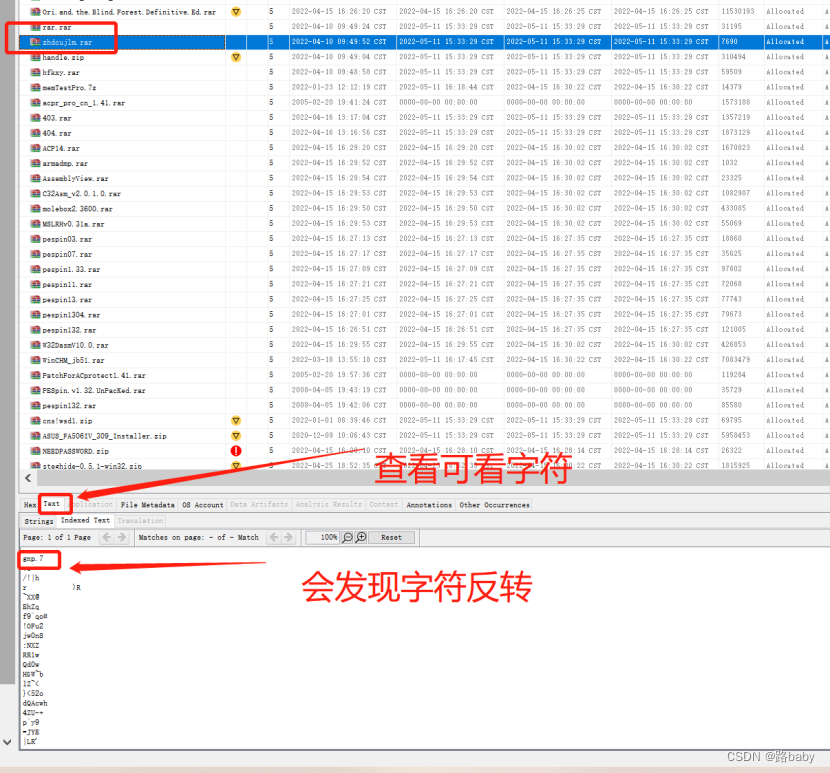

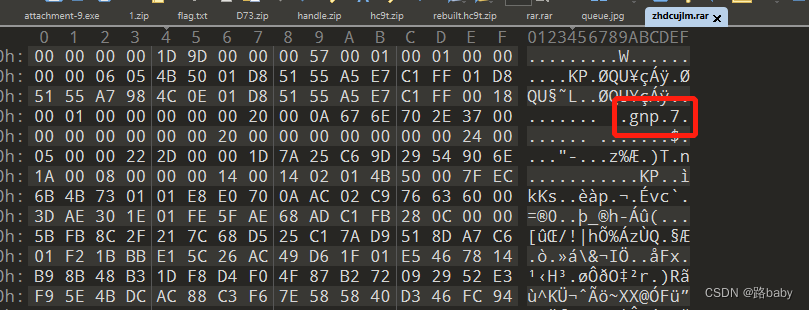

我们看这个zhdcujlm.rar

我们看他的可查看字符 text

里面有个很明显的提示

正常应该是7.png 但他是gnp.7

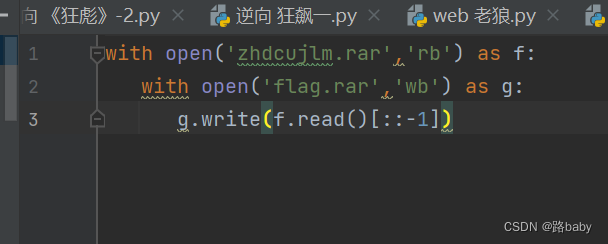

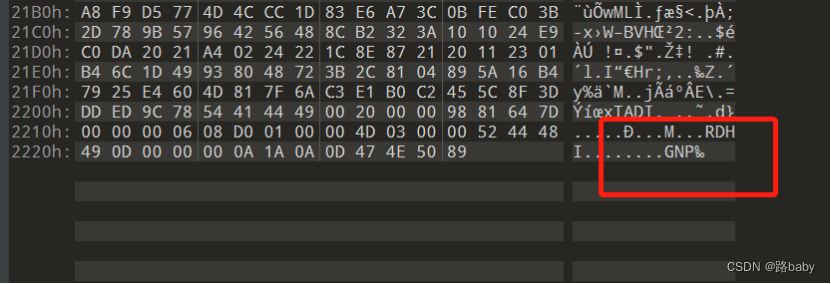

这个明显是反转 整个原始数据反转

with open('zhdcujlm.rar','rb') as f:

with open('flag.rar','wb') as g:

g.write(f.read()[::-1])得到一个图片

但这张图片也是反转的

反转后 我们成功得到线索

结语

到这里十个证据 已经全部找到

旅途结束 那就有人问了 你是怎么一步到位找的这么准确的

那我就要浅浅反驳一下了 没有任何人是可以一步到位的(当然你要有答案当我没说)

我们没有按照题目顺序去解题 我这这篇文章只是为大家提供一个思路 一些常见的做题思路

所以只能去多做题 开头也说了 他是有misc的逻辑和思维的

所以各位道友加油哦