文章目录

- 标题:网络连接 对工作证明区块链 共识安全 的影响 建模

- 偷懒式阅读法

摘要

由比特币推广的工作证明(PoW)区块链是现今最广泛部署的分布式共识系统之一。在激励机制的驱动下,基于PoW的区块链允许在保证正确性的前提下达成民主化的共识,只要网络中的大多数参与者是诚实和理性的。然而,当这种优雅的博弈论安全模型被部署在具有潜在对抗性成分和网络条件的系统上时,它就会崩溃。对于区块链中使用的分布式共识协议,网络在系统的整体安全中起着关键作用。对诚实节点具有通信优势的连接良好的对手有更大的机会赢得区块链分叉,并收获比平常更高的采矿收入。然而,从网络角度评估这种通信优势及其对区块链共识安全的影响并没有得到很多关注。

在本文中,我们通过建模分析来评估网络连接对PoW区块链共识安全的影响,从而填补这一空白。具体来说,我们对两种对抗性场景进行了分析。1)诚实但有可能串通的情况,2)自私的采矿。对于每个场景,我们通过网络建模评估节点的通信能力,并估计对手的采矿收入及其对区块链共识安全的影响。我们的分析可作为未来寻求将区块链安全与网络连接性联系起来的努力的范例。

I. 介绍

去中心化是区块链技术和分布式账本系统的一个基本原则。由比特币[1]的假名创造者中本聪以及后来的实践者设想,区块链本质上能够在相互不信任的各方之间达成共识,而不依赖中央机构。确保分布式共识安全的一个关键前提是,一个对手或一群串通的对手不能控制共识过程中的大多数总投票权,在基于工作证明(PoW)的区块链中,不能控制整个网络50%的计算(或 “采矿”)能力[2]。

这种诚实多数的安全前提有两个假设。首先,所有节点具有相同的通信能力,即在整个网络中传播信息的速度相同。第二,在区块链分叉竞赛期间,即几个相同高度的区块竞争区块链的位置,所有竞争者都有同等的机会成为赢家。然而,在实践中,不同的网络区域之间的连接质量往往有很大的不同,这已经被各种测量所证明[3], [4], [5], [6]。那些居住在高度连接的集群中的人可以比在连接较少的区域中的人更快地传播区块。这种通信优势转化为主导分叉竞赛的更大机会,并对分布式共识的安全性产生了不可忽视的影响。由于网络上的这种优势,对手将不再需要最低50%的总采矿能力就能成功。

根据这一直觉,各种区块链扩展建议和安全分析[7],[8],[9]已经确定了高区块链分叉率和弱共识安全性之间的正相关关系。这些工作一般采用诚实但有可能串通的威胁模型,其中任何规模的诚实矿工都可以加入串通以破坏共识安全。具体来说,串通的矿工可以在与其余诚实矿工的分叉竞赛中占据优势,并获得不公平的采矿收益。因此,串通的矿工可能需要少于50%的采矿能力来破坏共识。然而,这些安全分析主要是定性的,没有研究实际网络连接或信息传播动态的影响。

[10]中对比特币中信息传播动态的安全影响进行了宏观上的定量研究。它提出了一个概率模型,根据对一个平均区块在网络中的传播方式的测量来估计比特币区块链的平均分叉率。然后作者将分叉率视为底层区块链网络的安全衡量标准。然而,这种概率模型仍然假设所有矿工有同等的通信能力和同等的分叉竞赛获胜机会,并且没有考虑异质网络连接的影响。它也没有提供一个对手如何利用区块链分叉的具体案例。

另一个研究方向是针对自私合谋方的对抗策略[11], [12], [13], [14]。在自私挖矿[11]中,拥有卓越通信能力的对手可以通过战略性地扣留和释放区块来实现不公平的挖矿收益。它主动创造区块链分叉,使诚实节点的努力化为乌有。尽管这些工作考虑到了对手和诚实矿工之间分叉获胜机会的差异,但他们的分析将对手的通信能力视为一个预先存在的参数(用γSM表示),而不是从实际的网络连接模式中得出。此外,网络中自私矿池的扩张过程如何影响其通信能力和整体共识安全也是一个重要问题,但在文献中被忽略了。

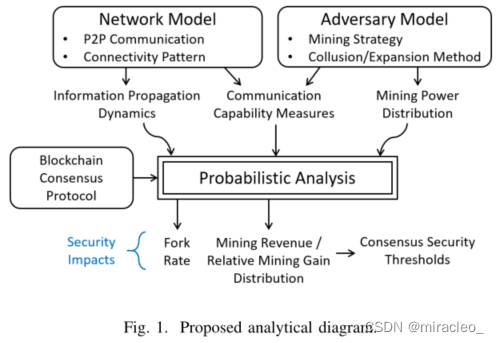

观察到策略和网络能力是分布式共识安全的两个关键的相互联系的因素,在本文中,我们提出了一个分析模型来评估网络连接对基于PoW的分布式共识系统的安全的影响。该模型通过对等-对等网络的图形表示来捕捉网络连通性,并评估区块链分叉竞赛期间矿工节点的通信能力。通信能力的测量,结合共识协议规范和其他来自网络模型和对手模型的摘要,然后被用来定量估计整个系统的安全规定。图1显示了我们的分析图的概况。

具体来说,本文的主要贡献包括。

-

我们提出了一个新颖的分析模型,通过建模和概率分析来评估网络连接对PoW区块链共识安全的影响。所提出的分析图也适用于依靠最长链规则达成共识的一般X证明区块链。

-

对于诚实但有可能串通的对手,我们的分析将每个节点默认为诚实,并根据其对其他节点的通信优势计算其采矿收入和相对采矿收益。有了采矿收入的分布,我们对分叉率和50%的攻击阈值进行安全分析。

-

对于自私的采矿对手,我们的分析遵循自私的矿池的经典设置,并将自私的矿池视为一个在诚实节点之间扩展的财团。我们提供了一个新的评价,即使用采矿能力加权的介于中心度量的矿池的核心通信能力指标γSM。

-

我们在PoW区块链上为每个对抗性场景提供了一个全面的模拟实验。仿真结果验证了我们的分析。

II.背景

A. PoW区块链和分布式共识

在以比特币为例的公共区块链系统中,所有联网的矿工节点(以下简称 “节点”)通过分布式共识工作,策划统一的交易历史。交易历史被记录在一个区块链中,每个区块都包含一定数量的最近产生的交易。每个节点都试图通过工作证明(PoW)过程生成区块链的下一个区块,即通过找到一个加密哈希函数的输入,产生一个小于目标值的输出。输入(即 “证明”)被附在区块头中。新的区块通过点对点的流言蜚语立即传播到网络中。所有节点根据 "最长链规则 "在每个区块链高度上只就一个区块达成共识:选择具有最高有效区块的链。下一个区块的生成应以延长最长的链为目标。理论上,只要大多数计算能力由诚实的节点控制,最长的链应总是包含最多的计算工作,因此,最长链规则确保了分布式共识的安全性。上述共识方案也被称为中本聪共识,因为它起源于中本聪的比特币白皮书[1]。

在实际的区块链网络中,共识安全因区块链分叉而变得复杂。区块链分叉是指多个相同高度的区块同时在网络中传播的情况。在假设所有节点都是诚实的并遵循共识规则的情况下,区块链分叉是由区块传播延迟引起的,即节点j可能在意识到节点i的相同高度的区块存在之前产生一个竞争区块。为了解决区块链分叉,最长链规则规定,应该选择哪个分叉分支被附加上新的区块;然后丢弃其他分支的区块。在存在分叉的情况下,在假设分叉中所有竞争的区块都有同等机会成为赢家的前提下,诚实多数的前提仍然可以确保共识的安全性[2]。

B. 网络连接对共识安全的影响

由于底层点对点网络的异质连通性,同等机会的分叉获胜假设可能不成立。一个连接良好的节点,例如节点i,往往有优越的通信能力,使其能够比连接较少的节点,例如节点j更快地传播信息。如果节点j在节点i的区块到达j之前产生了一个竞争区块,节点i的通信优势仍然可以使网络中更大的份额跟随其区块,这使节点i最终赢得分叉的机会更高。因此,从长期来看,连接良好的节点产生的采矿收入比他们的计算能力份额所预期的要高。长期采矿收入和节点实际计算能力之间的这种差异,意味着一群拥有少数计算能力的连接良好的节点可以收获超过50%的总采矿收入的可能性,这最终使诚实多数的安全前提变得脆弱。

除了利用自然发生的分叉,连接良好的对手还可以通过主动创造分叉来获得更高的采矿收益。自私挖矿[11]就是一个突出的例子。与诚实的矿工在生成新区块后立即发布不同,自私的挖矿攻击者将新生成的区块扣留在私有链上,每当他看到自己对公有链的领先优势下降到一个阈值时,就战略性地将私有链发布到网络上。因此,攻击者战略性地释放私有链所造成的区块链分叉使诚实节点的挖矿努力无效,并为攻击者创造了从其通信优势中获利的机会。详细的自私挖矿策略和通信优势参数γSM将在第五节讨论。

III. 系统模型

A. 网络模型和共识协议

我们考虑一个由N个节点组成的点对点网络,由无向图G=(V,E)及其邻接矩阵A表示。Aij = 1表示节点i、j共享一个对等关系,可以在一跳内进行通信。PoW过程和基于最长链规则的共识方案的特征如下。为了模拟用于PoW的加密哈希函数的输出随机性,我们假设每个节点i按照每时间单位δ的速率πi的泊松过程生成新的区块。整个网络的区块生成速率由π=P i πi的合并泊松速率评估。请注意,我们的模型不调整采矿难度,因为我们考虑的是一组固定的参与者和固定的区块生成率。

一旦一个节点i生成了区块链高度为h的区块i(h),它就通过点对点的流言蜚语在整个网络中传播区块i(h)。其他节点根据最长链规则来决定是否接受blocki(h)。也就是说,如果另一个节点k看到blocki(h),而它的本地区块链已经接受了来自节点j的blockj(h)(j 6= i),它就会宣布在高度h处出现分叉,并停止传播blocki(h)。相反,如果节点l在blockj(h)之前看到blocki(h),它在高度h处宣布分叉并停止传播blockj(h)。一旦两个相互竞争的区块完全停止传播,网络划分为两个派别,每个派别都主张一个区块,我们称这种情况为分叉僵局。而这两个区块是部分传播的。分叉僵局可以通过一个高度为h+1的新区块订阅i或j的区块并在网络中完全传播来解决。

至于区块链的终结,如果任何起源区块∗(h)的区块在网络中被完全传播而没有遇到任何竞争区块,我们认为区块链被高度h所规范。我们把区块∗(h)的传播完成定义为一个规范化事件。从本质上讲,在高度h的加冕事件使区块生成/竞争过程重新焕发活力,好像过去的分叉和竞争从未发生过。图2说明了区块链的规范化和分叉僵局事件。注意规范化的概念与中本聪共识[15], [16]的概率终结性不同,后者认为共识的安全性是一种概率性的衡量标准。我们将使用规范化事件作为嵌入点,在第四节中估计每个节点的采矿收入。

B. 对手模型

- 诚实但有可能串通的人。这种对抗情况的特点是众所周知的50%攻击的实际案例。也就是说,所有节点在默认情况下都是诚实运作的,但顶级矿工有可能串通起来,使他们的采矿收入(MR)之和超过总数的50%。在我们的分析中,一个连接良好的节点可能获得正的相对采矿收益(RMG),并与其他连接良好的节点串通。一个节点的采矿收益可以被看作是它的 “增强的采矿能力”,与它的实际计算能力相比。在这种情况下,我们对50%攻击阈值(AT50)感兴趣,即网络中采矿收益总量超过总数50%的最小部分(计算能力加权)。

2)自私的采矿。这种对抗性场景假设网络中存在一个节点池,执行[11]中描述的自私采矿策略。我们将自私的采矿池视为一个财团,它在诚实的节点之间扩展,并假设它们的网络连接。随着矿池的扩大,它获得了成员节点的计算能力和外部通信链接。在这种情况下,AT50表示矿池在扩张过程中首次达到总采矿收入的50%时的矿池规模。我们还对矿池的盈利阈值(PRTH)感兴趣,它被定义为矿池首次实现正RMG时的矿池规模。

IV. 诚实采矿的分析

在这一节中,我们计算了网络连接对区块链分叉率和诚实采矿假设下的采矿收益分布的影响。然后,我们讨论了在诚实但有可能串通的对抗性场景下的安全规定。

A. 叉率

将Mi定义为节点i在没有未决区块链叉的任意时刻第一个生成下一个区块的事件。用随机变量Ti表示节点i找到一个区块的时间。那么Ti∼指数(πi)和

这可以方便地从泊松过程的特性中推导出来。为了便于接下来的分析,我们考虑将物理时间划分为δ的基本时间单位。

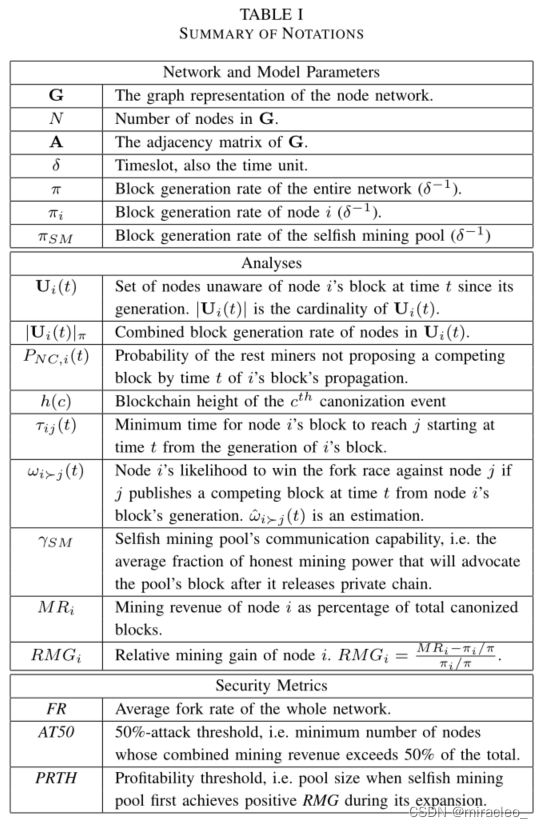

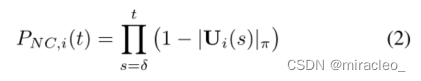

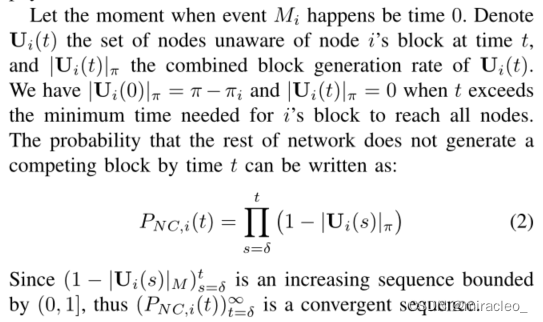

假设事件Mi发生的时刻为时间0。表示Ui(t)在时间t不知道节点i的块的节点集,以及|Ui(t)|π表示Ui的组合块生成率(t)。我们有|Ui(0)|π=π− 当t超过i的块到达所有节点所需的最小时间时,πi和|Ui(t)|π=0。网络的其余部分在时间t之前不生成竞争块的概率可以写为:

自(1)起− |Ui(s)|M)ts=δ是一个以(0,1]为界的递增序列,因此(PN C,i(t))∞t=δ是收敛序列。

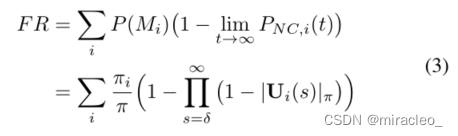

然后根据总概率定律,通过加权(1)得到整个网络的平均区块链叉率− 限制→∞ PN C,i(t))与P(Mi),∀i:

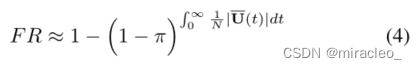

当π?1,N较大(例如π=1/600,N≈1万比特币),采矿权和网络连通性是均匀分布的,我们有πi=πN,|Ui(s)|M=πN| Ui(t)|=πN|U(t)|,∀i、 进一步假设δ→ 0,则(3)简化为以下形式:

这与Decker et al。[10]. 近似值(1− ax)≈ (1 − x) a代表小x。

B. 采矿收入和相对采矿收益

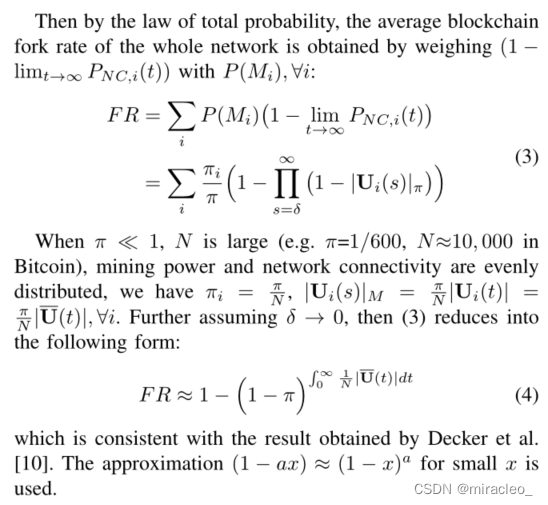

定义一个离散时间随机过程{Bi(h)}h=1,2,…,其中如果节点i是规范化区块链中高度为h的区块生成者,Bi(h)=1;否则为0。节点i在长期内的采矿收入M Ri和相对采矿收益RMGi定义如下。

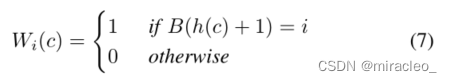

接下来,我们提出了一种基于概率分析的M Ri估计方法。定义另一个离散时间随机过程{Wi(c)}c=1,2,…,在每个区块链经典化事件之后嵌入。因此,当计算随机变量Wi(c)|c=1,2,…时,网络中没有突出的fork或传播块。我们进一步将h(c)定义为cth经典化事件的区块链高度

接下来,我们论证了在任何纪元c处Wi(c)的期望值,表示为E[Wi],可以用保守的方式估计MRi。

命题1:Wi(c)|c=1,2,…是独立的同分布(i.i.d.),它们的共同期望E[Wi]满足以下与M Ri的关系:

换句话说,E[Wi]−πi/π是节点i开采收益/损失的保守估计值。此外,随着整体分叉率FR的降低,E[Wi]和M Ri之间的差距也在缩小。

**一个证明草图:**由于{Wi(c)}c=1,2,……嵌入在每个区块链经典化事件之后,当所有之前的分支都被剪掉并且区块传播停止时,未来区块的竞争就忽略了过去的区块竞争。每个节点上的块生成是一个无记忆过程。因此,Wi(c)|c=1,2,…是i.i.d,我们能够计算出它们的共同期望,表示为E[Wi]。

对于任意规范化区间c→ c+1,我们考虑其中的块:高度为h(c)+1,…,h(c+1)的块。首先,πiπ评估i第一个生成块的可能性。E[Wi]>πiπ意味着i相对于网络平均值具有通信优势,这给它带来了积极的挖掘收益。如果E[Wi]>πiπ且i赢得了区块h(c)+1,由于其在分叉赛中增强了通信优势,它将有更高的机会继续赢得后续区块h(c)+2到h(c+1)。相反,如果E[Wi]<πiπ且i没有赢得区块h(c)+1,则i赢得从高度h(c)+2到h(c+1)的任何区块的机会将进一步降低,因为其通信劣势加剧。相比之下,Wi(c)只考虑经典化事件c后的第一个区块,使用E[Wi]估计M Ri将假定i在赢得h(c)+1后,有同等机会赢得h(c+2到h(c+1)的任何后续区块。因此,如果E[Wi]>(或<)πiπ,E[Wi]往往会低估(或高估)M Ri。

积极的一面是,如果分叉率降低,间隔c也会降低→ c+1,块计数h(c+1)也是如此− h(c)间隔内。也就是说,在分叉事件中,E[Wi]低估/高估M Ri的块更少,因此前者可以实现更高的估计精度。

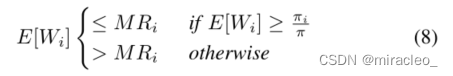

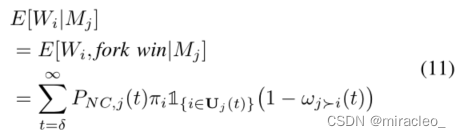

接下来我们计算E[Wi]。根据总期望定律:

因为两个条件事件Wi|Mi和Wi|Mj发生在不同的条件下,所以我们将总和分开。

Wi|Mi由两个子网站组成:

-

无分叉赢:在传播节点i的块期间,网络的其余部分不会提出冲突块。

-

Work-win:在传播节点i的块时,网络的其余部分会提出冲突块,而节点i的区块仍会获胜。

没有分叉获胜的概率等于PN C,i(∞), 按(3)评价。分叉获胜的概率稍微复杂一些。在传播节点i的块期间,网络其余部分在时隙(t,t+δ)生成的冲突块的数量符合速率为|Ui(t)|M的贝努利分布。如果节点j在(t,t+δ],节点i的块在遇到节点j的块陷入僵局之前,需要获得网络大多数计算能力的支持。我们用以下公式表示节点i在这种情况下赢得fork的机会ωi?j(t)。因此:

值得注意的是,在上面的推导中,我们只考虑了两个齿叉以简化分析;与两个齿叉相比,三个或更多齿叉的可能性可以忽略不计。

相反,(9)中的条件事件Wi|Mj只能通过分叉赛跑发生。也就是说,节点i需要在传播节点j的块时生成一个竞争块,并最终赢得fork。类似于(10),我们有:

1{i∈Uj(t)}是一个指示符函数,如果条件为真,则返回1;否则为0。在这种情况下,节点i的获胜机会为1− ωj?i(t)。

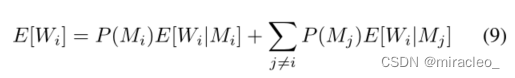

评估ωi?j(t)。ωi?j(t)基本上测量当j生成竞争块时节点i相对于节点j的通信优势。为了赢得与j的分岔比赛,我必须让网络的大多数人支持自己的区块,否则两个竞争区块就会陷入僵局。让i发布其块的时刻为时间0。将τik(t)定义为i的块从时间t开始传播到节点k的最小时间。然后ωi?j(t)可计算如下:

图3解释了ωi的计算?j(t)。因此,我们可以通过将(1)、(10)、(11)、(12)代入(9),最终得到E[Wi]。

C、 安全性分析我们认为所有节点都是诚实的,但可能相互勾结。

分叉率FR提供了一个总体衡量浪费了多少采矿权的指标,而50%的攻击阈值AT50则衡量了在最坏的情况下系统的安全性,即共谋集团由最高的采矿收入者组成。接下来,我们分析网络连接如何影响FR和AT50。

1) 较低的总体网络连接导致较高的FR和较低的AT50,因此共识安全性较差:我们假设任何节点i的块生成率πi是固定的。首先,较低的整体网络连接意味着任何节点在网络上传播新块所需的时间较长。这可能是由于协议更改降低了最小对等数要求而导致的。对于(2)(3)中的计算,这导致较高的|Ui(s)|π,较低的极限→∞ PNC,i(t),∀i、 因此FR.较高。此外,限制较低→∞ PNC,i(t)意味着更多的M Ri来自分叉竞争,采矿收入的分配受每个节点的通信能力的影响更大。因此,M Ri远离πiπ,AT50更低。

值得注意的是,对于某个网络连接配置文件,所有节点的块生成率越高(因此π越高),|Ui(s)|π就越高,∀i和具有较低总体网络连接的相同影响。

2) 网络连接的高度异质性也导致AT50降低:我们仍然假设块生成率πi,∀我修好了。网络连接的异质性越高,意味着节点之间的通信能力差异越大。例如,如果节点i驻留在网络中高度连接的集群中,而节点j驻留在稀疏连接的区域中,则与包括j在内的稀疏网络区域中的节点相比,i将具有显著的通信优势。因此,我可以比j.ωi快得多地将块传播到网络的大部分?j(t),如(12)所计算,将接近1和ωj?i(t)将远低于0.5。因此,我可以从fork races中获得比j或稀疏网络区域中的其他节点更多的挖掘收入。因此,E[Wi]高于πiπ,而E[Wj]低于πjπ。这最终导致MR分布更不均匀,从而降低AT50。

V. 将网络连通性纳入自渔采矿分析

在本节中,我们评估了网络连接对自私采矿池通信能力的影响,并分析了在不断扩大的联盟环境下其安全含义。

A、 自私采矿策略

自私采矿的核心思想是保留私有链中新产生的区块,并在自私采矿池看到诚实的链与私有链足够接近时释放私有链。详细的自私挖掘策略如图4所示,我们从[11]中复制并添加了更多描述。设α,β为自私采矿池和诚实节点的计算能力份额。则α=πSM/π,β=1− α、 式中,πSM是自私采矿池的区块生成率。州编号表示私人连锁店领先于诚实连锁店。状态转换由任何块生成事件触发。从状态1到状态00和状态2到状态0的转变伴随着自私的采矿池释放私有链。任何指定为状态0的转换都将标记为经典化事件。γSM被定义为诚实计算能力的长期平均分数,当池和诚实采矿者同时释放竞争区块时,它将支持自私采矿池的私有链。

为了将网络连通性纳入分析,我们对自私采矿池的网络功能建模如下:

•自私采矿池内的信息交流是即时的。池成员已完全连接并同步。任何从诚实节点接收新块的池成员都可以对整个池的行为做出决策(更改状态、切换链、发布私有链)。

•一旦自私的采矿策略决定释放私有链,所有池成员将同时向所有对等方释放私有链。

•自私自利的采矿池成员仍然为诚实的矿工提供区块,只要区块不会触发池释放其私有链。这个池有两个原因:一是避免被怀疑为“黑洞”攻击者,二是避免网络分区,因为网络分区会完全瘫痪区块链系统。

基于该模型,我们将γSM作为自私矿池的通信能力度量,并从网络连通性剖面对其进行评估。

B、 使用中间中心度评估γSM

基于自私挖掘池中的节点是同步的并且可以即时通信的假设,我们将这些池节点视为一个完全互连的集群,并等效为一个由SMPOOL表示的超级节点,这将保留池成员到其余诚实节点的所有外部通信链接。我们表明,网络内SMPOOL的中间中心性度量可以准确评估γSM。

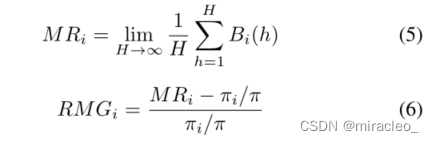

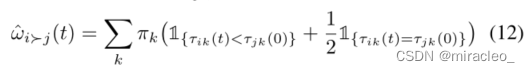

命题2:γSM可以通过SMPOOL的采矿权加权中间性度量进行评估:

其中σ(i,j)是i和j之间的最短路径数,σ(i,j | SMPOOL)是通过SMPOOL。

**一个证明草图:**让i和j表示一对诚实的节点,其中i是一个新区块的矿工,该区块触发SMPOOL根据自私自利策略释放其私有链。为了让j切换到SMPOOL的私有链,而不是接受i的新块,必须在i的新区块之前将SMPOOL私有链的最高块传播到j。在图模型中,SMPOOL驻留在i和j之间的最短通信路径上,这是必需的。因此,σ(i,j | SMPOOL)σ(i,j)给出了SMPOOL在i的块之前将其私有链交付给j的可能性。重量πiπ−πSM·πjπ−πSM−πj评估所有诚实节点对中对hi,ji的挖掘功率对γSM的贡献。因此,SMPOOL的采矿权加权中间集中度测度计算了SMPOOL释放其私有链后将支持SMPOOL区块的诚实采矿权的平均分数,从而准确评估γSM。

方程(13)可以用Brandes算法方便地计算[17]。如果有M个诚实节点,并且它们具有相等的挖掘能力,即πi=π−πSMM,∀i 6=SM,则重量πiπ−πSM·πjπ−πSM−πj变为1 M(M−1) (13)降低到标准的归一化介数中心性测度。

获得γSM后,自私采矿池采矿收入的计算遵循[18]的程序。值得注意的是,水池的采矿收入与γSM成正比。

C、 安全性分析

我们将自私的采矿池视为诚实节点网络中不断扩大的联盟。在此设置下,我们讨论了网络连接如何影响γSM和一致安全,以及安全阈值AT50和PRTH。

1) 较低的总体网络连接导致较高的γSM、较低的AT50和较低的PRTH,从而降低了对自私开采的安全性:较低的整体网络连接导致自私开采池和诚实节点的通信能力降低。然而,由于自私挖掘池由原本诚实的节点组成,并保留了其与其余诚实节点的所有外部通信链接,因此,平均诚实节点的通信能力降低将比自私挖掘池更显著。因此,SMPOOL将驻留在更可靠对的最短通信路径中,每α值产生更高的γSM。因此,这会降低AT50和PRTH。

2) 与AT50相比,PRTH对网络连接性变化更为敏感:根据[11],对于任何γSM,达到PRTH比AT50早得多。由于自私采矿池扩张的渐进性,自私采矿池获取新外部通信链路的速率最初会增加,然后随着池中节点的增加而逐渐减慢。因此,当α从0%增加到50%时,γSM首先快速增长,然后在接近1时缓慢增长。此外,自私采矿池的采矿收入与γSM成正比。因此,整体网络连接的适度减少将导致PRTH显著减少,但AT50的减少有限。PRTH也是一种比AT50更实用的安全措施,因为一旦池规模达到PRTH,加入该池对网络中剩余的诚实节点具有财务吸引力。

3) 自私的采矿池可以利用网络连接的异构性来实现较低的AT50和PRTH:如果自私的采矿库知道对等网络的拓扑结构,它可以优先将其扩展到网络的连接良好的区域,以最大限度地提高γSM的增长和采矿收入。因此,自私的采矿池可以利用网络连接的异质性来实现更低的AT50和PRTH。

VI. 评估

我们进行了仿真实验,以验证我们的模型和安全分析。模拟程序是用Python编写的,遵循时间驱动的方式,并将以下内容作为输入:网络的图形表示、所有节点的块生成率、对抗设置(诚实或自私挖掘)以及模拟时间(时隙)。

A、 设置

我们使用三种类型的网络图进行评估,并使用以下符号:

-

GR(N,D):具有N个节点和度D的正则图。

-

GR(N,D)F X:GR(N,D),但前X%的节点完全互连。

-

GE(N,D):一个具有N个节点和平均D的指数分布节点度的图。

后两种图形类型用于模拟不同的异构网络连接配置文件。我们实验中使用的六个网络图如图5所示。

为了重点评估网络连接的影响并为比较安全阈值提供公平的基础,我们为所有节点分配相同的块生成率:πi=πN,∀i,同时使用π作为变量来表示聚合块生成率。

以下指标被用来评估我们的模型和分析。安全指标为FR、AT50和PRTH,扎根平均值为0。分析RMG分布和模拟RMG分布之间的均方误差(RMSE)作为模型准确性指标。

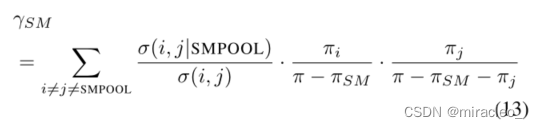

B、 诚实挖掘实验

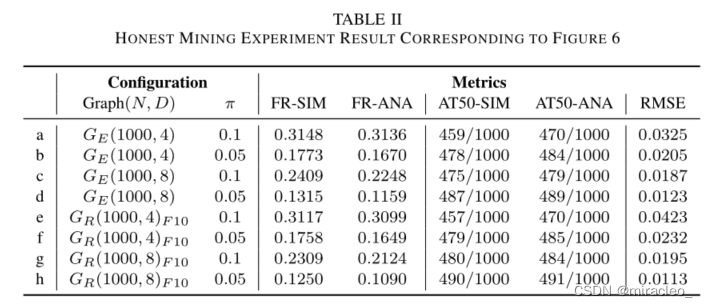

我们在四个不同设置的网络图上进行了八个实验。每个实验运行了1000万个时隙。配置和评估结果如表II所示,RMG直方图如图6所示。我们进行了以下观察:

1)RMG分析结果保守估计了模拟结果。当π减小或D增大时,精度提高。图6(c)中的分析结果和模拟之间的明显差距表明,完全互联的前10%的区块获胜机会明显高于E[Wi]的预期。尽管如此,如表二所示,对于任何一种图形类型,当π从0.1减小到0.05或D从4增大到8时,分叉率都会减小,RMSE也会减小。这验证了命题1,即当分叉率下降时,估计精度会提高。

2) 当π减小或D增大时,FR减小,AT50增大。这验证了IV-C中的安全分析,即较高的整体网络连通性或较低的块生成率可在存在潜在共谋节点的情况下导致更强的一致性安全。

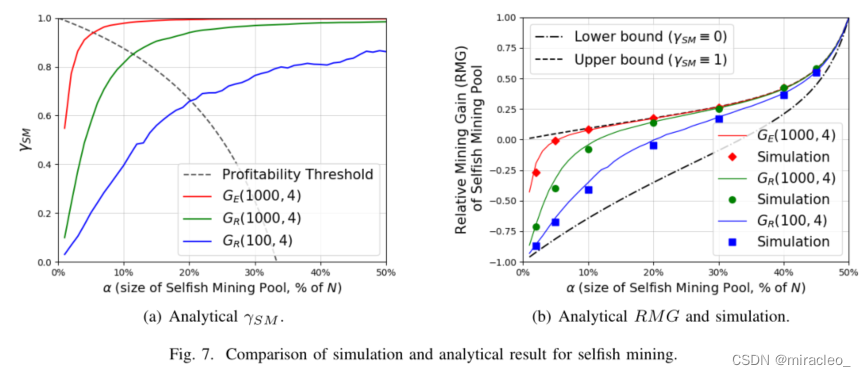

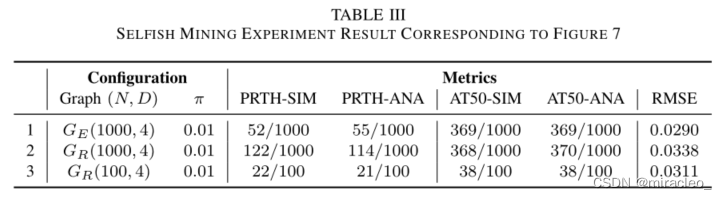

C、 自私的挖掘实验我们将对手环境从诚实的挖掘转换为自私的挖掘,并进行了三个实验。每个实验针对一个特定的网络图,由七个模拟组成,每个模拟取{2、5、10、20、30、40、45}%的α值,运行1000万个时隙。图7(a)显示了γSM的分析结果。配置和评估结果如表III和图7(b)所示。对于图GE[1000,4],我们将自私挖掘池配置为按降序从最高阶节点扩展到较低阶节点。这是一个自私的采矿池扩张战略的例子。RMSE在此测量所有α值上分析RMG的平均估计精度。

为了估计阈值AT50和PRTH,对于三个实验中的每个实验,我们使用7次多项式拟合模拟RMG点,并使用拟合曲线获得AT50和RPTH。进行了以下观察:

1)分析结果与模拟结果相符。图7(b)中分析性RMG和模拟结果的紧密匹配验证了我们对γSM的基于亲疏关系的计算。

2)当N从1000减少到100时,PRTH的变化比AT50更剧烈。这验证了我们的安全分析,即PRTH对网络连接变化更敏感。特别是,图7(a)中γSM的分析曲线表明,当自私的矿池规模从α=0扩大到α=50%时,γSM一开始增长很快,然后当它接近1时逐渐减慢了。

3)如图7(a)所示,当自私的矿池在GE(1000,4)中扩大时,γSM迅速越过盈利阈值,并接近1的增长。这证明了自私挖矿池选择特定的扩张策略的可行性,以利用网络连接的异质性实现更快的收入增长。

VII.讨论和未来工作

关于潜在模型缺陷

在我们的模型中,我们只考虑了两个尖叉。也就是说,在网络中最多可以同时传播两个相同高度的块。尽管三个或更多分齿叉的可能性明显低于两个分齿叉,但仍可能影响长期采矿收入分配,尤其是当网络较大且区块传播延迟较高时。为了解决这个问题,我们需要一个更精细的模型,它考虑到分叉赛跑进程的微妙之处。我们把它留给未来的工作。

关于模型实用性

在实际网络中,监控块传播进度(即Ui(t))可能是一项挑战。为了克服这一困难,需要一个块传播进程无关模型来估计通信能力,并通过聚集网络统计预测节点的收入。此外,实际的PoW区块链网络往往在结构上不稳定,可能符合无标度增长模式[3]。考虑到这一点,可以用某种随机过程模拟网络的结构变化,并评估其对信息传播和共识安全的影响。自私的采矿池内部通信程序和结构动态的影响也是一个有待探索的潜在问题。

VIII.结论

我们提出了一项关于网络连通性对PoW区块链共识安全的影响的建模研究,该研究在两种对抗场景下进行,即诚实但潜在的共谋和自私的挖掘。对于第一个场景,我们展示了节点在分叉竞争中相对于竞争对手的通信优势,并提供了一种方法来估计其长期采矿收入和相对采矿收益。对于第二个场景,我们介绍了自私采矿池网络功能的一个实用模型,并表明,自私采矿池的通信能力γSM可以通过采矿权加权中间中心性测度进行准确评估。对于这两种情况,我们都表明,网络连接的低连通性和过度异构性导致共识安全性较差。我们的分析可以作为将共识安全与网络连接联系起来的范例。在未来的工作中,我们将把更真实的网络设置纳入我们的模型,并将分析扩展到其他区块链共识协议。