摘要

2022年7月7日热点分享:

- Apache 多个组件漏洞公开(CVE-2022-32533)

Apache 多个组件漏洞公开

1、Apache Portals Jetspeed-2(CVE-2022-32533)

Apache Portals Jetspeed-2 未安全处理用户输入,导致了包括 XSS、CSRF、XXE 和 SSRF 在内的许多问题。

漏洞影响等级:中危

利用成本:低

受影响组件:

org.apache.portals.jetspeed-2:jetspeed-2

影响版本:2.3.1,官方已不再维护,无修复版本

CVE 编号:CVE-2022-32533

以 XSS 为例,注册的用户名设置为时,注册登录后每次加载用户名都会触发弹窗,配置 xss.filter.post = true 可以缓解风险。

但官方表示 Apache Portals Jetspeed-2 是 Apache Portals 中不再维护的项目,不会提供更新,OSCS 建议开发者进行替换。

参考链接:

https://www.oscs1024.com/hd/MPS-2022-17607/?src=wx https://nvd.nist.gov/vuln/detail/CVE-2022-32533

2、Apache Commons Configuration(CVE-2022-33980)

Apache Commons Configuration 是用于管理配置文件的组件,在 2.8 以前的部分版本中支持了多种变量取值方式,包括 javax.script、dns 和 url,导致可以执行任意代码或进行网络访问。

漏洞影响等级:中危

利用成本:高

受影响组件:

org.apache.commons:commons-configuration2

影响版本:[2.4,2.8.0),官方已经在 2.8.0 版本通过禁用危险方法修复此问题

CVE 编号:CVE-2022-33980

形如

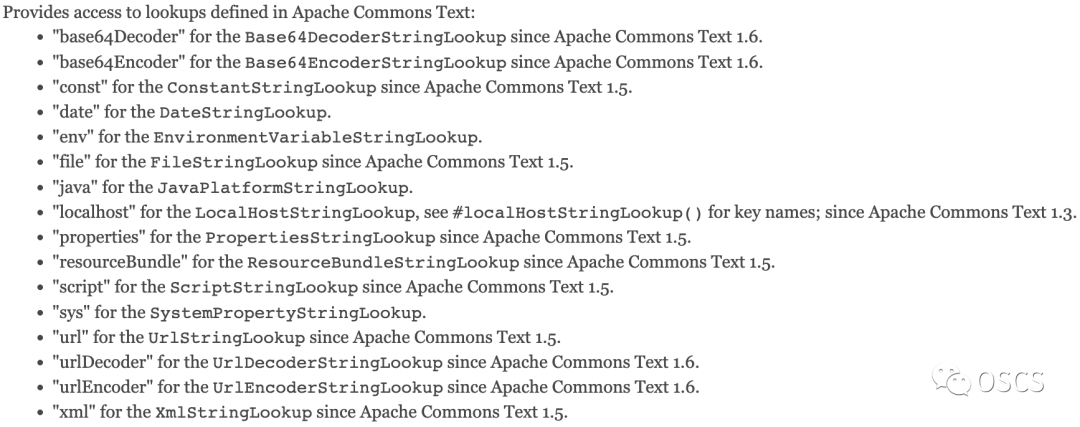

${prefix:name}的字符串可以被解析,当 interpolate 操作的字符串可控时,漏洞可以被利用,支持的 prefix 如下图。

在如下的代码中可以触发

参考链接:

https://www.oscs1024.com/hd/MPS-2022-19214/?src=wx https://nvd.nist.gov/vuln/detail/CVE-2022-33980

3、Apache Superset(CVE-2021-37839)

Apache Superset 是一个数据可视化和数据探索平台。

在 Apache Superset 受影响版本中,经过身份验证的用户可以未授权访问数据集相关的元数据信息,包括数据集名称、列和指标。

漏洞影响等级:中危

利用成本:中

受影响组件:

apache-superset

影响版本:[\*,1.5.1),官方已经在 1.5.1 版本修复此问题

CVE 编号:CVE-2021-37839

处置建议

OSCS 建议使用以上组件用户根据以上风险提示,尽快修复至安全版本。

楼主热评

- 开源组件有漏洞,在组织版本更替的时候,一要做到全面排查,哪些服务需要替换,二要做好替换方案,确保平滑过渡。同时做好操作记录,有什么问题方便查阅。

版权声明

Apache 多个组件漏洞公开(CVE-2022-32533) - OSCHINA - 中文开源技术交流社区7月6日,OSCS监测到Apache基金会旗下多个项目漏洞公开,请相应组件用户关注。 漏洞概述 1、Apache Portals Jetspeed-2(CVE-2022-32533) Apache Portals Jetspeed-2 未安全处理用户输入,导致了包括 XSS、CSRF、... https://www.oschina.net/news/202141

https://www.oschina.net/news/202141

楼主互动

感谢关注《码小胡》,一起学习技术,一起成长。

你的一键三联就是最好的支持和鼓励。

关注公众号回复666,领取学习资料。

添加个人微信,一对一交流,还有读者交流群,跟志同道合的小伙伴一起聊技术,一起high。