摘要

SonarQube被黑客攻破,是时候选择可靠的国产软件替代,开源网安CodeSec完全替代国外源代码扫描产品。

开源的代码质量管理平台 SonarQube 日前被黑客攻破,使得很多公司和机构开始紧急排查其设备或系统是否集成了 SonarQube,其中不乏一些国家机关单位,这次算得上是今年又一起影响较大的开源软件供应链攻击事件。

SonarQube 事件回溯

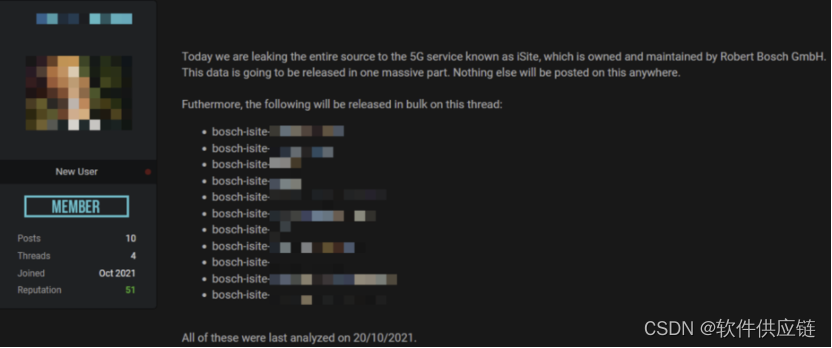

10月20日,黑客入侵了知名企业博世 iSite 服务器,窃取了 5G 物联网连接平台的源码;

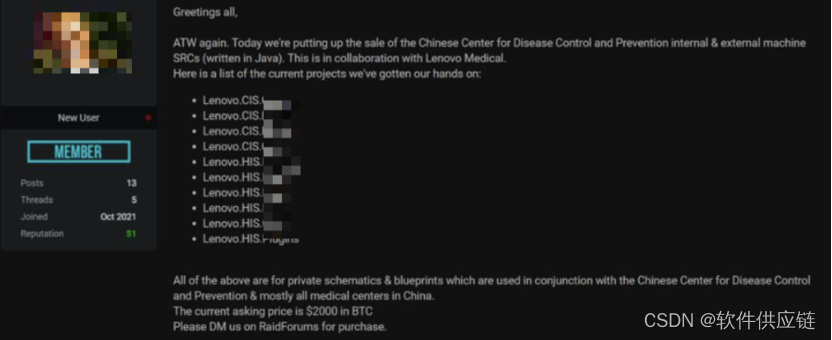

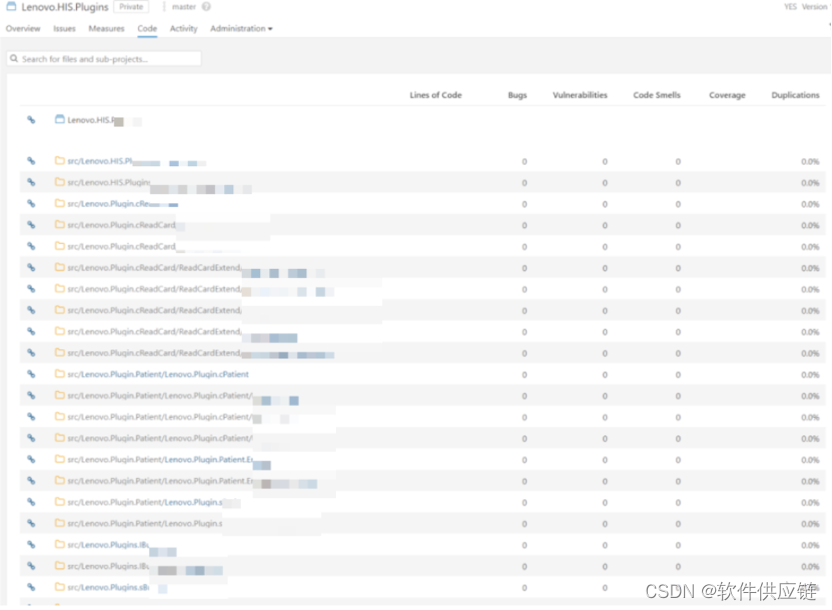

10月23日,黑客声称已经拿到国家疾控中心 HIS 源代码;

10月25日,黑客声称拿到奔驰中国部分源代码;

10月26日,黑客更是声称公开了公安系统的医疗、保险、人事的 SRC 源代码;

黑客透露是通过 0day 漏洞从 SonarQube 服务器获取了关键信息,目前暂不清楚黑客还入侵了哪些单位,但是任何使用了 SonarQube 的单位都应该做好管控源码服务器的安全工作,尽快离线 SonarQube 服务器,修改相应的包括但不限于 SVN、Gitlab 等账号密码。

早在2020年7月,美国媒体 BleepingComputer 已有报道:瑞士安全研究员Tillie Kottmann 通过 SonarQube 的漏洞获取了50多家知名企业的源代码,其中包括微软、Adobe、联想、高通、摩托罗拉、AMD等大厂,并在 GitLab 公开库中发布出来。

高危漏洞:SonarQube 未授权访问

SonarQube 是一种开源的代码质量管理平台,可以集成不同的测试工具、代码分析工具以及持续集成工具。通过不同的插件对分析结果进行再加工处理,通过量化的方式度量代码质量的变化,并将结果展现到 SonarQube 可视化界面。

SonarQube 系统存在未授权访问漏洞,缺少对 API 接口访问的鉴权控制。该漏洞是由于 SonarQube 系统配置不当,导致平台项目暴露在公网当中,攻击者利用该漏洞在未授权的情况下访问公网 API 接口,使用系统默认配置口令进入平台,下载源代码文件,获取系统敏感信息。

CNVD 将该漏洞的危害级别评为“高危”,目前该漏洞 (CNVD-2021-84502)已被收录进了国家信息安全漏洞共享平台(CNVD)。

替代 SonarQube 成必然

去年的事件显然没有在国内引起关注,也没有针对该漏洞进行及时的防范,才所导致了此次开源软件供应链攻击。

为什么这次 SonarQube 事件对国家信息安全的威胁巨大?原因是国内使用 SonarQube 进行软件开发的公司和机构非常多。通过采招网等招投标网站查询,发现招标采购内容中包含 SonarQube 的项目很多。

比如:广西卫生监控数据中台建设招标、贵阳银行信息科技管理平台一起建设项目、银联商务代码质量管理工具、河北医疗保障局开发运维一体化平台、北京航空航天大学计算机学院项目、广东电网有限责任公司项目、工信部电子五所一体化研发仿真环境采购项目、中信银行内控合规一体化管理平台建设项目、北京海关总署新一代海关通关管理系统、上海银行质量服务平台和分布式支撑服务项目、中国科学院信息工程研究所源代码安全扫描软件项目、华泰证券软件产品采购项目、上海科技信息管理平台项目、中国太平洋保险(集团)制品库软件、湖南省税务局应用系统运维巡检与审查系统等都涉及 SonarQube 采购和应用。

这次攻击迫使国内很多机构的项目急寻可替代 SonarQube 的产品,应用存在漏洞的开源软件显然成为了威胁公司安全的重大隐患,对于机关单位来说更是成为了危害国家信息安全的毒瘤。

开源软件 VS 商业化软件

除了 SonarQube 之外,具有代码审核功能的开源软件还有 FindBugs 的 sec 版、Cobra 等,虽然它们以免费、轻量、便捷等优点吸引了大批用户,但直接使用开源软件做集成和开发,是远远达不到商业开发项目要求的安全标准。检测严重的代码缺陷问题覆盖度不够,且漏洞误报率高,和商业产品完全不在一个量级上,更不用说支持特定的语言、框架等功能。如果希望更安全地使用开源软件,需要投入更多的人力去为其做定制化开发或贡献开源代码,这显然对很多公司和人员要求过高了。

从另一方面来看,代码审核工具本身作为安全类软件,目的是保障研发阶段的代码安全,而在不成熟的软件供应链体系下,为求免费便捷而直接使用开源的代码审核工具,既不能保障软件自身的安全,更不能保障软件供应链的安全。

而商业化的代码审核工具,经过专业的安全人员和开发人员的多年打磨,产品已经相对成熟,符合国家和行业的安全开发要求,漏洞库全面、服务支持力度强并且输出可读性高的检测报告和代码级的漏洞修复报告。

国家对于信息安全的要求日益严格,将国外开源软件替换成国产自主研发的软件并应用到关键系统上,已成为亟待解决的重要任务,更是保护国家信息安全的重要措施。

然而,国产软件是否有能力承接这项任务,还需要对国产软件公司的实力进行对比。在国家政策和国际安全形势的驱动下,很多国产软件公司借势而起,尤其是在同类可选产品众多的情况下,如何选择可靠的国产软件也成为了一项难题。

面对同类产品的选择,既要对比功能、性能、价格等条件,也要深入考量国产软件公司的服务支持能力,甚至考虑其是否应用了安全开发流程,来保障软件自身安全。

开源网安 CodeSec 代码审核平台

开源网安完全拥有“自主知识产权”,十年磨一剑,专注“软件安全”行业,其主要产品 CodeSec 代码审核平台是全新一代静态应用安全测试(SAST)解决方案,主要用于软件代码安全审核和质量分析,提供漏洞详情和修复方案,不但可替代 SonarQube 的代码审核能力,还具备更出色的功能亮点:

更安全的代码审核工具,开源网安拥有多年的 S-SDLC 的实施经验并且完全应用在自身产品上,使得 CodeSec 相比于同类产品更加安全可靠。

代码扫描更准确更高效,误报率远低于国产同类产品,支持多引擎分布式部署,并行扫描无上限;

强大的扩展性和易用性,支持多种扫描方式并集成其他扫描引擎,更可以无缝对接各类 DevOps 平台和缺陷管理平台;

优秀的安全检测能力,不但支持第三方漏洞库扫描,而且具备开源组件检测(SCA)能力,为软件供应链安全进一步提升保障;

去专业化描述更适合国内开发人员,快速定位漏洞问题并给予代码级修复方案,描述符合开发人员思路,更易于理解;

提供完整的 CWASP 开发安全认证培训,开源网安的核心自研课程,全方位提升开发人员的“安全开发”意识。

CodeSec 依托开源网安强大的产品交付和安全服务能力,为客户提供多维度、专业化的原厂技术支持,成功案例遍及金融、通信、能源、测评机构等行业。

关于开源网安

开源网安成立于2013年,总部在深圳,同时设有北京、上海、成都、武汉、合肥分支机构。开源网安团队的核心成员由来自惠普、华为、思科等行业顶级的安全专家组成,核心团队成员从业经验均为10年以上。公司秉承“捍卫中国软件安全”的核心理念,帮助企业提升软件产品的安全与质量。

开源网安具有大量世界500强成功案例及 S-SDLC 实施经验,十年磨一剑,专注“软件安全”行业,完全拥有“自主知识产权”,也是国产化替代 Gartner 应用安全魔力象限“领导者”厂商,并能为客户提供安全开发全生命周期解决方案(S-SDLC)、DevSecOps 解决方案和完整的软件开发工具链(IAST、SAST、SCA、FUZZ、RASP),为客户实现软件产品快速安全交付保驾护航。