8.1 云数据中心面临的安全挑战

因为云化和SDN化的网络特点(网元出现的位置随意性更大,出现和消失的时间不定):

首先会导致安全业务开通周期长;

其次SDN的自动化能力是现在安全业务所不能达到的,很多安全业务需要手动配置;

最后,为了应对突发流量,数据中心部署了大量冗余的安全设备,造成资源浪费。

安全边界变得模糊:

基于边界的安全防护无法有效工作

可能会出现数据中心内部虚拟机被劫持后发动的攻击

无法防范APT(高级持续性威胁)

安全管理和安全运维复杂化

无法感知应用

安全策略数量庞大,且执行分区域,无法宏观防护

日志格式不统一,安全威胁调查响应速度慢

8.2 云数据中心的安全架构

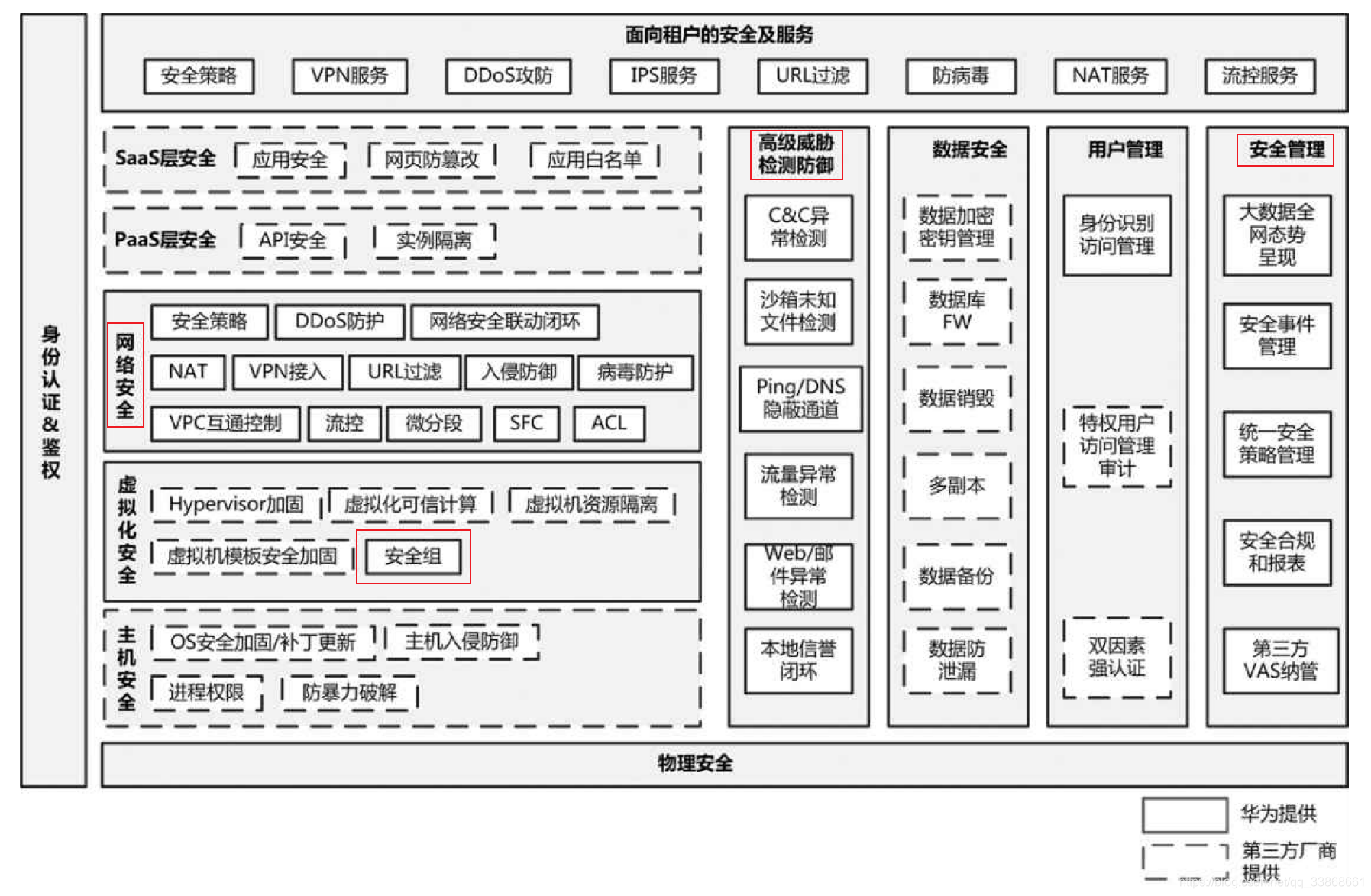

8.2.1 安全架构全景

云数据中心对安全的新要求:

- 对安全隔离提出了更高的要求

- 云内外访问资源需要更严格的控制访问

- 更加宏观的安全防护体系

- 以服务形式交付,满足按需部署和弹性扩缩

在架构中我们着重讲解一下红框中的内容,包括:

虚拟化安全中的安全组( Security Group)

网络安全

高级威胁检测防御

安全管理

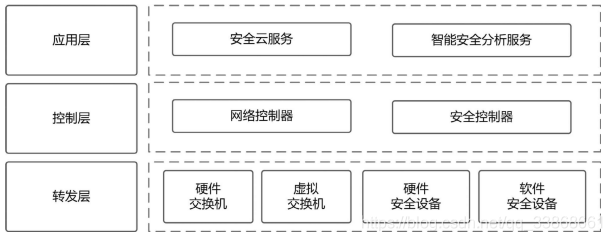

8.2.2 安全组件架构

应用层

安全应用统一编排,按需动态发放安全服务,安全应用再将该服务发送给控制器,最终由控制器下发给网络设备。

安全应用可以利用遥测数据,结合大数据和人工智能进行高级威胁检测,达到了全网防御和主动防御

控制层

即SDN控制器。可能采用网络控制器和安全控制器分开部署的方式。

网络控制器:除了提供网络业务编排和发放之外,还可以提供微分段和业务链的编排和发放,用户可以利用业务链将流量引导到安全设备,协同安全业务发放

安全控制器:提供IPSec,安全策略,Anti-DDoS,安全内容检测,地址转换等安全业务的编排,同时还可以和网络控制器协同全面感知威胁

转发层

网络设备提供诸如ACL,安全组,微分段等网络安全功能,结合安全设备,两者可以实现数据中心边界安全防护,租户边界和租户内的安全防护

8.3 云数据中心的安全方案价值

1.安全资源池化,配置全面自动化

创建东西向业务的防火墙资源池

创建南北向业务的防火墙资源池

防火墙资源池可以弹性伸缩,高效可靠部署

租户间的安全业务可以相互隔离,并实现自动化配置

2.丰富安全能力,按层次联防

**各类防火墙安全能力:**安全策略,IPSec VPN加密,NAT策略,IPS,AV,URL过滤,DDoS攻防,ASPF(Application Specific Packet Filter,针对应用层的包过滤)

微分段:东西向流量安全管控

业务链:引流到多个安全业务功能节点,并安排引流的先后顺序

虚拟化层面的虚拟机隔离(利用安全组)

网络层面:

- 边界部署专业Anti-DDos,针对应用层

- 边界部署IPS/IDS,APT攻击检测

- 多引擎虚拟检测技术,Hypervisor行为捕获。检测位置威胁

- 利用大数据和AI实现安全威胁的自学习检测

安全检测闭环:网络是安全分析的数据采集器,也是安全策略的执行器。

该闭环实现了全网协防,响应并隔离内部威胁,防止威胁扩散

3.防御智能化,安全可视化,安全运维精简化

智能化

利用人工智能检测威胁,主动防御

可视化

全网安全态势感知:对各种安全信息进行汇总,然后分析决策

攻击路径可视:大数据分析关联威胁信息,便于攻击回溯和调查

统一化,简单化

多厂商统一,多类安全设备统一

传统精细化管理和基于业务场景的安全策略分层管理,拥有统一的入口

安全控制器可进行安全策略调优,简化安全策略运维