Com o rápido desenvolvimento de tecnologias emergentes de TI, como a "migração para a nuvem", a transformação digital empresarial tornou o ambiente de rede dos negócios de TI mais complexo e diversificado, e a proteção da segurança dos recursos digitais empresariais enfrenta pressões e ameaças sem precedentes. A arquitetura de segurança de confiança zero abandona o tradicional modelo de segurança baseado em "limites" e estabelece uma estrutura de acesso de segurança centrada na identidade, baseada no conhecimento situacional de segurança do contexto de acesso. Ele monitora dados, aplicativos e serviços de acordo com a segurança unificada da empresa. Implementar controle de acesso dinâmico e adaptável ao risco para recursos digitais.

Consciência Situacional (SA) refere-se à “percepção e compreensão dos vários componentes no ambiente alvo dentro de um determinado intervalo de tempo e espaço, e a previsão de suas mudanças futuras”. Para projetos relacionados em sistemas de controle, Endsley descreveu a consciência situacional como uma cadeia de processamento de informações contendo um modelo de três camadas, que por sua vez inclui três partes: percepção dos componentes ambientais, compreensão da situação atual e previsão da situação futura.

Bass introduziu a consciência situacional na pesquisa de segurança de rede em 1999, propôs o conceito de Consciência Situacional do Ciberespaço (CSA) e dividiu a situação da rede em situação de segurança, situação de topologia e situação de transmissão de acordo com os campos de aplicação. Tendo em vista as limitações da previsão da situação de segurança da rede do ambiente de nuvem em termos de precisão e desempenho em tempo real, Shen et al. propuseram um método de análise da situação de segurança de rede do ambiente de nuvem baseado na rede neural cinza e construíram indicadores de consciência da situação correspondentes por meio de classificação e tecnologia de fusão.

Do ponto de vista dos métodos e propósitos de aplicação, o conhecimento situacional da segurança da rede avalia a situação de segurança da rede coletando, refinando e integrando várias informações de segurança e fornece aos analistas de segurança uma base de tomada de decisão para o gerenciamento de riscos. No entanto, específico para o método de implementação de avaliação de segurança, devido à complexidade dos sistemas de rede, a medição da segurança da rede ainda é um problema acadêmico reconhecido pelos círculos acadêmicos nacionais e estrangeiros, incluindo modelos e métodos de medição de segurança de rede, coleta automatizada de dados de segurança, percepção medição e avaliação quantitativa e outras questões ainda não foram bem resolvidas.

Em termos de segurança de confiança zero, a investigação de confiança zero está actualmente a desenvolver-se de forma relativamente rápida em termos de padronização da arquitectura do sistema e implementação de soluções. O Instituto Nacional de Padrões e Tecnologia (NIST), o Departamento de Defesa dos EUA e a Cloud Security Alliance forneceram modelos de referência de arquitetura de confiança zero correspondentes a partir de suas respectivas perspectivas. A literatura [9] utiliza a teoria da evidência DS para transformar diversas “incertezas” de assuntos de acesso em “certos” estados de segurança, formando dados de confiança que podem ser usados por mecanismos de avaliação de segurança de confiança zero.

A fim de fornecer um método de avaliação de situação de segurança confiável e razoável para soluções de confiança zero, este artigo primeiro analisa e classifica os conceitos de consciência da situação de rede, monitoramento contínuo e avaliação de confiança, estuda e determina a conotação de avaliação de situação de segurança de acesso de confiança zero, e, em seguida, estuda e propõe Uma arquitetura de acesso seguro de confiança zero foi desenvolvida, e as principais tecnologias e funções de avaliação da situação de segurança de acesso de confiança zero foram discutidas com base nesta arquitetura.Finalmente, através de um sistema de indicadores de segurança escalonável e um algoritmo científico de avaliação quantitativa , a avaliação de segurança contextual foi fornecida para o acesso do usuário e o recurso reforçado de “avaliação contínua” do Zero Trust permite o controle de acesso dinâmico e refinado do Zero Trust e fornece uma referência para pesquisadores no campo de segurança de zero trust.

1 A conotação de avaliação da situação de segurança

Esta seção analisa o desenvolvimento de teorias técnicas nas áreas de avaliação de risco e monitoramento contínuo, discute as semelhanças e diferenças entre elas e, em seguida, analisa a conotação, os objetivos e a importância da avaliação da situação de confiança zero.

1.1 Monitoramento contínuo da segurança da informação

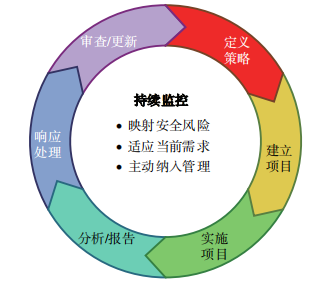

O Monitoramento Contínuo de Segurança da Informação (ISCM) é um conceito proposto pelo NIST de acordo com a Lei Federal de Gerenciamento de Segurança da Informação de 2002. Seu objetivo é monitorar e avaliar continuamente a segurança da informação das redes corporativas e fornecer suporte de informações para decisões de gerenciamento de segurança. Os relatórios NIST SP 800-37, SP 800-53 e SP 800-137 resumem e definem o ISCM em diferentes níveis. Entre eles, a SP 800-137 propõe as etapas para estabelecer, implementar e manter um projeto de monitoramento contínuo, incluindo seis links: definição de estratégia, estabelecimento de projeto, implementação de projeto, análise/relatório, processamento de resposta e revisão/atualização, conforme mostrado na Figura 1.

Figura 1 Processo de implementação e etapas do projeto ISCM

O ISCM conduz o monitoramento completo do status do processo da operação dos sistemas federais a partir da perspectiva do gerenciamento de riscos, fornecendo consciência situacional e suporte à tomada de decisões para o gerenciamento de segurança de rede corporativa, incluindo gerenciamento de ativos de rede, análise de feedback de monitoramento de segurança e otimização de medidas de mitigação.

1.2 Avaliação adaptativa contínua de risco e confiança

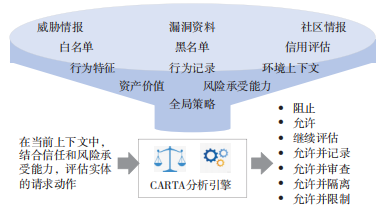

Em junho de 2017, o Gartner propôs o conceito de segurança de Avaliação Adaptativa Contínua de Risco e Confiança (CARTA), que integra inteligência de ameaças, análise de comportamento, big data, inteligência artificial, avaliação de situação e outras tecnologias para construir uma estrutura de proteção de segurança adaptativa é desenvolvida para fornecer recursos de avaliação e controle de segurança que abrangem processos de acesso de negócios para lidar com os crescentes riscos de segurança de ativos digitais em redes de TI empresariais, conforme mostrado na Figura 2.

Figura 2 Avaliação adaptativa contínua de risco e confiança

Os conceitos centrais da estrutura de proteção de segurança CARTA incluem risco, confiança, adaptabilidade e continuidade. Entre eles, risco refere-se ao julgamento e identificação de riscos de segurança de rede (como ataques, vulnerabilidades, violações, anomalias, etc.); confiança refere-se ao controle de acesso baseado em avaliação de identidade confiável; adaptação refere-se à adaptação dinâmica dos controles de segurança para mudanças de risco. Capacidade; continuidade refere-se à continuidade e periodicidade do processo de avaliação de risco e confiança no tempo.

A avaliação de risco e confiança da CARTA é um processo de ponderação dinâmico que pode usar vários dados de segurança para avaliar continuamente o comportamento de acesso, chamadas de interface de programação de aplicativos (API), atividades de rede, etc., e tomar decisões de segurança de forma dinâmica. Incluindo permitir/bloquear acesso, ou alguns ação entre permitir e bloquear (como continuar avaliando, permitir mas somente leitura, permitir e gravar, etc.). O Setor de Padronização de Telecomunicações da União Internacional de Telecomunicações (UIT-T) definiu uma estrutura de proteção contínua para o processo de acesso ao serviço na literatura [14], e também adotou um formulário de resultado de tomada de decisão não binário semelhante.

1.3 Avaliação da situação de segurança do acesso Zero Trust

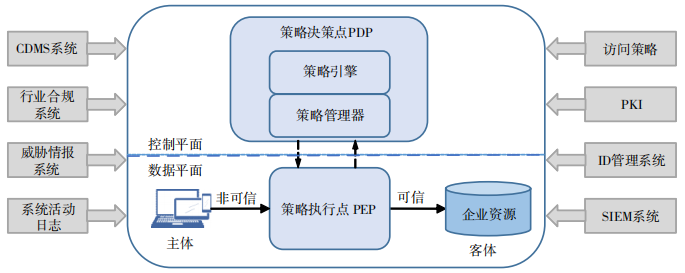

Na arquitetura de confiança zero do NIST, componentes de política como Policy Decision Point (PDP) e Policy Enforcement Point (PEP) trabalham juntos para impor o acesso do usuário com base em atributos contextuais, como tempo de acesso e atributos ambientais. Controle de permissão dinâmico, conforme mostrado na Figura 3.

Figura 3 Modelo de referência da arquitetura Zero Trust do NIST

Sob o conceito de segurança de confiança zero, o status de segurança de todos os ativos de TI corporativos está incluído no escopo de monitoramento para fornecer proteção de segurança dinâmica e adaptativa para vários recursos. Para garantir a implementação correta de políticas de segurança dinâmicas em um sistema de confiança zero, as empresas precisam coletar o status em tempo real dos ativos de TI (como dispositivos terminais, componentes de segurança e serviços de rede), tanto quanto possível, a fim de avaliar a postura de segurança da rede.

As arquiteturas de confiança zero ISCM, CARTA e NIST acreditam que o risco e a confiança estão em constante mudança. A proteção de segurança corporativa precisa monitorar continuamente os riscos de segurança na rede e ser capaz de se adaptar dinamicamente ao contexto de segurança atual, ajustando o comportamento de acesso do usuário. Maximizar a proteção de ativos corporativos. Além disso, a CARTA também incorpora as características da tomada de decisões estratégicas baseadas no risco. A conclusão da decisão não é mais uma simples "permissão/recusa". Deve haver também uma conclusão intermediária para se adaptar aos diferentes riscos de segurança.

Pode-se observar que, para alcançar a proteção contínua de aplicações, serviços e dados, a arquitetura de confiança zero precisa monitorar e acessar continuamente todas as entidades relacionadas ao processo de acesso do usuário e analisar mudanças em situações que afetam a segurança do acesso, para que para monitorar o comportamento de acesso do usuário, as medidas de proteção de segurança do Sistema são controladas e implementadas de maneira oportuna e eficaz. Portanto, a avaliação da postura de segurança de confiança zero requer os seguintes recursos e características.

(1) Monitoramento contínuo e eficaz da situação. Garantir que, de acordo com o princípio de confiança zero, a coleta e análise periódica de dados de segurança em todas as entidades relacionadas ao acesso sejam realizadas para obter dados da situação de segurança em tempo real.

(2) Indicadores de segurança razoáveis e diversos. Seguindo de perto os requisitos de aplicação da análise de situação de segurança de confiança zero, classifique e avalie indicadores de segurança eficazes a partir de dados de segurança de múltiplas fontes complexos e diversos e estabeleça um sistema de indicadores de segurança científico e razoável e um algoritmo de avaliação quantitativa para análise de situação.

(3) Relatórios de resultados oportunos e precisos. Os resultados da avaliação da situação devem ser submetidos ao centro de decisão estratégico de forma atempada e precisa e devem cumprir os requisitos de processamento de dados do centro de decisão para simplificar a sua utilização.

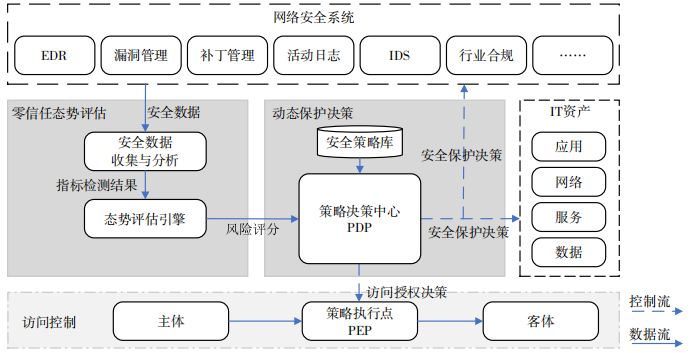

2 Arquitetura de acesso seguro de confiança zero

Com base nos princípios de acesso seguro de confiança zero propostos pelo NIST, esta seção propõe uma arquitetura de acesso seguro baseada na avaliação de situação de confiança zero, que coleta e analisa continuamente informações de status de contexto relacionadas a solicitações de acesso, verifica a racionalidade das solicitações de acesso e protege a integridade das sessões de acesso.Segurança do processo, conforme mostrado na Figura 4.

Figura 4 Arquitetura de acesso de segurança baseada na avaliação de situação de confiança zero

As estratégias de proteção de segurança são formuladas por organizações empresariais com base nas necessidades de negócios e de acordo com o nível de sensibilidade e riscos toleráveis dos ativos, incluindo a descrição do nível de proteção dos recursos dos objetos, a divisão de permissões dos sujeitos de acesso e as condições externas que afetam as decisões políticas (como como métodos de autenticação do usuário, localização de acesso do sujeito) etc.

O PDP é o centro de controle de toda a arquitetura de acesso de segurança, controlando o acesso do usuário de acordo com políticas de segurança (como regras de controle de acesso baseadas em atributos) para fornecer proteção de segurança contínua aos recursos da empresa. As instruções de decisão incluem dois tipos: decisões de autorização de acesso e decisões de proteção de segurança. As principais diferenças são:

(1) A decisão de autorização de acesso é uma decisão de autorização gerada pelo PDP em tempo real após o PEP enviar a solicitação de acesso do usuário ao PDP. Para garantir que as solicitações de acesso do usuário possam ser processadas rapidamente, geralmente é necessário gerar instruções de tomada de decisão em tempo real, como permissão/negação e outras instruções de controle de acesso.

(2) As decisões de proteção de segurança podem ser geradas de forma assíncrona ou oportuna durante a sessão de acesso. O PEP não precisa esperar de forma síncrona pela chegada da decisão de proteção em tempo real. Ele só precisa garantir que, quando a decisão de proteção for recebida, a instrução pode ser executada a tempo. As decisões típicas de proteção ocorrem quando a pontuação de confiança do usuário é muito baixa, exigindo que o usuário feche a conexão e execute reparos de patch no terminal.

O PEP é responsável por executar as instruções de tomada de decisão emitidas pelo centro de políticas e proteger a confidencialidade e autenticidade de todo o tráfego de acesso. Deve-se notar que a Figura 4 mostra apenas exemplos de pontos de aplicação de políticas de controle de acesso.

A Avaliação da Situação de Confiança Zero fornece ao centro de decisão política informações quantitativas sobre a situação de segurança, como pontuações de confiança ou de risco, para uso pelo PDP ao calcular decisões de autorização.

3 Método de avaliação de situação de confiança zero

Com base nos requisitos de avaliação de situação, segurança contextual e controle de acesso dinâmico na arquitetura de confiança zero, esta seção estuda o design e implementação de tecnologias-chave para avaliação de situação de confiança zero, incluindo coleta e análise de dados de segurança, design funcional da situação motor de avaliação e construção do sistema de indicadores de segurança.Métodos e implementação de algoritmos de quantificação e fusão de indicadores.

3.1 Coleta e análise de dados de segurança

A coleta e análise de dados de segurança (SDCA) é o componente de entrada de dados da avaliação da situação. Suas funções incluem principalmente a coleta contínua de dados de segurança, a identificação do status de segurança da rede e a detecção de ameaças à segurança.

As fontes de coleta de dados de segurança incluem, entre outras, gerenciamento de identidade de usuário, logs de atividades do sistema, detecção e resposta de endpoint (EDR), gerenciamento de vulnerabilidade/patch, detecção de intrusão (Sistema de detecção de intrusão, IDS), análise de comportamento do usuário e outros sistemas. Além disso, também inclui metadados relacionados ao acesso, como localização do usuário, tempo de acesso e outros fatores ambientais.

Os dados de segurança de diferentes sistemas geralmente têm diferentes formas de relatório, formatos de dados e frequências de ciclo. O SDCA precisa separar informações de situação simples, eficazes e razoáveis de dados de segurança massivos e de múltiplas fontes, a fim de aliviar o problema do mecanismo de avaliação de situação. Funcional e pressão de desempenho.

3.2 Mecanismo de Avaliação de Situação

O Posture Assessment Engine (PAE) recebe continuamente os resultados de análise e detecção do SDCA, padroniza e quantifica as informações da situação de segurança a partir de dados de múltiplas fontes e integra indicadores, e integra entidades relevantes no processo de acesso do usuário (incluindo usuários, terminais, redes, e ambientes), etc.) no "nível de confiança/risco de acesso" (como alto, médio, baixo) do assunto de acesso para uso pelo PDP.

O algoritmo de avaliação de situação do PAE precisa refletir a avaliação de confiança centrada na identidade do sujeito. Depois que o sujeito passa na primeira autenticação de identidade, ele começa a avaliar continuamente seu contexto de acesso (como configuração de segurança do terminal, vulnerabilidades do sistema, características comportamentais, etc.). ) para que possa ser utilizado quando o PDP precisar fornecer informações em tempo real.

No acesso de segurança de confiança zero, quanto maior o nível de confiança do sujeito, menor o risco de acesso. Portanto, existe uma relação inerente entre o nível de confiança e o risco de acesso. O significado físico dos resultados da avaliação da situação depende do sistema de indicadores usado pelo mecanismo de avaliação e algoritmos quantitativos, este artigo usa "risco de acesso" para expressar o significado dos resultados da avaliação da situação.

3.3 Sistema indicador de segurança

Os dados de segurança recolhidos pela SDCA podem ser divididos em cinco categorias de acordo com as suas entidades associadas, nomeadamente conteúdos de segurança relacionados com utilizadores, dispositivos, aplicações, serviços e tráfego respetivamente.

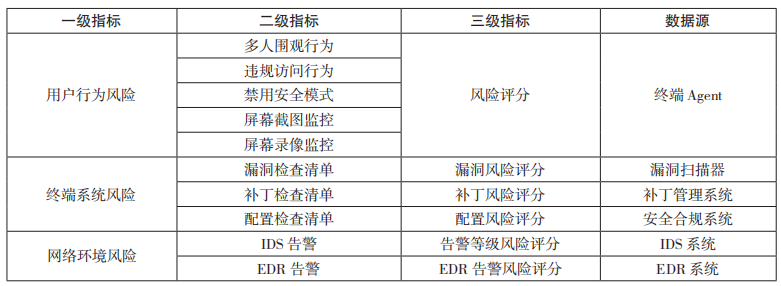

A fim de simplificar o processo de análise da situação de segurança de confiança zero, este artigo divide os indicadores do status de segurança de diferentes entidades em três dimensões: segurança do comportamento do usuário, segurança do terminal (aplicativo) e segurança do ambiente de rede com base no Processo de Hierarquia Analítica. (AHP). , formando um sistema escalável de índice de avaliação de postura de segurança de confiança zero, conforme mostrado na Tabela 1.

Tabela 1 Sistema de Índice de Avaliação de Situação de Segurança Zero Trust

A postura de segurança de confiança zero consiste em três indicadores de primeiro nível, incluindo risco de comportamento do usuário, risco de sistema terminal e risco de ambiente de rede.Entre eles, o risco de comportamento do usuário é dividido em cinco indicadores de segundo nível baseados em violações típicas, como múltiplas pessoas assistindo e acesso ilegal.

O risco do sistema terminal avalia principalmente os fatores de segurança do acesso do usuário aos terminais, como vulnerabilidades de software, instalação de patches e itens de configuração de segurança. Tomando como exemplo a avaliação de risco de vulnerabilidade, uma empresa desenvolve uma lista de inspeção de vulnerabilidade de acordo com as políticas de segurança e realiza inspeções de vulnerabilidade em cada terminal.Cada vulnerabilidade a ser inspecionada na lista tem uma pontuação de risco correspondente (como gravidade). Depois que o scanner de vulnerabilidade conclui a varredura do terminal de destino, ele envia os resultados da varredura ao mecanismo de avaliação da situação e seu algoritmo de avaliação quantitativa integrado realiza a fusão de indicadores no risco de segurança do terminal.

O risco do ambiente de rede analisa e processa principalmente as informações de situação em alarmes de segurança de rede. Por exemplo, eventos de alarme de IDS, EDR e outros sistemas são associados a usuários ou terminais para formar pontuações de risco correspondentes. Como diferentes sistemas externos podem ter mecanismos de pontuação exclusivos, a questão da conversão de pontuação precisa ser considerada para o sistema específico.

O indicador de terceiro nível é o indicador de nível mais baixo e é representado por diferentes tipos de pontuações (valores) de risco.

3.4 Quantificação de indicadores e algoritmo de fusão

Esta seção concentra-se no sistema de índice de avaliação hierárquico proposto na Tabela 1 e resolve o problema de quantificação de indicadores de segurança e o problema de fusão de indicadores multidimensionais e multicamadas por meio do método de avaliação quantitativa do índice baseado em pontuação e do índice multidimensional algoritmo de fusão respectivamente.

3.4.1 Avaliação quantitativa dos indicadores com base na pontuação

Os indicadores de segurança propostos neste artigo incluem três tipos: risco de comportamento do usuário, risco de segurança de terminal e risco de ambiente de rede. Entre eles, os riscos à segurança do terminal provêm principalmente de três tipos de problemas de vulnerabilidade de software: defeitos de software, configuração de segurança de software e abuso de funções de software. Atualmente, existem métodos padrão de medição e pontuação de vulnerabilidade para esses três tipos de problemas.

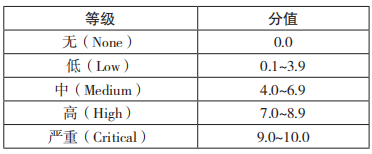

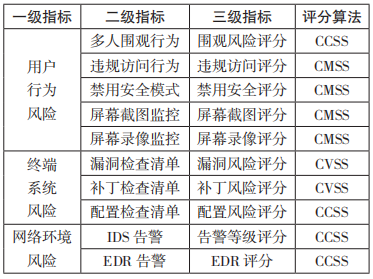

O Common Vulnerability Scoring System (CVSS) fornece um método universal de avaliação da gravidade das vulnerabilidades de software e é usado principalmente na área de gerenciamento e avaliação de vulnerabilidades. Sistema Comum de Pontuação de Uso Indevido (CMSS) Tendo em vista a diferença entre vulnerabilidades de software e problemas de uso indevido, os componentes e algoritmos de avaliação do CVSS são ajustados para se adaptarem às características dos defeitos de abuso de função de software. O Common Configuration Scoring System (CCSS) resolve principalmente o problema de avaliação de vulnerabilidades da configuração de segurança de software. Todos os três algoritmos acima usam a mesma base teórica e dimensões de avaliação para avaliar a gravidade dos defeitos de software, e seus resultados quantitativos têm faixas de valores e divisões de notas consistentes, conforme mostrado na Tabela 2.

Tabela 2 Classificação do nível de vulnerabilidade do CVSS/CMSS/CCSS

Com base nisso, este artigo considera abrangentemente o impacto de vários fatores de índice na confidencialidade, integridade e disponibilidade nos riscos de comportamento do usuário e nos riscos do ambiente de rede, e mapeia os cálculos de medição de risco correspondentes para algoritmos CVSS, CMSS e CCSS, a fim de tornar toda a segurança A medição quantitativa do sistema de indicadores tem perspectiva e dimensão de avaliação unificadas, conforme mostra a Tabela 3.

Tabela 3 Algoritmo de avaliação quantitativa de indicadores de segurança

O algoritmo de avaliação quantitativa do indicador resolve principalmente o problema de pontuação de risco de um único indicador.Por exemplo, se houver várias pessoas assistindo no terminal do usuário, de acordo com o algoritmo de pontuação CCSS, a "pontuação de risco do espectador" pode ser dada como 4,6 pontos, ou o terminal tem vulnerabilidade CVE-2022-30138 e tem uma pontuação de gravidade de 7,8.

3.4.2 Algoritmo de fusão de indicadores multidimensionais

Cálculos abrangentes de múltiplos indicadores geralmente requerem o uso de algoritmos de fusão apropriados. Às vezes, os indicadores estabelecidos pelo sistema de avaliação podem vir de diferentes dimensões de observação (como vulnerabilidades do sistema e comportamentos dos usuários).Ao fundir esses indicadores incomparáveis, a racionalidade científica do algoritmo de fusão precisa ser considerada.

No método de avaliação quantitativa utilizado neste artigo, as pontuações quantitativas dos indicadores subjacentes provêm ou se referem ao algoritmo CVSS. Tais algoritmos adotam a mesma perspectiva e são unificados na definição de resultados finais e níveis de risco, fornecendo uma base para a concepção científico e razoável O algoritmo de fusão de indicadores estabelece as bases.

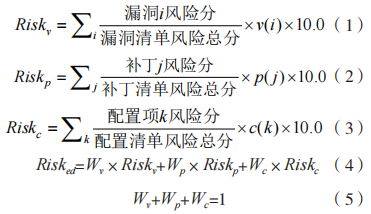

A seguir, tomamos como exemplo a fusão de indicadores de riscos de segurança do terminal para ilustrar o método de cálculo de indicadores abrangentes no mecanismo de avaliação de situação deste artigo.

Na fórmula: ![]() é o indicador geral de risco da vulnerabilidade no terminal; i é o item de verificação na lista de verificação de vulnerabilidade; v(i) é o resultado da verificação da vulnerabilidade i (ou seja, existe ou não existe). Cada vulnerabilidade na lista de verificação possui uma pontuação CVSS correspondente (representando a gravidade da vulnerabilidade), portanto, a partir do método de cálculo, pode-se perceber que

é o indicador geral de risco da vulnerabilidade no terminal; i é o item de verificação na lista de verificação de vulnerabilidade; v(i) é o resultado da verificação da vulnerabilidade i (ou seja, existe ou não existe). Cada vulnerabilidade na lista de verificação possui uma pontuação CVSS correspondente (representando a gravidade da vulnerabilidade), portanto, a partir do método de cálculo, pode-se perceber que ![]() a essência é a gravidade média das vulnerabilidades no terminal (com base na lista de verificação), portanto, pode ser usado para caracterizar o terminal.O grau de risco de segurança associado à vulnerabilidade.

a essência é a gravidade média das vulnerabilidades no terminal (com base na lista de verificação), portanto, pode ser usado para caracterizar o terminal.O grau de risco de segurança associado à vulnerabilidade.

Da mesma forma, ![]() é o grau de risco de segurança causado pelo terminal não instalar os patches conforme necessário, e é

é o grau de risco de segurança causado pelo terminal não instalar os patches conforme necessário, e é ![]() o grau de risco de segurança causado pelo software do terminal não ser configurado com segurança conforme necessário.

o grau de risco de segurança causado pelo software do terminal não ser configurado com segurança conforme necessário. ![]() é o valor geral do risco de segurança do terminal do usuário, representado por

é o valor geral do risco de segurança do terminal do usuário, representado por ![]()

, que é derivado da fusão de 3 indicadores, ![]() e , respectivamente, são os pesos ponderados de fusão destes três tipos de indicadores.

e , respectivamente, são os pesos ponderados de fusão destes três tipos de indicadores.![]()

![]()

![]()

O algoritmo de fusão é caracterizado por cálculo simples e fácil implementação, e o método de inspeção estilo lista de verificação torna o sistema de índice de avaliação de segurança mais fácil de expandir. Em termos de racionalidade do algoritmo de fusão, muitos métodos utilizam o número de violações ou o número de vulnerabilidades do sistema como indicadores para medir o grau de riscos de segurança.Por exemplo, eles acreditam erroneamente que o risco de segurança de N violações é N vezes maior grave do que uma única violação. Este algoritmo substitui indicadores de contagem irracionais usando adequadamente indicadores binários e, finalmente, calcula a contribuição da vulnerabilidade para o resultado geral da avaliação calculando a proporção da pontuação da vulnerabilidade (ou seja, a vulnerabilidade que existe no terminal) para a pontuação total de risco da lista Os resultados da inspeção refletidos na lista mestra são razoáveis até certo ponto.

Quando diferentes empresas avaliam a segurança do terminal ao implementar o acesso de confiança zero, elas podem ajustar

![]()

![]() valores de ponderação para acomodar diferenças em vulnerabilidade, gerenciamento de patches e requisitos de configuração de conformidade.

valores de ponderação para acomodar diferenças em vulnerabilidade, gerenciamento de patches e requisitos de configuração de conformidade.

Um método semelhante pode ser usado para fusão de indicadores de nível superior.Ao integrar indicadores de comportamento do usuário, indicadores de segurança de terminal e indicadores de segurança de rede, alvos de avaliação complexos podem ser decompostos em dimensões de medição de indicadores unificados, e a mesma escala de medição pode ser usada para avaliar diferentes indicadores.A situação de segurança de várias dimensões é quantificada, formando uma estrutura de sistema de indicadores científicos e razoáveis.

4 Análise dos métodos de avaliação

Como um conceito emergente de segurança de rede, a confiança zero precisa se concentrar no status geral de segurança do sistema na prática da indústria e na construção de segurança empresarial, coletar indicadores-chave e fatores de risco em tempo real e aplicar os resultados da avaliação à implementação de estratégias de segurança dinâmicas fornecer Fornece a base para decisões de controle de acesso.

A avaliação da situação tradicional é dividida principalmente em dois tipos: análise qualitativa e análise quantitativa. A primeira baseia-se principalmente na experiência e no conhecimento de peritos e pode fornecer informações aprofundadas, mas os resultados da avaliação são mais obviamente afetados por fatores subjetivos; a segunda utiliza dados e indicadores para quantificar o estado de segurança do sistema, o que é útil para comparação quantitativa do estado de segurança de diferentes sistemas, mas é necessário recolher e analisar uma grande quantidade de dados e faltam normas e bases unificadas para a quantificação da segurança. Os resultados podem ser imprecisos devido a razões de dados.

Comparada com os métodos tradicionais de avaliação de situação, esta solução possui as seguintes características.

4.1 Sistema de índice hierárquico multidimensional

Dada a complexidade das avaliações de segurança, pode ser muito difícil construir uma métrica de segurança abrangente e eficaz para um “sistema de sistemas”. Geralmente, a segurança precisa ser descrita e avaliada a partir de vários níveis, como confidencialidade, integridade e disponibilidade. A avaliação da postura de confiança zero precisa considerar a segurança geral do contexto relacionado ao acesso (incluindo usuários, terminais, dispositivos, redes, aplicações, etc.). ) Para garantir que informações valiosas para a tomada de decisões sejam fornecidas para autorização de acesso dinâmico. O sistema de indicadores proposto neste artigo leva em consideração os elementos básicos relacionados à segurança de acesso e é escalável, fácil de observar e interpretável, podendo ser utilizado como sistema de indicadores de referência na prática de avaliação de situações de confiança zero.

4.2 Métodos quantitativos objetivos e razoáveis

Durante o processo de avaliação de segurança, os fatores subjetivos do avaliador podem levar a distorções graves dos resultados da avaliação. Por exemplo, ao utilizar uma escala de 5 pontos para avaliar algo, diferentes pessoas podem considerar a escala de 5 pontos como 5 níveis com intervalos iguais ou desiguais, ou mesmo produzir uma pontuação semelhante a uma curva com base na sua compreensão pessoal da distribuição matemática de os resultados.Hierarquia.

Este artigo mapeia algoritmos de avaliação como CVSS para avaliação de situação de segurança de confiança zero e fornece cálculos de medição de risco para cada fator indicador em riscos de comportamento do usuário e riscos do ambiente de rede, para que a medição quantitativa de todo o sistema de indicadores de segurança tenha uma perspectiva de avaliação unificada e dimensão, o que torna os indicadores abrangentes obtidos pelo cálculo da fusão mais eficazes e razoáveis.

4.3 Processo de avaliação ágil e eficiente

O objetivo da avaliação da situação de confiança zero determina a necessidade de utilizar um método de avaliação mais ágil e eficiente para analisar continuamente os riscos de acesso quando os usuários acessam as aplicações e fornecer uma base de tomada de decisão para o controle de acesso. Portanto, é necessário coletar e analisar a situação de segurança do ambiente de acesso de forma rápida e em tempo real para garantir uma boa experiência do usuário.

Neste cenário de aplicação, o método de avaliação de situação concebido neste artigo transforma a avaliação de risco tradicionalmente conduzida por organizações especializadas em segurança em avaliação de situação automatizada, estabelecendo as bases para o controlo de acesso de confiança zero, operações de segurança automatizadas e orquestração de segurança.

5. Conclusão

Este artigo estuda a tecnologia de avaliação de situação de segurança de confiança zero, apresenta a estrutura técnica típica de avaliação de situação de segurança de rede, monitoramento contínuo e outros conceitos, penteia e analisa a conotação, propósito e significado da avaliação de situação sob a arquitetura de confiança zero e, em seguida, propõe uma arquitetura de acesso de segurança de confiança zero e, por meio dessa arquitetura, são discutidas tecnologias como coleta e análise de conteúdo de segurança, design de função de mecanismo de avaliação, construção de sistema de indicadores, avaliação quantitativa e algoritmos de fusão para avaliação de situação.

A seguir está um resumo das tendências de desenvolvimento da avaliação da situação de confiança zero e dos problemas que podem ser enfrentados:

(1) Os cenários de aplicações de confiança zero expandiram-se gradualmente das aplicações tradicionais de escritório para 5G, Internet industrial, Internet das Coisas e outros campos. Com a onipresença da computação em rede, como estabelecer um sistema científico e razoável de índice de avaliação de situação de segurança de confiança zero para diferentes arquiteturas de rede é uma questão importante no futuro.

(2) Tecnologias de análise de big data, como inteligência artificial e aprendizado de máquina, tornaram-se métodos importantes para a consciência situacional. Como aplicar essas tecnologias na avaliação situacional de confiança zero para melhorar a eficiência e a precisão da avaliação será uma das principais direções da confiança zero. pesquisa em tecnologia de avaliação situacional.

(3) O objetivo principal da avaliação da postura de segurança de confiança zero é fornecer uma base de tomada de decisão para a proteção da segurança dos recursos da empresa.Como usar a avaliação da postura para fortalecer as capacidades de automação da proteção de segurança, realizar a orquestração automatizada de funções de segurança, como acesso controle, autenticação de usuário e tecnologia de senha, e promover o processo de segurança da organização também é uma questão a ser considerada no futuro sistema de segurança de confiança zero.