Clique para entrar no diretório de séries de artigos

现在的一切都是为将来的梦想编织翅膀,让梦想在现实中展翅高飞。

Now everything is for the future of dream weaving wings, let the dream fly in reality.

Habilidades profissionais de design de arquitetura de sistema · Análise e design de segurança de sistema (4)

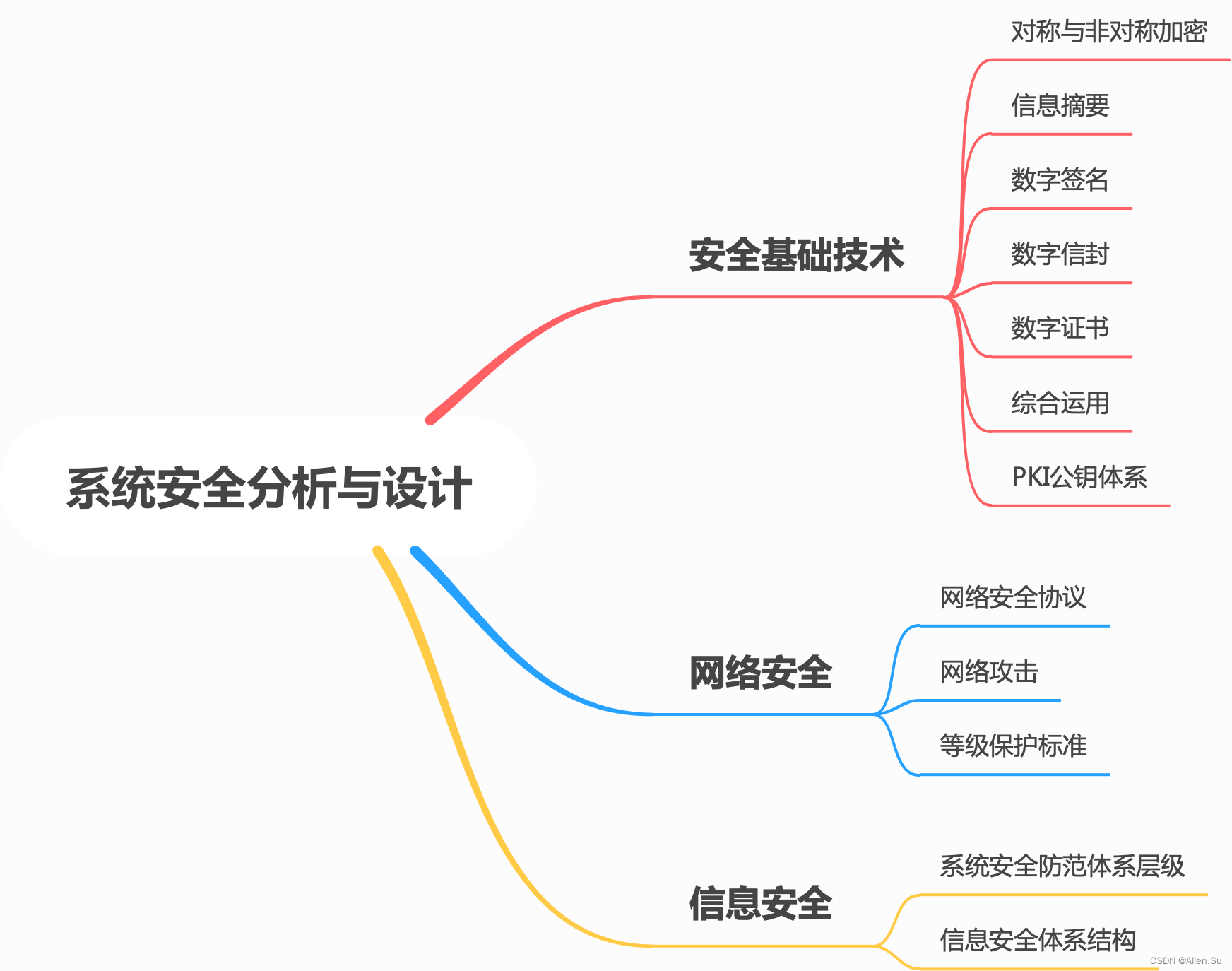

- 1. Tecnologia básica de segurança

- 2. Segurança de rede

- 3. Segurança da informação

1. Tecnologia básica de segurança

1.1 Criptografia simétrica e assimétrica

A criptografia de dados é um meio de impedir que usuários não autorizados acessem informações confidenciais e de garantir o elemento de confidencialidade do sistema. Existem dois tipos de criptografia de dados: algoritmos de criptografia simétrica e algoritmos de criptografia assimétrica.

1.1.1 Tecnologia de criptografia simétrica

A chave de criptografia e a chave de descriptografia do algoritmo de chave secreta simétrica são as mesmas, também conhecido como algoritmo de chave compartilhada.

Desvantagens :

- A força da criptografia não é alta, mas a eficiência é alta.

- Dificuldade em distribuir chaves secretas.

Algoritmos de chave de criptografia simétrica comuns são:

- DES : Algoritmo de bloco de criptografia de chave (Data Encryption Standard, DES), substituição + deslocamento, o texto simples é dividido em blocos de 64 bits (ou seja, grupos) e a chave secreta de 56 bits é usada para controlar a conversão em 64- texto cifrado de bits. É rápido e a chave secreta é fácil de gerar.

- 3DES : Triple DES (Triple-DES) é um algoritmo aprimorado de EDS. Ele usa duas chaves de 56 bits para executar a criptografia e descriptografia DES no texto simples três vezes. O comprimento da chave é de 112 bits. Duas chaves de 56 bits K1 e K2 são usados para criptografia: criptografia K1

. → Descriptografia K2 → Criptografia K1

Descriptografia: Descriptografia K1 → Criptografia K2 → Descriptografia K1 - RC-5 : RC-5 é usado em muitos produtos da RSA Data Security.

- IDEA : Algoritmo Internacional de Criptografia de Dados (IDEA), com comprimento de bloco de 64 bits e comprimento de chave de 128 bits. Foi chamado de padrão global de criptografia.

- AES : Advanced Encryption Standard (AES) tem um comprimento de bloco de 128 bits e suporta três comprimentos de chave de 128, 192 e 256 bits. É usado para substituir o frágil algoritmo DES e pode obter criptografia e descriptografia de alta velocidade por meio de software ou hardware .

- Algoritmo secreto nacional SM4 , o comprimento do bloco e o comprimento da chave são ambos de 128 bits.

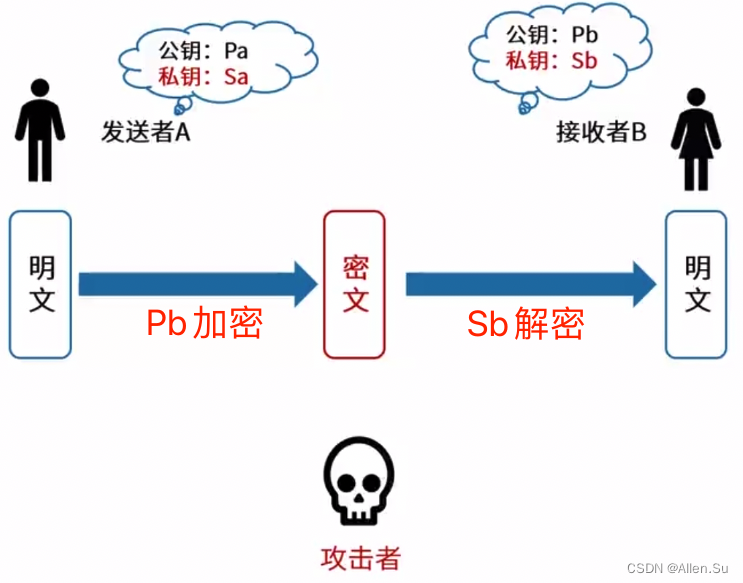

1.1.2 Tecnologia de criptografia assimétrica

A chave de criptografia e a chave de descriptografia do algoritmo de criptografia de chave assimétrica são diferentes, também conhecidas como algoritmo de chave não compartilhada ou algoritmo de criptografia de chave pública.

Em algoritmos de criptografia assimétrica:

- A criptografia com a chave pública e a descriptografia com a chave privada podem proporcionar comunicação confidencial.

- As assinaturas digitais podem ser obtidas criptografando com a chave privada e descriptografando com a chave pública.

Desvantagens :

- A criptografia é lenta.

Algoritmos de chave de criptografia assimétrica comuns são:

- RSA: (Rivest, Shamir e Adleman) é um algoritmo de criptografia de chave pública aceito internacionalmente. Sua segurança é baseada na dificuldade de decompor grandes números primos. O comprimento da chave secreta pode ser selecionado, mas o comprimento atual da chave secreta segura é tão até 2048 bits. A velocidade de cálculo do RSA é cerca de 1.000 vezes mais lenta que o algoritmo de criptografia simétrica com o mesmo nível de segurança. Chaves de 2.048 ou 1.024 bits exigem muitos cálculos e são difíceis de quebrar.

- Elgamal: A segurança depende do difícil problema de calcular idades discretas em campos finitos.

- ECC: Algoritmo de Curva Elíptica.

- Algoritmo Secreto Nacional SM2: Baseado no problema do logaritmo discreto da curva elíptica, sob os mesmos requisitos de segurança, o comprimento da chave secreta e as regras de cálculo são muito menores que o RSA.

1.2 Resumo das informações

Resumo da mensagem: função hash unidirecional, valor hash de comprimento fixo .

Os resumos de informações são unilaterais e não podem ser restaurados.

Os algoritmos de resumo de mensagens comumente usados incluem MD5, SHA, etc. Os valores de hash dos algoritmos MD5 e SHA amplamente utilizados no mercado são 128 e 160 bits, respectivamente. Como o SHA geralmente usa uma chave secreta mais longa, é mais seguro que o MD5 .

Função principal: Evitar que o conteúdo original seja adulterado .

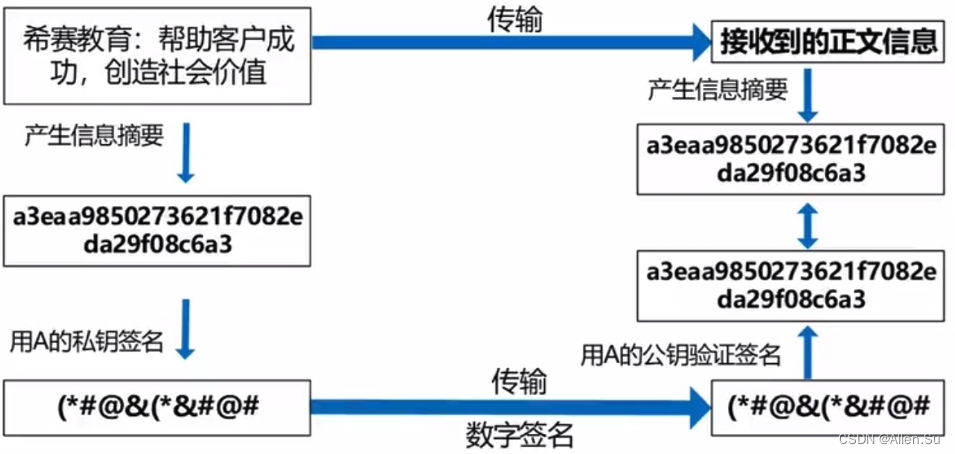

1.3 Assinatura digital

A assinatura digital é a aplicação da tecnologia de criptografia de chave pública e da tecnologia de resumo digital. As condições para assinaturas digitais são: confiáveis, não falsificáveis, não reutilizáveis, não alteráveis e não repúdio.

Em aplicações práticas, primeiro o arquivo é resumido e depois o resumo é assinado, o que pode melhorar muito a velocidade das assinaturas digitais.

Ao mesmo tempo, o vazamento do resumo não afetará a confidencialidade do documento.

1.4 Envelope digital

O envelope digital é um método de distribuição de chaves simétricas através dos resultados da criptografia assimétrica (ou seja, existem duas chaves públicas e duas chaves privadas). O envelope digital é uma tecnologia que permite a verificação da confidencialidade das informações.

Envelope digital é definido como um termo no PKCS#7 e explicado no texto da seguinte forma: Um envelope digital contém conteúdo criptografado e uma chave criptografada usada para criptografar o conteúdo .

Embora a "chave de criptografia" seja frequentemente criptografada usando a chave pública do destinatário, ela não é necessária e também pode ser criptografada usando uma chave simétrica pré-compartilhada pelo remetente e pelo destinatário. Quando o destinatário recebe o envelope digital, ele primeiro o descriptografa com a chave privada ou chave pré-compartilhada para obter a "chave de criptografia" e, em seguida, usa a chave para descriptografar o texto cifrado e obter o texto original. A tecnologia de envelope digital usa um sistema de criptografia de duas camadas.

O envelope digital é uma tecnologia que utiliza de forma abrangente as vantagens da tecnologia de criptografia simétrica e da tecnologia de criptografia assimétrica para transmissão segura de informações. Os envelopes digitais não apenas aproveitam as vantagens da velocidade rápida e da boa segurança dos algoritmos de criptografia simétrica, mas também aproveitam as vantagens do gerenciamento conveniente de chaves dos algoritmos de criptografia assimétrica.

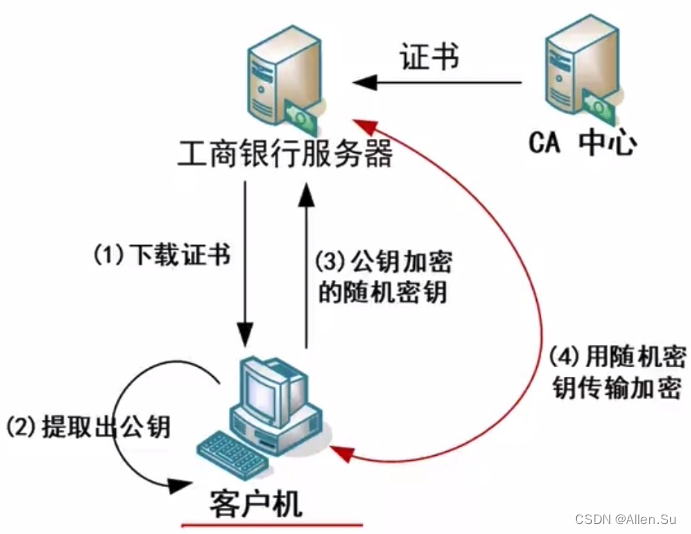

1.6 Certificado digital

Conteúdo do certificado digital :

- Informações sobre a versão do certificado ;

- Número de série do certificado , cada certificado possui um número de série de certificado exclusivo;

- O algoritmo de assinatura utilizado pelo certificado;

- A autoridade emissora do certificado, as regras de nomenclatura geralmente adotam o formato X.500;

- O período de validade do certificado.Hoje em dia, os certificados comuns geralmente usam o formato de hora UTC e seu intervalo de tempo é de 1950 a 2049;

- O nome do proprietário do certificado, a regra de nomenclatura geralmente adota o formato X.500;

- A chave pública do proprietário do certificado ;

- A assinatura do emissor do certificado no certificado .

1.7 Aplicação abrangente de resumo de informações, assinatura digital e envelope digital

Por exemplo:

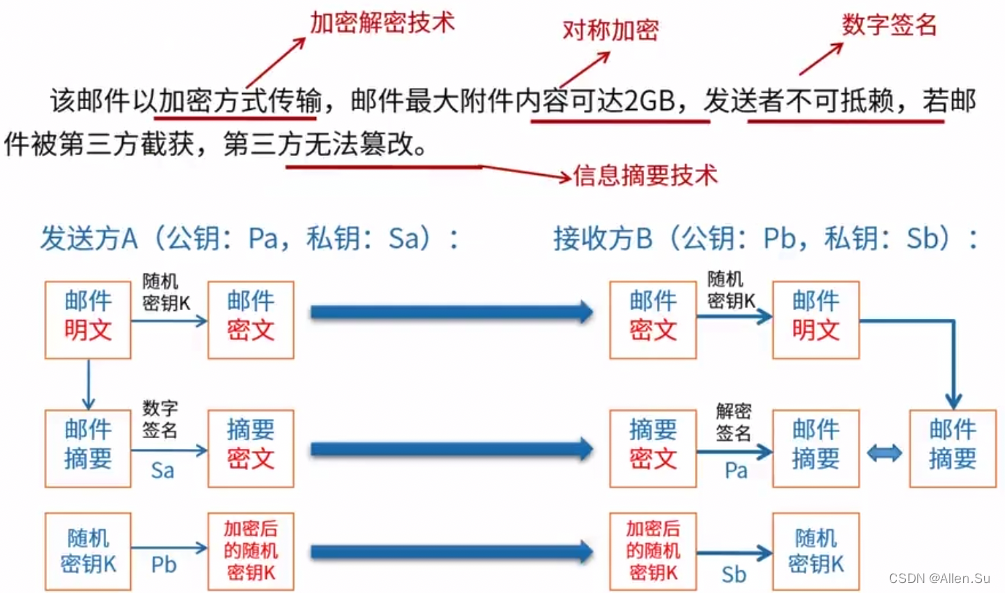

Projete um sistema de transmissão de e-mail seguro. Requisitos:

O e-mail é transmitido de maneira criptografada. O conteúdo máximo do anexo do e-mail pode ser de até 2 GB. O remetente não pode negar. Se o e-mail for interceptado por terceiros , o terceiro não pode alterá-lo.

O desenho é o seguinte :

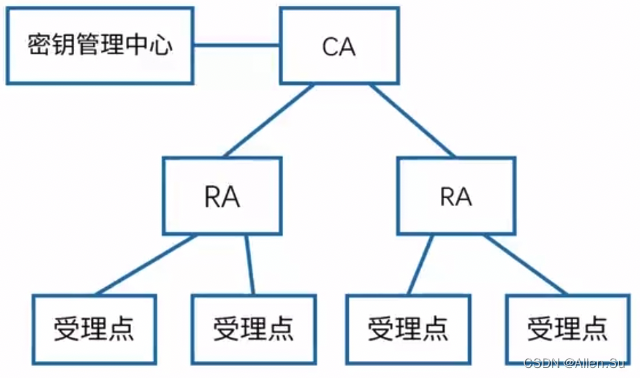

1.8 Sistema de chave pública PKI

Centro de Certificação CA (Autoridade de Certificação)

RA (Autoridade de Registro) Autoridade de Aprovação de Registro Centro de Gerenciamento de Chaves

do Ponto de Aceitação de Certificado

- KMC

2. Segurança de rede

2.1 Protocolo de Segurança

Segurança em todos os níveis :

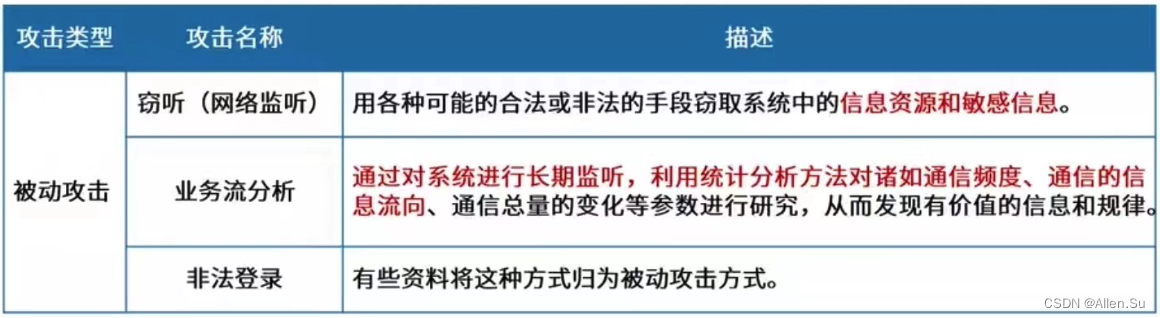

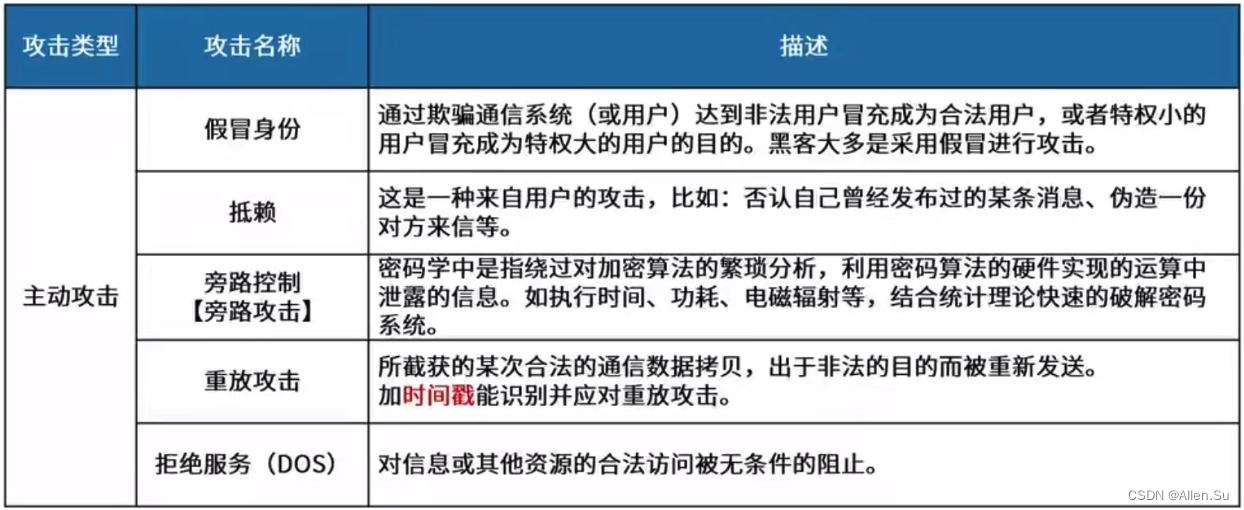

2.2 Ataques cibernéticos

Ataque passivo: coleta principalmente informações e destrói a confidencialidade.

Ataques ativos: As principais categorias de ataques ativos são: interrupção (destruir a disponibilidade), adulteração (destruir a integridade), falsificação (destruir a autenticidade)

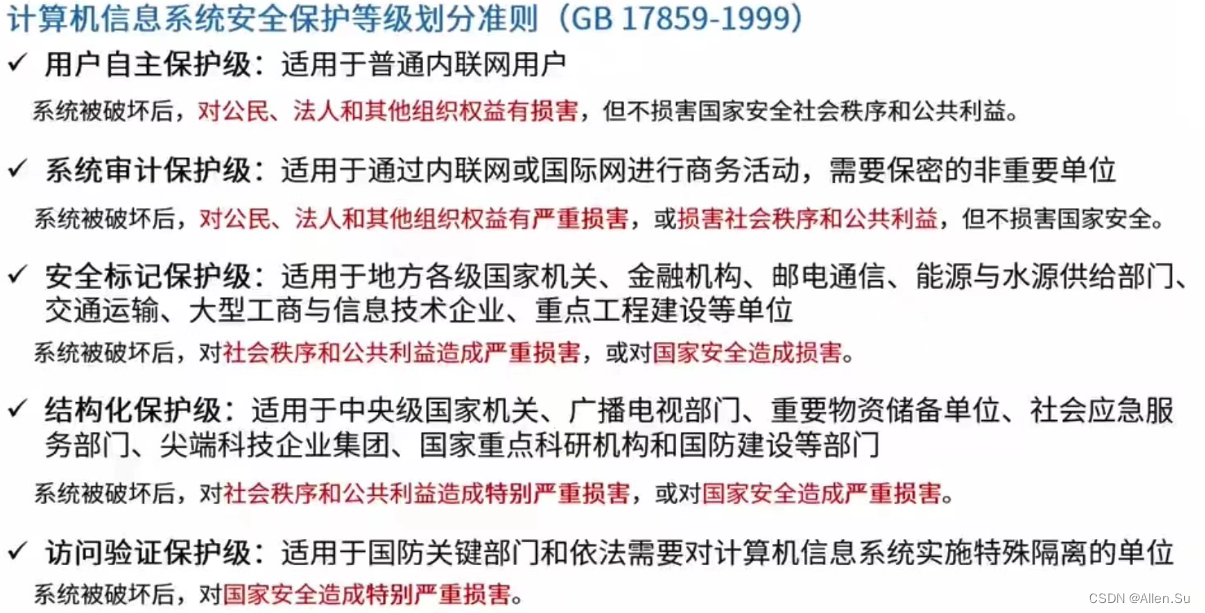

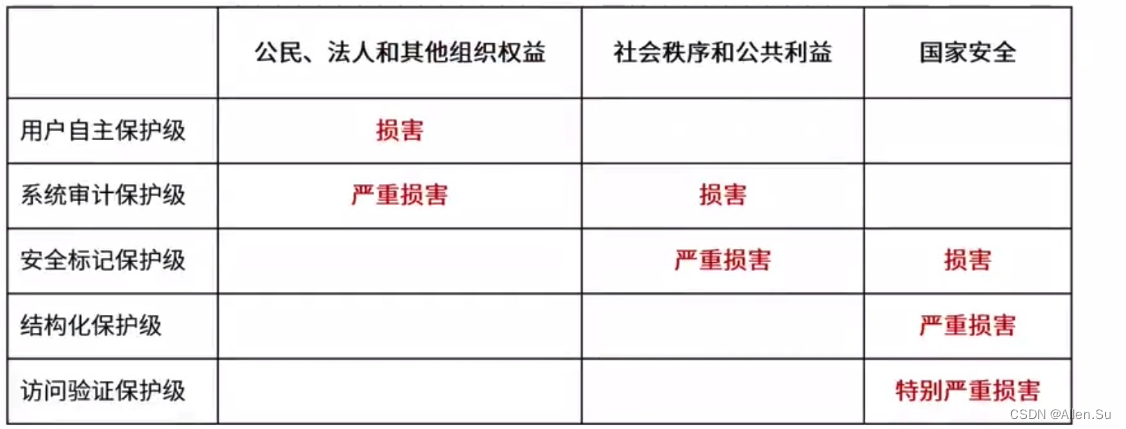

2.3 Padrões de proteção de nível

O nível de segurança é o nível mais baixo de proteção da autonomia do usuário e o nível mais alto de proteção de verificação de acesso .

Nível de proteção de segurança :

3. Segurança da informação

3.1 Nível do sistema de proteção de segurança do sistema

A divisão hierárquica do sistema de prevenção de segurança:

- (1) Segurança do ambiente físico :

incluindo a segurança das linhas de comunicação, equipamentos físicos e salas de informática, etc. - (2) A segurança do sistema operacional :

manifestada principalmente em três aspectos: primeiro, os fatores de insegurança causados pelos defeitos do próprio sistema operacional, incluindo principalmente autenticação de identidade, controle de acesso e vulnerabilidades do sistema; segundo, os problemas de configuração de segurança do sistema operacional. ; O terceiro é a ameaça de vírus ao sistema operacional. - (3) Segurança de rede :

As questões de segurança na camada de rede refletem-se principalmente na segurança das redes de computadores, incluindo autenticação de identidade na camada de rede, controle de acesso aos recursos da rede, confidencialidade e integridade da transmissão de dados, segurança de acesso remoto, nome de domínio Segurança do sistema, segurança do sistema de roteamento, métodos de detecção de intrusão e antivírus de instalações de rede, etc. - (4) Segurança de aplicativos :

gerada pela segurança do software aplicativo e dos dados usados para fornecer serviços, incluindo serviços da Web, sistemas de e-mail, DNS, etc. Além disso, também estão incluídas ameaças ao sistema provenientes de vírus. - (5) Segurança de gestão :

incluindo a gestão de tecnologia e equipamentos de segurança, sistemas de gestão de segurança, regras organizacionais para departamentos e pessoal, etc.

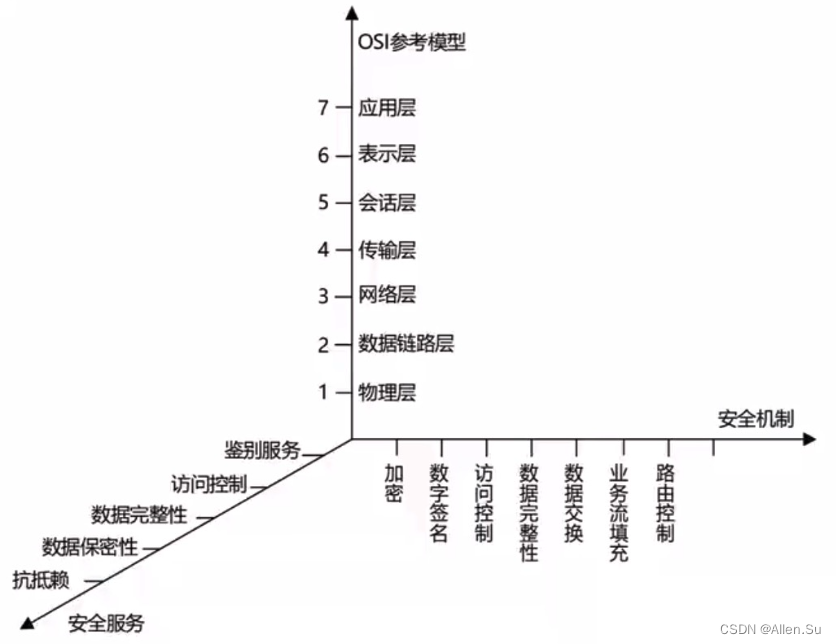

3.2 Arquitetura de segurança da informação

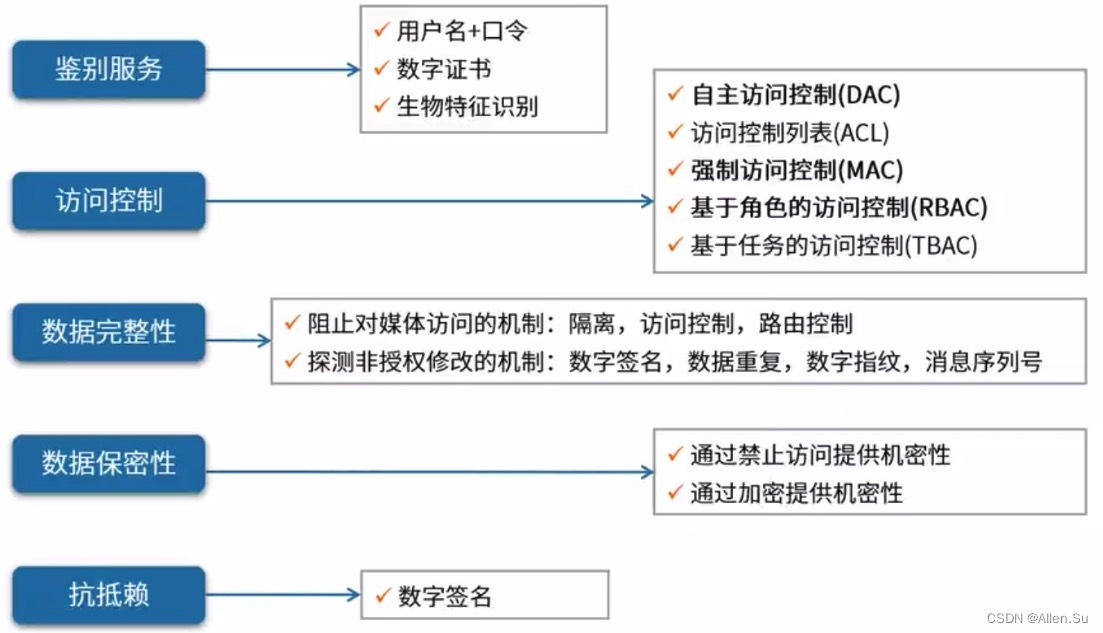

Serviços de segurança :