[Segurança de rede] Aquecimento da série de avaliação de garantia igual

prefácio

1. O que é proteção hierárquica?

Segurança igual é chamada de proteção de nível de segurança de rede. Na China, a proteção do nível de segurança da informação

Em sentido amplo, refere-se ao trabalho de segurança que envolve os padrões, produtos, sistemas, informações etc. do trabalho com base no conceito de proteção hierárquica.

Em um sentido restrito, geralmente se refere à proteção do nível de segurança do sistema de informação (APP)

2. Por que você precisa esperar pelo seguro?

(1) Leis e regulamentos exigem que a "Lei de Segurança de Rede" estipule claramente que os operadores e usuários de sistemas de informação devem cumprir as obrigações de proteção de segurança de acordo com os requisitos do sistema de proteção de nível de segurança de rede. Se eles se recusarem a cumprir, serão punidos de acordo.

Artigo 21: O estado implementa um sistema de proteção graduada de segurança de rede. Os operadores de rede devem, de acordo com os requisitos do sistema de proteção de nível de segurança de rede, cumprir as seguintes obrigações de proteção de segurança, proteger a rede contra interferência, destruição ou acesso não autorizado e impedir que os dados da rede sejam vazados, roubados ou adulterados.

(2) Requisitos do setor

Em setores como finanças, energia elétrica, rádio e televisão, assistência médica e educação, as autoridades competentes exigem claramente que os sistemas de informação (APPs) dos profissionais devam realizar trabalho de proteção hierárquica.

(3) Requisitos para segurança do sistema empresarial

Operadores e usuários do sistema de informação podem descobrir potenciais riscos de segurança e deficiências dentro do sistema por meio do trabalho de proteção hierárquica e podem melhorar os recursos de proteção de segurança do sistema por meio da retificação de segurança para reduzir o risco de ser atacado.

3. O transeunte A tem uma pergunta?

• Um usuário do governo: Passei na avaliação de proteção graduada conforme exigido. Não há problema com a segurança da rede?

• Um usuário de uma universidade: Para não infringir a lei, adicionamos muitos equipamentos de segurança para passar a segurança. Agora a operação e a manutenção estão quase ocupadas. A segurança é tão complicada?

•Um usuário de um hospital: Existem tantos sistemas hospitalares, e eles são frequentemente alterados.Cada sistema precisa ser avaliado para manutenção? O que devo fazer para não receber um "bilhete", você pode indicar o caminho?

Adicionada uma série de avaliações igualmente garantidas e, após um período de tempo, o foco será nas avaliações igualmente garantidas

| número de série | conteúdo da série |

|---|---|

| 01 | ambiente físico seguro |

| 02 | rede de comunicação segura |

| 03 | limite de área segura |

| 04 | ambiente de computação seguro |

| 05 | Centro de gerenciamento de segurança |

| 06 | Sistema de gestão da Segurança |

| 07 | agência de gerenciamento de segurança |

| 08 | gerente de segurança |

| 09 | Gestão de Segurança da Construção |

| 10 | Gestão de Operação e Manutenção de Segurança |

| 11 | Requisitos de Extensão de Segurança de Computação em Nuvem |

| 12 | Requisitos de extensão de segurança de internet móvel |

| 13 | Requisitos de Extensão de Segurança IoT |

| 14 | Requisitos de extensão de segurança para sistemas de controle industrial |

1. Teste de garantia

O teste de penetração faz parte da garantia, vamos primeiro entender o processo de teste de penetração

Conteúdo do trabalho de teste de penetração:

1.自己企业直招的安全工程,针对自身企业业务的安全维护加固

2.乙方公司:测评机构,安全厂商,针对甲方企业进行安全防护测试(大部分)

3.撰写报告

1. Processo de teste de penetração

objetivo claro

Coleta de informações

Detecção de vulnerabilidade

verificação de vulnerabilidade

análise de informações

pegue o que você precisa

agrupamento de informações

relatório de formulário

A Parte A realiza uma reunião de estabelecimento do projeto para determinar metas e informações

1.1 Objetivos claros

1. Determine o escopo: o escopo de destino do teste, IP, nome de domínio, rede interna e externa

2. Determine as regras

渗透测试和黑客入侵区别?

渗透测试:以黑客角度,模拟攻击,更全面的发现测试对象的安全隐患

黑客:不择手段进行攻击,获取非法收益

Conteúdo da regra:

能渗透到什么程度?

确定攻击时间?

可以采取哪些攻击手段?

3. Determine as necessidades

vulnerabilidade de aplicativo da web?

Brechas na lógica de negócios?

Vulnerabilidade nas permissões de gerenciamento de pessoal?

1.2 Coleta de Informações

Método de ataque:

Escaneamento ativo?

Abrir pesquisa?

甲方会给到的信息

1、基础信息: IP,业务架构,域名,端口

2、各种系统以来的版本信息

3、应用信息:涉及到的服务信息,各应用逻辑

1.3 Exploração de vulnerabilidade

Através do scanner, combinado com a vulnerabilidade na consulta db

1.4 Verificação de Vulnerabilidade

1. Verificação automatizada: por meio da verificação da ferramenta

2. Verificação manual: use a verificação de recursos públicos

3. Quebra de força bruta

1.5 Análise de Informações

Prepare-se para a próxima etapa de penetração

Ataque avançado, mecanismo de desvio, código de ataque

1.6 Obtenha o que você precisa

Ataque, fora da biblioteca, presença persistente (backdoor), limpeza de rastros

1.7 Coleta de informações

Organizar ferramentas, informações de resultados coletados e informações de vulnerabilidade durante todo o processo de penetração

1.8 Formar um relatório

conteúdo principal:

1. Apresentar informações sobre a existência de vulnerabilidades

2. O princípio da vulnerabilidade

3. Como pode ser usado

4. Dê sugestões para retificação

O teste de penetração faz parte da garantia

2. Visão geral da garantia

proteção de classe

2.1 História do desenvolvimento

Em 1994, o Estado apresentou pela primeira vez o conceito de garantia

1999 Base legal para a proteção de sistemas de informação

2007 promulgou as medidas 1.0 de garantia de classe

Legislação de 2017 "Lei de Segurança Cibernética"

Garantia Qualificada 2.0 promulgada em 2019

2.2 A diferença entre MLPS 2.0 e MLPS 1.0

2.2.1 Modificação do nome

信息安全技术信息等级保护要求

修改为

信息安全基础网络安全等级保护(和网络安全法一致)

2.2.2 Mudanças nos objetos de classificação

1.0 para segurança física, rede, host, aplicativo, segurança de dados

2.0 adiciona a Internet das Coisas, produtos em nuvem, Internet móvel, etc.

2.2.3 Mudanças na Estrutura de Supervisão de Segurança

1. Tecnicamente, 2.0 adiciona a Internet das Coisas, etc.

2. Em termos de gestão: o número de projetos institucionais é mais

2.2.4 Alterações nas obrigações de garantia

1.0 Você não precisa esperar pelo seguro, apenas se responsabilize por ele

2.0 Especialmente os equipamentos básicos nacionais, tem a obrigação legal de proteção hierárquica

Por exemplo, as estações base devem ser protegidas

2.3 Razões para esperar pelo seguro

Se você não fizer isso e esperar até que algo dê errado, isso é considerado um desastre causado pelo homem e você precisa arcar com a responsabilidade, mas não muito.

不做等保,出了问题,用户将承担主要责任,必要时网监部门会直接进行处罚

Se houver algum problema depois de esperar pelo seguro, é um desastre natural

A partilha de responsabilidade será realizada após a espera do seguro

完成等保意味着得到公安机关的安全认可,出了问题公安机关会分担责任

A fim de realizar o estabelecimento de um sistema de segurança nacional (um passo na estratégia nacional)

2.4 Principais funções

2.4.1 Órgão de Segurança Pública Departamento de Vigilância da Internet

Principalmente responsável pelo trabalho de supervisão e inspeção no processo de proteção de notas, responsável pela gestão das instituições de avaliação, todas as instituições de avaliação precisam realizar arquivamento local

网络安全等级保护网

http://www.djbh.net/webdev/web/HomeWebAction.do?p=init

2.4.2 Instituições de avaliação

Existem cerca de 3 a 6 agências de arquivamento e avaliação de segurança pública distribuídas em cada província, que são as principais responsáveis pela realização do trabalho de avaliação de acordo com os requisitos do departamento de monitoramento de rede local

2.4.3 O papel que está sendo avaliado

De acordo com os requisitos do departamento de monitoramento de rede, coopere com o trabalho relacionado à segurança

2.4.4 Integradores, implementadores e fornecedores de segurança

Os empreendimentos avaliados precisam se modificar de acordo com o plano de retificação, que envolve muita aquisição e aplicação de equipamentos de segurança

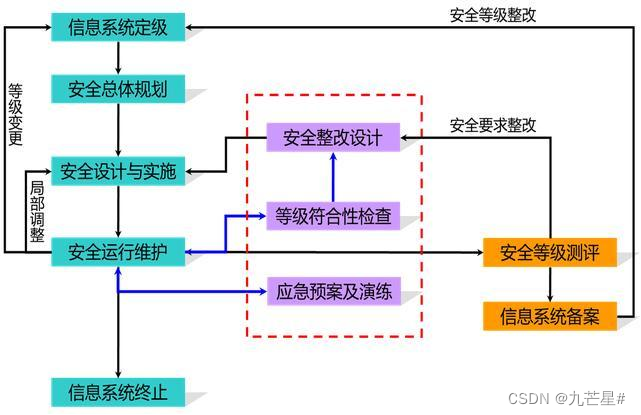

3. Aguardando processo de seguro

Classificação e arquivamento-----avaliação de lacunas-----retificação e construção-----avaliação de nível

Não há certificado para outras garantias, mas o registro pode ser obtido no departamento de supervisão de rede correspondente

Normalmente são necessários 5 passos:

1. Classificação (classificação independente pela empresa-revisão do especialista-revisão do departamento competente-revisão do órgão de segurança pública)

2. Registro (enviar os materiais de arquivamento pela empresa-revisão do órgão de segurança pública-emitir o certificado de registro)

3. Avaliação (avaliação de três níveis uma vez por ano)

4. Retificação de construção (construção segura - retificação de segurança)

5. Supervisão e inspeção (supervisão e inspeção anual por órgãos de segurança pública)

3.1 Classificação e arquivamento

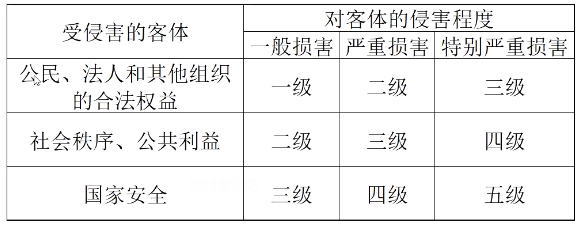

Classifique a situação do sistema de informação e determine o nível (determinado pelo país de acordo com o escopo do negócio)

Envie o relatório de classificação e o formulário de preenchimento ao departamento de monitoramento de rede local

Classificação

Nível I (Hospital)

Nível 2 (Instituições Financeiras)

Nível 3 (fornecedores de nuvem, sistemas governamentais)

Nível 4 (Alibaba Cloud)

Nível 5 (Empresas Militares)

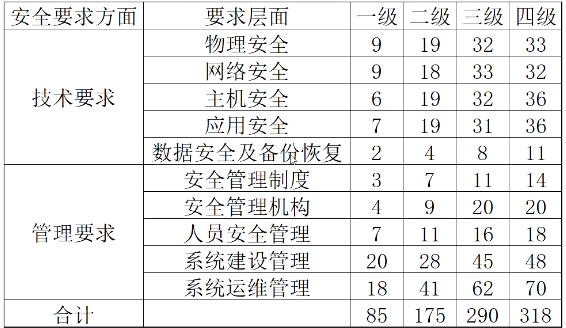

requisitos de segurança

Auditar toda a empresa

Incluindo sistema de gerenciamento, organização de gerenciamento de segurança, pessoal, construção do sistema e operação e manutenção do sistema

Depois que a empresa conclui as garantias de terceiro e quarto níveis, os órgãos de segurança pública costumam verificar

3.2 Avaliação de lacunas

Os avaliadores precisam enviar relatórios de avaliação de lacunas, sugestões de retificação e relatórios de teste de penetração

3.3 Retificação de segurança

Existem sugestões de retificação para cada módulo

Segurança do Sistema, Segurança de Rede, Segurança de Dados