Im kommenden Jahr 2023 konnten unter den zahlreichen „Sicherheitsschulden“, die in den Bereichen Netzwerksicherheit, Cloud-Sicherheit, Anwendungssicherheit und Datensicherheit offengelegt wurden, vier große Schulden nicht nur nicht vollständig abgebaut werden, sondern es besteht auch die Gefahr, dass „ explodiert“ im neuen Jahr. Diese vier Hauptrisiken sind: Logj4-Sicherheitslücke, HTTP/2-Schnell-Reset-Angriffs-Sicherheitslücke, schädliche E-Mails und Post-Quantum-Verschlüsselung. Wir werden sie im Folgenden jeweils vorstellen:

1. Die Log4j-Schwachstelle wird auch im Jahr 2023 die Schwachstelle Nummer eins sein

Die Log4j-Sicherheitslücke ist eine der schwerwiegendsten Sicherheitslücken in der Geschichte des Internets, die im November 2021 aufgedeckt wurde, da sie nicht nur allgegenwärtig und leicht auszunutzen ist, sondern auch großen Schaden anrichtet. Heute, zwei Jahre später, ist es aufgrund der gemeinsamen Bemühungen der globalen Cybersicherheitsbranche und der Geschäftswelt bedauerlich, dass Log4j-Schwachstellen immer noch häufig, leicht auszunutzen und schädlich sind.

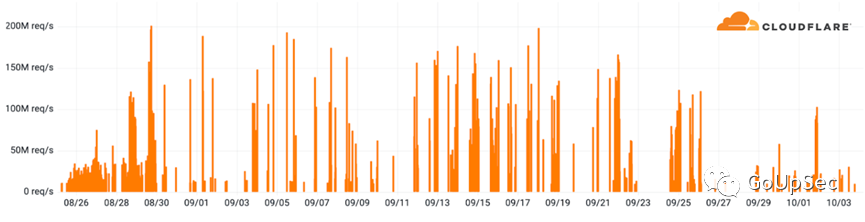

Laut einem in diesem Monat von Cloudflare veröffentlichten Bericht hat die Zahl der Angriffe auf Log4j weltweit im Jahr 2023 die anderer Schwachstellen (oben) immer weit übertroffen, und in der letzten Oktoberwoche und Mitte bis Ende November (Frankreich, Deutschland) traten neue Spitzenwerte auf , Log4j-Exploits sind in Indien und den Vereinigten Staaten am aktivsten.

Ein kürzlich von Veracode veröffentlichter Bericht zeigt, dass trotz der enormen Bemühungen der Branche, Log4j-Schwachstellen zu schließen, im Jahr 2023 immer noch mehr als ein Drittel der Anwendungen anfällige Log4j-Versionen ausführen werden.

Warum bleibt die „Wiederherstellungsrate“ von Log4j-Schwachstellen hoch? Chris Eng, Chief Research Officer von Veracode, bemerkte: „Viele Sicherheitsteams haben schnell reagiert und die anfängliche Log4j-Schwachstelle gepatcht, sind dann aber zum vorherigen Slack-Status zurückgekehrt und haben auch nach der Veröffentlichung von 2.17.1 und höher keinen Patch durchgeführt.“ Er sagte.

Veracode stellte fest, dass 32 % der Anwendungen eine Version von Log4j verwendeten, die im August 2015 eingestellt wurde. 79 % der Entwickler aktualisieren niemals Bibliotheken von Drittanbietern (Open-Source-Bibliotheken), nachdem sie sie zu ihrem Code hinzugefügt haben. „Das erklärt, warum ein so hoher Prozentsatz der Anwendungen abgekündigte Versionen von Log4 ausführt“, sagte Eng.

2. Die effizienteste DDoS-Angriffstechnologie: HTTP/2 Quick Reset

Die im Oktober 2023 offengelegte Schwachstelle HTTP/2-Fast-Reset-Angriff (Umgehung gleichzeitiger Flussbeschränkungen durch Fast-Reset) ist zu einer beliebten Wahl für DDoS-Angriffe geworden. Diese Schwachstelle kann zum Absturz des Ziel-Webanwendungsservers, Load Balancers und Web-Proxy-Servers führen. Ressourcen sind schnell erschöpft.

Cloudflares Analyse der HTTP/2-Fast-Reset-Angriffe von August bis Oktober (oben) ergab, dass die durchschnittliche Angriffsrate 30 Millionen Anfragen pro Sekunde (rps) betrug, wobei 90 Angriffe Spitzenwerte von über 100 Millionen rps erreichten. Diese Zahlen sind besorgniserregend, da die HTTP/2-Sicherheitsanfälligkeit durch schnelles Zurücksetzen es Angreifern ermöglicht, relativ kleine Botnetze auszunutzen (nur 20.000 Opfer im Vergleich zu Hunderttausenden oder Millionen von Hosts). Infizierte Hosts starten groß angelegte Distributed Denial of Service (DDoS) Anschläge.

Patrick Tiquet, Vizepräsident für Sicherheit und Architektur beim Passwortmanagement- und Online-Speicherunternehmen Keeper Security, sagte: „Während HTTP/2 die Webleistung und das Benutzererlebnis verbessert, führt es auch neue Angriffsvektoren ein, die für Angreifer sehr attraktiv sind. HTTP/2 Rapid.“ Reset-Schwachstellen können ausgenutzt werden, um DDoS-Angriffe von beispiellosem Ausmaß zu starten.“

Ken Dunham, Direktor für Cyber-Bedrohungen bei Qualys Threat Research, fügte hinzu: „Was noch schlimmer ist, ist, dass dieser Angriff einfach durchzuführen und für den Angreifer äußerst lohnend ist, da HTTP/2-Schnell-Reset-Angriffe angeblich effizienter sind als.“ traditionelle DDoS-Angriffsmethoden. Mehr als 300 % höher.“

Obwohl Infrastrukturanbieter wie Microsoft, AWS, F5 und Hersteller von Webservern und Lastausgleichssoftware Abhilfemaßnahmen oder Patches für Schwachstellen bei HTTP/2-Quick-Reset-Angriffen veröffentlicht haben, gehen Sicherheitsexperten davon aus, dass HTTP/2-Quick-Reset-DDoS-Angriffe immer noch populär werden im Jahr 2024.

3. Bösartige E-Mail-Angriffe nehmen weiter zu

Schädliche E-Mails/Phishing bleiben die häufigste Methode für Cyberangriffe. Schätzungen zufolge beginnen 90 % aller erfolgreichen Cyberangriffe mit E-Mail-Phishing. Nach neu veröffentlichten Daten des FBI hat Business Email Compromise (BEC), ein Malware-freier Angriff, der Empfänger dazu verleitet, Gelder zu überweisen, Opfern weltweit mehr als 50 Milliarden US-Dollar gekostet.

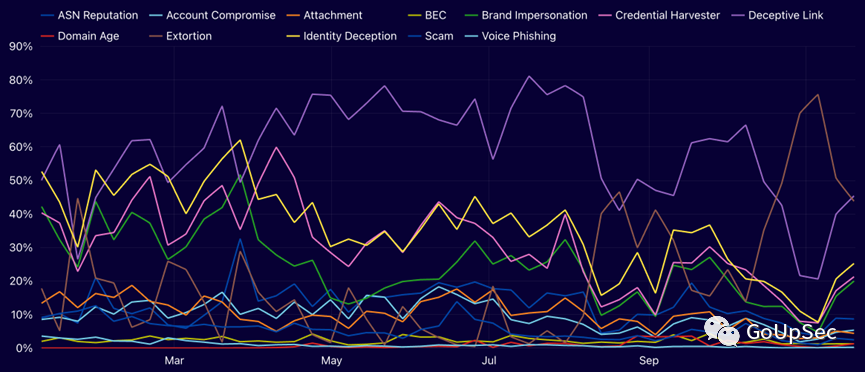

Obwohl E-Mail-Sicherheit schon immer ein wichtiger Bestandteil der Sicherheitsabwehr von Unternehmensnetzwerken war, wird sich die E-Mail-Sicherheitslage im Jahr 2023 weiter verschlechtern. Laut dem Cloudfare Area1-Analysebericht wurden im Jahr 2023 durchschnittlich 2,65 % der E-Mails als schädlich eingestuft, Tendenz steigend. Auf wöchentlicher Basis stieg der Anteil schädlicher E-Mails Anfang Februar, Anfang September und Ende Oktober auf über 3,5 %, 4,5 % bzw. 5 % (Abbildung unten).

Der Anteil bösartiger E-Mails wird im Jahr 2023 weiter zunehmen. Datenquelle: CloudFlare

Schädliche Links und Identitätsdiebstahl werden auch im Jahr 2023 die größten E-Mail-Bedrohungen sein. Erpressungsinhalte erlebten im Oktober einen kurzen Höhepunkt. Die Änderungen bei den einzelnen E-Mail-Bedrohungstypen sind wie folgt:

Datenquelle für Änderungen im Anteil bösartiger E-Mail-Bedrohungstypen: CloudFlare

Im Jahr 2024 werden mit der Popularität generativer künstlicher Intelligenz als Waffe die Inhaltsqualität, der Versandumfang und die Relevanz bösartiger E-Mails umfassend verbessert. Unternehmen benötigen eine Kombination aus intelligenten E-Mail-Sicherheitslösungen und gezielten Sicherheitsschulungen, um böswillige E-Mail-Angriffe effektiv abzuwehren.

4. Der Post-Quantenverschlüsselungsverkehr macht nur 1,7 % des Internetverkehrs aus

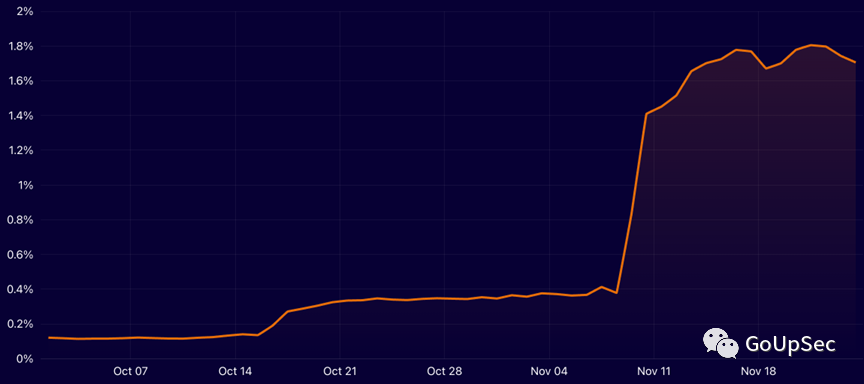

Obwohl Googles Chrome-Browser ab 2023 Post-Quantum-Kryptographie (PQC) unterstützen wird, ist der Anteil des PQC-verschlüsselten Datenverkehrs im gesamten Internet noch sehr gering. Laut einem CloudFlare-Bericht wird der Anteil des durch PQC verschlüsselten Internetverkehrs im Jahr 2023 etwa 1,7 % ausmachen.

Datenquelle für Veränderungen im Anteil des Quantenverschlüsselungsverkehrs nach 2023: CloudFlare

„Der Netzwerkverkehr hat einen Schritt in Richtung quantensicherer Verschlüsselung gemacht, aber die PQC-Einführung ist mit nur 1,7 % immer noch zu gering“, sagte Craig Debban, Chief Information Security Officer bei QuSecure, einem Hersteller quantensicherer Sicherheitslösungen. „Weil PQC es ist.“ Gilt nur für TLS1.3, daher kann es mehrere Jahre dauern, bis PQC in der Branche breite Aufmerksamkeit erlangt.“

Debban bemerkte: „Heutige Unternehmen müssen in der Lage sein, die Verschlüsselung zu orchestrieren und die Einführung der PQC-Verschlüsselung zu planen und zu beschleunigen, ohne darauf warten zu müssen, dass Kunden und Lieferanten ihre Systeme aktualisieren.“

Denis Mandich, Chief Technology Officer und Mitbegründer des Unternehmensdatensicherheitsanbieters Qrypt, fügte hinzu: „Die Bedrohungen durch Quantencomputer und künstliche Intelligenz nehmen zu, und Post-Quanten-Verschlüsselungstechnologie ist nichts Neues. Cybersicherheitsteams in Unternehmen können mit der Arbeit damit nicht zufrieden sein.“ Sie. Peer-Alignment, nur wenn Sie Ihre Kollegen übertreffen, können Sie vermeiden, von einem Bären angegriffen zu werden. Wer nicht bereit ist, auf Quantensicherheitstools und -lösungen umzusteigen, wird von niemandem Mitleid bekommen.“