Segurança de rede

Os aplicativos atuais da Internet penetraram em todos os aspectos da vida, como WeChat, QQ, realidade virtual, Didi Travel, passeios compartilhados, etc. No entanto, o desenvolvimento vigoroso de vários aplicativos também trouxe riscos de segurança, fazendo com que os incidentes de segurança de rede se tornassem os atuais Um dos temas quentes de maior preocupação do mundo.

Incidente de cibersegurança

O escopo dos incidentes de segurança de rede é muito amplo, como vírus, vulnerabilidades, software de phishing, ataques de cavalo de Tróia, etc ...

Caso de incidente de segurança

1. O Yahoo vazou mais de 1,5 bilhão de informações de usuários em 2016. Ao mesmo tempo, e-mails de phishing, golpes de e-mail, vazamentos de e-mail e outros problemas ocorreram com frequência

2. O incidente "Mailgate" de 2016 e o incidente Mailgate do candidato presidencial de 2016 exposto por hackers indiretamente levaram ao fracasso do candidato na eleição dos EUA. Este ataque usou os dados armazenados no servidor privado Vulnerabilidades do sistema e vulnerabilidades do software e, finalmente, conseguiu roubar correspondência governamental confidencial.

3. Vírus de extorsão do Windows em 2017. Em maio de 2017, o vírus de extorsão do Windows se espalhou pelo mundo. Os usuários infectados estão principalmente no ambiente de intranet de empresas e universidades. Arquivos comuns, como documentos, imagens e materiais do sistema Zhongzhao serão vírus Criptografia, o vírus usa o algoritmo assimétrico RSA. Sem uma chave privada, ele não pode descriptografar arquivos e, em seguida, extorquia os usuários para grandes resgates de bitcoins. Os incidentes de segurança de rede sem fim nos fazem sentir que a segurança da rede nunca esteve tão perto de nós como hoje. E esses casos são apenas a ponta do iceberg para as ameaças à segurança nas redes atuais.

Os hackers lançaram uma gama completa de ataques contra usuários, aplicativos, computadores e redes

. Os métodos de ataque contra o comportamento do usuário costumam usar a falta de consciência de segurança da maioria dos usuários, e as informações confidenciais, como senhas de contas, não são protegidas ou executadas. Vulnerabilidades, como operação segura do terminal.

Este tipo de ataque é caracterizado por meios técnicos simples, vários tipos de ataques, e o escopo do ataque cobre todos os usuários do sistema de informação, por isso é amado pelos atacantes e geralmente é sua primeira escolha para o ataque.

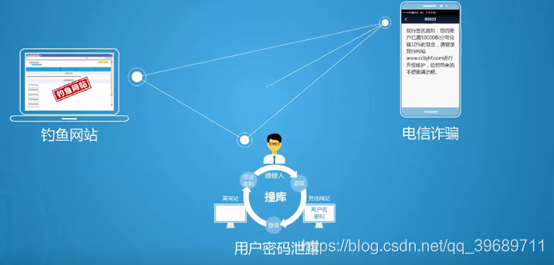

De sites de phishing para compras on-line à divulgação de senhas de usuários para ataques de travamento de banco de dados e ao surgimento infinito de fraudes de telecomunicações, esses são casos típicos de ataques de usuários.

Quando o ataque ao comportamento do usuário for inválido, o invasor tentará atacar o aplicativo, como ataques de injeção e modificação de página da Web.

O processo é que o invasor visa as vulnerabilidades de segurança do aplicativo, rouba os dados do aplicativo ou usa o aplicativo para executar Operações maliciosas, como ataques de injeção de SQL e ataques de hemorragia cardíaca OpenSSL

O grande número de e-mails de spam que recebemos todos os dias e muitos vazamentos de informações de clientes de comércio eletrônico são casos típicos de ataques de aplicativos

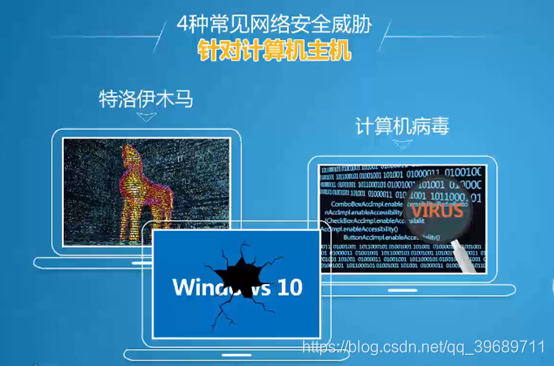

Ataques contra hosts de computador, como cavalos de Tróia, vulnerabilidades do sistema e vírus de computador

Os invasores precisam ter como alvo diferentes tipos de sistemas operacionais, tirar vantagem das vulnerabilidades e riscos à segurança do próprio sistema operacional e usar ferramentas de ataque profissionais, como cavalos de Tróia, worms, vírus, etc., para atingir ou destruir o sistema operacional.

"Panda Burning Incense", "Gray Pigeon" e "Extortion Virus", esses nomes familiares são todos casos típicos de ataques de computador.

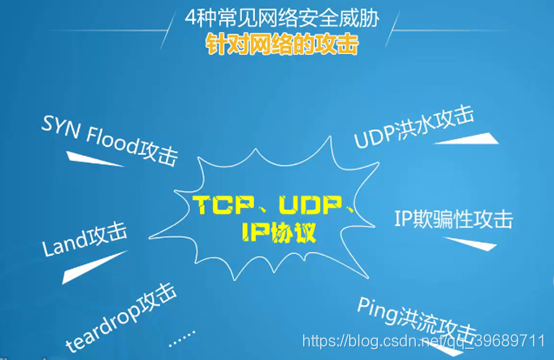

Claro, o invasor ainda tem um último truque assassino, como ataques de negação de serviço e ataques man-in-the-middle. Esses são ataques contra a rede.

O processo é que o atacante visa as falhas de segurança do próprio protocolo para atingir o objetivo de roubar dados da rede e interromper serviços normais, como o ataque de inundação usado pelo próprio protocolo TCP SYN.

Por meio dos ataques a ameaças de segurança cibernética convencionais, acredito que todos têm um entendimento abrangente de segurança técnica. No entanto, a segurança não é uma questão puramente técnica. Precisamos olhar para ela como um todo. As chamadas regras não podem fazer um círculo, também precisamos de um conjunto Um sistema de gerenciamento de segurança da informação abrangente, ISO27000 é um sistema de gerenciamento de segurança da informação amplamente reconhecido internacionalmente

É um sistema de gerenciamento baseado em gerenciamento de risco típico que passa periodicamente por avaliações de risco, auditorias internas, medições de eficácia e análises de gerenciamento para garantir que o SGSI entre em um ciclo de consciência, alcance o autoaperfeiçoamento e analise os principais incidentes de segurança cibernética que ocorreram nos últimos anos Não é difícil descobrir que os hackers não estão apenas preocupados com o roubo de vários dados centrais, infraestrutura crítica, governos, instituições financeiras e a indústria de energia se tornaram novos alvos para ataques de hackers.

Há cada vez mais operações de hacking político apoiadas pelo estado, e é uma conclusão precipitada que a segurança da rede atingiu um nível nacional

Países desenvolvidos baseados em informações globais introduziram suas próprias leis e regulamentos de segurança e agências de gerenciamento de segurança relacionadas. O sistema de gerenciamento de segurança da informação e os padrões são o planejamento geral de edifícios altos de segurança corporativa. Depois de entender o sistema de gerenciamento e os padrões, como planejar na empresa Implementar um programa de segurança?

Soluções de melhores práticas para segurança da informação corporativa

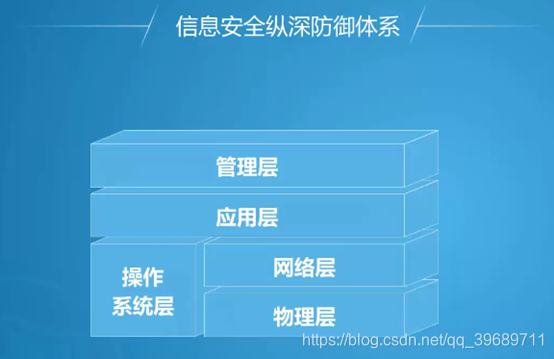

Dividimos o sistema em 5 níveis. O primeiro é a camada física. A camada física inclui recursos como linhas de comunicação, equipamento de hardware físico e racks de sala de informática. Para garantir a segurança da camada física, é necessário garantir a confiabilidade das linhas de comunicação. Para a segurança da substituição e desmontagem do equipamento e a capacidade de lidar com uma série de desastres naturais, a segurança da camada física é a base de toda segurança e não deve ser subestimada.Com base na segurança da camada física está a segurança da camada de rede.

Uma solução abrangente de segurança da camada de rede requer consideração abrangente de uma série de fatores de segurança, como autenticação de identidade da camada de rede, controle de acesso, transmissão de dados, acesso remoto, intrusão e vírus de rede. A segurança da camada de rede é a forma mais importante de realizar a transmissão segura de dados e informações. O elo principal também é a parte que precisamos considerar de forma abrangente ao planejar.

Quando os dados entram no sistema operacional através da camada de rede, a realização da segurança se concentra na camada do sistema operacional. Para as vulnerabilidades e defeitos de sistemas operacionais como Windows, Linux e Unix, como planejar a autenticação de identidade, controle de acesso, detecção de vulnerabilidade e reparo é a principal prioridade O mais importante é que a segurança do sistema operacional é o nó chave para o armazenamento e processamento dos dados, precisamos fortalecer o sistema para evitar problemas antes que eles aconteçam.

Além dos níveis anteriores, atualmente, a maior ameaça na rede é a segurança da camada de aplicativo.A segurança da camada de aplicativo gira principalmente em torno de vários aplicativos e serviços, com foco na segurança de serviços da Web, segurança do sistema de correio e aplicativos de auto-desenvolvimento. Em termos de segurança, seu principal objetivo é resistir a ataques maliciosos, como vírus, scripts entre sites e adulteração de dados.

Com o rápido desenvolvimento da Internet móvel, a importância da segurança da camada de aplicativos tornou-se cada vez mais proeminente. Por fim, a segurança da informação não é uma mera solução técnica. O controle de uma empresa sobre toda a rede também é muito importante. No nível de gerenciamento, nosso trabalho de segurança se reflete em Desenvolver um sistema de gerenciamento de segurança estrito, esclarecer a divisão das responsabilidades de segurança e a configuração razoável das funções do pessoal. Essas tarefas podem reduzir significativamente outros níveis de riscos à segurança. Defesa e planejamento abrangentes podem permitir que nossa empresa atenda às necessidades reais. Sistema de defesa em profundidade da segurança da informação. Neste ponto, começamos a partir da análise da situação atual das ameaças cibernéticas para entender completamente o sistema de gerenciamento de segurança da informação e os padrões de segurança, e explicamos a importância do sistema de defesa em profundidade para a segurança corporativa

À medida que você adquire conhecimento, pense mais sobre como podemos implementar soluções de segurança em todos os níveis por meio de produtos de segurança relacionados.