Quando falamos de cibersegurança, estamos a falar de proteger os nossos espaços online, que é uma responsabilidade que todos partilhamos. A segurança cibernética envolve proteger nossas informações contra acesso, divulgação, destruição ou modificação por partes não autorizadas.

1. Conceitos básicos de segurança de rede

Cibersegurança é proteção: envolve proteger os nossos dispositivos e informações contra uma variedade de ameaças, como vírus e worms, até formas mais sofisticadas de crime cibernético. Envolve proteger os nossos dados, garantindo a sua segurança, confidencialidade e integridade, garantindo também o bom funcionamento dos nossos dispositivos e redes.

A segurança cibernética pode ser dividida em várias áreas principais:

- Segurança de rede:proteger a rede e seus recursos contra ataques, danos ou acesso não autorizado.

- Segurança da Informação:Proteger informações e sistemas de informação contra acesso, uso, divulgação, destruição, modificação ou destruição não autorizados.

- Segurança operacional: Garantir o funcionamento contínuo do sistema e o funcionamento normal dos equipamentos, evitando interrupções causadas por falhas de hardware ou software, erros humanos ou desastres naturais.

- Segurança de aplicativos:proteja seus aplicativos contra diversas ameaças, incluindo vírus, hackers e roubo de dados.

O objetivo da segurança cibernética é garantir a confidencialidade, integridade e disponibilidade de dados e sistemas. Confidencialidadeé a proteção contra acesso não autorizado a dados, Integridadeé proteger dados contra acesso não autorizado modificação, enquantodisponibilidade garante que os serviços de rede estejam sempre disponíveis para usuários autorizados.

2. A importância da segurança da rede

Então, por que a segurança da rede é importante? Vejamos alguns exemplos.

Exemplo 1: suponha que você seja o proprietário de uma empresa e todos os negócios da sua empresa sejam executados na Internet, incluindo comunicação com clientes, processamento de pedidos, vendas de produtos, etc. Se sua rede for atacada, seu negócio será afetado, você poderá perder clientes e sua empresa poderá sofrer perdas significativas. Esta é a importância da segurança cibernética.

Exemplo 2: Suponha que você seja um usuário comum da Internet. Você faz compras online, serviços bancários online, redes sociais, etc. Todas essas suas atividades exigem uma rede e, se sua rede não for segura, suas informações pessoais podem ser roubadas, sua conta bancária pode ser roubada e suas contas de mídia social podem ser utilizadas indevidamente. Esta é também a importância da segurança da rede.

A importância da segurança cibernética não pode ser superestimada. À medida que todos os aspectos das nossas vidas e do nosso trabalho se tornam cada vez mais dependentes da Internet, qualquer forma de ataque cibernético pode ter resultados catastróficos. Aqui estão alguns dos principais motivos para a segurança cibernética:

1. Proteção da privacidade pessoal

Compartilhamos cada vez mais informações on-line, incluindo informações pessoais (como endereços, números de telefone e números de previdência social) e informações financeiras (como informações de contas bancárias e de cartão de crédito). Se as medidas de cibersegurança forem inadequadas, esta informação poderá cair em mãos erradas, conduzindo ao roubo de identidade ou a outras formas de crime.

2. Segurança corporativa

Para as empresas, a segurança da rede é ainda mais crucial. As empresas detêm grandes quantidades de dados confidenciais, incluindo informações de funcionários, informações de clientes, informações financeiras da empresa e outros dados comerciais. Os ataques cibernéticos podem resultar no roubo dessas informações, levando a perdas financeiras, danos à marca e possivelmente até ao fechamento de empresas.

Por exemplo, um ataque cibernético de 2017 à empresa de relatórios de crédito Equifax resultou no roubo de informações pessoais de aproximadamente 147 milhões de consumidores nos EUA, incluindo nomes, números de Segurança Social, datas de nascimento, endereços e alguns números de carta de condução.

3. Segurança nacional

A segurança cibernética também é uma parte importante da segurança nacional. As infra-estruturas críticas do país, tais como redes eléctricas, sistemas de transporte e redes de comunicações, dependem todas de redes. Os ataques cibernéticos podem paralisar estes sistemas, representando uma ameaça à segurança nacional.

Por exemplo, em 2015, a rede eléctrica da Ucrânia sofreu um ataque cibernético, fazendo com que cerca de 230 mil pessoas perdessem energia. Segundo relatos, esta foi a primeira vez na história que uma queda de energia foi causada por um ataque cibernético.

3. Conclusão

A cibersegurança é uma questão à qual todos precisam prestar atenção. Quer façamos compras online, utilizemos as redes sociais, trabalhemos online ou dependamos da Internet para atividades diárias básicas, precisamos de proteger as nossas informações e dispositivos contra ataques cibernéticos.

A cibersegurança exige a participação de todos nós e cada um de nós tem a responsabilidade de proteger o nosso ciberespaço. Isso inclui o uso de senhas fortes, a atualização regular do software, o compartilhamento cuidadoso de informações pessoais, o uso de conexões de rede seguras e a educação de você e de outras pessoas sobre ameaças cibernéticas.

A segurança da rede não é apenas uma questão técnica, mas também uma questão humana. Somente quando todos reconhecermos a importância da cibersegurança e tomarmos medidas adequadas para proteger o nosso ciberespaço poderemos realmente alcançar a cibersegurança

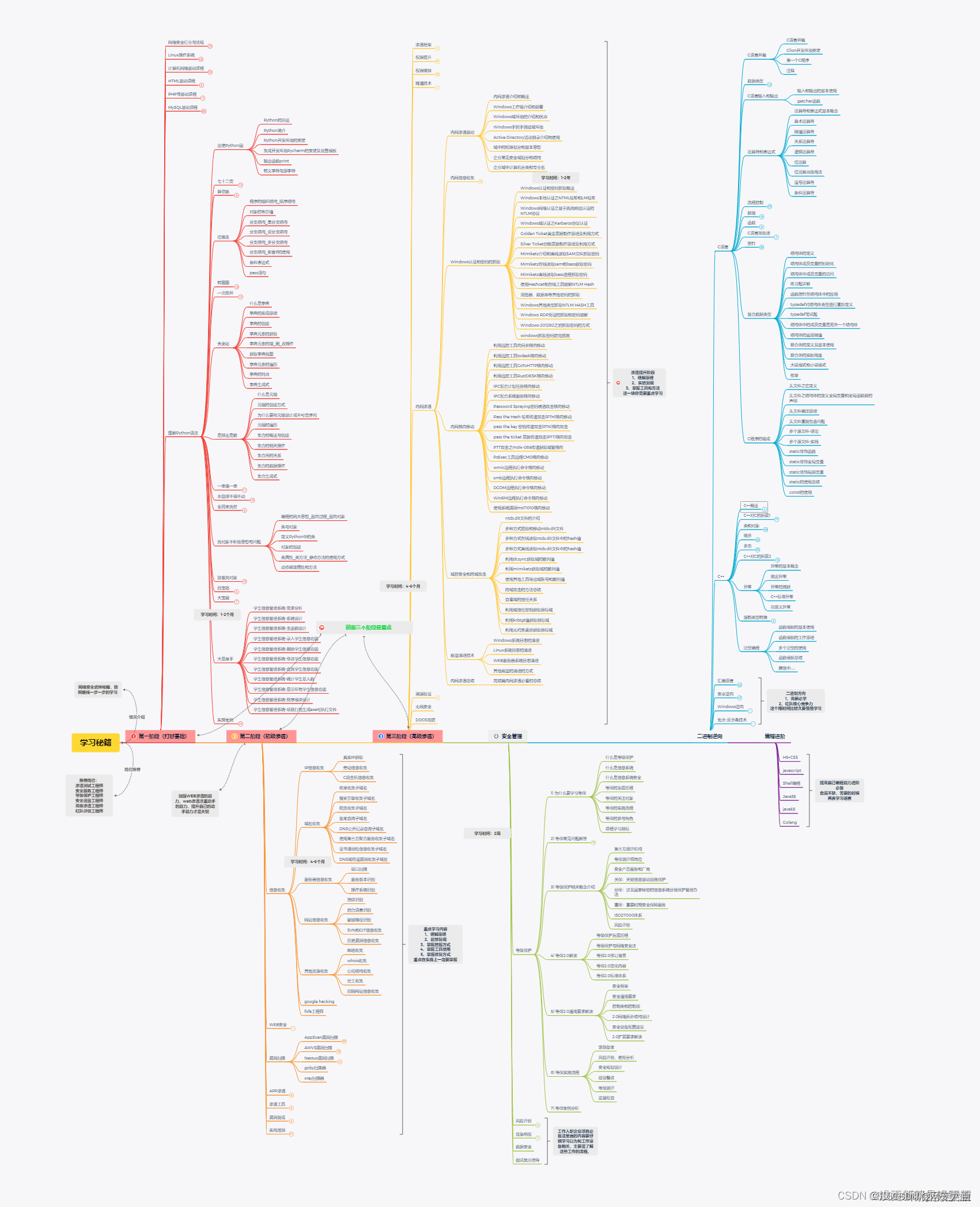

4. Existe muito conhecimento sobre segurança de rede. Como organizá-lo de forma científica e razoável?

1. Estágio básico

- Lei de Segurança Cibernética da República Popular da China (inclui 18 pontos de conhecimento)

- Sistema operacional Linux (incluindo 16 pontos de conhecimento)

- Rede de Computadores (inclui 12 pontos de conhecimento)

- SHELL (contém 14 pontos de conhecimento)

- HTML/CSS (incluindo 44 pontos de conhecimento)

- JavaScript (incluindo 41 pontos de conhecimento)

- Introdução ao PHP (incluindo 12 pontos de conhecimento)

- Banco de dados MySQL (incluindo 30 pontos de conhecimento)

- Python (incluindo 18 pontos de conhecimento)

O primeiro passo para começar é aprender sistematicamente conhecimentos básicos de informática, ou seja, aprender os seguintes módulos de conhecimento básico:Sistema operacional, protocolo/rede, banco de dados, linguagem de desenvolvimento, Princípios comuns de vulnerabilidade.

Depois de aprender os conhecimentos básicos anteriores, é hora de praticar.

Devido à popularidade da Internet e da informatização, os sistemas de sites têm muitos negócios externos, e o nível dos programadores e a configuração do pessoal de operação e manutenção variam, portanto há mais conteúdo que precisa ser dominado.

2. Estágio de penetração

- Penetração e defesa de injeção SQL (incluindo 36 pontos de conhecimento)

- Penetração e defesa relacionadas ao XSS (incluindo 12 pontos de conhecimento)

- Carregar verificação de penetração e defesa (incluindo 16 pontos de conhecimento)

- O documento contém penetração e defesa (incluindo 12 pontos de conhecimento)

- Penetração e defesa CSRF (incluindo 7 pontos de conhecimento)

- Penetração e defesa SSRF (incluindo 6 pontos de conhecimento)

- Penetração e defesa XXE (incluindo 5 pontos de conhecimento)

- Penetração e defesa de execução remota de código (incluindo 7 pontos de conhecimento)

Dominar os princípios, usos, defesas e outros conhecimentos sobre vulnerabilidades comuns. Na fase de penetração na Web, você ainda precisa dominar algumas ferramentas necessárias.

Principais ferramentas e plataformas para dominar:burp, AWVS, Appscan, Nessus, sqlmap, nmap, shodan, fofa, ferramentas de proxy ssrs, hydra, medusa, airspoof etc. Você pode usar o campo de tiro de código aberto acima para praticar as ferramentas acima, o que é suficiente;

3. Gestão de segurança (melhoria)

- Redação de relatório de penetração (incluindo 21 pontos de conhecimento)

- Nível de proteção 2.0 (inclui 50 pontos de conhecimento)

- Resposta a emergências (incluindo 5 pontos de conhecimento)

- Auditoria de código (incluindo 8 pontos de conhecimento)

- Avaliação de risco (incluindo 11 pontos de conhecimento)

- Inspeção de segurança (incluindo 12 pontos de conhecimento)

- Segurança de dados (incluindo 25 pontos de conhecimento)

Inclui principalmentepreparação de relatórios de penetração, classificação de proteção do nível de segurança da rede, resposta a emergências, auditoria de código, avaliação de risco, inspeção de segurança, segurança de dados e compilação de leis e regulamentosetc.

- Esta etapa é principalmente para aqueles que já estão engajados em trabalhos relacionados à segurança de redes e precisam ser promovidos a cargos de gestão.

- Se você está estudando apenas para assumir cargos de engenharia, pode ou não estudar nesta fase.

4. Estágio de atualização (atualização)

- Criptozoologia (incluindo 34 pontos de conhecimento)

- Introdução ao JavaSE (incluindo 92 pontos de conhecimento)

- Linguagem C (incluindo 140 pontos de conhecimento)

- Linguagem C++ (incluindo 181 pontos de conhecimento)

- Engenharia reversa do Windows (incluindo 46 pontos de conhecimento)

- Competição CTF Capture the Flag (incluindo 36 pontos de conhecimento)

- Engenharia reversa do Android (incluindo 40 pontos de conhecimento)

Incluindo principalmentecriptografia, JavaSE, linguagem C, C++, engenharia reversa do Windows, competição de captura de bandeira CTF, engenharia reversa do Android etc.

Destinado principalmente àqueles que já estão envolvidos em trabalhos relacionados à segurança de redes e precisam aprimorar seus conhecimentos em arquitetura de segurança avançada.

Se você realmente deseja começar a trabalhar com segurança na Web por meio do auto-estudo, sugiro que dê uma olhada no roteiro de aprendizagem a seguir, que detalha quanto tempo leva para aprender cada ponto de conhecimento e como aprendê-lo. O tempo total de auto-estudo é de cerca de meio ano, e é eficaz em testes pessoais (há uma surpresa no final do artigo) ):

Depois de definir sua estrutura de conhecimento e saber como aprender, o próximo passo é preencher a estrutura com conteúdo.

Temos muitas opções no momento, como CSDN, Zhihu e Bilibili. Há muitas pessoas compartilhando seus materiais de aprendizagem, mas acho que há uma grande escolha aqui. O problema é que elas são incoerentes e incompletos. A maioria dos tutoriais compartilhados gratuitamente são apenas uma peça aqui e ali, sem prefácio e acompanhamento. Você ficará confuso enquanto aprende. Esta é minha experiência pessoal após o auto-estudo.

Se você realmente quiser aprender por conta própria, posso compartilhar com você estes tutoriais que compilei e coletei. Eles não incluem apenassegurança na Web, Há também testes de penetração e outros conteúdos, incluindo e-books, perguntas de entrevistas, documentos PDF , vídeos e notas de cursos relacionados, já aprendi todos, Curta e salve na área de comentários e deixe uma mensagem " Já estou seguindo a solicitação ”! pode ser compartilhado com todos gratuitamente! Amigos que mal podem esperar também podem me chutar diretamente da plataforma! Ou depois de me seguir, o plano de fundo será enviado automaticamente para todos! Depois de acompanhar, preste atenção às notícias de fundo!

Meu conselho aos meus amigos é pensar com clareza: Não há atalho para o autoaprendizado sobre segurança de rede. Em comparação, a segurança da rede do sistema é a maneira mais econômica e econômica, porque pode ajudá-lo a economizar muito tempo e custos de energia. Espere, agora que você está nesse caminho, mesmo que o futuro possa parecer difícil, contanto que você cerre os dentes e persevere, eventualmente obterá os resultados desejados.

Materiais de aprendizagem e tutoriais sobre segurança de rede, siga para ser enviado automaticamente

Ferramentas de hacking e documentos técnicos SRC e livros em PDF e segurança na web, etc. (podem ser compartilhados)

Lista de livros recomendados:

Sistema operacional do computador:

【1】Codificação: a linguagem oculta por trás do software e hardware do computador

【2】Compreensão aprofundada do sistema operacional

【3】Compreensão aprofundada do sistema operacional Windows

【4】 Kernel e implementação do Linux

Categoria de desenvolvimento de programação:

【1】 programação do Windows

【2】 núcleo windwos torna-se

【3】Programação Linux

【4】Transformação avançada do ambiente unix

【5】IOS torna-se

【6】A primeira linha do código Android

【7】Design de linguagem de programação C

【8】C primer plus

【9】C e ponteiros

【10】C Programação Especializada

【11】C Armadilhas e Defeitos

【12】 Linguagem Assembly (Wang Shuang)

【13】tecnologia central java

【14】Ideias de programação Java

【15】Programação central em Python

【16】Estratégia de script Linuxshell

【17】Introdução aos Algoritmos

【18】Princípio de compilação

【19】Combate prático da tecnologia de compilação e descompilação

【20】Como limpar seu código

【21】Enciclopédia de código

【22】Explicação detalhada do TCP/IP

【23】Rootkit: Espreitadores na área cinzenta do sistema

【24】Guia de tecnologia de ataque e defesa de hackers

【25】Criptografia e descriptografia

【26】Tecnologia de desmontagem e análise reversa de C++ revelada

【27】Testes de segurança na Web

【28】White hat fala sobre segurança na web

【29】Proficiente em hackeamento de scripts

【30】Tecnologia de hacking front-end da Web revelada

【31】Aplicativos para programadores

【32】Manual de Redação em Inglês: Elementos de Estilo

Declaração especial:

Este tutorial é um compartilhamento puramente técnico! Este tutorial não tem a intenção de fornecer suporte técnico para pessoas mal intencionadas! Também não assumimos qualquer responsabilidade solidária decorrente do uso indevido de tecnologia! O objetivo deste tutorial é maximizar a atenção de todos à segurança da rede e tomar as medidas de segurança correspondentes, reduzindo assim as perdas económicas causadas pela segurança da rede.