Leia o certificado em criptografia em um artigo

No artigo anterior, falamos sobre assinaturas digitais.O papel das assinaturas digitais é evitar adulterações, disfarces e negação. Mas existe uma premissa muito grande para o uso correto da tecnologia de assinatura digital, ou seja, a chave pública usada para verificar a assinatura deve realmente pertencer ao remetente.

Se a chave pública que você obteve forjada, não importa o quão perfeito seja o seu algoritmo de assinatura, você obterá o resultado errado.

Então, como podemos proteger a chave pública do remetente? Aqui você precisa usar o certificado. O chamado certificado é obtido assinando a chave pública do remetente por meio de uma instituição confiável de terceiros.

Existem dois conceitos aqui: certificado de chave pública (Certificado de Chave Pública, PKC) e autoridade de certificação (Autoridade de Certificação, CA). Amigos familiarizados com blockchain costumam ouvir o termo CA, CA é o organismo de certificação aqui.

Exemplos de certificados

Vemos um exemplo que pode ser encontrado na prática:

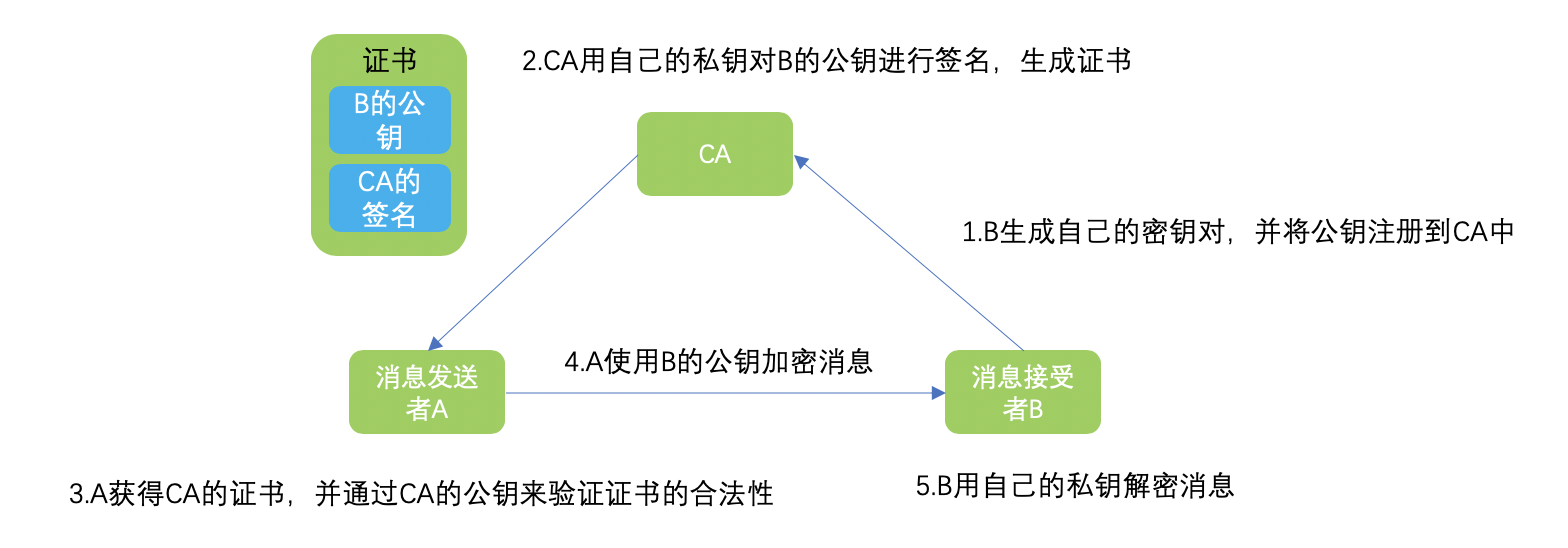

Se A deseja enviar uma mensagem para B, esta mensagem deseja usar a chave pública de B para criptografar, mas A não pode saber antecipadamente o que é a chave pública de B, então você pode usar a seguinte arquitetura de certificado:

- Na primeira etapa, B precisa gerar seu próprio par de chaves e depois registrar a chave pública na CA. Aqui, a CA é uma organização terceirizada confiável.

- Depois que a CA obtém a chave pública de B, ela usa sua própria chave privada para assinar a chave pública de B e obter um certificado.

- A obtém o certificado e a chave pública da CA (a CA é uma instituição confiável e pode ser obtida em um site público) e usa a chave pública da CA para verificar a validade da assinatura do certificado.

- A obtém a chave pública de B e usa a chave pública de B para criptografar a mensagem.

- B descriptografa a mensagem com sua chave privada e obtém o texto sem formatação.

Bem, este é o exemplo mais simples de uso de certificado.

Padrões e geração de certificado

Como o certificado é emitido pelo organismo de certificação, o usuário precisa verificá-lo e, em seguida, é necessário um formato de certificado padrão para facilitar o usuário. Um dos mais extensos formatos padrão de certificado é a especificação X.509 formulada pela ITU (União Internacional de Telecomunicações) e ISO (Organização Internacional de Padronização).

O x.509 possui muitos formatos estendidos, incluindo: DER, CRT, CER, PEM, etc. Eles têm usos diferentes em ambientes diferentes.

Então, como você gera um certificado? Você pode usar ferramentas de terceiros ou comandos de linha de comando como o openssl para gerar. O comando de geração específico não será elaborado aqui.

PKI

Com o formato do certificado, é possível realmente usá-lo?

De fato, isso ainda não é suficiente, também precisamos definir quem deve emitir o certificado, como emiti-lo, se o certificado é inválido etc. PKI (Public-Key Infrastructure) é uma série de especificações e protocolos formulados para o uso efetivo de certificados.

A composição da PKI possui três partes principais:

- Utilizadores

Usuários são pessoas que usam PKI, ou seja, pessoas que precisam usar a CA para publicar suas próprias chaves públicas e obter as chaves públicas de outras pessoas.

- Organismo de certificação

O organismo de certificação é a CA. É a pessoa que gerencia o certificado. Além de gerar certificados, a CA também possui uma tarefa muito importante de invalidar certificados.

Como o usuário pode perder a chave ou por alguns motivos, alguns certificados são descartados. Em seguida, você pode iniciar uma solicitação de revogação para a CA. O certificado inválido será armazenado na CRL. CRL é uma lista externa de obsolescência de certificados. Ao usar um certificado, o usuário deve primeiro verificar se o certificado está na lista da CRL. Se for, o certificado não pode ser usado.

- Armazém

O armazém é um banco de dados para armazenar certificados.Os certificados gerados após o registro do usuário são armazenados no armazém para que outros usuários obtenham e usem.

Hierarquia da CA

Aprendemos sobre o conceito de uma CA raiz no Fabric. O que isso significa?

Podemos saber pela introdução acima que, de fato, a CA não pode ser mantida apenas por uma organização, qualquer pessoa pode criar uma CA, desde que assine a chave pública.

Se uma organização grande deseja criar uma autoridade de certificação, por exemplo, um escritório central quer criar uma autoridade de certificação, primeiro ela pode criar uma autoridade de certificação raiz e, em seguida, criar sub-CAs sob a CA raiz. Essas sub-CAs são responsáveis pela emissão de certificados para usuários específicos na parte inferior. .

Ataques em certificados

Como os certificados são baseados na tecnologia de assinatura digital, todos os ataques baseados na tecnologia de assinatura digital são aplicáveis aos certificados.

Aqui está uma introdução aos ataques ao sistema PKI:

- Substitua a chave pública antes que a chave pública seja registrada.

Se o usuário B quiser gerar um certificado, ele precisará se registrar na CA e enviar sua chave pública à CA. Em seguida, antes que a chave pública seja enviada, ela poderá ser substituída maliciosamente.

- Roubar a chave privada da autoridade de certificação

Todas as chaves públicas do usuário são assinadas pela chave privada da CA. Se a chave privada da CA for roubada, todos os certificados serão inseguros.

A CA é realmente uma organização centralizada, e esses problemas geralmente ocorrem em organizações centralizadas. Romper com um quebra tudo.

- Disfarçado de organismo de certificação

O invasor pode fingir ser uma autoridade de certificação e permitir que o usuário seja enganado. Portanto, os usuários devem ter cuidado ao se registrar.

- Ataque por diferença horária da CRL

Se a chave de B for perdida, ele enviará um aplicativo de descarte para a CA, mas há uma diferença de tempo entre o envio do aplicativo e o aplicativo em vigor e a geração da CRL. A chave descartada ainda pode ser usada legalmente durante esse período.

Para mais informações, visite http://www.flydean.com/certificate/