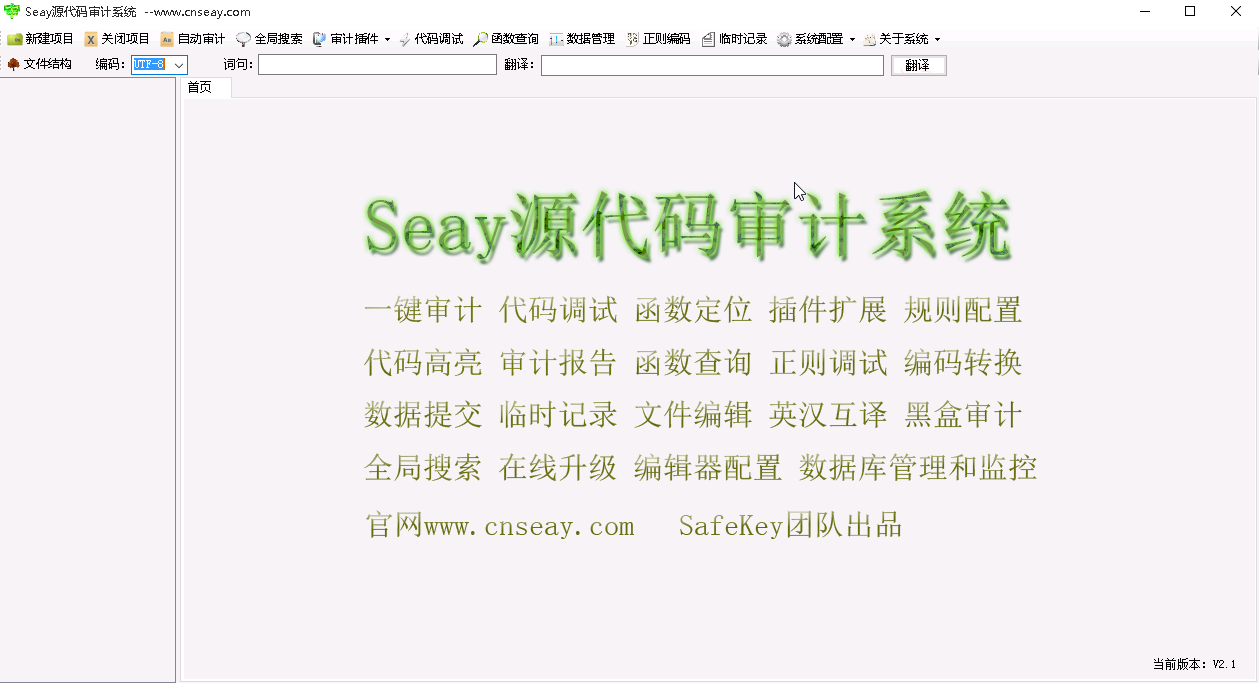

自動コード監査機能付きホワイトボックスコード監査ツールに基づいSeayソースコード監査システムは、手動監査の退屈なプロセスを簡素化し、コード監査賢く簡潔。

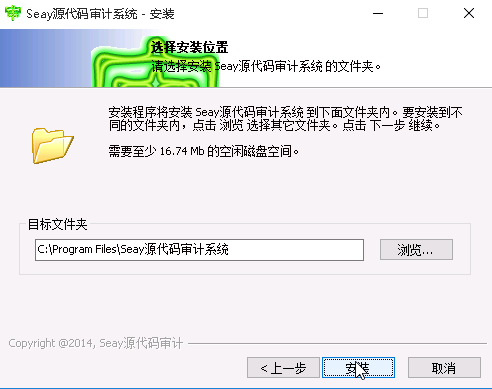

すべてのデフォルトのインストール方法

.NETをダウンロードしてインストールし、関連するコンポーネントが正常に使用することができます

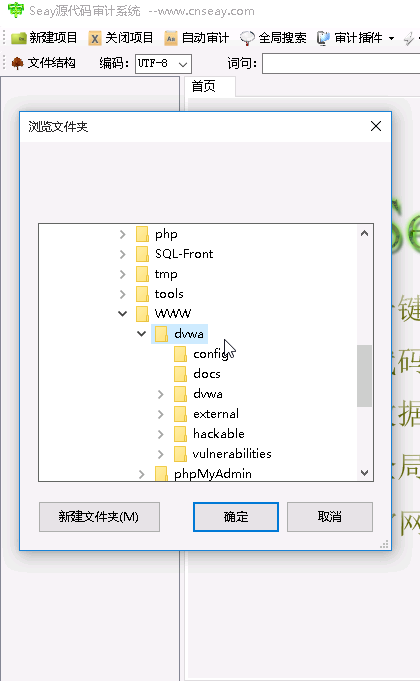

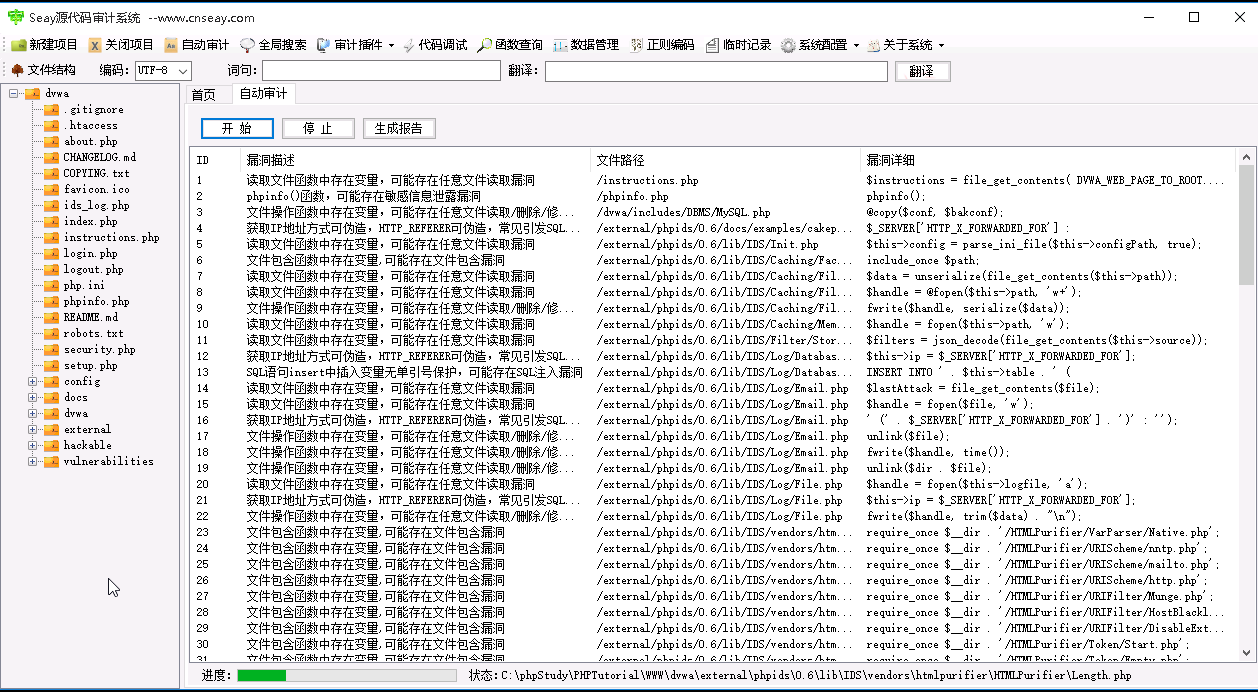

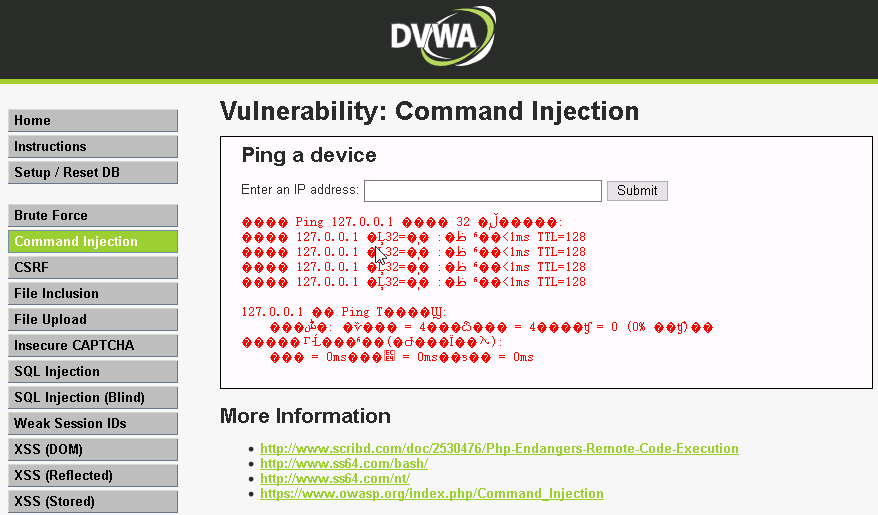

これはdvwaに例です

アッパーはdvwaフォルダソースを選択し、新しいプロジェクトの角を左に

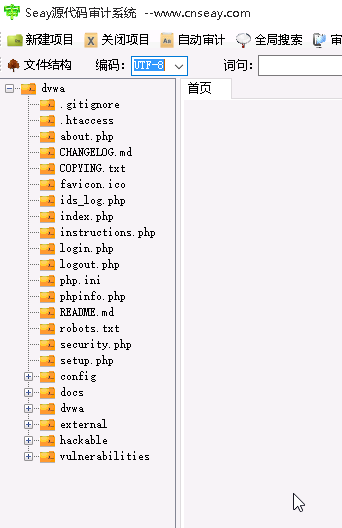

ファイルに左のリストに組織構造を、[OK]をクリックすると、

上部のメニューバーの自動監査をクリックします。

進捗状況が下に表示されます

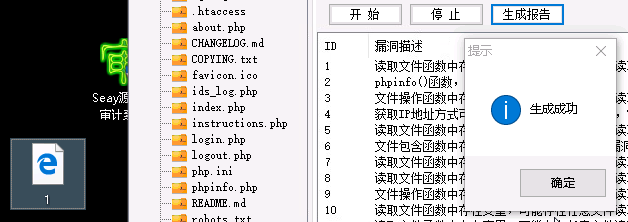

私たちは、簡単に、監査の追跡を生成するレポートをクリックすることができます

一目でブラウザ、脆弱性の種類、ファイルパス、不審な機能で見ます

監査システム、スキャン結果をよく見に戻ります

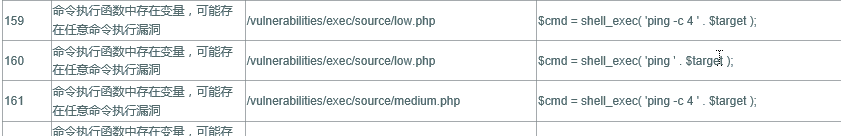

見つけるのは困難ではない、監査の結果のほとんどは、このような156から163のためのIDとして、非常に正確で、コマンドのうち、監査の結果は、ファイルパスを参照してください幹部の一部であり、我々は次のdvwaソースフォルダが幹部に格納されて知っていますウェブコマンド実行サービス。別の例は、166と167のIDである、それは脆弱性監査、ファイルが含まれているFiのフォルダの下dvwaプットのWebサービスであることを同じソースコードの比較ショーを含むファイルです。

私たちは、このコラムで詳しく説明脆弱性を見て、あなたはそれが容疑者Aの特定のファイルパス与えていることがわかります抜け穴のような声明を。

コマンドの実行の一例として160、161

脆弱性の詳細は疑いの抜け穴を作成する文で見ることができます

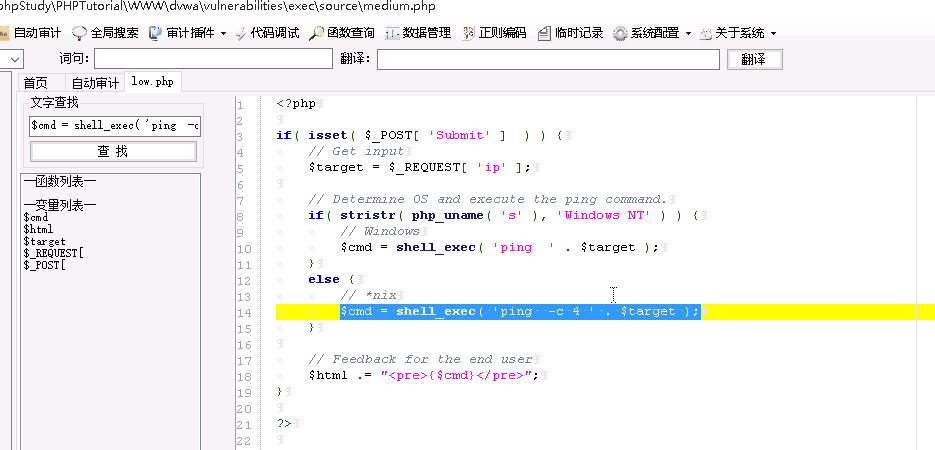

しかし、特定の状況では、まだ我々は完全なファイルを開くにはダブルクリックして、コンテキストを分析する必要があります

我々は、2つの第一のオペレーティングシステムを決定があるので理由の発見であるシートライン10とライン14の前面に2つの欠陥である参照し、別のシステムに応じて異なるピングステートメントを実行することができます。

もしくはshell_exec DOがpingの$ターゲット、私たちは$ターゲット変数に渡されたので、私たちは、窓です。

それはここにトリックです:

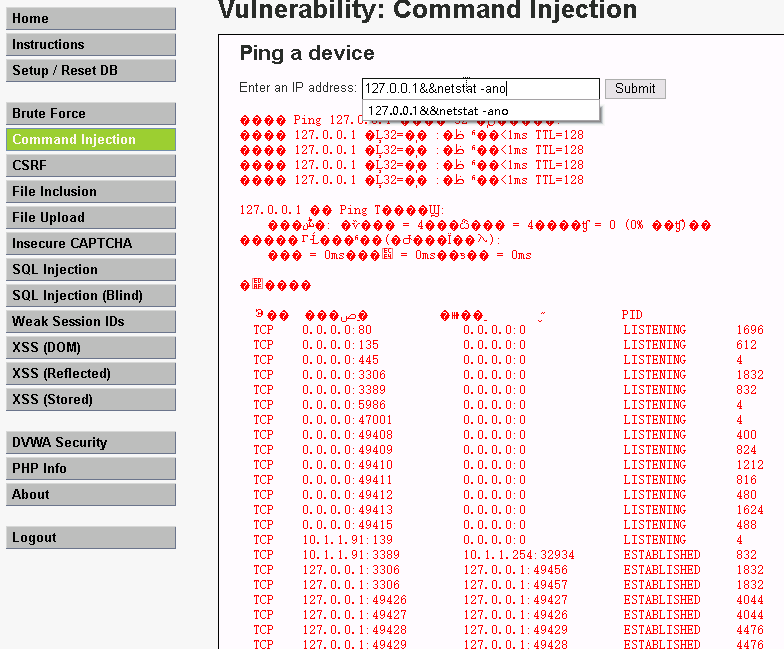

複数のコマンドを実行するには、「&&」、「||」と「&」; WindowsおよびLinuxシステムで使用することができます「」

;:障害が発生する前に問題、複数の命令を実行していません

&&:命令の実行が成功する前と後に実行するコマンドの後

||:コマンドの実行に失敗する前に、命令実行後

&:同時に(順不同時間)の2つのコマンドを実行します

程序默认我们传入的是ip地址,可是如果我们在ip地址后面加上上面提到的四个符号中的一个,那么就可以执行其他命令了

输入127.0.0.1果然是返回ping之后的结果,然后我们再用127.0.0.1&&netstat –ano 试试

果然,在执行了ping之外,还执行了我们额外的命令,这就是命令执行漏洞了

Seay审计系统典型的使用方法就是这样了,需要注意的是,Seay的功能不限于此,比如说全局搜索,以shell_exec为例

可以帮助我们列出容易造成漏洞的函数,再快速定位到可能存在漏洞的文件

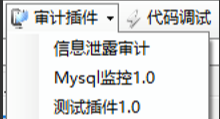

再比如说审计插件

可以自己开发一些插件用于审计,作者也已经内置了几款,比如信息泄露插件,可以快速审计可能存在的信息泄露风险,在站点地址输入路径以后就可以自动审计了

还有很多其他功能,请自行探索使用。

事实上Seay进行审计最主要的方法就是正则匹配,就是用一些容易造成漏洞的函数语句去匹配源码中是否存在,由于这种审计机制,所以也存在一定的误报率。工具毕竟只是一方面,更重要的是人工来判断。

代码审计比较流行的两款工具已经介绍完了,在后续的实验中,我们将会开始实战一些小型的cms。