ネットワーク化されたオフィスは企業に利便性をもたらす一方で、データ漏洩の脅威ももたらします。IBMセキュリティが発表した最新の年次「データ侵害コストレポート」によると、2023年の世界的なデータ侵害の平均コストは445万米ドルに達し、レポートの歴史の中で記録を樹立し、平均より15%増加すると予想されています。過去3年間のこと。同じ期間に、セキュリティの脆弱性の検出と脆弱性の悪化にかかるセキュリティ コストは 42% 増加し、セキュリティ脆弱性の総コストに占める割合は過去最高に達しました。これらの値の増加は、組織がセキュリティ侵害を調査して対処する方法がより洗練されていることを示しています。

企業の内部ネットワークにおけるデータ漏洩の一般的な方法には、内部従業員による漏洩、外部ハッカー攻撃、サードパーティパートナーによる漏洩、物理機器の損失などがあります。標準化された管理により、サードパーティパートナーからの漏洩や物理的な機器の損失のリスクを回避できます。従業員の内部漏洩とは、企業の従業員がその立場を利用して、顧客データや企業財務報告書などの企業機密情報を盗み、コピーし、そのデータを競合他社や犯罪者に提供する可能性があることを意味します。外部ハッカー攻撃とは、ハッカーがネットワークの脆弱性を利用して企業システムに侵入し、企業データを盗むことを指します。たとえば、フィッシングメールやトロイの木馬攻撃などです。これら 2 種類のデータ漏洩経路に関して、企業のネットワーク セキュリティ管理を強化するためにグラフ データベース テクノロジを使用する方法を以下に説明します。

図の技術要件

ネットワークはハードウェア デバイスと伝送プロセスで構成されるトポロジー構造であり、グラフ データベースはそのようなシナリオを処理するように自然に適応されています。サーバー、ルーター、スイッチ、IGP、BGP およびその他のルーティングおよびスイッチング通信プロトコル スタック、DNS、端末機器およびその他のソフトウェアおよびハードウェアがネットワーク相互接続システムを形成しており、ネットワーク攻撃はこれらのエンティティの相互接続に依存する必要があります。上記の物理エンティティをポイントに抽象化し、プロトコルを交換し、相互接続関係をエッジに抽象化し、グラフ データベースを通じてネットワーク セキュリティ グラフを構築して、攻撃パスを直感的に追跡し、漏洩状況を照合し、ネットワーク セキュリティの脅威を効果的に軽減します。

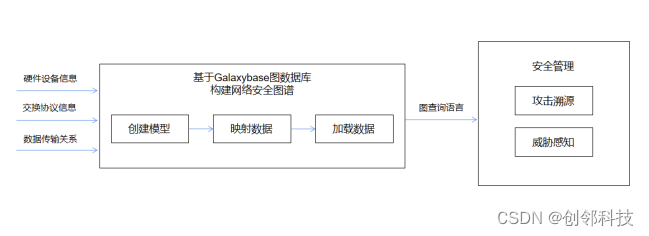

Galaxybase グラフ データベースを使用してネットワーク セキュリティ グラフを構築する基本的な概略図は次のとおりです。

グラフモデルの構築

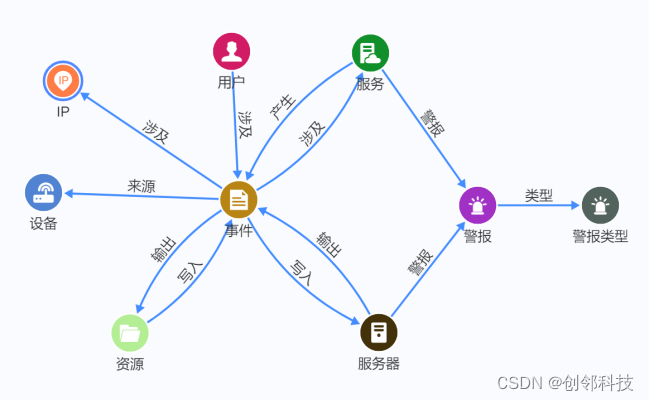

ネットワーク攻撃の基本パターンによれば、攻撃を追跡するには、アラームの発信元を特定のサービスにまで遡る必要があり、そのサービスはシステムによってログに記録され、同時にログも記録されます。サービスを実行するために呼び出されるリソース、デバイス、IP、およびユーザーを記録します。システムはそのようなノードをマークし、このタイプのアラームが再び侵入したときにタイムリーに警告を発することができます。さらに、ユーザーの異常な行動もシステムに登録することができ、ユーザーの操作が異常な行動と一致した場合、システムがタイムリーに検知します。次に、Galaxybase グラフ データベースを使用して、以下の表に示すポイントの種類とポイントの属性を示すデータ モデルを作成します。

| ポイントタイプ | 属性 |

|---|---|

| アラートの種類 | タイプIDなど |

| 警報 | アラームID、アラーム時刻、アラームの種類など |

| イベント | イベントID、開始時刻、終了時刻、イベントの種類など |

| 仕える | 配送ポイントID、住所等 |

| サーバ | サーバーIDなど |

| IP | IPアドレス、禁止IPなど |

| ユーザー | ユーザーIDなど |

| リソース | リソースID、リソース名、URL、リソースタイプなど |

| 装置 | デバイスIDなど |

エッジの種類、始点の種類、終点の種類は下表のとおりです。

| エッジタイプ | 始点の種類 | 終端点の種類 |

|---|---|---|

| 生産する | 仕える | イベント |

| 警報 | サーバ | 警報 |

| 警報 | 仕える | 警報 |

| ソース | イベント | 装置 |

| タイプ | 警報 | アラートの種類 |

| 関与する | イベント | IP |

| 関与する | ユーザー | イベント |

| 関与する | イベント | 仕える |

| 出力 | イベント | リソース |

| 書く | リソース | イベント |

ネットワーク セキュリティ モデルを次の図に示します。

グラフ モデルの構築方法の詳細については、「グラフの構築」を参照してください。

グラフ アプリケーション - 攻撃元の追跡

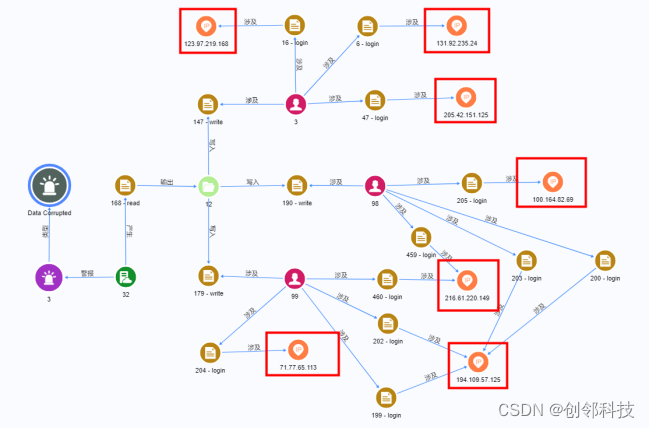

ネットワーク セキュリティでは、アラームは特定のアラーム タイプに従って分類できます。アラームのタイプが異なれば、リソースのタイプも異なります。呼び出されたリソースを特定のイベントまで追跡することにより、イベントが特定のタイプのユーザーによって生成されたことがわかります。これらのユーザーの IP は追跡され、システムに記録されます。次回そのような IP がネットワークに侵入したときは、対応するアラートに焦点を当て、攻撃の早期警告を準備します。たとえば、アラーム タイプ「データ破損」からトレースを開始し、関係する IP アドレスをクエリし、上で構築したグラフ モデルで探索を実行します。

検索結果

次の図に示すように、グラフ クエリ言語は、アラーム タイプ「データ破損」から始まるアラーム入力期間内に対応するリソースを呼び出すすべてのユーザー名を検出し、これらのユーザー名の IP アドレスを返します。このアラーム タイプは 7 つの IP アドレスまで追跡されていることが直感的にわかります。これは、これら 7 つのアドレスがこのタイプのアラームを生成し、結果を登録するようシステムに通知する傾向があることを示しています。次回これらの IP にアクセスするときは、データ破損タイプのアラームに焦点を当て、違法な操作を回避するために早期に警告を発する必要があります。

グラフ アプリケーション - 脅威認識

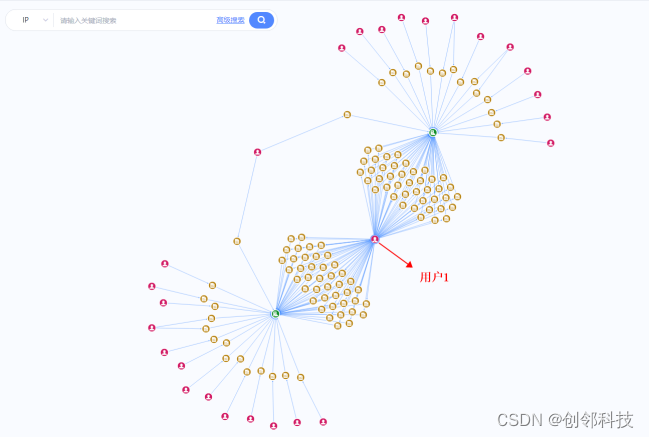

過去のデータによると、ネットワーク セキュリティ検出の有効期間は第 2 レベルです。攻撃脅威の原因をウィンドウ期間内に分析できなかった場合、企業に多大な損失が発生します。したがって、企業の脅威を認識する能力を向上させることは、ネットワーク セキュリティ システムが解決する必要がある重要な課題です。モデルトレーニングを使用して、不正な操作を事前にシステムに入力します。ユーザーがルール違反に遭遇した場合、事前に脅威を認識します。たとえば、ユーザー 1 が短期間に多数のイベントを操作したとします。上で構築したグラフ モデルで、同様の期間に操作をミラーリングしたかどうかを確認します。

検索結果

下図にあるように、短期間に大量のイベントを動作させることは、すでに異常な動作です。パターンマッチングアルゴリズムにより、User 1 がミラーリング操作も行っていることが判明しました。上記 2 つの動作はシステムの不正な操作です。管理者は User 1 の異常な動作に注意し、内部データを回避するための脅威に注意する必要があります。」漏れがあります。

結論

上記はネットワーク セキュリティ グラフを単純に表示したものですが、上の 2 つの例を通して、グラフ データベースがネットワーク セキュリティ システムに関与するソフトウェアおよびハードウェア デバイスをグラフとして構築し、スタッフがグラフの視覚化機能を使用して直感的に情報を把握できることがわかります。アラームに基づいて攻撃パスを復元します。タイプ別に攻撃源を調査し、攻撃パターンを照合し、防御および監視メカニズムを事前に策定することで、ネットワーク脅威を認識する際の企業の機敏性が大幅に向上し、データ漏洩のリスクを効果的に軽減できます。

今日の急速に発展するデジタル経済環境において、ネットワーク セキュリティの分野は複数の課題に直面しています: 利益や国家による、目に見えない高度な攻撃を含む外部攻撃の増加、悪意や過失による内部関係者による攻撃、従業員によって引き起こされるさまざまな内部脅威、侵害アカウントと侵害されたホスト、デジタル インフラストラクチャの脆弱性とリスクが増大し、ビジネス ニーズが常に変化している、セキュリティ チームの人員が不足しているか能力が限られており、「セキュリティ戦争」の非対称環境に閉じ込められています。ネットワーク セキュリティ インシデントが頻繁に発生し、ネットワーク攻撃手法がますます複雑かつ変化しやすくなっている今日、侵入防御システムなどの受動的な防御手法だけに依存するだけでは、ネットワーク空間のセキュリティを効果的に維持することはできません。グラフ テクノロジは、大量のデータをタイムリーかつ正確に分析および処理し、重要な要素と関係を抽出できます。大規模で分散し、断片化され、隠された関係のネットワーク セキュリティ データを処理する際に大きな潜在的価値があり、ネットワークに大きな可能性をもたらします。セキュリティ保護 新しいソリューション パスが提供されます。

Chuanglin Technology は、グラフ データベースに基づくネットワーク セキュリティ管理に関する浙江大学ネットワーク セキュリティ研究室との共同研究計画を策定し、グラフ テクノロジを使用してネットワーク セキュリティの脅威に対抗し、ユーザー エンティティにおける正確かつタイムリーなリスク調査、監視、およびトレーサビリティを実現する方法を共同で研究します。行動分析 (UEBA) やネットワーク全体のアクセス制御戦略の構築などの分野で革新的なソリューションを共同構築します。世界的なデジタル化の波の中で、ネットワーク環境はより多様化し、人員はより複雑になり、アクセス方法はより多様になり、ネットワークの境界は徐々に曖昧になり、さらには消滅し、ネットワークのセキュリティは個人の安全、社会的安全のための重要な前提条件となっています。安全、そして国家の安全。Chuanglin Technology は、ネットワーク データ セキュリティ管理のインテリジェントなアップグレードを強化し、デジタル経済の新しいインフラストラクチャを保護するために、大学と協力してグラフ データベースのネットワーク セキュリティ人材の育成に投資を継続し、学術理論研究と製品アプリケーションの推進を組み合わせていきます。

今後は、Chuanglin Technology WeChat公式アカウントでグラフデータベースに関する注目の応用シナリオや最先端情報をさらに公開し、再現可能なデータセットやモデリング手法、クエリステートメントも公開していきます。注意してください。