Cada año, una variedad de incidentes de fuga de datos reportados tras otro, la mayoría de ellos son eventos internos fugas de datos, en comparación con el convencional externa *** robar esto desde fugas internas maliciosos más específico, encubierta , a la pérdida de negocio causado por el mayor.

Especialmente en la investigación y el desarrollo, principalmente en las empresas orientadas a la tecnología, una gran cantidad de personal de código de I + D se almacena en el equipo. Estos códigos si se filtraron intencionalmente o no, la operación continuada hará que las empresas económicas, pérdida de reputación, y la cara aún más severas sanciones reglamentarias.

Entonces, ¿cómo pueden las empresas proteger los datos de código básico que? Aquí echamos un vistazo a cómo las grandes empresas están haciendo.

En primer lugar nos fijamos en los caminos desde el punto de vista de la gestión interna de la empresa.

1 , para firmar un acuerdo de confidencialidad . Muchas empresas, sobre todo las grandes empresas, en las contrataciones de tiempo, firmarán un acuerdo de confidencialidad, especialmente los desarrolladores involucrados en dicha información personal básico de esta manera, pueden evitar que los empleados de forma activa fugas cierto punto, vale la pena señalar que, acuerdo para aclarar el alcance de los secretos comerciales, la clasificación y nivel de división, para evitar que "un acuerdo de papel" se ha convertido en palabras vacías.

2 , la instalación de sistemas de monitoreo. Algunas empresas optan por instalar una cámara en la oficina, o instalar el software de control en el equipo, de esta manera se puede limitar el comportamiento de los empleados, en cierta medida, pero hay que avanzar y comunicación con los empleados, de lo contrario fácilmente dar lugar al resentimiento de los empleados.

3 , desactive el USB interfaz. Esta es la forma en que un montón de I + D de la empresa va a tomar, este método puede evitar que los desarrolladores maliciosos para copiar el código y otros datos pueden ser evitado T propagación del virus o el disco duro.

4 , control de acceso. De acuerdo rango y privilegios de los empleados, su trabajo sólo puede acceder a los datos requeridos, por lo que los desarrolladores ordinarios acceso a la información que el núcleo. También hay algunas empresas limitan el acceso, por ejemplo, no puede conectarse a Internet, pero el trabajo inevitablemente requerirá información externa, así que traiga una cierta influencia de esta manera va a funcionar.

A continuación, nos fijamos en los negocios desde un aspecto la tecnología de qué manera.

1, el uso de software de cifrado. Se trata de una gran cantidad de la ciencia y la tecnología de I + D de la empresa va a elegir la forma, puede proteger el documento en sí, con nombre en código y otros datos de cualquier manera, lo que los canales de fuga siempre está cifrado, protegiendo así el corazón del secreto no es ilegal para robar. De esta manera se puede reducir el impacto sobre las personas que trabajan, sin reducir la eficiencia.

2 , añadir marcas de agua. Marca de agua en forma de escritorio de un ordenador de sobremesa está representada en el terminal, a través de diferentes formas de texto, de matriz de puntos, el código de dos dimensiones y otra información relacionada con el uso del terminal en el escritorio del ordenador terminal, impedido por la toma de fotografías, imágenes, la impresión de la divulgación modo de información.

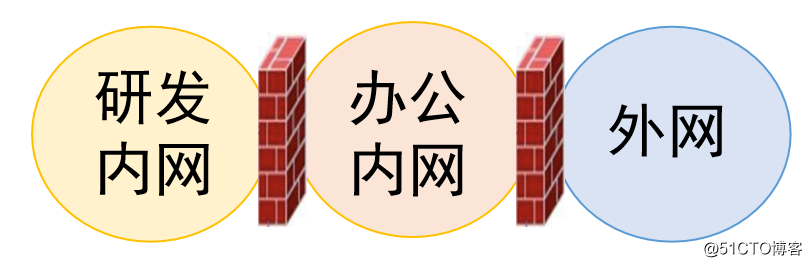

3 , la implementación de aislamiento de la red. Actualmente esto es considerado como la forma más popular. El primer paso es tomar la gran mayoría de las empresas dentro de la red de la empresa y el aislamiento de Internet, red de datos interna "atrapado", sino también a debidamente protegidos contra los riesgos externos. Las grandes empresas también pueden aplicarse para aislar aún más la red interna, como dividido en red de la oficina, Investigación y Desarrollo, la cadena de producción, pruebas de red, principalmente para proteger a los diferentes departamentos, el intercambio ilegal de datos entre los diferentes servicios. Aislado manera a través de la red, el núcleo interno se puede evitar efectivamente la fuga de datos de código.

Se adjunta: "aislamiento de la red de la empresa de construcción Guía del Libro Blanco" descargas gratuitas

5 , escritorio nube. Cloud Desktop es una forma muy popular, una gran cantidad de empresas orientadas a la I + D está utilizando, su costo relativamente bajo, flexible, pueden rápidamente responden a negocios y las necesidades de desarrollo , los datos se concentran en el servidor, el desarrollador de la terminal no re- guardar datos y el almacenamiento de códigos y otros datos no se cae, seguridad de la información .

ola digital global, seguridad de datos es siempre el centro de atención y enfoque en el sujeto. En pocas palabras, sin importar el tamaño y tipo de negocio, es necesario establecer un sistema para su propia protección de datos y mecanismos de seguridad que proteja los datos básicos para mejorar su competitividad de la base.