Informe sobre las amenazas de Symantec Internet Security 2017 elevó su página web exploró este año, el 76 por ciento del software malicioso. Si está utilizando WordPress, sucuri informe separado también mostró que más del 70% de los sitios se escanean y también hay una o varias vulnerabilidades.

Si le sucede a ser el dueño de una aplicación de red, la forma de garantizar que su sitio es seguro y no revelar información sensible?

Si la solución de seguridad basada en la nube, a continuación, puede que sólo necesite barrido de fugas de rutina. Pero si no, hay que realizar una exploración de rutina, a tomar las medidas necesarias para reducir los riesgos de seguridad.

Por supuesto, muchos función de escáner de pago será más amplia, rigurosa, contiene la salida del informe, alarma, guías detalladas de contingencia, y características adicionales.

El mayor inconveniente es la herramienta de código abierto software de base de vulnerabilidad no se puede pagar menos amplio.

1. arachnia

Arachni es un marco basado en Ruby como escáner de seguridad integrada de alto rendimiento para aplicaciones web modernas. Puede ser utilizado para los sistemas Mac, Windows y Linux, el archivo binario portátil.

Arachni no sólo puede escanear la página web estática básica o CMS, también es capaz de hacer la identificación de estas plataformas de información de huellas dactilares ((disco duro número y la red de tarjetas de dirección física de serie)) de. Y apoya tanto la inspección de verificación activa y pasiva.

Windows, Solaris, Linux, BSD, Unix

Nginx, Apache, Tomcat, IIS, Espolón

Java, Ruby, Python, ASP, PHP

Django, rieles, CherryPy, CakePHP, ASP.NET MVC, Symfony

detección de la vulnerabilidad del tipo generalmente incluir:

NoSQL / ciego / SQL / Código / LDAP / Comando / XPath 注入

Entre sitios de falsificación de petición

Rutas Transversales

La inclusión de archivo local / remoto

división de la respuesta

Cross-site scripting

DOM redirección no verificada

La divulgación de código fuente

Además, se puede seleccionar la salida HTML, XML, texto, JSON, YAML y otros formatos de informes de auditoría.

nos ayuda Arachni en forma de plug-ins para extender el alcance de detección a un nivel más profundo.

2. XssPy

Un hecho de gran alcance es, Microsoft, Stanford, Motorola, Informatica, y muchas grandes empresas están utilizando este XSS basado en Python (Cross Site Scripting) escáner de vulnerabilidades. Sus escritores con talento Faizan Ahmad, XssPy es una herramienta muy inteligente, no sólo para comprobar la página principal o una página determinada, sino también ser capaz de verificar todos los enlaces de la página web y subdominios. Por lo tanto, XssPy muy detallado y amplia gama de barrido.

3. w3af

w3af es de finales de 2006 para iniciar un proyecto de código abierto basado en Python, disponible para los sistemas Linux y Windows. w3af 200 capaz de detectar múltiples vulnerabilidades, incluyendo la parte superior OWASP 10 mencionado.

w3af puede ayudar a que se inyecte la cabecera de carga, URL, cookies, cadenas de consulta, post-datos, etc., para auditar el uso de una aplicación web y soportes diferentes métodos de impresión para completar el informe, tales como:

CSV

HTML

Consola

Texto

XML

Este programa se basa en una arquitectura plug-in, todos disponibles dirección de plug-ins: haga clic aquí.

4. Nadie

Creo que mucha gente nikto no es ajeno, que se hace Netsparker (empresa especializada en el escáner de seguridad web con sede central coordinar Reino Unido) patrocinó proyecto de código abierto, destinado a descubrir error de configuración del servidor Web, plug-ins y vulnerabilidades en la Web. nikto riesgo para más de 6.500 proyectos llevados a cabo pruebas exhaustivas. HTTP apoyo, SSL o autenticación NTLM proxy, etc., sino también para determinar el tiempo máximo de ejecución de cada ciclo de destino.

Nikto también se aplica a Kali Linux.

Nikto Encuentra los riesgos de seguridad del servidor web en las soluciones de redes empresariales en las perspectivas de aplicación muy amplio.

5. Wfuzz

Wfuzz (Web Fuzzer) es una intrusión de la aplicación se utilizarán los instrumentos de evaluación. Se puede Ofuscación de HTTP solicitud de datos en cualquier campo, una revisión de las aplicaciones Web.

Wfuzz Python se instala en el equipo se va a escanear. La utilización de directrices específicas se puede encontrar en este: enlace.

6. OWASP ZAP

ZAP (Ataque Zet Proxy) es cientos a nivel mundial de programadores voluntarios en una de las herramientas famoso por la penetración de las pruebas de mantenimiento de actualización positivo. Es una herramienta de Java multiplataforma, incluso funcionar en Raspberry Pi. ZAP entre el navegador y la aplicación web para interceptar y mensajes inspeccionar.

ZAP la pena mencionar excelentes características:

fuzzer

Y análisis automático pasiva

Soporte de múltiples lenguajes de scripting

navegación forzada (navegación forzada)

7. Wapiti

WAPITI escanear una página de destino específica, busca guiones y formas puede inyectar datos con el fin de verificar la existencia de las cuales lagunas. No es el código fuente para el control de seguridad, pero realiza la exploración cuadro negro.

Soporte y método de solicitud HTTP POST, HTTP y HTTPS proxy y certificación múltiple.

8. Vega

Vega fue desarrollado por el subgrafo, subgrafo es una multiplataforma escrito en Java herramientas de apoyo para la búsqueda de XSS, SQLi, RFI y muchas otras lagunas.

Vega GUI relativamente apariencia. Se pueden realizar análisis automáticos después de una aplicación por una de las credenciales de acceso particulares.

Si usted entiende el desarrollo, el ataque también puede crear un nuevo módulo de usos Vega API.

9. sqlmap

Como su nombre indica, podemos llevar a cabo pruebas de penetración y la base de datos de la vulnerabilidad a encontrar ayuda sqlmap.

apoyo Python en todo sistema operativo 2.6 o 2.7. Si usted está buscando bases de datos y de inyección SQL explota, sqlmap es un asistente buena.

10. Grabber

También es un Python hizo un buen trabajo de los aparatos. Estas son algunas de las características:

analizador de código JavaScript de origen

cross-site scripting, inyección SQL, SQL persianas

las pruebas de aplicaciones Uso de PHP PHP-SAT

Descargar: haga clic aquí.

11. Golismero

Aquí hay algunas herramientas de seguridad populares de un marco para gestionar y ejecutar Wfuzz, reconocimiento de DNS, sqlmap, openvas, analizador de robótica y así sucesivamente.

Golismero muy inteligente, capaz de integrar otras herramientas de análisis de prueba, la salida de un resultado unificado.

12. OWASP Xenotix XSS

de OWASP Xenotix XSS es un marco de alto nivel para la búsqueda y utilización de cross-site scripting, se construyó tres controlador difuso inteligente para exploración y optimización de resultados rápidos.

Esta herramienta tiene cientos de funciones

seguridad de la red es esencial para los negocios en línea, espero que por encima de estos programas de barrido de libre drenaje puede ayudar a nuestros lectores a descubrir los riesgos, reparación de vulnerabilidades es completa antes de ser utilizados en una persona con malas intenciones.

pruebas de penetración de la seguridad interna y el sitio web, el resumen de vulnerabilidades producto de exploración Daquan

Por 2016 muestra el informe de seguridad web que los sitios web nacionales cada día por ser negro está vinculado a Malasia aumentó a 20 millones de páginas, la seguridad del sitio es cada vez más importante, especialmente en gran medida el aprendizaje subrayado en repetidas ocasiones de reunión Internet Wuzhen en la seguridad de Internet, cada vez más conferencia de seguridad de Internet, informes de noticias de CCTV de noticias a menudo relacionadas con la seguridad, pero cómo saber si un sitio es seguro, lo que requiere una utilidad de terceros para escanear, tras la introducción de la más famosa en el país y en el extranjero sobre la lista de los productos de análisis de penetración de la seguridad.

sitios web extranjeros de pruebas de penetración seguridad, productos de análisis de vulnerabilidad:

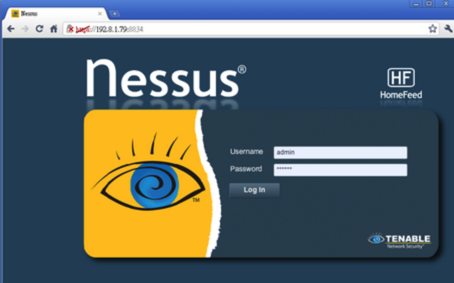

Nessus: Nessus es el software de escaneo y análisis de la vulnerabilidad del sistema más utilizado en todo el mundo. Un total de más de 75.000 organizaciones utilizan Nessus para escanear la institución como un software de sistemas informáticos.

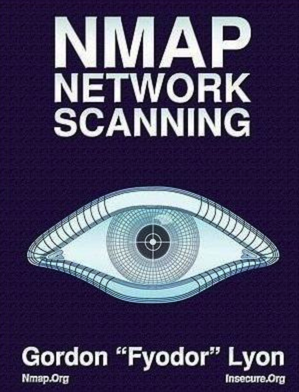

Nmap: Nmap es una gran cantidad de herramientas de piratas informáticos a utilizar el amor, los hackers utilizan nmap para recoger la configuración de red del ordenador de destino para que el método planificado de ataque.

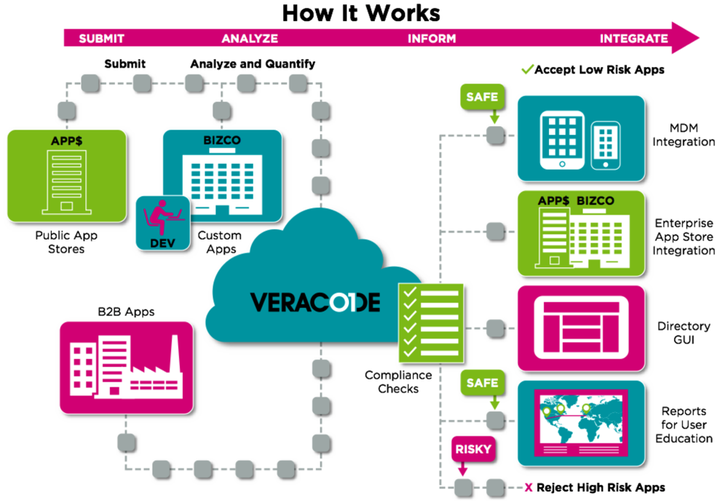

Veracode: Veracode proporciona una plataforma de pruebas de seguridad de las aplicaciones basadas en la nube. No hay necesidad de hardware de compra, sin necesidad de instalar software, los clientes pueden comenzar a usar de inmediato las aplicaciones de prueba y remediación, además Veracode automatizado proporciona servicios estáticas y pruebas de software de seguridad de aplicaciones dinámicas y remediación.

CAÍN: muy establecido en las técnicas de robo de contraseñas;

AppScan: IBM AppScan se desarrolla para la infraestructura de aplicaciones de exploración web, sino también los productos que llevan la manija de penetración de la industria de seguridad;

nikto: Nikto es un código abierto (GPL) página Web el escáner del servidor, puede ser más completa del servidor web para la exploración;

parosproxy: parosproxy, que es una evaluación de vulnerabilidades de aplicaciones web Proxy programa;

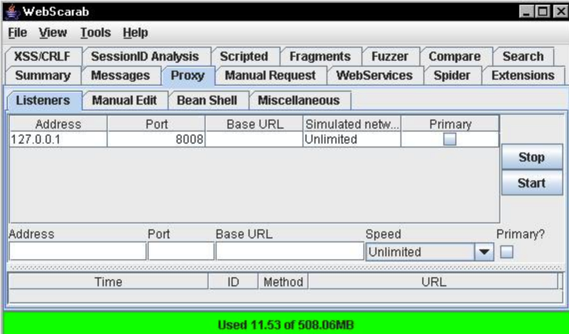

Webscarab: Webscarab detecta sesión de grabación de contenidos, el usuario puede formas a registros de vista;

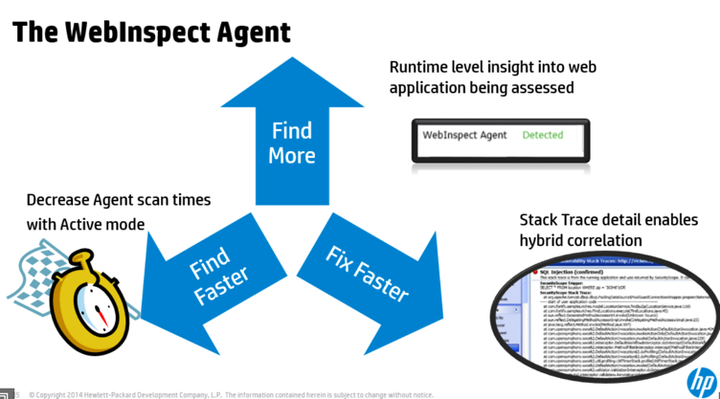

WebInspect: la penetración de productos de seguridad de HP, correr mucha memoria, Xiaojiabiyu sobre las cautelas;

Bigote: Bigote es un libwhisker basado en escáner, pero ahora que todos tienden a utilizar nikto, también se basa en la libwhisker.

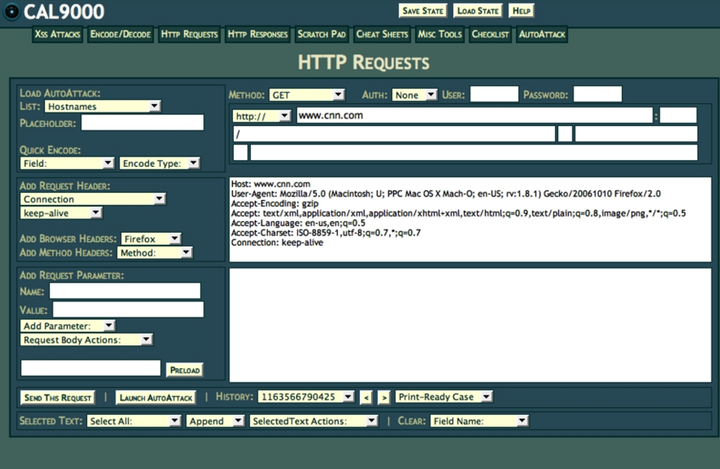

BurpSuite: información de los profesionales de seguridad es una herramienta esencial pruebas de penetración integrado que utiliza semi-automática y pruebas en modo de prueba automática;

Wikto: Wikto es una herramienta de escaneo de vulnerabilidades basadas en web escrito en C #;

Acunetix Web Vulnerability Scanner :( refiere AWVS) es una herramienta de escaneo de vulnerabilidades de red conocida, que pone a prueba su sitio web seguro por un rastreador web, popular detectar vulnerabilidades de seguridad;

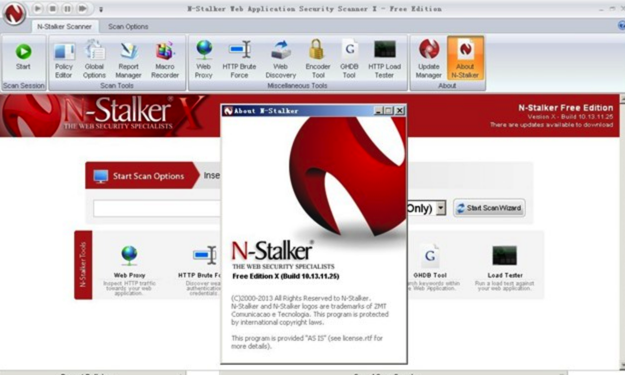

N-Stealth: N-Stealth es una seguridad del servidor Web comercial escáner.

Nessus

Nessus: Nessus es el software de escaneo y análisis de la vulnerabilidad del sistema más utilizado en todo el mundo. Un total de más de 75.000 organizaciones utilizan Nessus para escanear la institución como un software de sistemas informáticos.

Simultáneamente en un control local o remoto a distancia, el análisis de escaneo de vulnerabilidades del sistema. Su eficiencia operativa y puede ajustarse con los recursos del sistema. Si el anfitrión a agregar más recursos (como la velocidad de la CPU para acelerar o aumentar el tamaño de la memoria), debido a su rendimiento de la eficiencia ricos recursos se puede mejorar; se puede definir el enchufe (plug-in) auto; pleno apoyo para SSL (Secure Socket Layer).

Nmap

pueden escanear rápidamente grandes redes, una forma novedosa de usar paquetes IP para detectar el host en la red, los hosts para proporcionar qué servicios (nombre de la aplicación y la versión) aquellos servicios que se ejecutan en el sistema operativo (incluyendo información de la versión), que utilizan el tipo de filtros / cortafuegos de paquetes, y un montón de otras funciones. Mientras Nmap se utiliza para auditorías de seguridad, muchos administradores de sistemas y administradores de red también puede utilizarlo para hacer un trabajo de rutina, tales como la visualización de la información en la red, la gestión de un servicio de actualización de los planes, y los anfitriones y servicios de monitoreo operativo.

Además de mesa puertos, Nmap puede proporcionar más información sobre la máquina de destino, incluyendo el nombre de dominio inversa, conjeturas del sistema operativo, los tipos de dispositivo, y la dirección MAC.

Veracode

Veracode ofrece una solución escalable y planificación de la seguridad del software rentable para los desarrolladores, procesos y tecnología. Veracode proporciona una plataforma de pruebas de seguridad de las aplicaciones basadas en la nube. No hay necesidad de hardware de compra, sin necesidad de instalar software, los clientes pueden comenzar a usar de inmediato las aplicaciones de prueba y remediación, además Veracode automatizado proporciona servicios estáticas y pruebas de software de seguridad de aplicaciones dinámicas y remediación. Hay: análisis estático Veracode estática, análisis dinámico Veracode dinámico, Veracode DynamicMP dinámica de procesadores múltiples, análisis de inteligencia aplicación Veracode Analytics, director de política de seguridad de red Política Veracode, Veracode API de programación de aplicaciones de herramientas de prueba de interfaz.

CAIN

salvapantallas grieta, contraseñas PWL, compartir contraseñas, contraseñas almacenadas en caché, las acciones de contraseñas remotas, contraseña SMB, soporte VNC contraseña decodificador, Cisco Tipo-7 contraseña decodificador, Base64 contraseña decodificador, SQL Server 7.0 / 2000 contraseña decodificador, escritorio remoto contraseña decodificador, Acceso datos de contraseñas decodificador, Cisco PIX Firewall contraseña decodificador, Cisco MD5 decodificación, NTLM Seguridad de la sesión decodificador contraseña, de modo agresivo IKE claves pre-compartidas contraseña decodificador, decodificador de acceso telefónico contraseña, la contraseña de escritorio remoto decodificador herramienta completa, también puede remotamente truco puede colgar Diccionario y la fuerza bruta.

Su extremadamente poderoso sniffer puede capturar todas las contraseñas de las cuentas en texto plano, como FTP, HTTP, IMAP, POP3, SMB, Telnet, VNC, TDS, SMTP, MSKERB5- PREAUTH, MSN, RADIUS-KEYS, RADIUS USUARIOS, ICQ, IKE agresivo modo Pre-Shared Keys autenticaciones, etc.

AppScan

AppScan es desarrollado por IBM para la infraestructura de aplicaciones web de escaneo para las pruebas de vulnerabilidad de seguridad y proporcionar informes y recomendaciones prácticas. de las capacidades de escaneo de parches, actualizaciones de día cero, asistentes de configuración y sistemas de presentación de informes detallados AppScan se han integrado, facilidad de uso, la productividad de usuario mejorada, ayuda a proteger la infraestructura de seguridad y aplicaciones web.

Nikto:

Este es un escáner servidor web de código abierto, que puede ser una variedad de proyectos para el servidor Web (incluyendo 3500 archivos potencialmente peligrosos / CGI, así como más de 900 versión del servidor, y los problemas específicos versión sobre más de 250 servidores ) para llevar a cabo un ensayo completo. elementos de análisis y plugins que se actualiza con frecuencia y se pueden actualizar automáticamente (si es necesario). Nikto puede probar su servidor Web en el período más breve posible, que es bastante obvia en su archivo de registro. Sin embargo, si desea probar (o prueba de su sistema IDS), también puede apoyar LibWhisker métodos anti-IDS.

Sin embargo, no todos los inspección puede identificar un problema de seguridad, aunque en la mayoría de los casos como este. Algunos artículos son única información disponible ( "única información") tipo de inspección, la inspección se pueden encontrar algunos de los proyectos no son un problema de seguridad, pero los administradores web o ingenieros de seguridad no saben. Estos artículos generalmente pueden estar debidamente marcado. Nos ahorra un montón de problemas.

parosproxy

agente parosproxy Esta es una evaluación continua de la vulnerabilidad de las aplicaciones Web, que es un agente web basado en Java, se puede evaluar la vulnerabilidad de las aplicaciones Web. Es compatible con los campos de edición / visualización HTTP / HTTPS, por lo tanto el cambio de las galletas y de forma dinámica y otros proyectos. Incluye un registrador de tráfico web, programa de trampa Web (araña), calculadora de hash, y un escáner puede probar ataques a aplicaciones Web comunes (tales como ataques de inyección SQL y ataques de cross-site scripting). Las herramientas examina las formas de vulnerabilidad incluyen: inyección SQL, ataques de cross-site scripting, salto de directorio, CRLF - Retorno de carro Line- RSS carro de avance de línea de retorno.

Webscarab

se puede analizar usando protocolo HTTP y HTTPS para aplicaciones de comunicación, puede ser Webscarab forma más simple que es la grabación de sesiones vistos, y permite al operador comprobar el concepto de sesión de varias maneras. Si es necesario observar un estado de ejecución HTTP (S) aplicación basada, entonces WebScarabi para satisfacer esta necesidad. Tanto si se trata de ayudar a depurar los desarrolladores de otros aspectos del problema, o permitir que los profesionales de seguridad para identificar las vulnerabilidades, es una buena herramienta.

WebInspect

productos de análisis de gran seguridad de HP, que es un potente escáner de aplicaciones Web. SPI dinámica de esta seguridad de las aplicaciones ayuda a identificar herramienta de evaluación de la aplicación Web conocidos y desconocidos vulnerabilidades. También puede comprobar el servidor Web está configurado correctamente, y tratará algunos ataques web comunes, como la inyección de parámetros, cross-site scripting, ataques de salto de directorio (salto de directorio), y así sucesivamente.

Burpsuite

Burp Suite es una plataforma integrada para atacar aplicaciones web. Contiene una serie de herramientas, y diseñó una serie de interfaces de estas herramientas para facilitar el proceso de solicitud para acelerar el ataque. Todas las herramientas son capaces de procesar y mostrar un mensaje HTTP compartidos, la persistencia, la autenticación, registro de proxy, un poderoso y extensibles alarmas marco.

Wikto

puede decir que se trata de una herramienta de evaluación del servidor Web que puede controlar las vulnerabilidades del servidor Web, y ofrece muchas características como Nikto, añadido muchas características interesantes sección, como el minero de fondo y cerca de la integración de Google. Es HTTP: // MS.NET entorno de escribir, pero los usuarios deben registrarse para descargar los binarios y código fuente.

Acunetix Web Vulnerability Scanner

refiere WVS, que es un escáner de vulnerabilidades Web de calidad comercial, que se puede comprobar las vulnerabilidades de las aplicaciones web, como la inyección SQL, ataques de cross-site scripting, débil longitud de la contraseña en la página de autenticación. Tiene un funcionamiento cómodo de una interfaz gráfica de usuario, y la capacidad de crear a nivel profesional de sitios Web informe de auditoría de seguridad.

N-Stealth

N-Stealth es un programa de análisis de seguridad del servidor Web comercial. Es, como más de unos pocos web libre escáner bigotes libwhisker, nikto y otras mejoras de frecuencia /, que dice contiene "30.000 vulnerabilidades y lagunas en el programa", así como "el aumento de todos los días para comprobar una gran cantidad de lagunas," pero este argumento es cuestionable . También nota que prácticamente todas las herramientas VA generales como Nessus, ISS Internet Scanner Retina, SAINT, Sara y así contener componentes de exploración Web. (A pesar de que estas herramientas no siempre son capaces de mantener el software actualizado, no necesariamente muy flexible.) Principal proveedor N-Stealth de la exploración para la plataforma Windows, pero no proporciona el código fuente.

Como Nessus, ISS Internet Scanner Retina, SAINT, Sara por lo que comprende medios de exploración Web. (Aunque estas

herramientas no siempre son capaces de mantener el software actualizado, no necesariamente muy flexible.) Principal proveedor N-Stealth de la exploración para la plataforma Windows, pero

no proporciona el código fuente.

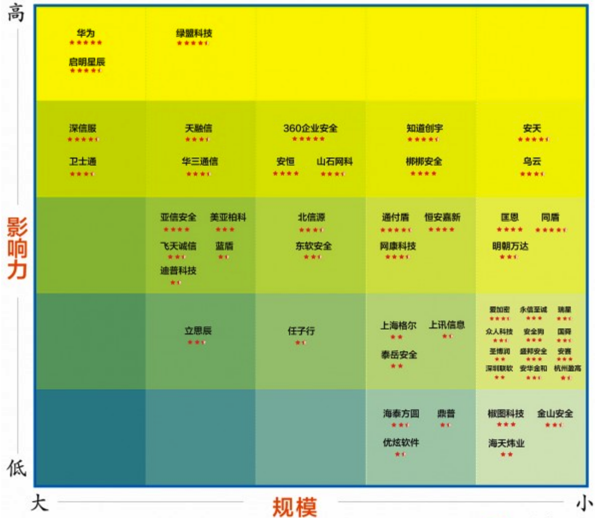

sitios web nacionales de pruebas de penetración seguridad, vulnerabilidad productos de análisis:

Huawei: las principales áreas de negocio de firewall, detección de intrusión / intrusión de prevención, gestión unificada de amenazas, anti-DDoS, VPN, nube WAF.

Venus: las áreas de negocio principales servidores de seguridad, aislamiento de la red, detección de intrusiones / prevención de intrusiones, gestión unificada de amenazas, anti-DDoS, seguridad de bases de datos, prevención de fuga de datos, análisis de vulnerabilidades, SOC y NGSOC y para evaluar y reforzar los servicios de seguridad de operación y mantenimiento.

Profundamente convencido: las principales áreas de negocio, cortafuegos, gestión unificada de amenazas, el manejo del comportamiento de Internet, VPN, seguridad del terminal móvil.

Liga Verde y Tecnología: Las principales áreas de negocio, firewall, detección de intrusiones / prevención de intrusiones, gestión unificada de amenazas, la seguridad del host (verificación de la configuración, la protección del huésped) anti-DDoS, la seguridad de base de datos, el análisis de vulnerabilidades, escaneo de aplicaciones web y el monitoreo, firewall de aplicaciones Web, y la seguridad de consulta, evaluación y fortalecimiento operativo de seguridad y mantenimiento.

360 Empresa de seguridad: las áreas de negocio principales cortafuegos, aislamiento de la red, respuesta de detección de terminales EDR, escaneo de aplicaciones web y el monitoreo, Nube WAF, seguridad de aplicaciones móviles, análisis de riesgos, seguridad, análisis de grandes volúmenes de datos (APT), SOC y NGSOC, y proporcionar servicios de pruebas de penetración.

AsiaInfo Seguridad: Las principales áreas de negocio, la gestión unificada de amenazas, la seguridad del host (verificación de la configuración, la protección del huésped) la protección de terminales y anti-virus, los datos de prevención de fugas, máquina de fortaleza / operación segura y el mantenimiento, la seguridad del terminal móvil, anti-phishing, SOC y NGSOC.

Westone: Las principales áreas de negocio: firewall, detección de intrusiones / prevención de intrusiones, VPN, encriptación de datos, seguridad de los documentos, la máquina de cifrado.

Talento: Las principales áreas de negocio, los servidores de seguridad, aislamiento de la red, detección de intrusiones / prevención de intrusiones, gestión de comportamiento en Internet, VPN y evaluar y fortalecer los servicios de seguridad de operación y mantenimiento.

H3C: Las principales áreas de negocio de firewall, detección de intrusiones / prevención de intrusiones, administración unificada de amenazas y VPN.

Arnhem: Las principales áreas de negocio de seguridad de base de datos, escaneo de aplicaciones web y el monitoreo, firewall de aplicaciones web, análisis de datos grandes (conocimiento de la situación), el nivel de las herramientas de protección.