Directorio de artículos

- Comunicaciones encubiertas habilitadas con superficie reflectante inteligente (IRS) en redes inalámbricas

- Comunicaciones inalámbricas encubiertas asistidas por superficie reflectante inteligente (IRS) con restricción de retardo

Comunicaciones encubiertas habilitadas con superficie reflectante inteligente (IRS) en redes inalámbricas

A medida que las amenazas a la seguridad de los sistemas inalámbricos continúan creciendo, proteger la privacidad del usuario se vuelve cada vez más desafiante. Incluso si la información transmitida está cifrada, los posibles canales de escucha están físicamente limitados y los datos sin procesar en sí, como la ubicación del transmisor y el modo de transmisión, podrían revelar información confidencial. En este contexto, las comunicaciones encubiertas surgieron como una solución práctica destinada a ocultar la existencia de transmisiones a adversarios observadores . Sin embargo, las técnicas encubiertas existentes consumen inevitablemente recursos adicionales, como ancho de banda y energía, y sobrecargan la implementación del sistema. Para resolver este problema, proponemos un método de mejora de la ocultación de la comunicación basado en una Superficie Reflectante Inteligente (IRS) . La idea central es utilizar una metasuperficie sutilmente controlada para remodelar las condiciones de propagación adversas que pueden revelar mensajes secretos. Para facilitar la comprensión de las ideas propuestas, primero damos una visión general de las técnicas de comunicación encubierta más modernas. Luego, presentamos los principios básicos del IRS y explicamos cómo integrar el IRS para mejorar el ocultamiento de la comunicación . En este artículo también se estudia la configuración conjunta del IRS y los transmisores legítimos, que es de gran importancia para el diseño de sistemas de comunicación encubiertos mejorados por el IRS. Finalmente, señalamos algunas líneas de investigación abiertas.

Proporcionar comunicaciones seguras nunca ha sido tan desafiante debido a la amenaza de la integración tecnológica. En un medio inalámbrico abierto, la ubicuidad de las interfaces de acceso y el uso del espectro compartido facilitan que información confidencial masiva (como cuentas financieras, autenticación de identidad y secretos comerciales) quede expuesta a atacantes maliciosos, cuyos objetivos son interceptar información sensible y datos privados. Por lo tanto, garantizar la confiabilidad y seguridad de los datos inalámbricos sigue siendo una de las tareas importantes en el desarrollo de redes de próxima generación, y es una preocupación cada vez mayor para la comunidad inalámbrica [1].

Las prácticas actuales de seguridad inalámbrica dependen en gran medida del cifrado de la capa de aplicación/transporte. Sin embargo, el uso de la criptografía para proteger las comunicaciones inalámbricas enfrenta los siguientes desafíos:

1) El protocolo estandarizado adoptado por la red pública hace que una gran cantidad de entidades enfrenten la misma amenaza;

2) Si el espía tiene una gran potencia informática, el nivel de seguridad del protocolo de cifrado puede verse comprometido, porque el descifrado necesita resolver problemas matemáticos

; En una red descentralizada sin acceso ni movilidad, la distribución y gestión de claves es difícil.

Para abordar estas dificultades en el cifrado, los métodos de seguridad de la capa física (PLS) han atraído considerable atención en los últimos años. Esencialmente, PLS aborda la seguridad de la información explotando sólo las propiedades fundamentales del medio inalámbrico (es decir, interferencia, ruido y desvanecimiento), lo que evita la señalización adicional y la sobrecarga de comunicación incurrida por el cifrado en capas superiores . Hay dos tendencias notables en la investigación sobre PLS, a saber, el secreto teórico de la información (ITS) [2] y la comunicación encubierta [3] . Su objetivo es obtener una tasa de secreto positiva (es decir, la diferencia de tasa entre el canal legítimo y el canal de escucha) , a la cual la información se puede transmitir de forma segura. Sin embargo, desde el punto de vista de la protección de la privacidad, no basta con impedir que se descifren las transmisiones. En un número cada vez mayor de casos, exponer la posición, el movimiento e incluso la presencia de comunicación resulta incapacitante e incluso mortal. Por ejemplo, la exposición de actividades comerciales puede revelar secretos comerciales. Esto ha dado lugar a la necesidad de comunicaciones encubiertas, también conocidas como comunicaciones de baja probabilidad de detección (LPD) o comunicaciones indetectables, cuyo propósito es ocultar la presencia de transmisiones legítimas de adversarios vigilantes manteniendo al mismo tiempo una cierta tasa de encubrimiento para los usuarios previstos. .

Descripción general Vale la pena señalar que la comunicación encubierta tiene las siguientes tres ventajas:

- La tecnología sigilosa garantiza un nivel de seguridad más fuerte que el ITS

- A diferencia del cifrado, el rendimiento de la comunicación encubierta no depende de las capacidades del adversario. Incluso si el adversario tiene poderosas capacidades de procesamiento de información, el nivel de seguridad alcanzable no se verá reducido.

- En tercer lugar, la tecnología encubierta puede servir como una solución alternativa o complementaria a las tecnologías de seguridad y privacidad de capa superior, como la esteganografía y el cifrado.

Comprender la comunicación encubierta

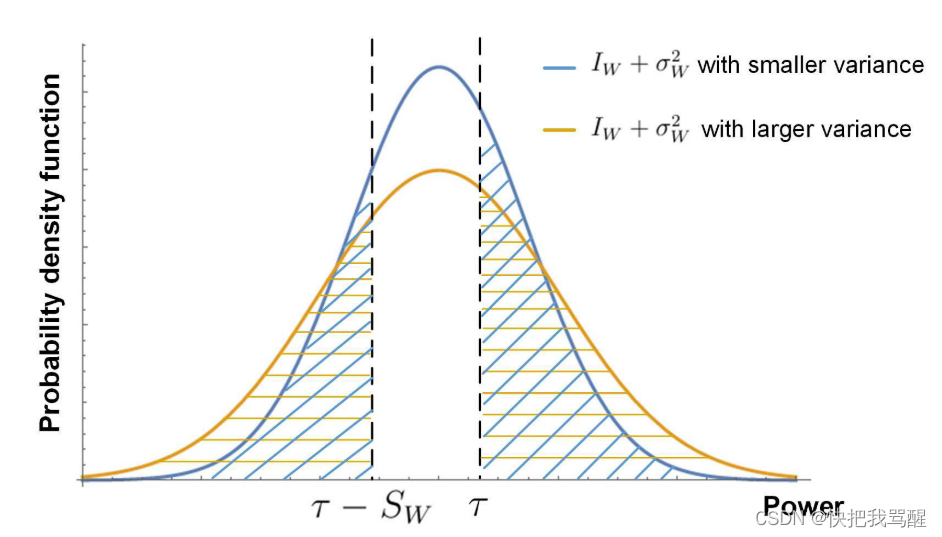

Considere un escenario general de comunicación entre pares en el que un transmisor legítimo (Alice) intenta entregar un mensaje de forma inalámbrica a un receptor previsto (Bob) sin ser detectado por un adversario (Warden Willie). Willy monitorea el canal inalámbrico con el objetivo de detectar si Alice está transmitiendo. Por lo tanto, Willie se enfrenta a la hipótesis nula H 0 \mathcal{H}_{0} de que Alice guarda silencio.h0y la hipótesis alternativa H 1 \mathcal{H}_{1} que Alice está transmitiendoh1Toma de decisiones binaria. Para esto, Willie puede realizar pruebas de hipótesis estadísticas basadas en la potencia promedio recibida en la ranura, denotada como P ˉ W \bar{P}_{W}PAGˉW. En H 0 \mathcal{H}_{0}h0En el caso de P ˉ W \bar{P}_{W}PAGˉWContiene la potencia perturbadora recibida IW I_{W}IWy potencia de ruido σ W 2 \sigma_{W}^{2}pagW.2, en H 1 \mathcal{H}_{1}h1En el caso de , también se incluye la potencia de la señal recibida Sw de Alice. Sean D0 y D1 que Willie apoya las decisiones H0 y H1, respectivamente. La decisión de Willie sigue una regla basada en umbrales que afirma d_0 y d_1 cuando p_w es menor o mayor que un umbral predefinido τ, respectivamente. Según esta regla, el juicio erróneo se produce en dos casos: 1) Willie admite D1 cuando H0 es verdadera, es decir, falsa alarma; 2) Willie admite D0 cuando H1 es verdadera, es decir, detección falsa. La probabilidad total de que Willy tome una decisión equivocada (incluidas falsas alarmas y falsos positivos) puede interpretarse como la probabilidad encubierta de la transmisión de Alice a Bob. Las incertidumbres en SW, IW y σ2W tienen efectos obvios sobre las probabilidades implícitas.

La Figura 1 ilustra el efecto de diferentes parámetros. Las líneas azul y naranja representan la función de densidad de probabilidad (PDF) de IW+σ2W, respectivamente, con una varianza menor y una varianza mayor. Para cada caso, la probabilidad de falsa detección y la probabilidad de falsa alarma se pueden representar mediante las áreas sombreadas izquierda y derecha, respectivamente. Podemos observar que para un valor dado de τ, reducir SW puede aumentar la probabilidad de detección falsa, y aumentar la varianza de la interferencia y el ruido puede aumentar la probabilidad de detección falsa y la probabilidad de alarma falsa. Como resultado, las comunicaciones se pueden realizar de forma más encubierta, con menos fugas de señal a Willy y/o con mayores interferencias y fluctuaciones de ruido.

Descripción general de las técnicas de encubrimiento

Utilizando las características de la comunicación encubierta, se han propuesto diferentes métodos para mejorar el rendimiento de la comunicación encubierta.

1 múltiples antenas:

Multiantena: aprovechando la libertad espacial, la tecnología de múltiples antenas puede mejorar la ocultación de canales inalámbricos mediante transmisión direccional [5]. Esto se puede lograr mediante formación de haces que produce selectividad espacial. Específicamente, el formador de haz ajusta la fase relativa y la amplitud de las señales en cada elemento del conjunto de antenas de modo que el patrón de radiación superpuesto sea constructivo en las direcciones deseadas y destructivo en otras direcciones . Por lo tanto, la señal transmitida se puede enfocar hacia el receptor previsto para aumentar la velocidad alcanzable y al mismo tiempo poner a cero el LPD del adversario. La tecnología de antenas múltiples es altamente escalable para su implementación porque es una implementación del lado del transmisor. El rendimiento de la formación de haces depende en gran medida de la disponibilidad de información instantánea del estado del canal (CSI) . En un transmisor de múltiples antenas, una CSI inexacta debido a errores de estimación dará lugar a una alta probabilidad de fuga de señal al enemigo, degradando así el rendimiento de ocultación. Sin embargo, el impacto negativo de una CSI imperfecta puede mitigarse cuando el número de antenas de transmisión se vuelve enorme, por ejemplo, más de cien [6]. Los canales altamente correlacionados en el área de antenas masivas minimizan el error de estimación de CSI, lo que da como resultado una alta resolución de formación de haz. El efecto de endurecimiento del canal, que hace que la ganancia efectiva del canal sea determinista, es una propiedad adicional de las antenas masivas que puede explotarse para proporcionar tasas de ocultación confiables.

Aprovechando los grados espaciales de libertad,

se pueden utilizar técnicas de antenas múltiples para mejorar el sigilo de los canales inalámbricos a través de antenas direccionales.

transmisión [5]. Esto se puede lograr mediante formación de haces para producir selectividad espacial. En

particular, un formador de haz ajusta la fase relativa y la amplitud de las señales en cada elemento

de un conjunto de antenas de manera que el patrón de radiación superpuesto sea constructivo en la

dirección deseada y destructivo en las otras direcciones. Como consecuencia, las señales transmitidas pueden

concentrarse hacia el destinatario deseado para mejorar la tasa alcanzable y al mismo tiempo

anularse en el adversario por LPD. Las técnicas de antenas múltiples tienen una alta escalabilidad de implementación,

ya que se trata de una implementación del lado del transmisor. El rendimiento de la formación de haces depende en gran medida de la

disponibilidad de información instantánea del estado del canal (CSI). La inexactitud de la CSI en un

transmisor de antenas múltiples debido a un error de estimación podría dar como resultado una alta probabilidad de fuga de señal

al adversario y, por lo tanto, degradar el rendimiento de la encubrimiento. Sin embargo, el impacto negativo de

una CSI imperfecta puede mitigarse a medida que el número de antenas de transmisión se vuelve enorme, por ejemplo, más

de cien [6]. Los canales altamente correlacionados en la región de la antena masiva generan

errores mínimos de estimación de CSI y, por lo tanto, una alta resolución de formación del haz. El efecto de endurecimiento del canal que

hace que las ganancias efectivas del canal sean deterministas es un atributo adicional de las antenas masivas que

puede explotarse para proporcionar una velocidad encubierta confiable.

2ª generación

Se pueden generar AN aleatorios para aumentar la dinámica de interferencia, engañando deliberadamente la decisión del adversario sobre la existencia de transmisiones encubiertas . La clave para un diseño exitoso es evitar el impacto negativo de las señales de interferencia en canales legítimos [7]. Con este fin, se pueden utilizar múltiples técnicas de antena para generar nulos en dirección a usuarios legítimos. En el caso de conocer la ubicación del oponente, se puede obtener una ocultación más fuerte, para destruir la capacidad de detección del oponente en la mayor medida mediante interferencia direccional .

Una característica destacada de los métodos generativos de AN es su realizabilidad flexible. En la práctica, pueden ser generados por diferentes entidades. A continuación se describen algunas formas comunes de lograr la generación. :

- ** Interferencia coordinada: utiliza dispositivos de terceros, como balizas eléctricas y transmisores de radio de drones, como ayuda para interferir el canal de un oponente**. Uno o más bloqueadores amigables podrían coordinarse con Alice para bloquear el canal de Willie y al mismo tiempo causar un impacto mínimo en las transmisiones legítimas. La interferencia cooperativa genera gastos generales de sincronización y comunicación para controlar la potencia de transmisión. Además, el uso de bloqueadores cooperativos sacrifica la escalabilidad del despliegue y puede que no funcionen eficazmente en presencia de movilidad.

- Interferencia full-duplex: los receptores full-duplex pueden admitir la recepción simultánea de mensajes y la generación de AN dentro de banda . Este enfoque supera los problemas de movilidad y gastos generales de control de la interferencia cooperativa a expensas de la autointerferencia de bucle invertido del enlace de RF de transmisión a recepción . Debido al reciente desarrollo de técnicas full-duplex en varias áreas, como interfaces de antena, banda base analógica y procesamiento digital, la autointerferencia se puede suprimir a niveles tolerables a un costo factible.

- La inyección AN es una técnica del lado del remitente capaz de enviar simultáneamente señales de información y AN . Idealmente, el AN se construye para que sea ortogonal al canal legal de manera que sólo el canal Willy se vea afectado. La clave de la inyección es equilibrar el equilibrio entre ocultación y tasa de información optimizando la potencia de transmisión de la señal de interferencia y la señal de información.

Retransmisión cooperativa

La retransmisión cooperativa se basa en la cooperación de nodos intermedios para facilitar una comunicación indetectable. Para las comunicaciones legítimas, la distancia de acceso tiene un profundo efecto en el ocultamiento. Para la transmisión a larga distancia, se requiere una mayor potencia de transmisión para alcanzar la velocidad objetivo, lo que inevitablemente compromete la ocultación . La retransmisión cooperativa resuelve este problema mediante el reenvío de múltiples saltos. La razón es acortar la distancia de acceso en cada salto para mantener baja la potencia de transmisión requerida, lo que resulta en una baja probabilidad de detección de Willy . Dado que la comunicación encubierta basada en retransmisiones cooperativas implica el uso de dispositivos de terceros como retransmisiones, su escalabilidad de implementación es relativamente baja.

Espectro ensanchado

Los métodos de espectro ensanchado facilitan la ocultación al suprimir la densidad espectral de potencia promedio (PSD) de la señal transmitida por debajo del nivel de ruido . Específicamente, esta información se modula en ondas secuenciales similares a ruido, o secuencias de pseudoruido, que amplían enormemente el ancho de banda de transmisión en comparación con el requerido para las señales normales de banda estrecha. Por lo tanto, es difícil para un atacante distinguir la señal que transporta información del ruido, lo que reduce en gran medida la detectabilidad de la señal. Las técnicas de modulación típicas utilizadas para la extensión del ancho de banda incluyen la tecnología de secuencia directa y la tecnología de salto de frecuencia . La tecnología de secuencia directa propaga la señal de transmisión a múltiples canales de frecuencia , y la tecnología de salto de frecuencia cambia aleatoria y rápidamente el canal de transmisión dentro de un rango de frecuencia bastante amplio . En general, las secuencias directas son más inmunes a la detección maliciosa cuando la PSD de la señal enviada es constantemente baja. El salto de frecuencia está más expuesto porque utiliza señales de banda estrecha con PSD alta para saltar en cualquier frecuencia. Además de LPD, la diversidad de frecuencias conferida por las señales de espectro ensanchado también proporciona robustez contra el desvanecimiento para comunicaciones encubiertas. El método de espectro ensanchado es altamente desplegable porque es una operación de remitente.

Comunicaciones por ondas milimétricas:

La comunicación por ondas milimétricas (MMWave) funciona en la banda de frecuencia de 30 a 300 gigahercios (GHz) y tiene las características de un haz estrecho orientable, es decir, se puede lograr una resolución angular precisa a través de un tamaño de antena moderadamente pequeño . La directividad del haz estrecho es naturalmente beneficiosa para el oscurecimiento, ya que se puede suprimir la fuga de señal debido a patrones de haz imperfectos hacia direcciones fuera del eje . Para interceptar las comunicaciones MMWave, un adversario sólo puede detectar un haz desalineado que muestra un comportamiento de encendido y apagado cuando los rayos en ráfaga llegan de forma intermitente [8]. Este patrón de haz distinguible socava efectivamente la detectabilidad del adversario. Además, la banda ultraancha de MMWave permite un alto grado de flexibilidad en el rango de frecuencia de las transmisiones legales en comparación con las microondas. El barrido de señales a lo largo de un amplio espectro puede imponer una sobrecarga significativa a la detección de señales del adversario. La desventaja de las longitudes de onda cortas es que se debilitan las capacidades de dispersión y difracción, de modo que las ondas milimétricas se atenúan mucho y se ven afectadas fácilmente por los obstáculos. Además, el desplazamiento Doppler de MMWave es fuerte incluso a velocidades de caminata. Por lo tanto, la estabilidad del despliegue de la comunicación encubierta basada en MMWave es baja porque la tasa encubierta de la comunicación MMWave se ve afectada en gran medida por la disponibilidad y la movilidad del canal de línea de visión.

La Tabla 1 resume y compara las técnicas de capa física para la comunicación encubierta revisadas anteriormente. En general, las técnicas de ocultación existentes se pueden dividir en dos categorías según su impacto sobre los adversarios. Uno es mitigar la fuga de señales de información y el otro es expandir la dinámica de interferencia para cubrir la fuga de señal. Estos métodos consumen inevitablemente recursos adicionales del sistema, como ancho de banda y energía, y sacrifican el rendimiento de las comunicaciones de los usuarios legítimos.

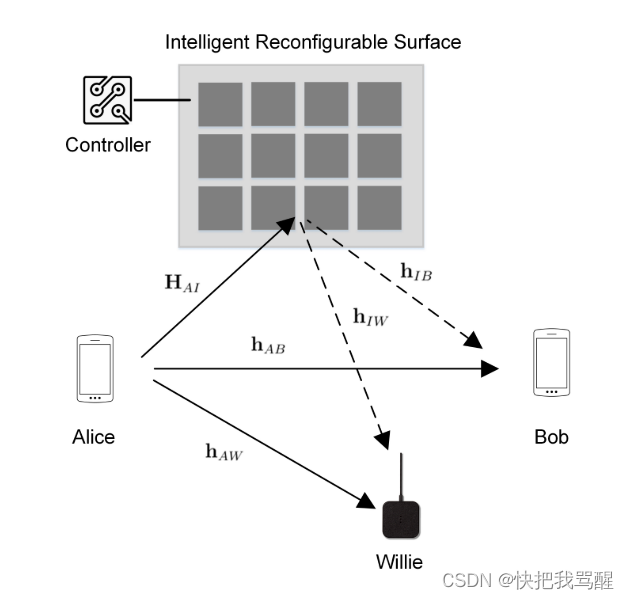

COMUNICACIÓN ENCUBIERTA MEJORADA POR EL IRS

Para resolver el problema del consumo de recursos de la tecnología encubierta existente, se propone una solución de comunicación encubierta basada en una Superficie Reflectante Inteligente (IRS). La tecnología central del IRS es utilizar metamateriales programables para controlar completamente el comportamiento electromagnético de las ondas de choque. Con el apoyo del IRS, el método propuesto tiene el potencial de proteger la transmisión de detección maliciosa al cambiar el entorno de propagación. Este enfoque es fundamentalmente diferente de los enfoques existentes, ya que el reciclaje de recursos ambientales (es decir, señales transmitidas no recibidas por el destinatario previsto) no se había considerado previamente para la comunicación encubierta. Una ventaja destacada del IRS es su compatibilidad con los sistemas existentes, que se puede ilustrar en la Figura 2. En particular, el IRS puede funcionar junto con las técnicas de ocultación existentes sin rediseñar los protocolos y el hardware correspondientes, porque el IRS está pensado únicamente como una ayuda para Manipulación de señales ambientales. Al mismo tiempo, el IRS se puede configurar conjuntamente con los sistemas existentes para optimizar el rendimiento; un estudio de caso en este documento mostrará un ejemplo. Este artículo primero expone el concepto básico del IRS, incluidos el principio, las características del IRS y la diferencia con otros conceptos relacionados, y luego presenta el sistema de comunicación encubierto mejorado por el IRS.

Fundamentos del IRS

El IRS es una superficie artificial controlada por software que se puede programar para alterar su respuesta electromagnética. La implementación de hardware del IRS se basa en una metasuperficie sintonizable, un material electromagnético plano y delgado compuesto de partículas dispersas discretas dispersas en una estructura, cuyas propiedades electromagnéticas (como la capacitancia y la resonancia) se pueden cambiar sin la necesidad de una reingeniería digital refabricada. Esto se puede lograr explotando metaátomos sintonizables electrónicamente, como cristales líquidos, diodos varactor/PIN, semiconductores dopados, interruptores de sistemas microelectromecánicos (MEMS) y plasmas flexibles. Generalmente, existen tres métodos para cambiar las propiedades electromagnéticas de los metaátomos, a saber, la tecnología de cavidad resonante sintonizable, la tecnología de ondas guiadas y la tecnología de rotación.

La configuración colectiva de los metaátomos constituyentes permite la síntesis de una amplia variedad de modos de radiación que no son factibles en materiales naturales a través de la metasuperficie. Los metaátomos se pueden sintonizar tanto de manera uniforme como individualmente. El primero permite manipulaciones electromagnéticas simples, como la absorción absoluta y la reflexión pasiva, mientras que el segundo admite manipulaciones más complejas, como la polarización de ondas, imágenes y hologramas. La reconfiguración electromagnética permite una función notable del IRS para reciclar señales ambientales existentes. Específicamente, el IRS puede remodelar la fase, la amplitud y el ángulo de reflexión de las señales ambientales para cumplir sus propios objetivos, como la interferencia y la cancelación de señales. Con el rápido desarrollo de la tecnología de fabricación de metamateriales, el IRSS moderno puede remodelar completamente la fase, la amplitud, la frecuencia y el ángulo de reflexión de la señal de impacto de forma full-duplex. Por ejemplo, los autores en [10] implementaron un IRS bifásico y demostraron que para la transmisión punto a punto en un ambiente interior, el IRS puede aumentar la intensidad de la señal en el receptor en un orden de magnitud o cancelarla por completo. Se puede encontrar un conocimiento más detallado sobre la fabricación de hardware y la implementación de red del IRS en [9], [11].

Para evitar confusiones con algunas tecnologías relacionadas que también pueden usarse para facilitar las comunicaciones encubiertas, analizamos sus diferencias clave y destacamos las ventajas comparativas del IRS a continuación.

- Una matriz en fase utiliza una matriz de radiadores con cambios de fase variables para producir diferentes patrones de haz. Dado que cada radiador está asociado con una cadena de RF activa dedicada, los arreglos en fase tienen altos costos de hardware y un factor de forma grande. Además, el rendimiento de los sistemas en fase se degrada a altas frecuencias (por ejemplo, GHz), como consecuencia de la reducción de la eficiencia de las líneas de alimentación. Por el contrario, los IRS se caracterizan por una fabricación de bajo coste con componentes casi pasivos. Los metamateriales como las películas delgadas ferroeléctricas y el grafeno mantienen un buen control de las ondas electromagnéticas en un amplio rango de frecuencia que cubre los terahercios y las regiones visibles [9]. Otra característica deseable del IRS es que las superficies adyacentes permiten una resolución espacial más fina del control electromagnético en comparación con los conjuntos de antenas espaciadas separadas por radiadores.

- Las metasuperficies activas [ 12] utilizan materiales activos (por ejemplo, materiales ε-cerca de cero [13]) para generar campos electromagnéticos en toda la superficie. Aunque las metasuperficies activas ofrecen una controlabilidad de señal excepcional, la manipulación requiere mucha energía y la configuración a menudo resulta en una alta complejidad computacional, por ejemplo, debido al procesamiento de señales. Por el contrario, el IRS ha reducido considerablemente la complejidad computacional y la distribución de energía debido a su manipulación electromagnética pasiva. El IRS consume prácticamente cero energía durante las reflexiones y solo incurre en disipación de energía cuando se reconfiguran las propiedades electromagnéticas de la unidad del IRS.

- Los relés full-duplex son similares a los IRS en términos de transmisión full-duplex y ganancia de diversidad de trayectos múltiples. Los relés full-duplex pueden ser activos o pasivos.

Los relés activos transmiten datos utilizando señales generadas por sus componentes activos, como amplificadores de potencia. La autointerferencia y este retraso en el procesamiento de la señal son inevitables para los relés activos debido al funcionamiento full-duplex. Por el contrario, el IRS es inmune a la autointerferencia debido a su funcionamiento electromagnético pasivo .

Un repetidor pasivo refleja una señal fuente existente para el reenvío de datos. La respuesta electromagnética (es decir, el coeficiente de reflexión) de un relé pasivo suele estar prediseñadas y ser fija. Por el contrario, los IRS tienen una mayor flexibilidad para ajustar sus respuestas electromagnéticas.

Además, el IRS es mucho más versátil que la retransmisión de reenvío de información, ya que puede realizar funciones concurrentes (como dirección del haz y cancelación de interferencias) para cumplir con requisitos heterogéneos de calidad de servicio (QoS).

Además de sus características físicas únicas, el IRSS es fácil de implementar. En primer lugar, las metasuperficies se pueden fabricar con componentes casi pasivos, como desfasadores analógicos, que no dependen de componentes activos para la transmisión. Como resultado, los circuitos en las metasuperficies suelen consumir poca energía y pueden funcionar mediante recolección de energía de microondas. Por ejemplo, los resultados experimentales en [10] muestran que el consumo de energía del IRS implementado es generalmente igual o menor que la energía de microondas que puede recuperar. En segundo lugar, debido a la huella liviana y ultradelgada del metamaterial, se puede recubrir fácilmente en los frentes de objetos ambientales, como paredes, vehículos y ropa inteligente, para construir un rico entorno de dispersión. Por lo tanto, los objetos recubiertos con IRS tienen el potencial de proporcionar un entorno de propagación inalámbrica más determinista de manera autosostenida. Esto abre oportunidades para cumplir con los requisitos heterogéneos de QoS (por ejemplo, conexiones más estables, velocidades de datos más altas, mayor eficiencia espectral) de las redes de próxima generación simplemente reciclando los recursos ambientales existentes.

Sistemas de comunicación encubiertos asistidos por el IRS.

Aprovechando el potente control electromagnético de MetaSurface, el IRS puede diseñarse cuidadosamente para mejorar las condiciones de propagación no deseadas y facilitar las comunicaciones encubiertas. En general, se pueden utilizar dos funciones del IRS para mejorar el ocultamiento de las transmisiones. Por un lado , el IRS puede reflejar una señal deseada (como la transmisión de información) en fase con la señal en el receptor previsto, fortaleciendo así la señal, lo que se conoce como mejora de señal . Por otro lado, el IRS puede reflejar señales no deseadas (como fugas de información e interferencias) con la fase opuesta de la señal en el receptor no deseado, lo que se denomina cancelación de señal . Generalmente, existe un equilibrio al configurar la respuesta electromagnética de un elemento IRS para lograr simultáneamente los dos objetivos anteriores.

A continuación, ilustramos cómo se puede explotar el IRS para mejorar la comunicación encubierta en varios contextos del sistema (Fig. 2).

La Figura 2 (a) ilustra un modelo de sistema de referencia en el que Alice transmite datos a Bob de forma intermitente en presencia de Willy. En este caso, el IRS se puede utilizar para realizar una mejora de la señal en Bob y una cancelación de la señal en Willie. Por lo tanto, se puede lograr simultáneamente una mayor tasa de transmisión en Bob y una menor probabilidad de detección en Willie .

Además, en el sistema de comunicación encubierta de energía inalámbrica en el que Bob tiene la capacidad de recolección de energía de RF, Alice también puede realizar transmisión de energía inalámbrica o transmisión inalámbrica de información y energía simultáneamente para proporcionar energía a Bob. Además de permitir comunicaciones encubiertas, el IRS también se puede utilizar para facilitar la transferencia de energía inalámbrica. La Figura 2(b) considera el caso en el que Alice usa MMWave para transmisión encubierta, que es extremadamente vulnerable al bloqueo debido a una pérdida de penetración severa y una difracción deficiente de los enlaces fuera de la línea de visión. Como se muestra en la figura, cuando hay congestión entre Alice y Bob, se puede utilizar la implementación de un IRS con enlace LOS a Alice y Bob para resolver el impacto negativo de la congestión en la comunicación encubierta MMWave.

La Figura 2© representa el caso en el que el sistema de línea de base se ve afectado por interferencia cocanal, por ejemplo, por interferencia ambiental o interferencia maliciosa. En este caso, el IRS también se puede configurar para realizar la cancelación de interferencias en Bob y la mejora de interferencias en Willie para ocultar la señal a Alice.

Además del impacto negativo de la interferencia cocanal, los usuarios legítimos pueden enfrentar ataques de escucha, como se muestra en la Figura 2 (d). La cancelación de la señal en el espía y Wiley deben lidiar con ataques concurrentes.

Investigación sobre la configuración óptima de la comunicación encubierta mejorada del IRS bajo la incertidumbre del ruido

Presentamos un estudio de caso sobre el diseño de un sistema de comunicación encubierto mejorado por el IRS. Utilizamos el ruido como único medio de enmascaramiento para demostrar el impacto del IRS en el rendimiento del enmascaramiento.

Presentamos un estudio de caso sobre el diseño de un sistema de comunicación encubierto mejorado por el IRS. Utilizamos el ruido como único medio de enmascaramiento para demostrar el impacto del IRS en el rendimiento del enmascaramiento. Consideramos un sistema de comunicación encubierto mejorado por el IRS en el que Alice pretende enviarle a Bob a través de LPD a través de Warden Will. Se desplegó un IRS para facilitar la transmisión encubierta de Alice. Creemos que Alice, Bob y Willy tienen una antena. Alice tiene PA ˉ \bar{P_A}PAGunˉIndica el presupuesto máximo de potencia de transmisión. IRS por NNConsta de N unidades de reflexión pasiva, y cada unidad de reflexión pasiva puede generar de forma independiente cualquier cambio de fase de la onda de señal incidente. Todos los canales del sistema experimentan un exponenteα \alphaPérdida de trayectoria de ley de potencia y bloqueo del desvanecimiento de Rayleigh para α . De manera similar a [4], asumimos que el CSI de todos los canales está disponible tanto en Alice como en el IRS para una optimización conjunta, lo que da como resultado el mejor punto de referencia de rendimiento del sistema. Vale la pena señalar que el CSI de Wiley se puede estimar razonablemente cuando Wiley es un transmisor activo [14].

Consideramos a Willie σ W 2 \sigma_{W}^{2}pagW.2Un modelo de incertidumbre acotada del ruido observado cuya PDF está dada por [15, Ecuación 3]: f σ W 2 ( x ) = 1 / ( 2 ln ( ρ ) x ) f_{\sigma_{W }^{2} }(x)=1 /(2 \ln (\rho) x)FpagW.2( x )=1/ ( 2ln ( ρ ) x ) , siσ n 2 / ρ ≤ σ W 2 ≤ σ n 2 ρ \sigma_{n}^{2} / \rho \leq \sigma_{W}^{2} \leq \sigma_{ n}^{2} \rhopagnorte2/ p≤pagW.2≤pagnorte2ρ,f σ W 2 ( x ) = 0 f_{\sigma_{W}^{2}}(x)=0FpagW.2( x )=0 , en caso contrario. Aquí,σ n 2 \sigma_{n}^{2}pagnorte2es la potencia de ruido nominal, ρ ∈ [ 1 , ∞ ) \rho \in[1, \infty)r∈[ 1 ,∞ ) es determinarσ W 2 \sigma_{W}^{2}pagW.2Parámetro de incertidumbre para el rango. Tenga en cuenta que cuanto mayor sea el valor de ρ1, mayor será la incertidumbre de σ2w. Al igual que en [15], la incertidumbre del ruido en Bob no se considera ya que no afecta el rendimiento de ocultación. Específicamente, se considera que la potencia del ruido en Willie tiene media 0 y varianza σ B 2 \sigma_{B}^{2}pagB2Ruido blanco gaussiano. Además, se considera que Wiley conoce a priori σ W 2 \sigma_{W}^{2}pagW.2distribución y recibió señales de Alice, sin conocer la existencia y funcionamiento del IRS. Por lo tanto, Willie sólo puede establecer su umbral de detección basándose en el conocimiento previo existente.

Al optimizar conjuntamente la fase unitaria del IRS y la potencia de transmisión de Alice, se considera el problema de optimización de maximizar la tasa de ocultación entre Alice y Bob medida por la capacidad de Shannon, y las condiciones son: (1) Restricciones de ocultación: probabilidad de falsa alarma y probabilidad de detección falsa de Willie. La suma es mayor que el umbral objetivo ζ; 2) Restricciones de operación de fase, es decir, el cambio de fase de la unidad IRS está dentro de [0,2π); 3) Restricciones de potencia de transmisión, es decir, Alice debe transmitir a un nivel de potencia inferior a P.

A continuación, realizamos simulaciones de Monte Carlo para investigar la formulación del problema de optimización. En la simulación, Alice, Bob, IRS y Willie están ubicados en (0, 0), (d, 0), (d/2, 0) y (0, 15) en el área bidimensional, respectivamente. Se considera que Alice tiene un 50% de posibilidades de propagarse. Para cada implementación simulada, generamos potencia de ruido independiente e idénticamente distribuida en Wiley σ2W y ganancias de desvanecimiento distribuidas exponencialmente con media unitaria para todos los canales.

La Figura 4 implicará la tasa RAB R_{AB}RA BDescrito como la potencia máxima de transmisión PA ˉ \bar{P_A}PAGunˉLa función. Para fines de comparación, también damos el RAB R_{AB} sin utilizar el IRSRA Bresultado. Se puede encontrar que con la ayuda del IRS, RAB R_{AB} se puede mejorar significativamenteRA B. Además, en el caso con el IRS, en comparación con el caso sin el IRS, RAB R_{AB}RA BSe alcanza un valor estable a mayor PA. RAB R_ {AB}RA BLa razón para detener el aumento en un valor estable es que, dado un cierto nivel de ruido, si la potencia de transmisión de Alice está por encima de cierto nivel, entonces, con la ayuda del IRS, la restricción de cobertura ya no se puede mantener.

Otra observación es que con la mayor incertidumbre del ruido de Willy (con una mayor ρ \rhoρ ) ayuda a mejorarRAB R_{AB}RA B。ρ = 5 \rho=5r=5 yρ = 2 \rho=2r=La brecha de desempeño en el caso 2 aumenta con PA ˉ \bar{P_A}PAGunˉse vuelve más evidente con el aumento. \

conclusión y direcciones futuras

La integración del IRS en el sistema de comunicación encubierta puede reciclar recursos ambientales no utilizados anteriormente y mejorar la encubrimiento de la comunicación . Este documento revisa la tecnología encubierta existente y espera la posibilidad de utilizar la tecnología del IRS para revolucionar el sistema de comunicación encubierta en todos los aspectos. A través de un ejemplo, mediante la configuración conjunta del IRS y el sistema de comunicación encubierto, el rendimiento encubierto del sistema se puede mejorar enormemente. Creemos firmemente que las tecnologías emergentes del IRS abrirán enormes oportunidades en el diseño y desarrollo de la seguridad inalámbrica del futuro más allá de las tecnologías encubiertas.

El alcance de la investigación sobre las comunicaciones encubiertas mejoradas del IRS es extenso. Algunas preguntas abiertas y direcciones de investigación son las siguientes:

- Estimación del canal: dado que la manipulación de formas de onda del IRS depende de CSI para mejorar la comunicación encubierta, el rendimiento del sistema depende en gran medida de la disponibilidad y precisión de CSI. Sin embargo, dado que el IRS funciona casi pasivamente, es difícil obtener el CSI instantáneo del canal de reflexión. En este contexto, vale la pena explorar los enfoques basados en el aprendizaje automático que permiten la estimación de canales sin retroalimentación/detección explícita para diseñar soluciones factibles.

- Modelo teórico de información/comunicación basado en el IRS: utilizando las capacidades de mejora y cancelación de señales del IRS, se espera que el canal encubierto mejorado por el IRS transmita una mayor capacidad de bits de información. Por lo tanto, la capacidad del canal encubierto tradicional necesita reconsiderar la programabilidad del canal. Además, es necesario derivar leyes de escalamiento para la capacidad del canal encubierto mejorada por el IRS para comprender fundamentalmente el límite de rendimiento alcanzable.

- Impacto de múltiples IRSS: se espera que los IRSS se implementen en la superficie de objetos ambientales con patrones espaciales complejos. Por lo tanto, es un escenario común que el entorno de comunicación esté co-modelado por múltiples IRS. El efecto combinado de la operación ambiental del IRSS en las comunicaciones encubiertas mejoradas por el IRS merece consideración de su distribución espacial.

Comunicaciones inalámbricas encubiertas asistidas por superficie reflectante inteligente (IRS) con restricción de retardo

Este artículo investiga las mejoras de rendimiento obtenidas mediante el uso de superficies reflectantes inteligentes (IRS) en comunicaciones encubiertas. Con este fin, proponemos un diseño conjunto de potencia de transmisión y coeficiente de reflexión IRS considerando el ocultamiento de la comunicación bajo la condición de información de estado del canal global (CSI) y CSI instantánea sin guardián. Para el caso de CSI global, demostramos que se puede lograr una ocultación perfecta incluso para transmisores de una sola antena con la ayuda del IRS, lo cual es imposible sin el IRS. Luego, desarrollamos un algoritmo de aproximación convexa sucesiva penalizada (PSCA) para resolver este problema de diseño. Con el objetivo de lograr la alta complejidad del algoritmo PSCA, se propone además un algoritmo de dos etapas de baja complejidad y se derivan las expresiones analíticas de la potencia de transmisión y el coeficiente de eco del IRS. Para el caso en el que el CSI instantáneo de Warden no existe, derivamos analíticamente las restricciones de enmascaramiento, que facilitan el diseño de cambios de fase óptimos. Luego consideramos tres restricciones relacionadas con el hardware y determinamos su diseño óptimo y su potencia de transmisión óptima. Nuestras pruebas muestran que la implementación del IRS en comunicaciones encubiertas puede lograr importantes mejoras en el rendimiento.

Para satisfacer la creciente demanda de aplicaciones de datos de alta velocidad y conexiones a gran escala en redes inalámbricas, se está utilizando una variedad de tecnologías avanzadas, como MIMO, onda milimétrica (MMWave) y ultradensa. (UDN) han sido propuestos [1], [2]. Sin embargo, estas tecnologías generalmente sufren de un alto consumo de energía o una alta complejidad de hardware debido al uso de enlaces de RF que consumen mucha energía. Como medida correctiva, las superficies reflectantes inteligentes (IRS) están surgiendo como una solución prometedora para mejorar eficazmente la eficiencia espectral y la eficiencia energética [3]. Específicamente, el IRS es un plano compuesto por una gran cantidad de elementos reflectantes pasivos controlables y de bajo costo, cada uno de los cuales refleja una señal entrante con una amplitud y un cambio de fase controlables. Por lo tanto, el IRS puede personalizar el entorno de propagación desde el transmisor al receptor para lograr diversos objetivos de diseño (por ejemplo, mejora de la señal, supresión de interferencias). Debido a las ventajas anteriores, el IRS ha sido estudiado en diversos escenarios de aplicación, como sistemas monousuario [4], [5], sistemas multiusuario [6]-[11] y sistemas inalámbricos de transferencia de energía e información [12]. , [13], y se considera una tecnología prometedora para realizar la red inalámbrica de sexta generación (6G) [14], [15].

En los últimos años, considerando la creciente preocupación por los problemas de seguridad en las comunicaciones inalámbricas, algunos trabajos recientes analizan la seguridad de las comunicaciones asistidas por el IRS en redes inalámbricas desde la perspectiva de la seguridad de la capa física, como [16]-[23]. Por lo general, al diseñar racionalmente el coeficiente de reflexión del IRS, se puede mejorar la intensidad de la señal recibida del usuario objetivo y debilitar la intensidad de la señal recibida del espía, mejorando así el rendimiento de confidencialidad de la red auxiliar del IRS. Por ejemplo, como se muestra en [16], al optimizar conjuntamente la formación de haz de transmisión y la formación de haz de reconstrucción, se puede garantizar la seguridad de la capa física en la red asistida por IRS incluso si la calidad del canal de escucha es mayor que la del canal de escucha. canal legítimo. En esta dirección, en [17] se propone un algoritmo de optimización alternativo basado en la técnica de relajación semiprogramática (SDP) para determinar cambios de fase de reconstrucción y formación de haz de transmisión segura. Además, los autores de [18] también discuten la cuestión de si el ruido artificial (AN) es beneficioso y cuándo para la seguridad de la capa física de los sistemas de comunicación inalámbricos asistidos por el IRS. Al mismo tiempo, [19]-[21] consideraron la optimización del canal de escucha MIMO en la matriz de covarianza de transmisión y el cambio de fase IRS, y [22] y [23] consideraron el canal multiusuario de entrada múltiple y salida única. (MISO) y MIMO canal inalámbrico incompleto en comunicación segura.

Las técnicas de seguridad de la capa física antes mencionadas se centran en proteger el contenido de los mensajes transmitidos contra escuchas ilegales. Sin embargo, estas técnicas no alivian las preocupaciones de privacidad que surgen al descubrir la presencia de transmisores o transmisiones. Afortunadamente, las técnicas de comunicación encubiertas de vanguardia emergentes, diseñadas para ocultar la existencia de transmisiones inalámbricas, son capaces de mantener un nivel tan alto de seguridad y privacidad [24]. En general, se puede obtener una tasa de transmisión encubierta positiva cuando Willie (Willie) tiene varias incertidumbres, como la incertidumbre del ruido [25] y la incertidumbre del canal [26]. En particular, un límite fundamental para la comunicación encubierta en canales de ruido blanco gaussiano aditivo (AWGN) se establece en [27], donde los autores demuestran que en N canales, como máximo O(√N) bits de información pueden ser encubiertos y confiables de el transmisor (Alice) al receptor deseado (Bob). Además, la comunicación encubierta con la ayuda de un receptor full-duplex (FD) se estudia en [30]–[32], donde el receptor FD genera una señal con potencia de transmisión aleatoria para confundir intencionalmente la detección de Wiley. Inspirados por esto, los autores de [29] introducen un bloqueador desinformado para imponer incertidumbre artificial a Wiley. Los resultados muestran que la estrategia óptima de potencia de transmisión es una forma de inversión de canal truncado bajo la restricción de sombreado promedio. Mientras tanto, [34]–[36] estudiaron la comunicación encubierta en redes de retransmisión y redes de vehículos aéreos no tripulados (UAV). Además, las condiciones para garantizar la optimización de la señalización gaussiana en la comunicación encubierta se analizan en [33]. La literatura reciente [34], [35] y [36] estudia la comunicación encubierta en redes inalámbricas aleatorias y la comunicación encubierta bajo restricciones de retardo, respectivamente.